Топ 100 игр для Android

Топ 100 игр для Android | Рейтинг самых популярных андроид игр MOD Обучающие- 5.0

- 1.66.3

- 4.4

- 49.210

- 6.0

- 4.8.9.4.4

- 5.0

- 1.20.10.20

- 6.0

- 2023.3.28

- 7.0

- 3.2.6

- 5.0

- 1.20.7 (500692)

- 4.4

- 15.83.28

- 4.0.3

- 5.4.2b

- 5.0

- 1.079.00

- 5.0

- 2.27.1

- 5.0

- 1.3522

- 4.4

- 1.57

- 5.1

- 0.23.2

- 5.0

- 5.2.4

- 7.0

- 2.10

- 5.

0

0 - 2.578.564

- 4.4

- 2.2.0

- 4.4

- 3.3074.6

- 4.4

- 1.46.5

- 5.0

- 3.13.0

- 5.0

- 2.2.1.21272

- 5.0

- 6.5.2.2683

- 5.1

- 1.8

- 4.4

- 1.4.4.9.2

- 4.4

- 1.98.1

- 2.2

- 2.111

- 5.0

- 1.765

- 5.0

- 10.77

- 4.4

- 2023.2.83

- 5.0

- 2.9.0.8703

- 5.1

- 1.7.1

- 5.0

- 6.5.0.4508

- 5.0

- 3.9.1.4058

- 5.

0

0 - 5.7.0j

- 5.0

- 4.0.0.4275

- 7.0

- 1.12

- 7.0

- 0.0.0.83

- 7.0

- 10.5.2

- 4.4

- 1.32.0

- 5.1

- 3.24

- 5.0

- 3.3.01r2

- 4.0

- 1.58.0

- 7.0

- 1.5.10.2

- 5.0

- 7.6.0.3422

- 4.4

- 10.0.0

- 4.4

- 0.3.3.1

- 5.0

- 2.0.3

- 4.1

- 0.2.1 Test

- 4.2

- 1.44.3

- 8.0

- 2.5.3

- 5.0

- 1.35.0.f1998

- 5.

0

0 - 4.2.0

- 6.0

- 1.0.3

- 7.0

- 1.9

- 4.4

- 6.2.2

- 7.0

- 1.0 b274

- 5.1

- 1.9.28

- 4.4

- 1.1405

- 5.0

- 1.0.20200

- 4.4

- 7.4.1

- 4.0

- 1.0.11

- 7.0

- 5.1.0

- 5.1

- 1.95

- 5.0

- 0.9.0.9a

- 2.3.3

- 1.6

- 4.0

- 1.26.1

- 4.4

- 1.13.2

- 5.1

- 7.3.0

- 4.4

- 39.0.4.145614

- 4.0

- 1.

12

12

- 4.4

- 5.9.4

- 4.4

- 1.6.0

- 4.1

- 1.0.21

- 2.3.3

- 3.5

- 4.0

- 1.4.41

- 4.4

- 22.4.0

- 5.0

- 10.220

- 5.0

- 18.1.03

- 4.0.3

- 1.37

- 4.4

- 1.7.5a

- 4.4

- 3.4.0

- 4.4

- 5.77.0

- 5.1

- 6.75.0

- 4.0

- 1.4.3.8693

- 4.4

- 4.9.1

- 4.4

- 1.4.0.6

- 5.0

- 2.1-play

- 5.

0

0 - 2.0.3

- 4.4

- 4.5.0

- 5.0

- 3.0.1

- 4.1

- 2.75

- 4.1

- 2.9.4a

- 4.0

- 1.3

- 4.4

- 11.9

- 5.0

- 3.9

- 5.0

- 1.33.1

- 4.4

- 2022.1.0

- 6.0

- 4.26.0

- 5.0

- 1.113

Войти на 5play.ru

5play5playБрутфорс (Brute force)

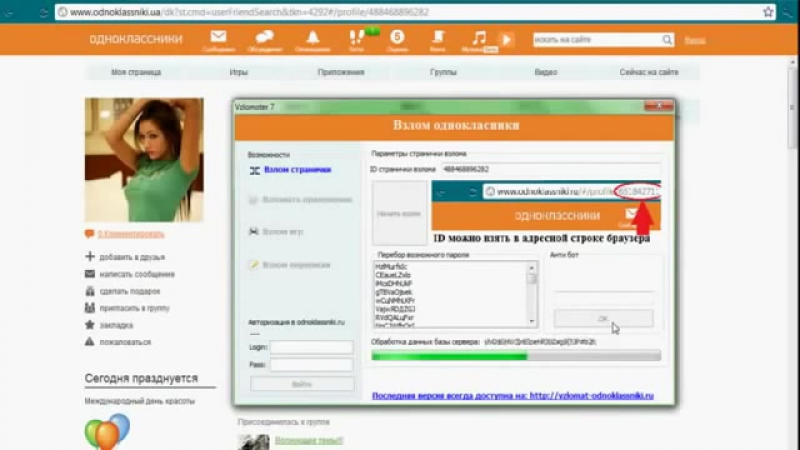

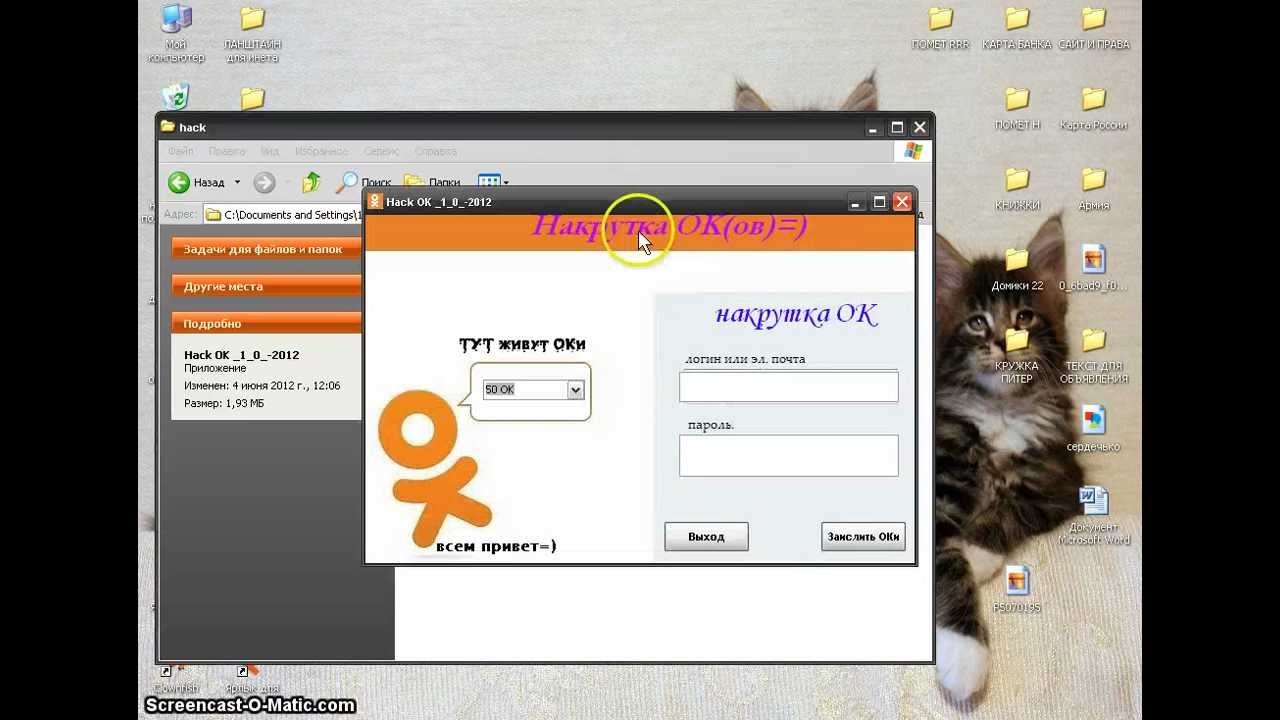

Брутфорсом называется метод взлома учетных записей путем подбора паролей к ним. Термин образован от англоязычного словосочетания «brute force», означающего в переводе «грубая сила». Суть подхода заключается в последовательном автоматизированном переборе всех возможных комбинаций символов с целью рано или поздно найти правильную.

С этой точки зрения поиск пароля можно рассматривать как математическую задачу, решение которой находится при достаточно большом количестве попыток. Программное обеспечение для брутфорса генерирует варианты паролей и проверяет каждый из них. С точки зрения математики решить задачу таким способом можно всегда, но временные затраты на поиски не во всех случаях оправдывают цель, так как поле поиска решений огромно.

Брутфорс — один из самых популярных методов взлома паролей к учетным записям онлайн-банков, платежных систем и других веб-сайтов. Впрочем, с ростом длины пароля этот метод становится неудобным, так как растет время, которое нужно на перебор всех вероятных вариантов. Также с его помощью можно проверять криптоустойчивость пароля.

Брутфорс еще называют методом исчерпывания, так как верная комбинация выявляется путем анализа всех возможных вариантов и отбрасывания каждого неподходящего сочетания.

Классификация и способы выполнения брутфорс-атаки

Существует несколько видов атаки методом «грубой силы»:

- Персональный взлом.

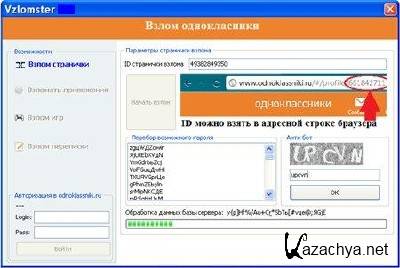

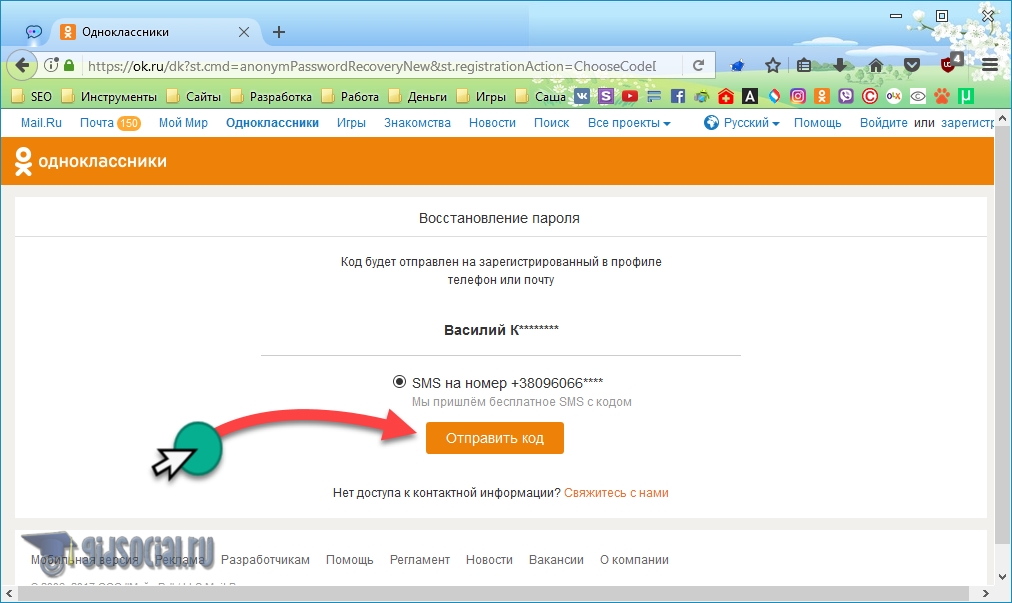

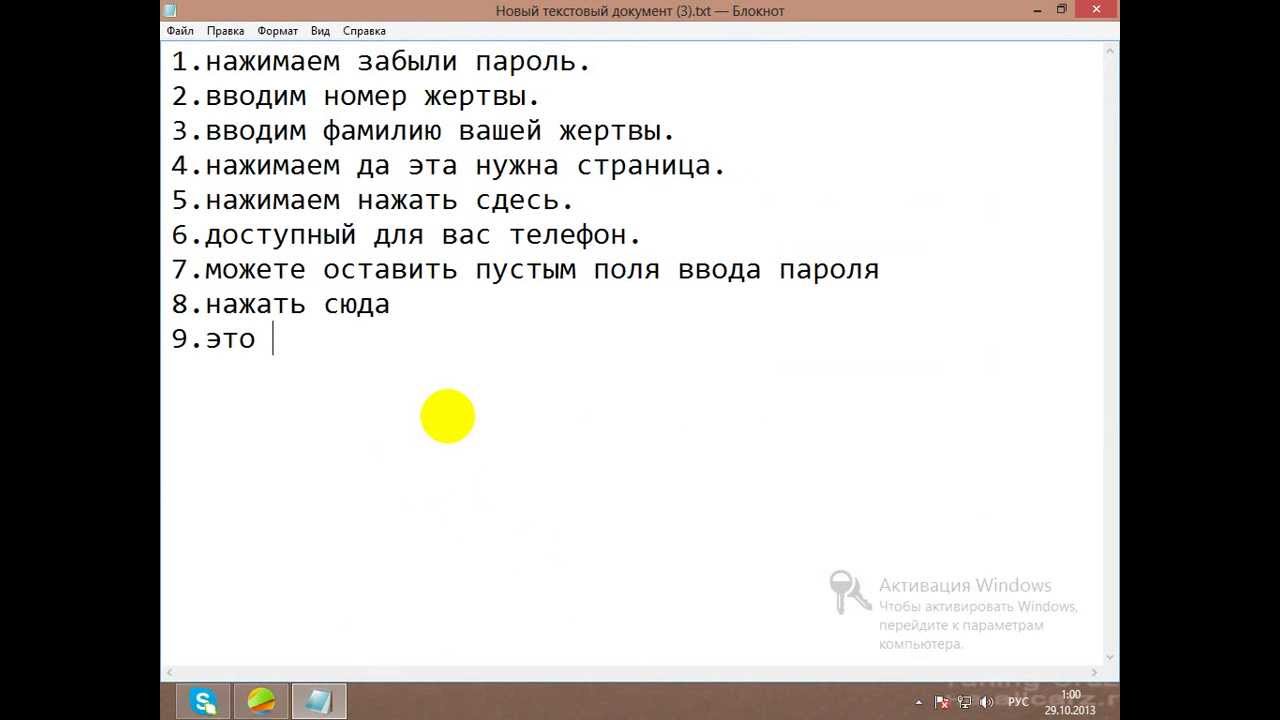

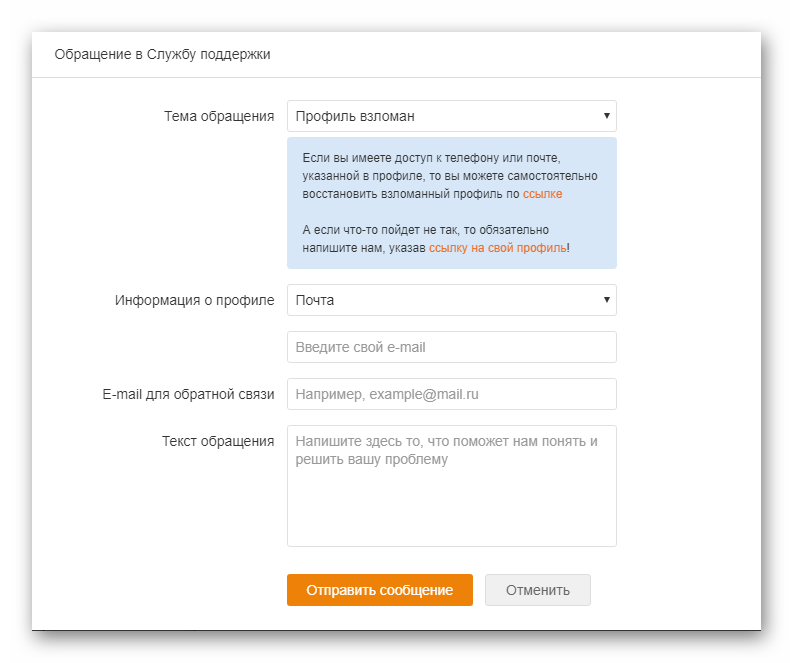

В этом случае брутфорс направлен на получение доступа к личным данным конкретного пользователя: аккаунтам социальных сетей, почте, сайту. Во время общения через интернет, в том числе используя мошеннические схемы, злоумышленник старается узнать логин, персональные сведения и другую информацию, которая понадобится для подбора пароля. Далее взломщик прописывает в специальную программу адрес ресурса, к которому нужен доступ, логин учетной записи, подключает словарь и подбирает пароль. Если пароль пользователя основан на личной информации и состоит из малого количества символов, то попытка злоумышленника может принести успех даже за короткое время.

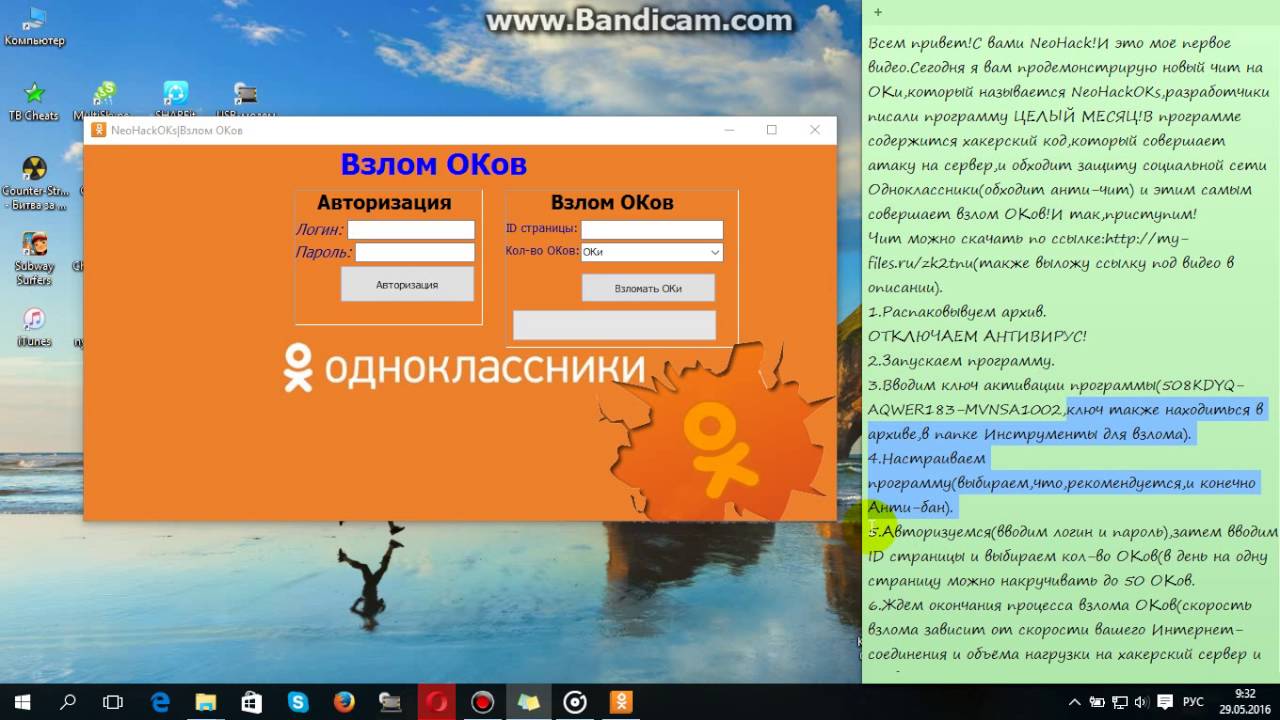

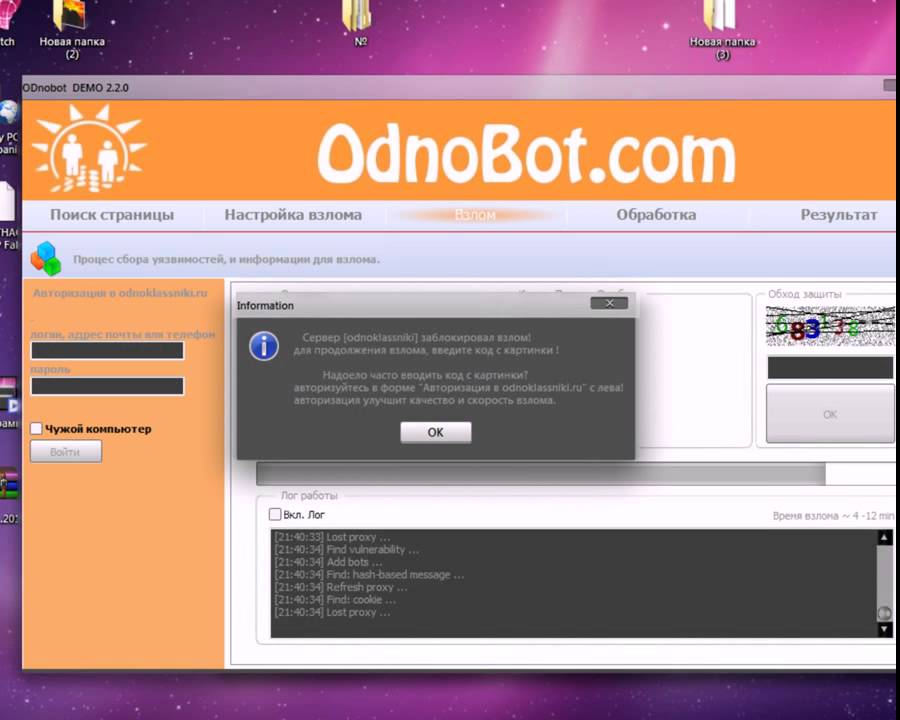

В этом случае брутфорс направлен на получение доступа к личным данным конкретного пользователя: аккаунтам социальных сетей, почте, сайту. Во время общения через интернет, в том числе используя мошеннические схемы, злоумышленник старается узнать логин, персональные сведения и другую информацию, которая понадобится для подбора пароля. Далее взломщик прописывает в специальную программу адрес ресурса, к которому нужен доступ, логин учетной записи, подключает словарь и подбирает пароль. Если пароль пользователя основан на личной информации и состоит из малого количества символов, то попытка злоумышленника может принести успех даже за короткое время. - «Брут-чек». Этот вид брутфорса означает охоту на пароли в больших количествах. Соответственно, цель — завладеть данными не одного пользователя, а множества разных аккаунтов на нескольких веб-ресурсах. К хакерской программе подключается база логинов и паролей каких-либо почтовых сервисов, а также прокси-лист, чтобы замаскировать узел, не дав веб-сервисам почты обнаружить атаку.

При регистрации на сайте, в социальной сети или в игре пользователь заполняет поле с адресом своей почты, на который приходят данные для входа в соответствующий аккаунт. В опциях брутфорса прописывается список названий сайтов или других ключевых слов, по которым программа будет искать в почтовых ящиках именно эти письма с логинами и паролями, вынимать и копировать информацию в отдельный файл. Так киберпреступник получает сотни паролей и может использовать их в любых целях.

При регистрации на сайте, в социальной сети или в игре пользователь заполняет поле с адресом своей почты, на который приходят данные для входа в соответствующий аккаунт. В опциях брутфорса прописывается список названий сайтов или других ключевых слов, по которым программа будет искать в почтовых ящиках именно эти письма с логинами и паролями, вынимать и копировать информацию в отдельный файл. Так киберпреступник получает сотни паролей и может использовать их в любых целях. - Удаленный взлом операционной системы компьютерного устройства. Брутфорс в комбинации с другими взламывающими утилитами применяется для получения доступа к удаленному ПК. Взлом такого вида начинается с поиска сетей, подходящих для атаки. Адреса пользователей добываются особыми программами или берутся из баз. Словари перебора и списки IP-адресов вводятся в настройках brute force. В случае успешного подбора пароля сохраняются IP-адрес машины жертвы и данные для входа, которые далее используются злоумышленником — например, с целью полного управления ПК через утилиту Radmin или другую подобную программу.

Цели брутфорса

Брутфорс позволяет завладеть доступом к аккаунтам в социальных сетях или онлайн-играх, что может привести к потере конфиденциальной информации, цифровых валют, достижений, попаданию переписки в чужие руки. С аккаунтов может выполняться рассылка спама, осуществляться вымогательство и другие противоправные действия. Завладев большим количеством аккаунтов, хакер может их обменять или продать.

Получение данных для входа в платежные системы грозит пользователям потерей денежных сумм и даже обретением долгов, так как злоумышленник может свободно распоряжаться финансами, выполнить перевод денег, оформить кредит.

Подбор паролей к веб-сайтам методом brute force открывает доступ к базам данных клиентов, электронным адресам, к использованию площадки в целях распространения вредоносных программ, рассылки спама и т.п.

Получив точку входа в удаленную компьютерную систему с помощью перебора паролей, злоумышленник может выполнять разные преступные действия от имени пользователя, а также воспользоваться его личными данными с целью шантажа, вымогательства, осуществить кражу секретной информации и денежных средств.

Объектами воздействия брутфорса становятся не только компьютеры и аккаунты рядовых пользователей интернета, но и сайты, серверы, рабочие станции коммерческих и банковских структур, различных организаций.

Источник угрозы

Метод перебора паролей используют киберхулиганы с целью взломать игру, почту, аккаунт в соцсетях. Обычно их целью является причинение неприятностей другим людям, проверка своих умений, чтение личной переписки.

Киберпреступники сами пишут программы для взлома или пользуются результатами труда «коллег». Для перебора могут использоваться мощные компьютерные системы, в том числе взломанные ранее или арендованные. В руках злоумышленников брутфорс является средством извлечения личной выгоды из получения доступа к учетным данным.

Также, как уже отмечалось, брутфорс может использоваться в целях проверки криптографической стойкости паролей.

Анализ риска

Риски от применения брутфорса зависят от количества объектов, на которые нацелены атаки, и намерений злоумышленника. С каждым годом появляются новые технологии, которые могут применяться как в благих, так и в преступных целях. Так, несколько лет назад на конференции DEF CON общественности был представлен WASP — беспилотник, который может собирать статистику домашних сетей Wi-Fi. Мощный компьютер на борту аппарата среди прочих функций имел возможность автоматического взлома паролей с помощью брутфорса.

С каждым годом появляются новые технологии, которые могут применяться как в благих, так и в преступных целях. Так, несколько лет назад на конференции DEF CON общественности был представлен WASP — беспилотник, который может собирать статистику домашних сетей Wi-Fi. Мощный компьютер на борту аппарата среди прочих функций имел возможность автоматического взлома паролей с помощью брутфорса.

Не так давно была замечена новая ботнет-сеть, проникающая в компьютерные системы с помощью подбора паролей SSH. Методы защиты, обычно применяемые против атак методом «грубой силы», не дают желаемого результата. Как в таком случае повысить уровень безопасности, можно узнать из нашей статьи.

Проблем со взломом через брутфорс можно избежать, если:

- создавать длинный пароль из букв, цифр и спецсимволов,

- не использовать в пароле личную информацию или какие-либо элементы логина,

- для всех аккаунтов создавать свои уникальные пароли,

- регулярно, примерно один раз в месяц, менять пароли,

- на веб-сайтах защищать вход от многочисленных попыток ввода данных.

взломов в 2023 году | Что такое взлом?

Определение взлома: Что такое взлом?

Хакерство относится к действиям, направленным на взлом цифровых устройств, таких как компьютеры, смартфоны, планшеты и даже целые сети. И хотя хакерство не всегда может иметь злонамеренные цели, в настоящее время большинство ссылок на хакерство и хакеров характеризуют его / их как незаконную деятельность киберпреступников, мотивированную финансовой выгодой, протестом, сбором информации (шпионажем) и даже просто для «развлечения». » вызова.

Кто такие хакеры?

Многие думают, что «хакер» относится к какому-нибудь вундеркинду-самоучке или мошеннику-программисту, умеющему модифицировать компьютерное оборудование или программное обеспечение, чтобы его можно было использовать способами, выходящим за рамки первоначального замысла разработчиков. Но это узкий взгляд, который не охватывает широкий спектр причин, по которым кто-то обращается к хакерству. Чтобы узнать о различных мотивах, которые могут быть у разных типов хакеров, прочтите статью «Под капюшоном: почему деньги, власть и эгоизм толкают хакеров на киберпреступления». Кроме того, посмотрите эпизод подкаста Malwarebytes Labs, в котором берут интервью у хакера Sick Codes: 9.0005

Кроме того, посмотрите эпизод подкаста Malwarebytes Labs, в котором берут интервью у хакера Sick Codes: 9.0005

Инструменты для взлома: как хакеры взламывают?

Взлом, как правило, носит технический характер (например, создание вредоносной рекламы, размещающей вредоносное ПО в ходе атаки, не требующей вмешательства пользователя). Но хакеры также могут использовать психологию, чтобы заставить пользователя щелкнуть вредоносное вложение или предоставить личные данные. Эта тактика называется «социальной инженерией».

На самом деле правильно охарактеризовать хакерство как всеобъемлющий зонтичный термин для деятельности, стоящей за большинством, если не за всеми вредоносными программами и злонамеренными кибератаками на компьютеры, предприятия и правительства. Помимо социальной инженерии и вредоносной рекламы, распространенные методы взлома включают:

- Ботнеты

- Взлом браузера

- Атаки типа «отказ в обслуживании» (DDoS)

- Программа-вымогатель

- Руткиты

- Трояны

- Вирусы

- черви

От детей-сценаристов до организованной киберпреступности

Таким образом, хакерство превратилось из подросткового проказы в растущий бизнес с оборотом в миллиарды долларов, приверженцы которого создали криминальную инфраструктуру, которая разрабатывает и продает готовые хакерские инструменты потенциальным мошенникам с менее сложными техническими навыки (известные как «детские сценарии»). В качестве примера см.: Эмотет.

В качестве примера см.: Эмотет.

В другом примере, пользователи Windows, как сообщается, стали мишенью широкомасштабных киберпреступников, предлагающих удаленный доступ к ИТ-системам всего за 10 долларов США через хакерский магазин даркнета, что потенциально позволяет злоумышленникам красть информацию, нарушать работу систем, развертывать программы-вымогатели и многое другое. . Системы, рекламируемые для продажи на форуме, варьируются от Windows XP до Windows 10. Владельцы магазинов даже предлагают советы о том, как те, кто использует незаконные логины, могут остаться незамеченными.

«Хакерство превратилось из подросткового озорства в бизнес с оборотом в миллиарды долларов».

Типы взлома/хакеров

Вообще говоря, можно сказать, что хакеры пытаются взломать компьютеры и сети по любой из четырех причин.

- Преступная финансовая выгода, то есть кража номеров кредитных карт или мошенничество с банковскими системами.

- Далее, завоевание уличного авторитета и укрепление своей репутации в хакерской субкультуре мотивирует некоторых хакеров, поскольку они оставляют свои следы на веб-сайтах, которые они разрушают, как доказательство того, что они совершили взлом.

- Еще есть корпоративный шпионаж или кибершпионаж, когда хакеры одной компании пытаются украсть информацию о продуктах и услугах конкурента, чтобы получить преимущество на рынке.

- Наконец, целые страны участвуют в спонсируемых государством хакерских атаках, чтобы украсть деловые и/или национальные разведданные, дестабилизировать инфраструктуру своих противников или даже посеять раздор и смятение в стране-мишени. (Существует консенсус в отношении того, что такие атаки проводились Китаем и Россией, в том числе атака на Forbes.com. Кроме того, недавние атаки на Национальный комитет Демократической партии [DNC] получили широкое освещение в новостях, особенно после того, как Microsoft заявила, что хакеры, обвиняемые во взломе в Национальный комитет Демократической партии использовали ранее неизвестные уязвимости в операционной системе Microsoft Windows и программном обеспечении Flash от Adobe Systems.

Имеются также случаи взлома, любезно предоставленные правительством Соединенных Штатов.)

Имеются также случаи взлома, любезно предоставленные правительством Соединенных Штатов.)

Есть еще одна категория киберпреступников: хакеры, имеющие политические или социальные мотивы по какой-либо причине. Такие хакеры-активисты, или «хактивисты», стремятся привлечь внимание общественности к проблеме, привлекая нелестное внимание к цели — обычно путем обнародования конфиденциальной информации. Чтобы узнать об известных группах хактивистов, а также о некоторых из их наиболее известных начинаний, см. Anonymous, WikiLeaks и LulzSec.

Новости хакерских атак

- Хакеры захватывают более 1,1 миллиона учетных записей, пытаясь использовать повторно используемые пароли Подкаст

- : Хакеры, тракторы и несколько задержанных актеров. Как хакер Sick Codes слишком много узнал о John Deere

- Олимпийские игры: хронология мошенничества, взломов и вредоносных программ

- Северокорейским хакерам предъявлено обвинение в киберограблениях на сумму 1,3 миллиарда долларов

- Скиммер для кредитных карт использует Magento 1 для взлома

- Вводящие в заблуждение уроки кибербезопасности из поп-культуры: как Голливуд учит взламывать

- Изображения хакеров в видеоиграх: NITE Team 4

- Взлом с помощью AWS: включение дырявых корзин в рабочий процесс OSINT

Этический взлом? Белые, черные и серые шляпы

Есть и другой способ анализа хакеров. Помните классические старые вестерны? Хорошие парни = белые шляпы. Плохие парни = черные шляпы. Сегодняшняя граница кибербезопасности сохраняет атмосферу Дикого Запада с белыми и черными хакерами и даже с третьей промежуточной категорией.

Помните классические старые вестерны? Хорошие парни = белые шляпы. Плохие парни = черные шляпы. Сегодняшняя граница кибербезопасности сохраняет атмосферу Дикого Запада с белыми и черными хакерами и даже с третьей промежуточной категорией.

Если хакер — это человек, глубоко разбирающийся в компьютерных системах и программном обеспечении и использующий эти знания для того, чтобы каким-то образом подорвать эту технологию, то черный хакер делает это для кражи чего-то ценного или по другим злонамеренным причинам. Таким образом, разумно приписать любой из этих четырех мотивов (кража, репутация, корпоративный шпионаж и взлом национального государства) черным шляпам.

Белые хакеры, с другой стороны, стремятся улучшить безопасность систем безопасности организации, находя уязвимые места, чтобы они могли предотвратить кражу личных данных или другие киберпреступления до того, как черные шляпы заметят. Корпорации даже нанимают собственных белых хакеров в качестве вспомогательного персонала, как подчеркивается в недавней статье онлайн-издания New York Times. Или компании могут даже отдать свои белые шляпы на аутсорсинг таким сервисам, как HackerOne, который тестирует программные продукты на наличие уязвимостей и ошибок за вознаграждение.

Или компании могут даже отдать свои белые шляпы на аутсорсинг таким сервисам, как HackerOne, который тестирует программные продукты на наличие уязвимостей и ошибок за вознаграждение.

Наконец, есть толпа серых шляп, хакеры, которые используют свои навыки для взлома систем и сетей без разрешения (прямо как черные шляпы). Но вместо того, чтобы сеять преступный хаос, они могут сообщить о своем открытии владельцу-мишени и предложить устранить уязвимость за небольшую плату.

Защита от взлома

Если ваш компьютер, планшет или телефон находятся в центре внимания хакера, окружите их концентрическими кольцами мер предосторожности.

Защита от вредоносных программ

В первую очередь загрузите надежный антивирусный продукт (или приложение для телефона), который может обнаруживать и нейтрализовывать вредоносное ПО, а также блокировать подключения к вредоносным фишинговым веб-сайтам. Конечно, независимо от того, используете ли вы Windows, Android, Mac, iPhone или корпоративную сеть, мы рекомендуем многоуровневую защиту Malwarebytes для Windows, Malwarebytes для Mac, Malwarebytes для Android, Malwarebytes для Chromebook, Malwarebytes для iOS, и бизнес-продукты Malwarebytes.

Будьте осторожны с приложениями

Во-вторых, загружайте приложения для телефона только с законных торговых площадок, которые самостоятельно контролируют наличие вредоносных программ, таких как Google Play и Amazon Appstore. (Обратите внимание, что политика Apple ограничивает пользователей iPhone загрузкой только из App Store.) Тем не менее, каждый раз, когда вы загружаете приложение, сначала проверяйте рейтинги и отзывы. Если у него низкий рейтинг и небольшое количество загрузок, лучше избегать этого приложения.

Защитите свою информацию

Знайте, что ни один банк или система онлайн-платежей никогда не запросит у вас учетные данные для входа в систему, номер социального страхования или номера кредитных карт по электронной почте.

Обновите программное обеспечение

Независимо от того, пользуетесь ли вы телефоном или компьютером, убедитесь, что ваша операционная система постоянно обновляется. Также обновите другое резидентное программное обеспечение.

Внимательно просматривайте

Избегайте посещения небезопасных веб-сайтов, никогда не загружайте непроверенные вложения и не переходите по ссылкам в незнакомых электронных письмах. Вы также можете использовать Malwarebytes Browser Guard для более безопасного просмотра.

Защита паролем

Все вышеперечисленное является элементарной гигиеной и всегда полезно. Но плохие парни вечно ищут новый путь в вашу систему. Если хакер узнает один из ваших паролей, который вы используете для нескольких служб, у него есть приложения, которые могут взломать другие ваши учетные записи. Поэтому делайте свои пароли длинными и сложными, избегайте использования одного и того же пароля для разных учетных записей и вместо этого используйте менеджер паролей. Потому что стоимость даже одной взломанной учетной записи электронной почты может обрушить на вас катастрофу.

«Знайте, что ни один банк или система онлайн-платежей никогда не запросят у вас учетные данные для входа в систему, номер социального страхования или номера кредитных карт по электронной почте».

Взлом телефонов Android

Хотя большинство пользователей ассоциируют взлом с компьютерами Windows, операционная система Android также является привлекательной целью для хакеров.

Немного истории: Ранние хакеры, одержимо изучавшие низкотехнологичные методы обхода защищенных телекоммуникационных сетей (и дорогостоящих междугородних звонков того времени), первоначально назывались фриками — сочетание слов «телефон» и «фрики». Они были определенной субкультурой в 1970-х, и их деятельность называлась фрикингом.

В настоящее время фрикеры вышли из эпохи аналоговых технологий и стали хакерами в цифровом мире более чем двух миллиардов мобильных устройств. Хакеры мобильных телефонов используют различные методы для доступа к мобильному телефону человека и перехвата голосовой почты, телефонных звонков, текстовых сообщений и даже микрофона и камеры телефона, и все это без разрешения или даже ведома этого пользователя.

«Киберпреступники могут просматривать ваши сохраненные данные на телефоне, включая личную и финансовую информацию».

Почему Android?

По сравнению с iPhone, телефоны Android гораздо более разрозненные, чей характер с открытым исходным кодом и несоответствия стандартов с точки зрения разработки программного обеспечения подвергают Android большему риску повреждения данных и кражи данных. Взлом Android может привести к множеству плохих вещей.

Киберпреступники могут просматривать сохраненные в телефоне данные, включая идентификационную и финансовую информацию. Точно так же хакеры могут отслеживать ваше местоположение, заставлять ваш телефон отправлять текстовые сообщения на веб-сайты премиум-класса или даже распространять свой взлом (со встроенной вредоносной ссылкой) другим среди ваших контактов, которые будут нажимать на него, потому что кажется, что он исходит от вас.

Конечно, законные правоохранительные органы могут взламывать телефоны с ордером на хранение копий текстов и электронных писем, расшифровку личных разговоров или отслеживание перемещений подозреваемого. Но черные хакеры определенно могут причинить вред, получив доступ к учетным данным вашего банковского счета, удалив данные или добавив множество вредоносных программ.

Но черные хакеры определенно могут причинить вред, получив доступ к учетным данным вашего банковского счета, удалив данные или добавив множество вредоносных программ.

Фишинг

Телефонные хакеры обладают преимуществом многих методов взлома компьютеров, которые легко адаптировать к Android. Фишинг, преступление, заключающееся в нацеливании на отдельных лиц или членов целых организаций с целью заманить их к раскрытию конфиденциальной информации с помощью социальной инженерии, является проверенным и надежным методом для преступников. На самом деле, поскольку телефон отображает гораздо меньшую адресную строку по сравнению с ПК, фишинг в мобильном интернет-браузере, вероятно, облегчает подделку, казалось бы, надежного веб-сайта, не раскрывая тонкие подсказки (например, преднамеренные орфографические ошибки), которые вы можете увидеть на веб-сайте. настольный браузер. Итак, вы получаете записку от своего банка с просьбой войти в систему для решения срочной проблемы, переходите по удобно предоставленной ссылке, вводите свои учетные данные в форму, и хакеры у вас есть.

Троянские приложения

Троянские приложения, загруженные с незащищенных торговых площадок, представляют собой еще одну перекрестную хакерскую угрозу для Android. Крупные магазины приложений для Android (Google и Amazon) внимательно следят за сторонними приложениями; но встроенное вредоносное ПО может проникать либо изредка с надежных сайтов, либо чаще с менее надежных сайтов. Таким образом, на вашем телефоне размещается рекламное ПО, шпионское ПО, программа-вымогатель или любое другое вредоносное ПО.

Bluehacking

«Bluehacking получает доступ к вашему телефону, когда он появляется в незащищенной сети Bluetooth».

Другие методы еще более изощренны и не требуют манипулирования пользователем, чтобы он щелкнул неверную ссылку. Bluehacking получает доступ к вашему телефону, когда он появляется в незащищенной сети Bluetooth. Можно даже имитировать доверенную сеть или вышку сотовой связи для перенаправления текстовых сообщений или сеансов входа в систему. А если вы оставите свой разблокированный телефон без присмотра в общественном месте, вместо того, чтобы просто украсть его, хакер может клонировать его, скопировав SIM-карту, что равносильно передаче ключей от вашего замка.

А если вы оставите свой разблокированный телефон без присмотра в общественном месте, вместо того, чтобы просто украсть его, хакер может клонировать его, скопировав SIM-карту, что равносильно передаче ключей от вашего замка.

Взлом компьютеров Mac

Чтобы вы не думали, что взлом — это только проблема Windows, пользователи Mac будьте уверены — вы не застрахованы. В 2021 году Apple публично подтвердила, что да, на компьютеры Mac попадают вредоносные программы.

До этого признания в 2017 году проводилась фишинговая кампания, нацеленная на пользователей Mac, в основном в Европе. Передаваемый трояном, который был подписан действительным сертификатом разработчика Apple, взломщик выманивал учетные данные, выводя полноэкранное предупреждение, в котором утверждалось, что есть важное обновление OS X, ожидающее установки. Если взлом удался, злоумышленники получили полный доступ ко всем сообщениям жертвы, что позволило им подслушивать все веб-браузеры, даже если это HTTPS-соединение со значком замка.

Помимо взломов с помощью социальной инженерии на компьютерах Mac, случайные аппаратные недостатки также могут создавать уязвимости, как это было в случае с так называемыми недостатками Meltdown и Spectre, о которых The Guardian сообщила в начале 2018 года. Apple отреагировала, разработав защиту от этой уязвимости, но посоветовал клиентам загружать программное обеспечение только из надежных источников, таких как магазины приложений для iOS и Mac, чтобы предотвратить использование хакерами уязвимостей процессора.

А еще был коварный Calisto, вариант вредоносного ПО Proton Mac, который действовал в дикой природе в течение двух лет, прежде чем был обнаружен в июле 2018 года. Он был похоронен в поддельном установщике кибербезопасности Mac и, помимо прочего, собирал имена пользователей и пароли.

Более свежие примеры взлома компьютеров Mac и вредоносных программ для Mac включают Silver Sparrow, ThiefQuest и вредоносное ПО, маскирующееся под iTerm2. Хакеры создали обширный набор инструментов, от вирусов до вредоносных программ и брешей в системе безопасности, чтобы сеять хаос на вашем Mac. Хороший антивирус для Mac и программа защиты от вредоносных программ помогут защитить ваш Mac от таких вредоносных программ.

Хороший антивирус для Mac и программа защиты от вредоносных программ помогут защитить ваш Mac от таких вредоносных программ.

Как взлом влияет на мой бизнес?

Для преступных хакеров бизнес процветает. Атаки программ-вымогателей на крупные предприятия широко освещались в новостях в течение 2021 года. Некоторые из них были громкими, например атаки на Colonial Pipeline, JBS (крупнейший в мире упаковщик мяса) или крупную паромную службу Steamship Authority. Существует несколько групп вымогателей, поставщиков программ-вымогателей как услуги и различных типов программ-вымогателей. Например, вам могут быть знакомы такие имена, как Конти, Рюк или ГандКраб.

Трояны остаются угрозой для бизнеса, наиболее известными из которых являются Emotet и TrickBot. Emotet, Trickbot и GandCrab полагаются на вредоносный спам в качестве основного переносчика инфекции. Эти вредоносные спам-сообщения, замаскированные под знакомые бренды, обманом заставляют ваших конечных пользователей щелкать вредоносные ссылки для скачивания или открывать вложение, загруженное вредоносным ПО. Интересно, что Emotet превратился из самостоятельного банковского троянца в инструмент для доставки других вредоносных программ, в том числе других банковских троянов, таких как Trickbot.

Интересно, что Emotet превратился из самостоятельного банковского троянца в инструмент для доставки других вредоносных программ, в том числе других банковских троянов, таких как Trickbot.

Так что же происходит, когда киберпреступники могут взломать вашу сеть?

Emotet, например, затормозил важные системы в городе Аллентаун, штат Пенсильвания, и потребовалась помощь группы реагирования на инциденты Microsoft для очистки. В целом город потратил на ремонт около 1 миллиона долларов.

GandCrab такой же ужасный. Было подсчитано, что программа-вымогатель с отвратительно звучащим названием уже принесла своим авторам около 300 миллионов долларов в виде платных выкупов, а отдельные выкупы установлены от 600 до 700 000 долларов.

Как защитить свой бизнес от взлома

В свете атак программ-вымогателей и троянских программ, которым в настоящее время отдают предпочтение хакеры-преступники, возникает вопрос: как я могу защитить свой бизнес от взлома? Вот несколько советов, как оставаться в безопасности.

- Реализовать сегментацию сети. Распространение ваших данных по небольшим подсетям снижает вашу уязвимость во время атаки. Это может помочь ограничить заражение только нескольких конечных точек, а не всей вашей инфраструктуры.

- Применение принципа наименьших привилегий (PoLP). Предоставляя пользователям только тот уровень доступа, который им необходим для выполнения их работы, и ничего более, вы можете свести к минимуму потенциальный ущерб от атак программ-вымогателей.

- Сделайте резервную копию всех ваших данных. Это относится ко всем конечным точкам в вашей сети и сетевым ресурсам. Пока ваши данные заархивированы, вы всегда можете стереть зараженную систему и восстановить ее из резервной копии.

- Обучите конечных пользователей тому, как обнаруживать вредоносный спам. Пользователи должны опасаться нежелательных электронных писем и вложений от неизвестных отправителей. При работе с вложениями ваши пользователи должны избегать запуска исполняемых файлов и включения макросов в файлах Office.

Если сомневаетесь, обращайтесь. Обучите конечных пользователей запрашивать дополнительные сведения, если подозрительные электронные письма поступают из надежного источника. Один быстрый телефонный звонок или электронное письмо помогут избежать вредоносного ПО.

Если сомневаетесь, обращайтесь. Обучите конечных пользователей запрашивать дополнительные сведения, если подозрительные электронные письма поступают из надежного источника. Один быстрый телефонный звонок или электронное письмо помогут избежать вредоносного ПО. - Обучите персонал созданию надежных паролей и внедрите какую-либо форму многофакторной аутентификации (MFA) — как минимум двухфакторную аутентификацию.

- Исправление и обновление программного обеспечения. Emotet и Trickbot используют уязвимости Windows EternalBlue/DoublePulsar, чтобы заражать компьютеры и распространяться по сетям, поэтому своевременно обновляйте свои системы.

- Будьте активны в отношении защиты конечных точек. Например, у Malwarebytes есть несколько вариантов для вашего бизнеса с Endpoint Protection и Endpoint Detection and Response.

Хакеры обычно делятся на три типа: хакеры в черной шляпе, хакеры в белой шляпе и хакеры в серой шляпе. Как вы можете догадаться, они связаны с этичным взломом, неэтичным взломом или чем-то средним.

0

0 0

0 0

0.jpg) 12

12 0

0 В этом случае брутфорс направлен на получение доступа к личным данным конкретного пользователя: аккаунтам социальных сетей, почте, сайту. Во время общения через интернет, в том числе используя мошеннические схемы, злоумышленник старается узнать логин, персональные сведения и другую информацию, которая понадобится для подбора пароля. Далее взломщик прописывает в специальную программу адрес ресурса, к которому нужен доступ, логин учетной записи, подключает словарь и подбирает пароль. Если пароль пользователя основан на личной информации и состоит из малого количества символов, то попытка злоумышленника может принести успех даже за короткое время.

В этом случае брутфорс направлен на получение доступа к личным данным конкретного пользователя: аккаунтам социальных сетей, почте, сайту. Во время общения через интернет, в том числе используя мошеннические схемы, злоумышленник старается узнать логин, персональные сведения и другую информацию, которая понадобится для подбора пароля. Далее взломщик прописывает в специальную программу адрес ресурса, к которому нужен доступ, логин учетной записи, подключает словарь и подбирает пароль. Если пароль пользователя основан на личной информации и состоит из малого количества символов, то попытка злоумышленника может принести успех даже за короткое время. При регистрации на сайте, в социальной сети или в игре пользователь заполняет поле с адресом своей почты, на который приходят данные для входа в соответствующий аккаунт. В опциях брутфорса прописывается список названий сайтов или других ключевых слов, по которым программа будет искать в почтовых ящиках именно эти письма с логинами и паролями, вынимать и копировать информацию в отдельный файл. Так киберпреступник получает сотни паролей и может использовать их в любых целях.

При регистрации на сайте, в социальной сети или в игре пользователь заполняет поле с адресом своей почты, на который приходят данные для входа в соответствующий аккаунт. В опциях брутфорса прописывается список названий сайтов или других ключевых слов, по которым программа будет искать в почтовых ящиках именно эти письма с логинами и паролями, вынимать и копировать информацию в отдельный файл. Так киберпреступник получает сотни паролей и может использовать их в любых целях.

Имеются также случаи взлома, любезно предоставленные правительством Соединенных Штатов.)

Имеются также случаи взлома, любезно предоставленные правительством Соединенных Штатов.)

Если сомневаетесь, обращайтесь. Обучите конечных пользователей запрашивать дополнительные сведения, если подозрительные электронные письма поступают из надежного источника. Один быстрый телефонный звонок или электронное письмо помогут избежать вредоносного ПО.

Если сомневаетесь, обращайтесь. Обучите конечных пользователей запрашивать дополнительные сведения, если подозрительные электронные письма поступают из надежного источника. Один быстрый телефонный звонок или электронное письмо помогут избежать вредоносного ПО.