мифы и реальность / Хабр

В последнее время в СМИ обсуждаются множественные случаи взлома портала «Госуслуги». В этой статье я постараюсь выяснить что из этого миф и выдумки, а что является правдой, а для этого придется самому взломать госуслуги.

Внимание! Данный текст является описанием возможности в экспериментальных целях. Напоминаем, что повтор подобных действий может привести к нарушению законодательства.

Для экспериментов я использовал свой собственный аккаунт, содержащий доступ к моим данным и данным моего юр лица. Доступ осуществляется как с помощью связки логин/пароль + смс, так и ЭЦП. В ходе экспериментов я буду выключать те или иные функции безопасности аккаунта (чего вам делать крайне не рекомендую) и проверять изменения и возможность захвата аккаунта. Также я зарегистрирую новый аккаунт для проверки функций безопасности, настроенных по-умолчанию.

Верхний аккаунт физ. лицо, защищен при помощи 2FA, нижний, юр. лицо, защищен при помощи ЭЦП.

Миф первый. Взлом аккаунта

Онлайн-мошенники начали взламывать аккаунты граждан на сайте госуслуг и через них брать кредиты и микрозаймы, предупредили опрошенные РБК эксперты. РБК.

Я предполагаю что журналисты имели ввиду брутфорс аккаунтов, только не знали как это называется. Что ж, проверим насколько аккаунт защищен от атак грубой силы.

Для начала попробуем сбрутить известный мне пароль, добавив его в пару десятков других. В результате через несколько попыток получаю отлуп в виде капчи (формально конечно reCAPTCHA):

Ок, попробуем другой метод — будем пытаться «попасть» в пароль с первой попытки: для этого возьмем несколько учеток и один пароль (из популярных) и попробуем взломать аккаунт. Базы email/телефонов валяются в интернете на каждом шагу, но я сделаю синтетическую, чтобы случайно не затронуть чужой аккаунт. Возможно к старым аккаунтам получить учетную запись и пароль реально, но вот к свежим аккаунтам это довольно проблематично — система просто не даст создать простой пароль.

Ок, еще можно попробовать взять заведомо валидный или часто встречающийся пароль и попробовать сбрутить логин под эту связку.

Брутфорс по имени пользователяК моему сожалению на третьей попытке получаем капчу (.

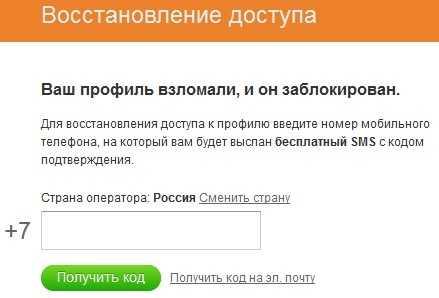

Как еще злоумышленники могут получить пароль учетной записи? С помощью фишинга и т.н. credential stuffing, используя «утекшие» или скомпрометированные на других ресурсах учетные записи пользователей.

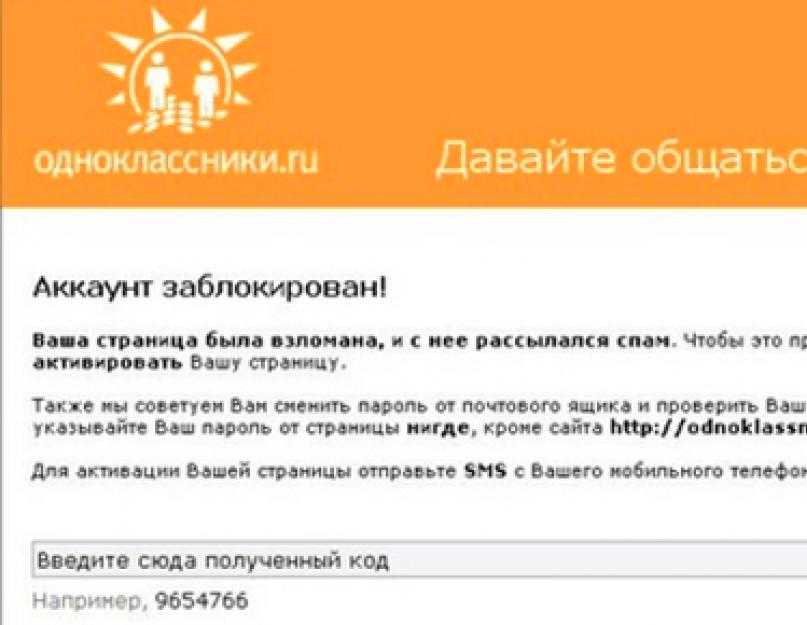

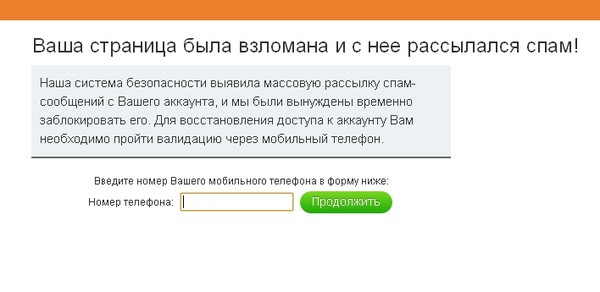

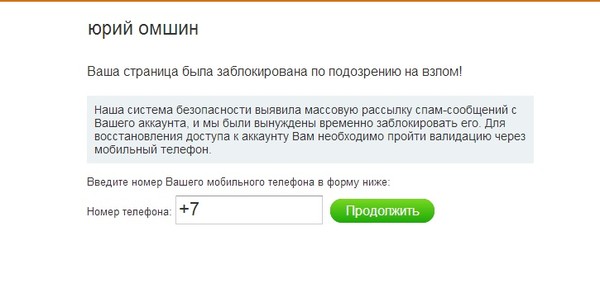

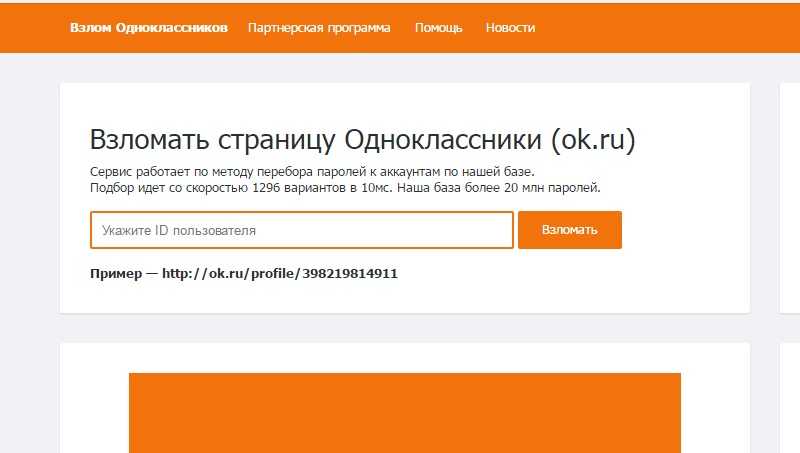

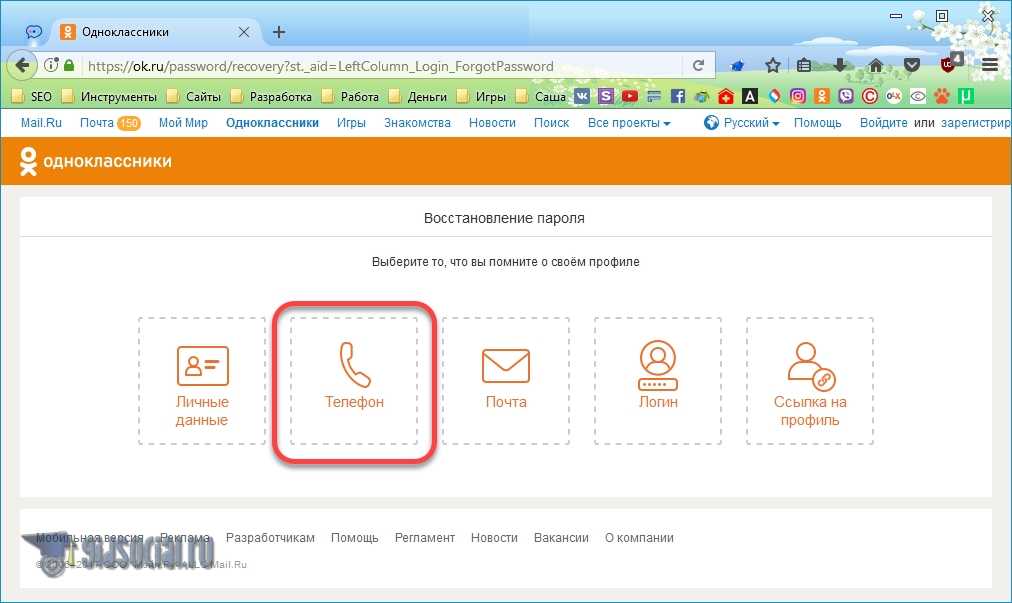

Пример фишинг-сайтаОт такого рода атак (если вы везде используете один пароль) вас спасет только 2FA. Говорить при этом что взломали ваши госуслуги как сервис или почту — ну такое себе.

Провести успешные атаки на аккаунт с ЭЦП не удалось.

Выводы: взлом аккаунтов на самих госуслугах это миф. Пользовательские аккаунты могут быть захвачены в результате фишинговой/credential stuffing атаки.

Рекомендации: включить 2FA, не использовать одинаковые пароли.

Миф второй. Может быть уязвимо веб-приложение?

Интернет-пользователи пожаловались на хакеров, которые взломали их аккаунты на «Госуслугах» и дали согласие на обработку персональных данных для одного из сервисов «Единой России».

В партии считают это информационной атакой. Взлом мог затронуть значительное количество пользователей, полагают эксперты по кибербезопасности. Forbes.ru.

Ну раз эксперты говорят что значительное число, значит скорее всего взломали сайт. Ок, давайте проверим на прочность само веб-приложение и веб-сервисы.

Анализ служебных заголовков, проверка возможности предиктивности кук или сессионных ключей не привели к возможности перехвата чужого аккаунта.

GET /health/?_=0.37814359301759837&pageId=overview&event=/api/pay/v1/informer/fetch/&timing=987&referrer=https://www.gosuslugi.ru/&result=0&new-lk=true HTTP/1.1 Host: www.gosuslugi.ru Cookie: userSelectedLanguage=ru; usi_portal=rBApZWEatnY7Ga/NXc+tAg==; TS01725984=01474e7625a71dda9f8456d6ce5cd5dc41ef0a96249ef858efe85de5e983f9201abd763e4e56ecc2246ef9c01435f9883b192ef137e28d0929808520b579d93803ed91d91568b1f83ebc088aca999ee10393da247ae222a208b24e0ed85c09d5ee5fca8e25; TS01f05634=01474e7625fcda3a0e24f4b7579b3dbc89b2cf6aeba3b975dc39efce481f1bfe2918eb3adfa394893f39f8222c918bca249796ef5fbaecc29e0a0a4aae58505c8c8ec858d8e168be74c3f657bf3a654508289c4f7fd57bbb17edf1f090f3cce2d572ff98b9ba8d695b141102f50f102b58b4f2e76b; userSelectedRegion=25401000000; ns-nlb=ffffffffaf18361245525d5f4f58455e445a4a423660; timezone=3; login_value=XXXX; bs=gixPqiaMdSyF7xRHfD4UZzuqvbvnKGgr4PaZjoLtbsbfPyLSltE-tX-dNcSlExYQjoOu7fUiZIzJAZzADA79buS_BYfmP_AKZTDfpYmhDmizTmEdLUwKP-eNbP2nskZFob2l-LRt5B5FDxy3_93mZkvgj9rQQRVj5ziqe031VV8R4aby8VczbjfodDDo6toZCc8h3usCjiA9Cj6SYyOpPyKbeIZ9XqeTS0PRiEelzghwOkpYvEl7WnP8KO69YNO8UeYbIWFZMYKrMkSfJI6guzamRhlNhGpOtllbU0Di5KR1LQDnSWd44ylThA-68cFPNERdhCJ2PkWrByIYVFx9G-6W-deh_Icd-bouk7yZyRu95ln9Zfl-17jTJOgoMfZt5F34jGEza78RytYza5QTYljyzFZxeFq_U8ddwfI3chscFwURN5cgfTyXy8aiY_w3Eyasu2reh9WzrCBbehn1hw|MTYyOTE0MTMzNg|U0gxQVMxMjhDQkM|yqpAYnGPY4EpY3wDXOJpBA|ZKg3q_Wol4sWJx38nbEUv0Lf9XE; NSC_q00qhvtubu=ffffffffaf18375345525d5f4f58455e445a4a423660; acc_t=eyJ2ZXIiOjEsInR5cCI4IkpXVCIsInNidCI6ImFjY2VzcyIsImFsZyI6IlJTMjU2In0. eyJuYmYiOjE2MjkxNDEzNDcsInNjb3BlIjoiaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcL3Vzcl9pbmY_bW9kZT13Jm9pZD0xMTUzNjYzNDkzIGh0dHA6XC9cL2VzaWEuZ29zdXNsdWdpLnJ1XC91c3Jfc2VjP21vZGU9dyZvaWQ9MTE1MzY2MzQ5MyBvcGVuaWQgaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcL3Vzcl90cm0_bW9kZT13Jm9pZD0xMTUzNjYzNDkzIiwiaXNzIjoiaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcLyIsInVybjplc2lhOnNpZCI6IjE2ODg2NTU4LTk0YTAtNDEyYS05MWM2LWFmNjExZDgzNDA3MiIsInVybjplc2lhOnNial9pZCI6MTE1MzY2MzQ5MywiZXhwIjoxNjI5MTc3MzQ3LCJpYXQiOjE2MjkxNDEzNDcsImNsaWVudF9pZCI6IlBHVSJ9.UJiZPWQ_WpX6GB_U9SNQQJqgCVHKn0YmuAx5lCCqkfxV2nx7KYqtU3X6_IXRoCvNE2HHRdtYJkQ2WRzD7wjbUxuutHsByMLy-YNzIW-eR4ts8bWMwChykIifQoyp6wuliLSihBIkpoqBsRYf7CyxXZqWvyDupWEkQkwFfHc_r4VbO0IN89nedrcjPuVQsRMIhsle8Zwhlr9OU-whvBxIPQsHJFZTPB4HuuNfZbjR1l4f5MyqqulYh5njfj0rk7oPgYimAtF5lU5GuJMtDmggRLj7dbRg95kRTMtbJrgJD2FEP2nNBh-ez_y8sZX3SppnYGCy6ga9V_OW1C6ylKNjhA; u=1153663493; nau=b1d60b0a-cfea-5cfb-47b3-73f3beb22879; marked_as_delivered=eyJ2ZXIiOjEsInR5cCI6IkpXVCIsInNidCI6ImFjY2VzcyIsImFsZyI6IlJTMjU2In0.eyJuYmYiOjE2MjkxNDEzNDcsInNjb3BlIjoiaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcL3Vzcl9pbmY_bW9kZT13Jm9pZD0xMTUzNjYzNDkzIGh0dHA6XC9cL2VzaWEuZ29zdXNsdWdpLnJ1XC91c3Jfc2VjP21vZGU9dyZvaWQ9MTE1MzY2MzQ5MyBvcGVuaWQgaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcL3Vzcl90cm0_bW9kZT13Jm9pZD0xMTUzNjYzNDkzIiwiaXNzIjoiaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcLyIsInVybjplc2lhOnNpZCI6IjE2ODg2NTU4LTk0YTAtNDEyYS05MWM2LWFmNjExZDgzNDA3MiIsInVybjplc2lhOnNial9pZCI6MTE1MzY2MzQ5MywiZXhwIjoxNjI5MTc3MzQ3LCJpYXQiOjE2MjkxNDEzNDcsImNsaWVudF9pZCI6IlBHVSJ9.

eyJuYmYiOjE2MjkxNDEzNDcsInNjb3BlIjoiaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcL3Vzcl9pbmY_bW9kZT13Jm9pZD0xMTUzNjYzNDkzIGh0dHA6XC9cL2VzaWEuZ29zdXNsdWdpLnJ1XC91c3Jfc2VjP21vZGU9dyZvaWQ9MTE1MzY2MzQ5MyBvcGVuaWQgaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcL3Vzcl90cm0_bW9kZT13Jm9pZD0xMTUzNjYzNDkzIiwiaXNzIjoiaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcLyIsInVybjplc2lhOnNpZCI6IjE2ODg2NTU4LTk0YTAtNDEyYS05MWM2LWFmNjExZDgzNDA3MiIsInVybjplc2lhOnNial9pZCI6MTE1MzY2MzQ5MywiZXhwIjoxNjI5MTc3MzQ3LCJpYXQiOjE2MjkxNDEzNDcsImNsaWVudF9pZCI6IlBHVSJ9.UJiZPWQ_WpX6GB_U9SNQQJqgCVHKn0YmuAx5lCCqkfxV2nx7KYqtU3X6_IXRoCvNE2HHRdtYJkQ2WRzD7wjbUxuutHsByMLy-YNzIW-eR4ts8bWMwChykIifQoyp6wuliLSihBIkpoqBsRYf7CyxXZqWvyDupWEkQkwFfHc_r4VbO0IN89nedrcjPuVQsRMIhsle8Zwhlr9OU-whvBxIPQsHJFZTPB4HuuNfZbjR1l4f5MyqqulYh5njfj0rk7oPgYimAtF5lU5GuJMtDmggRLj7dbRg95kRTMtbJrgJD2FEP2nNBh-ez_y8sZX3SppnYGCy6ga9V_OW1C6ylKNjhA; u=1153663493; nau=b1d60b0a-cfea-5cfb-47b3-73f3beb22879; marked_as_delivered=eyJ2ZXIiOjEsInR5cCI6IkpXVCIsInNidCI6ImFjY2VzcyIsImFsZyI6IlJTMjU2In0.eyJuYmYiOjE2MjkxNDEzNDcsInNjb3BlIjoiaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcL3Vzcl9pbmY_bW9kZT13Jm9pZD0xMTUzNjYzNDkzIGh0dHA6XC9cL2VzaWEuZ29zdXNsdWdpLnJ1XC91c3Jfc2VjP21vZGU9dyZvaWQ9MTE1MzY2MzQ5MyBvcGVuaWQgaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcL3Vzcl90cm0_bW9kZT13Jm9pZD0xMTUzNjYzNDkzIiwiaXNzIjoiaHR0cDpcL1wvZXNpYS5nb3N1c2x1Z2kucnVcLyIsInVybjplc2lhOnNpZCI6IjE2ODg2NTU4LTk0YTAtNDEyYS05MWM2LWFmNjExZDgzNDA3MiIsInVybjplc2lhOnNial9pZCI6MTE1MzY2MzQ5MywiZXhwIjoxNjI5MTc3MzQ3LCJpYXQiOjE2MjkxNDEzNDcsImNsaWVudF9pZCI6IlBHVSJ9. UJiZPWQ_WpX6GB_U9SNQQJqgCVHKn0YmuAx5lCCqkfxV2nx7KYqtU3X6_IXRoCvNE2HHRdtYJkQ2WRzD7wjbUxuutHsByMLy-YNzIW-eR4ts8bWMwChykIifQoyp6wuliLSihBIkpoqBsRYf7CyxXZqWvyDupWEkQkwFfHc_r4VbO0IN89nedrcjPuVQsRMIhsle8Zwhlr9OU-whvBxIPQsHJFZTPB4HuuNfZbjR1l4f5MyqqulYh5njfj0rk7oPgYimAtF5lU5GuJMtDmggRLj7dbRg95kRTMtbJrgJD2FEP2nNBh-ez_y8sZX3SppnYGCy6ga9V_OW1C6ylKNjhA; ns-nlb-ds=ffffffffaf18365645525d5f4f58455e445a4a423660 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:91.0) Gecko/20100101 Firefox/91.0 Accept: */* Accept-Language: ru-RU,ru;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate Dnt: 1 Referer: https://lk.gosuslugi.ru/ Sec-Fetch-Dest: script Sec-Fetch-Mode: no-cors Sec-Fetch-Site: same-site Te: trailers Connection: close

UJiZPWQ_WpX6GB_U9SNQQJqgCVHKn0YmuAx5lCCqkfxV2nx7KYqtU3X6_IXRoCvNE2HHRdtYJkQ2WRzD7wjbUxuutHsByMLy-YNzIW-eR4ts8bWMwChykIifQoyp6wuliLSihBIkpoqBsRYf7CyxXZqWvyDupWEkQkwFfHc_r4VbO0IN89nedrcjPuVQsRMIhsle8Zwhlr9OU-whvBxIPQsHJFZTPB4HuuNfZbjR1l4f5MyqqulYh5njfj0rk7oPgYimAtF5lU5GuJMtDmggRLj7dbRg95kRTMtbJrgJD2FEP2nNBh-ez_y8sZX3SppnYGCy6ga9V_OW1C6ylKNjhA; ns-nlb-ds=ffffffffaf18365645525d5f4f58455e445a4a423660 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:91.0) Gecko/20100101 Firefox/91.0 Accept: */* Accept-Language: ru-RU,ru;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate Dnt: 1 Referer: https://lk.gosuslugi.ru/ Sec-Fetch-Dest: script Sec-Fetch-Mode: no-cors Sec-Fetch-Site: same-site Te: trailers Connection: close

Ничего интересного обнаружить не удалось, далее проверим сайт на уязвимости по OWASP TOP 10. Для этого я попытался использовать OWASP ZAP и Burp Suite Pro в режиме активных сканеров и получал ожидаемую капчу и блокировку WAF’ом.

Ок, автоматика нам не помогла, поищем «руками». В течение пары часов потыкав формы и параметры удалось обнаружить self-XSS в third-party сервисе, но раскрутить эту уязвимость до приемлемого вектора не удалось, да и уязвимость «такая себе», что ее зачастую не валидируют и в bug bounty программах.

В течение пары часов потыкав формы и параметры удалось обнаружить self-XSS в third-party сервисе, но раскрутить эту уязвимость до приемлемого вектора не удалось, да и уязвимость «такая себе», что ее зачастую не валидируют и в bug bounty программах.

Хотя уязвимость и пустяковая — на всякий случай зарепортил через контакты, оставленные по известному многим исследователям и багхантерами well-known пути: gosuslugi.ru/security.txt.

# Rostelecom Cybersecurity Center responsible for vulnerability management and incident response Contact: mailto:[email protected]

# Our OpenPGP key Encryption: https://gosuslugi.ru/.well-known/pgp-key.txt

Expires: Sun, 21 Jul 2026 08:00:00 +0300

Дальнейшие попытки для выявления более серьезных векторов нещадно карались защитными средствами. Были выявлены несколько вроде как устаревших js-библиотек, но проэксплуатировать эти уязвимости не представлялось возможным. Также было выявлено несколько мелких логических уязвимостей.

Также было выявлено несколько мелких логических уязвимостей.

Выводы: взлом сайта госуслуги является мифом. Даже если высококвалифицированный злоумышленник и сможет что-то найти, то при попытке эксплуатации/обхода средств защиты получит бан и пативен от команды SOC.

Рекомендации: внедрение bug bounty программы для выявления логических уязвимостей.

Миф третий. Утечка данных

Но эксперты по кибербезопасности уверены: произошла утечка информации с серверов портала. Благодаря этому аферисты легко могут подменить данные для входа в систему и получить доступ к любому аккаунту. Vesti.ru

Опять послушаем экспертов и попробуем поискать утечки. В первую очередь используем google-dork’и.

Поиск pdf-файлов.Ничего полезного найти не удалось, поэтому решено было продирбастить каталоги и файлы, вдруг разработчики оставили что-то критичное. Пришлось немного оттюнить выхлоп ffuf, чтобы отсеять лишнее.

При анализе найденных файлов не удалось найти какую-то критичную информацию.

Даже в комментариях к коду разработчики не оставили никаких «пасхалок».Поиск по github’у и внешним источникам тоже не дал вразумительного результата.

В основном попадались сервисы обращений, какие-то скраперы и т.д.Проверка теневых форумов также не выявила возможностей получить/купить доступ или аккаунты.

Ничего интересного найти не удалось.Выводы: Массовая утечка аккаунтов это миф. В публичном доступе на момент публикации статьи отсутствуют данные о каких-либо утечках.

Рекомендации: использовать средства мониторинга внешних источников.

Миф четвертый. Берем кредит на госуслугах

Особое возмущение Ивана Цыбина вызвал тот факт, что с помощью портала «Госуслуг» можно подтвердить личность любому кредитному учреждению и брать займы. Fontanka.ru

Ок, проверим что же это такое. Найдем сайт (их тысячи) оформления кредита и попробуем авторизоваться через госуслуги.

Действительно, авторизоваться в сервисе можно с помощью госуслуг, но в тоже время это можно сделать и через соцсети/почту и т.д.

При наличии 2FA авторизации необходимо ввести еще и смс и только тогда сторонний сайт получит доступ к вашим данным.

Давайте разберем подробнее. Ваша верифицированная учетная запись содержит ваши персональные данные — паспорт, СНИЛС, ИНН — это как ваш бумажник, только электронный.

Для идентификации ваших данных на различных ресурсах может использоваться Единая Система Идентификации и Аутентификации портала Госуслуг, условно это аналог знакомого многим OAuth. Что это значит: в онлайн — микрозаймы удостоверяют ваши данные с помощью ЕСИА > госуслуги/соцсеть/почта подтверждают ваши данные > микрозайм выдает кредит (не госуслуги!). Оффлайн: вы приходите в микрозаймы > даете паспорт > микрозайм выдает кредит (не паспортный стол!). Я думаю аналогия понятна.

Можно ли получить микрозаем через Госуслуги: https://www.

gosuslugi.ru/help/news/2019_02_06_microloan

Выводы: выдача кредитов госуслугами это миф. Кредиты выдают микрозаймовые организации.

Рекомендации: по умолчанию всем пользователям включить использование дополнительных средств верификации/MFA.

Цифровая гигиена

Если вы живете в эпоху цифровизации и хотите безопасно пользоваться ее плодами — следуйте нескольким простым советам (это касается не только госуслуг):

Защитите свои данные.Тем более что и на самих госуслугах это крайне рекомендуют.

Подытожим:

Используйте сложный, уникальный пароль от аккаунта.

Включите двухфакторную аутентификацию по смс/с помощью специального приложения.

Включите историю входов и активностей.

Расскажите про это и проверьте настройки у ваших родственников/знакомых чтобы обезопасить их данные.

10 самых известных хакеров мира

Любители ли вы интернет-технологии? Тогда извольте и хакеров любить. Несмотря на постоянно совершенствующиеся системы информационной безопасности, на каждую из них всегда найдется компьютерный гений, готовый ее взломать. В нашей подборке — 10 талантливых хакеров, которых боится весь мир. История каждого из них вполне может послужить сценарием для фильма: драмы, комедии, шпионского триллера.

Несмотря на постоянно совершенствующиеся системы информационной безопасности, на каждую из них всегда найдется компьютерный гений, готовый ее взломать. В нашей подборке — 10 талантливых хакеров, которых боится весь мир. История каждого из них вполне может послужить сценарием для фильма: драмы, комедии, шпионского триллера.

Джереми Хаммонд из Чикаго на данный момент отбывает 10-летний тюремный срок за взлом электронной почты разведывательно-аналитической фирмы Stratfor и других организаций, сотрудничавших с правительством США. Добытые данные были опубликованы на сайте WikiLeaks. Это не первый срок Хаммонда и далеко не первый арест: в 2006 году Джереми был приговорен к двум годам тюрьмы за хакерскую атаку компьютера консервативной политической организации — вместе с общей информацией были похищены 5 тысяч номеров кредитных карт (хотя деньги, по утверждению Хаммонда, не расходовались). Прежде молодой и талантливый хакер подвергался неоднократным арестам за нарушение порядка в рамках общественных акций — на демонстрации против съезда республиканской партии, студенческой демонстрации в Чикаго, на митинге против Национал-социалистического движения, против заявки Чикаго на проведение олимпийских игр и т.

Кевин Поулсен, он же Dark Dante — почетный хакер в отставке. Опасный и загадочный взломщик, специализирующийся на телефонных линиях. Среди самых известных его дел — взлом телефонных линий популярной в Лос-Анджелесе радиостанции KIIS-FM, благодаря чему Поулсен «выиграл» Porshe и другие призы, которые разыгрывались в эфире. Решив не ограничиваться мелким жульничеством, Dark Dante стал использовать свои способности в благих целях. Например, он отслеживал и идентифицировал пользователей MySpace, которые искали в сети детское порно. Вскоре Поулсен поднял себе планку: он проник в базу данных ФБР, получив доступ к секретной информации о телефонной прослушке. Это, естественно, не очень понравилась американским властям, и Кевин Поулсен был пойман и осужден на 5 лет. После отбывания тюремного срока знаменитый хакер превратился в рядового жителя.

РЕКЛАМА – ПРОДОЛЖЕНИЕ НИЖЕ

Джонатан Джозеф Джеймс. Его судьба сложилась не так радужно, как у предыдущих героев. Джонатан вошел в историю как первый несовершеннолетний хакер, попавший в тюрьму за взлом секретных данных. На момент совершения преступления ему было всего 15 лет. Джонатан Джозеф Джеймс не разменивался на мелкую монету: он проникал в святая святых Агентства по сокращению военной угрозы, подведомственного министерству обороны США, а в 1999 году атаковал базы данных НАСА. Последнее привело к крупному скандалу. Так, НАСА потратило $1,7 млн на программное обеспечение, которое удалось похитить юному Джонатану. По словам хакера, программный код не стоил таких денег. Отбыв наказание, он стал вести образ жизни законопослушного гражданина. А в 2007 году его имя связали с волной взломов компании TJX (похищенные данные касались кредитных карт клиентов).

Операция «Aurora» была проведена группой хакеров в 2009 году. Объектом компьютерных гениев стали 34 компании, включая Google и Yahoo! Эксперты в области компьютерной безопасности предполагают, что к серии взломов причастна группа кибершпионов, которая в англоязычных источников получила имя Elderwood Gang. Считается, что Elderwood Gang базируется в Шанхае и тесно связана с так называемым подразделением 61398 Народно-освободительной армии Китая (НОАК), которая отвечает за операции в области компьютерных сетей. Компания Google стала первой, которая публично заявила о краже их интеллектуальной собственности, не побоявшись продемонстрировать свою уязвимость. Несмотря на то что аккаунты пользователей Gmail также были взломаны (и персональные данные частных лиц похищены), главной целью хакеров был все же исходный код интернет-гигантов. После этого компания Google покинула Китай. А почему у нас в вместо имен и фамилий значится только название операции? Потому что личности хакеров до сих пор не установлены.

Адриан Ламо по прозвищу «бездомный хакер» — такое имя он заслужил благодаря тому, что свои основные хакерские подвиги он исполнял, пользуясь публичным интернет-подключением в кафе, библиотеках, хостелах и других общественных местах. Адриан Ламо прослыл человеком со сложным характером. В 2004 году он был осужден и приговорен к шести месяцам домашнего ареста и двум годам испытательного срока за взлом NY Times. Проникнув в их сеть, он добавил себя в базу экспертов престижного издания. Среди жертв хакерских атак Адриана Ламо — Yahoo!, Bank of America и другие крупные и авторитетные компании. Нередко Ламо, находя слабое место в безопасности той или иной системы, взламывал ее и сообщал об этом компании — чтобы знали, где и в чем у них ошибка. Для таких благородных жестов есть вполне законные схемы сотрудничества: правда, они не приносят такой громкой славы. Сегодня Ламо читает лекции, пишет статьи и консультирует по вопросам безопасности.

Роберт Тэппэн Моррис — патриарх хакерского дела. Окончив в 1987 году Гарвардский университет, Моррис разработал идею червя как инструмент при работе с массивами. Но для этой невинной цели «червь Морриса» был слишком опасен. Смертельно опасен. Червь подбирал пароли к учетным записям и в 1988 году парализовал работу 6 тысяч компьютеров в США. Год спустя Роберт Тэппэн Моррис стал первым человеком, обвиненным в компьютерном мошенничестве. После окончания срока условного наказания, выполнения общественных работ и выплаты штрафа, Моррис вернулся к научной деятельности, и сегодня его лекции можно послушать в Массачусетском технологическом институте.

Окончив в 1987 году Гарвардский университет, Моррис разработал идею червя как инструмент при работе с массивами. Но для этой невинной цели «червь Морриса» был слишком опасен. Смертельно опасен. Червь подбирал пароли к учетным записям и в 1988 году парализовал работу 6 тысяч компьютеров в США. Год спустя Роберт Тэппэн Моррис стал первым человеком, обвиненным в компьютерном мошенничестве. После окончания срока условного наказания, выполнения общественных работ и выплаты штрафа, Моррис вернулся к научной деятельности, и сегодня его лекции можно послушать в Массачусетском технологическом институте.

Коди Кретсингер, член хакерской группировки LulzSec, признал свою вину за взлом Sony Playstation в 2011 году. Кретсингер получил доступ к персональным данным 77 млн пользователей, из-за его атаки компания Sony Playstation вынуждена была приостановить работу сети на 24 дня. Саму группировку LulzSec нередко критикуют за отсутствие мотивации своих действий: хакеры должны быть людьми идейными, а не заниматься просто демонстрацией собственных навыков.

Джейкоб Эпплбаум — про него вы могли слышать в контексте WikiLeaks (он представлял их на конференции НОРЕ в 2010 году), в связи с делом Сноудена (как журналист Эпплбаум вносит большой вклад в публикацию документов, обнародованных Сноуденом) или как о ключевой фигуре проекта Tor (системы для анонимной коммуникации). Джейкоб Эпплбаум — человек непростой судьбы. В 6 лет его забрали из неблагополучной семьи, сперва он жил с родственниками, потом был отдан в детский дом, несколько лет спустя его героинозависимый отец вернул право на опекунство. Знакомство с компьютером и информационными технологиями, как заявлял Эпплбаум, спасло ему жизнь. Эпплбаум не был обвинен в хакерских атаках, но это не мешает быть ему одной из угроз информационной безопасности правительства Америки.

Кевин Митник получил титул «самого опасного хакера в мире» за многолетнюю виртуозную хакерскую деятельность. Пик «карьеры» Кевина Митника пришелся на 1980−90 годы. Его конек — телефонный взлом. Несколько судимостей и тюремных сроков, принудительный курс лечения «от компьютерной зависимости», запрет на приближение к телефону и компьютеру — и многократное нарушение закона вновь и вновь. Когда в 1990 году Митник был отпущен на испытательный срок из очередной тюрьмы, он не удержался от возможности похулиганить: телефонный номер его надзирателя внезапно оказался заблокированным, банковский счет судьи зажил своей жизнью, а из базы данных судебного компьютера исчезла вся информация о хакере. Примечательна и история с Цутуму Симомура, ведущим американским специалистом по компьютерной безопасности. Минтин виртуозно взломал компьютер Симомуры. Надо ли говорить, что защита чести для любого японца — принципиальный вопрос? Симомура устроил настоящую охоту на шутника Митника, и в итоге последний был пойман с помощью нескольких нарядов полиции..jpg)

Гэри Маккинон, шотландский хакер, затмивший Кевина Митника на хакерском олимпе. Вот уже почти 15 лет судьба Гэри Маккинона висит на волоске: власти США активно добиваются его экстрадиции, а Великобритания использует различные уловки, чтобы не выдавать своего подданного. В 2001—2002 годах Гэри Маккинон взломал сотни компьютеров НАСА и различных ведомств, связанных с минобороны США. Взломав сети Пентагона, Маккинон оставил послание: «Ваша безопасность — дерьмо» (Your security is crap). Он на сутки заблокировал более 2 тысяч компьютеров в военном округе Вашингтона, приостановил поставку боеприпасов, удалил, по словам источников в США, критически важные файлы. Его деятельность назвали крупнейшим взломом военных компьютеров за всю историю. Сам хакер отрицает свое вмешательство в военные дела США, ссылаясь на то, что основным предметом его интереса были материалы, связанные с НЛО. В Великобритании правонарушения, связанные с компьютерной безопасностью, не являются предметом экстрадиции, но если власти США все же выиграют этот, похожий на бесконечный, процесс, то Маккинону грозит до 70 лет тюрьмы. Причем вполне возможно, что местом заключения может стать тюрьма Гуантанамо.

Сам хакер отрицает свое вмешательство в военные дела США, ссылаясь на то, что основным предметом его интереса были материалы, связанные с НЛО. В Великобритании правонарушения, связанные с компьютерной безопасностью, не являются предметом экстрадиции, но если власти США все же выиграют этот, похожий на бесконечный, процесс, то Маккинону грозит до 70 лет тюрьмы. Причем вполне возможно, что местом заключения может стать тюрьма Гуантанамо.

Ethical Hacking | Государственный университет Оклахомы, Оклахома-Сити

Получите сертификаты CEH и PenTest+

Готовы вывести свою карьеру в области ИТ на новый уровень? Этот пятидневный учебный лагерь при поддержке Infosec, ведущего поставщика услуг по обучению кибербезопасности, научит вас, как законно и этично обнаруживать уязвимости в системе безопасности до того, как ими воспользуются киберпреступники. Получите практический опыт работы с теми же инструментами и методами, которые используют злоумышленники, а также подготовьтесь к сдаче сертификационных экзаменов EC-Council Certified Ethical Hacker (CEH) и CompTIA PenTest+.

Чего ожидать

- Онлайн, иммерсивный формат

- 5 дней обучения под руководством экспертов

- Учитесь в группе сверстников

- Ограниченное количество мест на сеанс

Какие преимущества вы получите

- Учитесь у экспертов отрасли: инструкторы имеют более чем 10-летний опыт обучения в отрасли и являются профессионалами, играющими активную роль в отрасли.

- Получите сертификаты CEH и PenTest+: получите все необходимое для получения сертификата, включая неограниченное количество попыток сдачи пробного экзамена и оба ваучера на сертификационный экзамен.

- Расширенный доступ: просматривайте материалы учебного лагеря и повторяйте ежедневные видеоуроки в течение 90 дней после даты завершения. Подписка

- Infosec Skills: улучшите свои навыки с помощью 90-дневной подписки на сотни дополнительных курсов и практических занятий по запросу.

Кто должен зарегистрироваться?

Чтобы зарегистрироваться, вы должны хорошо разбираться в операционной системе Windows, знакомиться с операционной системой Linux или другими операционными системами на базе Unix, а также разбираться в протоколах TCP/IP.

Этот учебный лагерь идеально подходит для специалистов по тестированию на проникновение и уязвимостей, аналитиков и консультантов по кибербезопасности, специалистов по наступательной безопасности или всех, кто хочет узнать больше об этичном взломе и развить свои навыки тестирования на проникновение.

Часто задаваемые вопросы по курсу Ethical Hacking Boot Camp

Какие карьерные возможности я получу после прохождения курса Ethical Hacking Boot Camp?

Получение сертификатов этического хакерства, таких как CEH и PenTest+, — отличный способ начать карьеру профессионала в области кибербезопасности. Многие организации требуют, чтобы соискатели имели сертификат CEH, чтобы претендовать на работу, связанную с безопасностью, особенно на роли, связанные с тестированием на проникновение и социальной инженерией или те, которые требуют допуска к безопасности. Вполне вероятно, что вы будете получать более высокую заработную плату, чем несертифицированные лица, и вы можете использовать сертификаты EC-Council CEH и CompTIA PenTest+, чтобы договориться о более высокой заработной плате при переходе на новую должность.

Какие должности имеют сертифицированные специалисты EC-Council CEH и CompTIA PenTest+?

Есть много ролей для этичных хакеров, которые в настоящее время пользуются большим спросом в США. Некоторые из наиболее распространенных должностей включают администратора сетевой безопасности, аналитика информационной безопасности, аналитика защиты компьютерных сетей, тестера на проникновение и судебного аналитика.

Насколько вырос рынок этических хакерских услуг и ожидается ли продолжение этой тенденции?

Потребность в этичных хакерах резко возросла за последние 10 лет, и спрос только увеличивается. Этичные хакеры подпадают под категорию аналитиков информационной безопасности Бюро статистики труда США (BLS), и BLS прогнозирует рост рабочих мест в этой области на 33% в течение следующего десятилетия.

Почему курс Ethical Hacking Boot Camp — хороший вариант для тех, кто хочет построить свою карьеру?

Получение сертификата, подтверждающего вашу способность защищать ценную информацию, поставит вас на первое место в списках кандидатов работодателей. Сертификаты CEH и PenTest+ хорошо известны в отрасли благодаря тому, что они предоставляют людям всестороннее представление об этичном взломе и тестировании на проникновение.

Сертификаты CEH и PenTest+ хорошо известны в отрасли благодаря тому, что они предоставляют людям всестороннее представление об этичном взломе и тестировании на проникновение.

Поможет ли этот учебный лагерь выполнить требования DoD 8570.1?

Да, этот учебный лагерь готовит вас к сертификации, соответствующей требованиям Директивы Министерства обороны США 8570.1 для государственных служащих или подрядчиков, занятых работой, связанной с информационной безопасностью.

Зарегистрируйтесь здесь.

Центр обучения и развития OSU-OKC

Административное здание, кабинет 239

900 N. Portland Ave. / Oklahoma City, OK 73107

Офис: 405-945-3383 / Факс: 405-945-8616

Электронная почта: okc.tdc@okstate. edu

Нравится нам на Facebook!

Хакеры якобы требуют деньги после кражи личной информации из государственных школ Нормана

Автор: Ник Кампер/KFOR

Опубликовано:

Обновлено:

НОРМАН, Оклахома (СДК) – Похоже, что атака программы-вымогателя на государственные школы Нормана в начале этого месяца была совершена известной хакерской группой, которая заработала миллионы на сделках по вымогательству.

Группа называется Улей.

Правоохранительные органы, в том числе ФБР, заявили, что Hive «преследовал более 1300 компаний по всему миру, получив около 100 миллионов долларов США в виде выкупа».

На этой неделе местные СМИ получили электронное письмо от хакеров.

МЕСТНЫЕ НОВОСТИ: Один ресторан утверждает, что нельзя использовать автомобильный проезд из-за нового тротуараПодробное описание взлома.

Анонимный представитель Hive заявил, что группа украла:

- Контракты, NDA и другие соглашения

- Бюджеты, планы, оценки

- Информация о сотрудниках и студентах, включая номера социального страхования, электронные адреса, адреса, номера телефонов, информацию о страховке

Группа заявила, что «предложила защитить эти данные и держите этот инцидент в секрете», но теперь они становятся достоянием общественности.

Похоже, Улей пытается собрать деньги с государственных школ Нормана.

«Мы не получали от них никаких предложений, также мы не видели намерения руководства NPS заключить сделку», — говорится в письме.

В среду NPS выпустила заявление для своего округа, в котором признала, что атаки программ-вымогателей могли повлиять на номера социального страхования.

«Если предоставить NPS для зачисления в этом году, число студентов социального обеспечения также может быть затронуто», — говорится в заявлении NPS. Полное заявление можно прочитать здесь.

Когда школа впервые узнала об атаке программы-вымогателя, Уэс Муди, сотрудник по связям с общественностью государственных школ Нормана, сказал, что это «будет серьезным нарушением».

На этой неделе школьный округ сообщает родителям и сотрудникам, что «предлагает услуги по защите от кражи личных данных всем потенциально затронутым лицам в течение двенадцати месяцев».

NPS сообщает, что услуги будут доступны со следующей недели.

В партии считают это информационной атакой. Взлом мог затронуть значительное количество пользователей, полагают эксперты по кибербезопасности. Forbes.ru.

В партии считают это информационной атакой. Взлом мог затронуть значительное количество пользователей, полагают эксперты по кибербезопасности. Forbes.ru. gosuslugi.ru/help/news/2019_02_06_microloan

gosuslugi.ru/help/news/2019_02_06_microloan