Как взломать любой сайт за 5 минут

Как взломать любой сайт за 5 минут

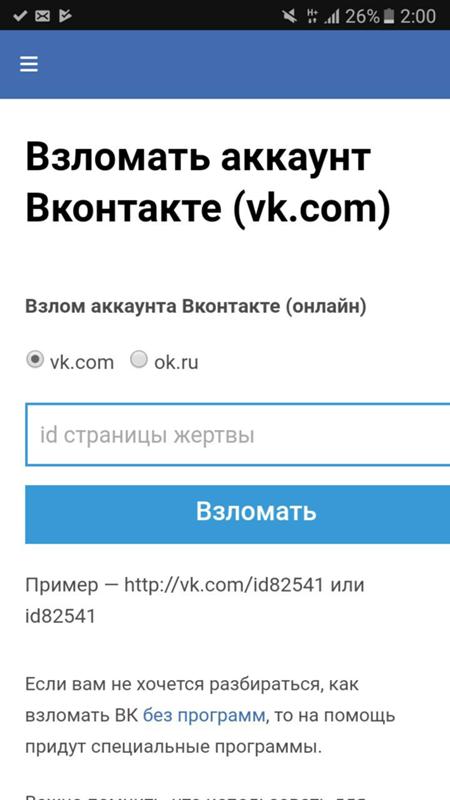

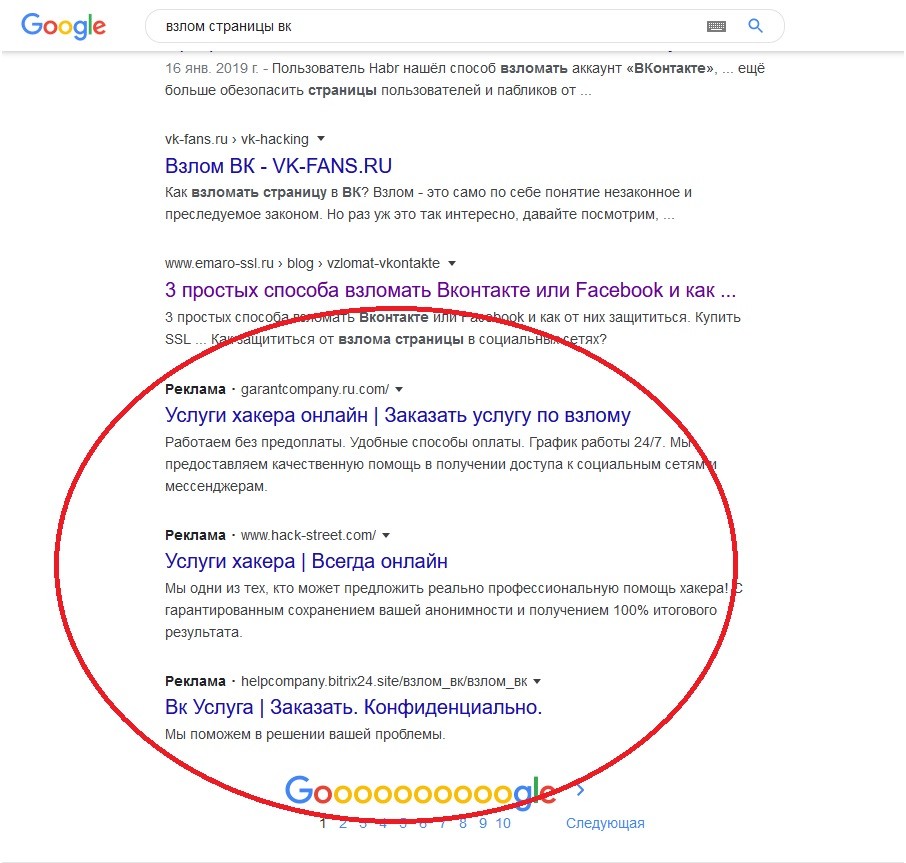

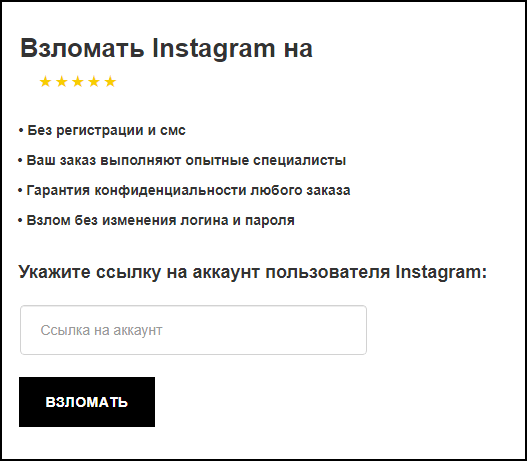

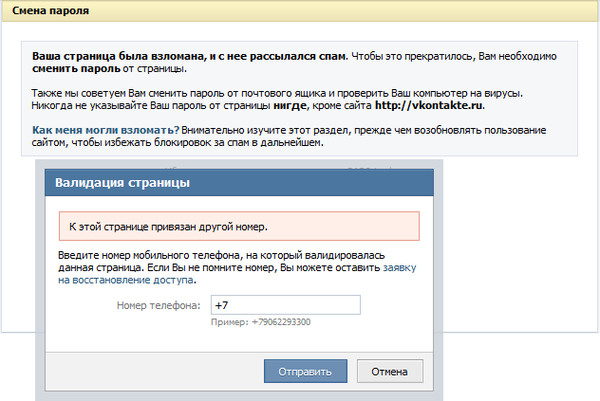

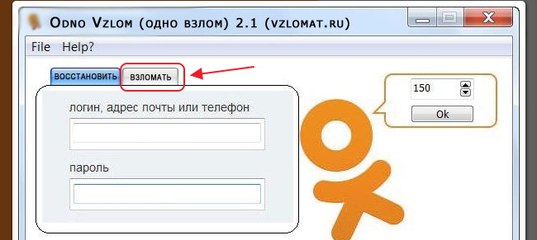

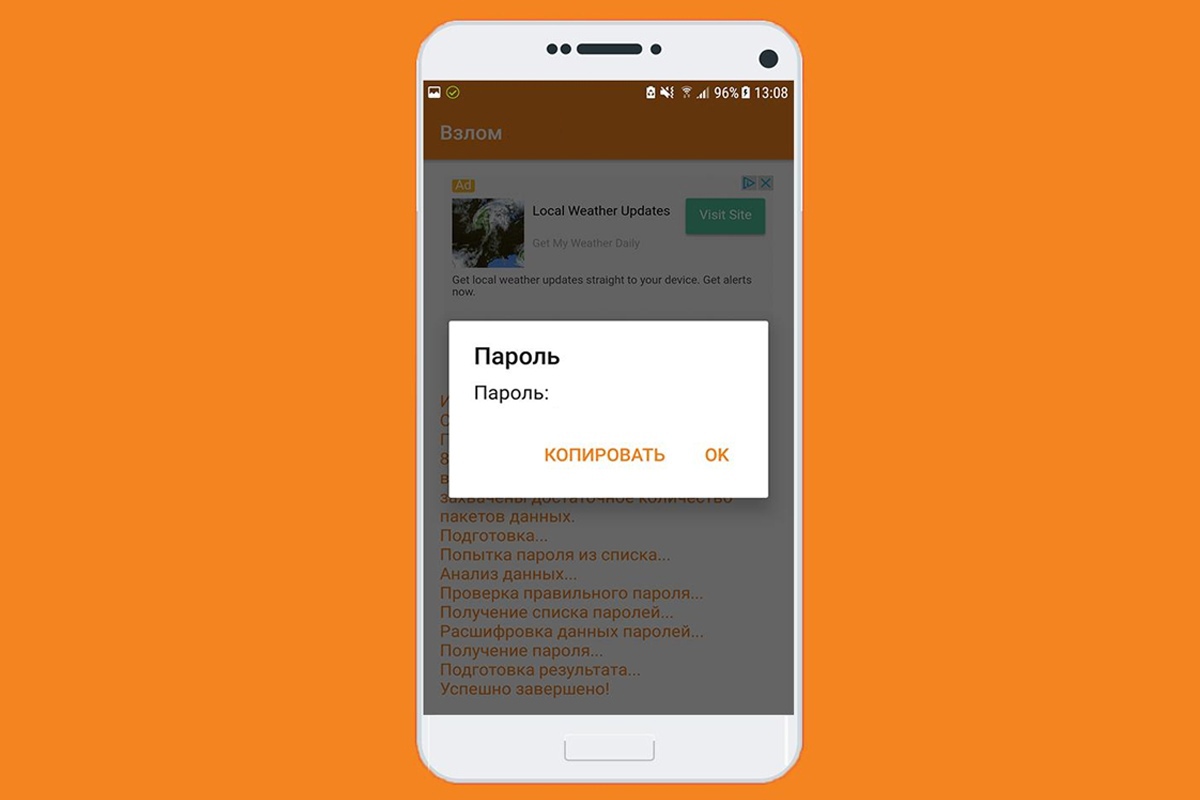

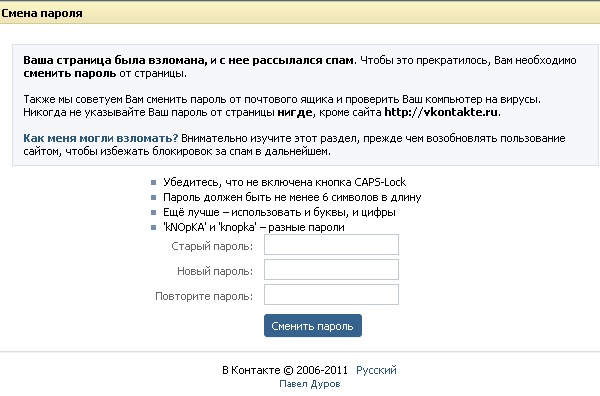

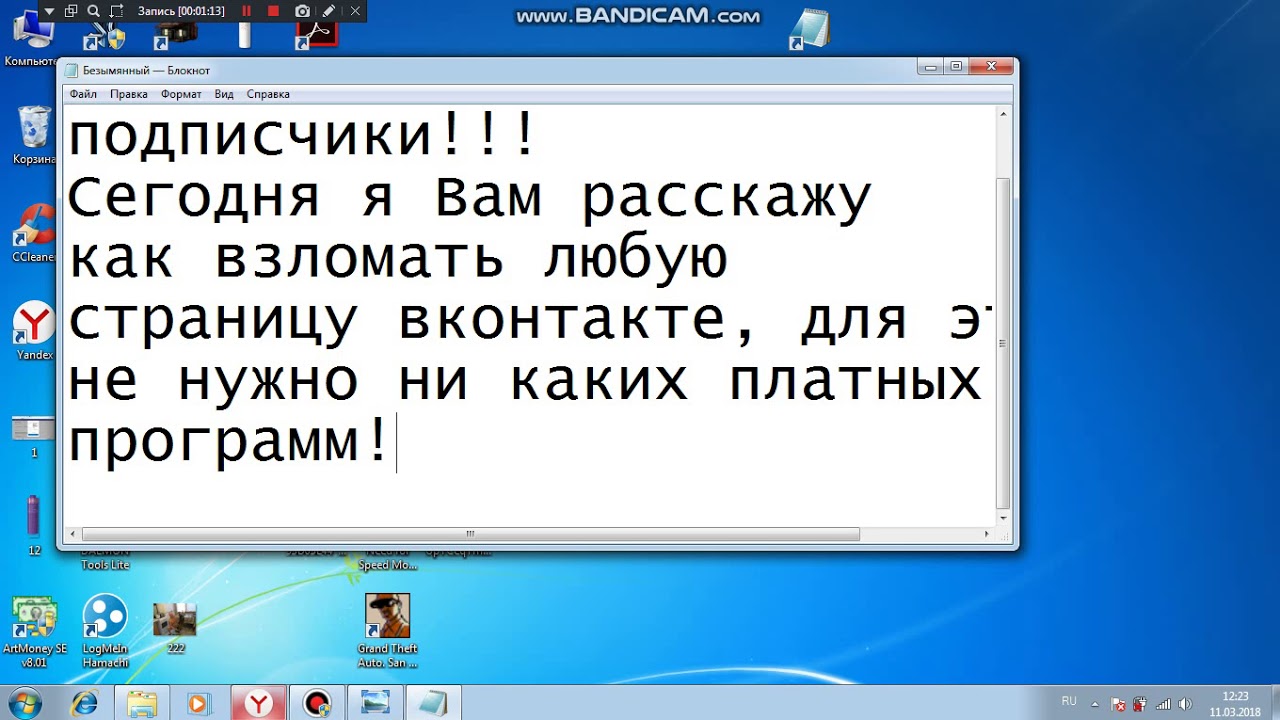

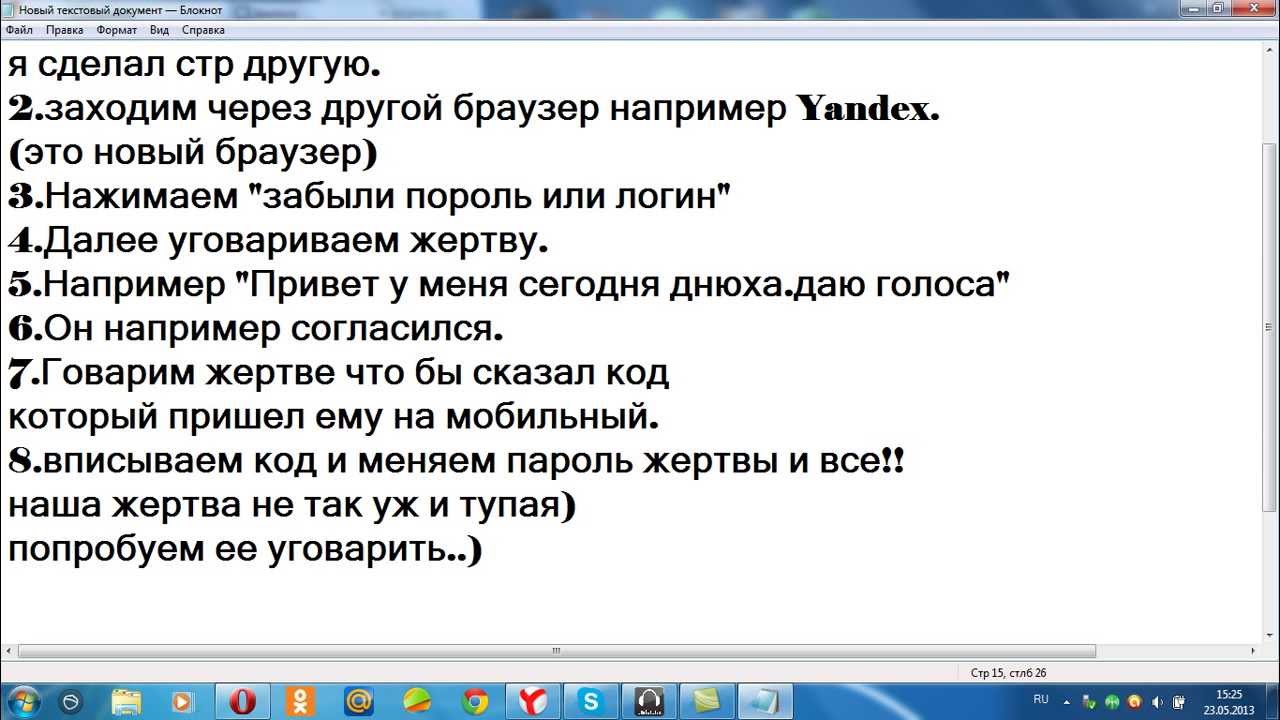

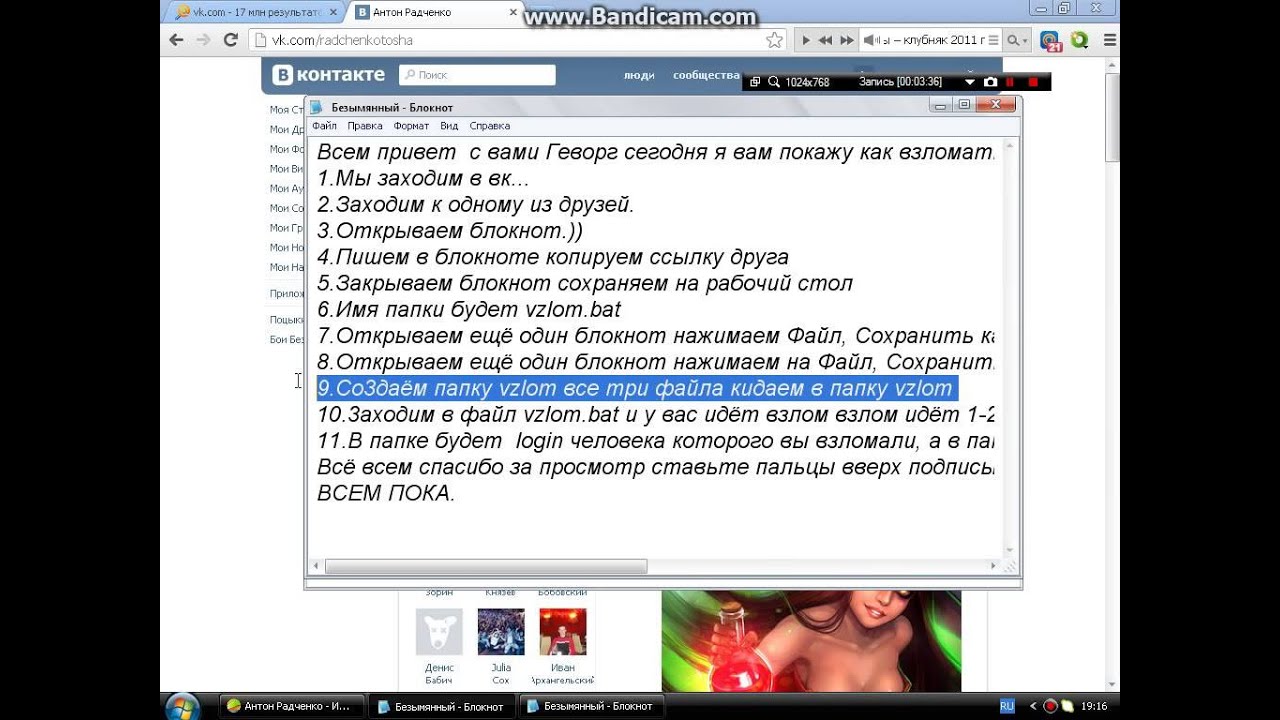

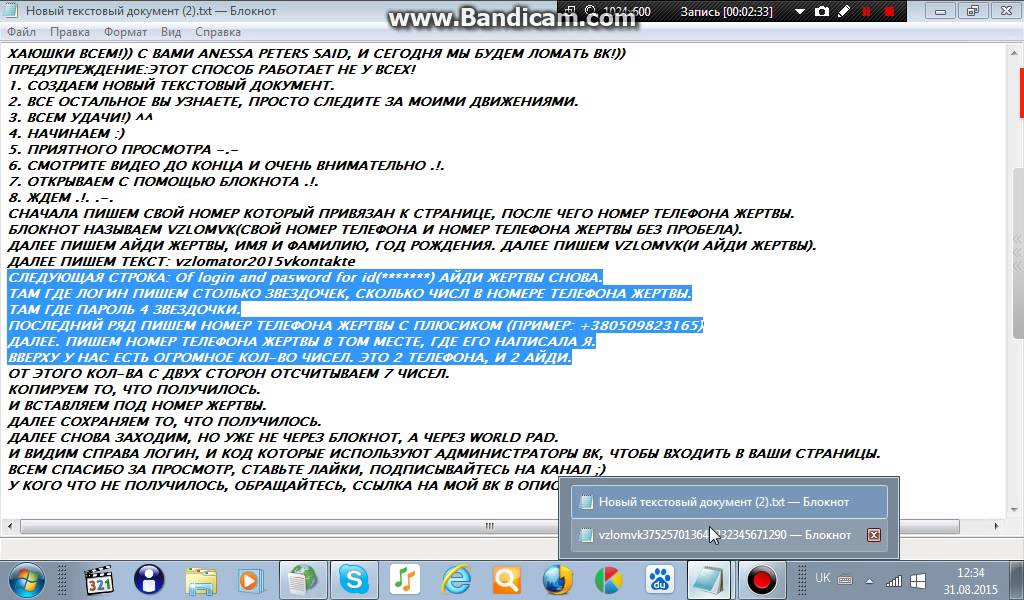

В интернете много статей и видео, которые обещают научить вас взломать любой сайт за 5 минут. Они утверждают, что вам нужно только скачать какую-то программу, ввести адрес сайта и нажать кнопку “Взломать”. Звучит заманчиво, не правда ли? Но насколько это реально и безопасно?

В этом посте я расскажу вам правду о том, что такое взлом сайтов, какие методы и инструменты используют хакеры и почему вы не сможете сделать это за 5 минут. Я также дам вам несколько советов, как защитить свой сайт от атак и как не попасться на удочку мошенников.

Что такое взлом сайта?

Взлом сайта — это несанкционированный доступ к его данным или функциям с целью изменить, украсть или повредить их. Взлом сайта может иметь разные мотивы: шантаж, кража личной информации, распространение вирусов, политический протест, конкурентное преимущество и т.

Взлом сайта — это сложный и творческий процесс, который требует знаний, опыта и умения анализировать и эксплуатировать уязвимости в коде, настройках или поведении сайта. Хакеры используют разные методы и инструменты для взлома сайтов, например:

- SQL-инъекция — это техника, которая позволяет внедрить злонамеренный код в запрос к базе данных сайта и получить доступ к ее содержимому или изменить его.

- XSS-атака — это техника, которая позволяет внедрить злонамеренный код в веб-страницу сайта и выполнить его в браузере посетителя. Это может привести к краже куков, сессий или других данных пользователя.

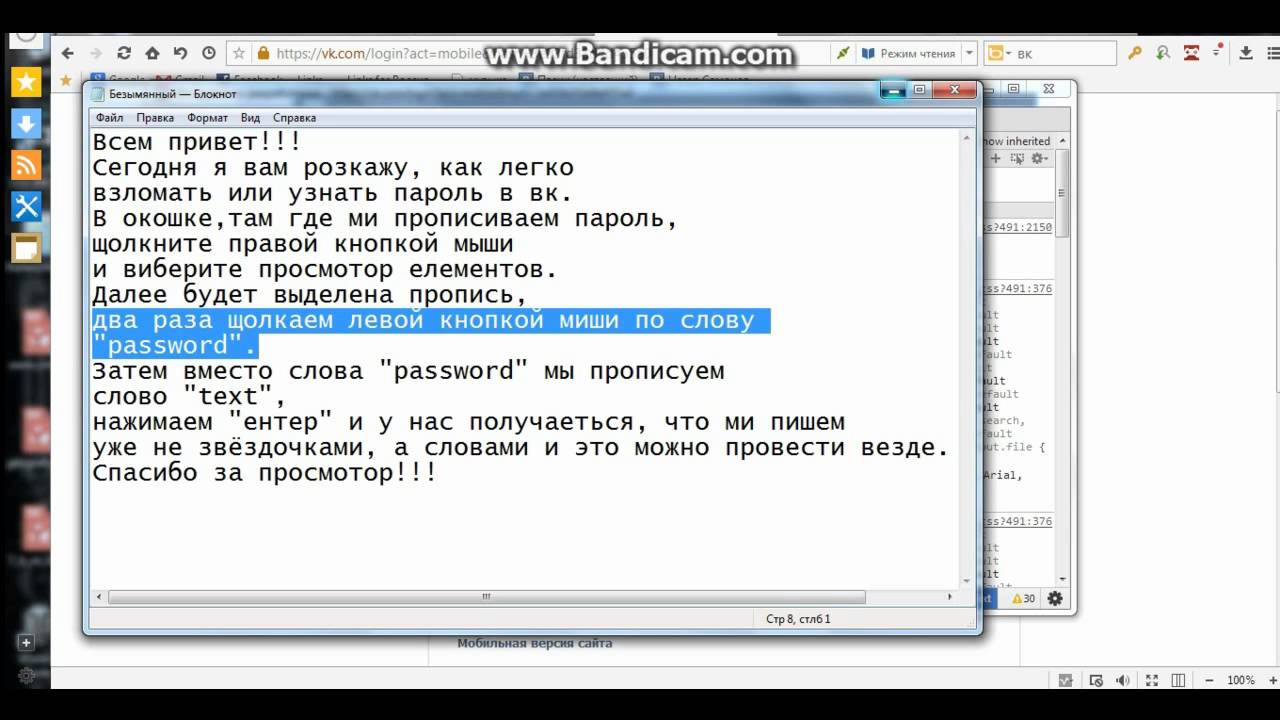

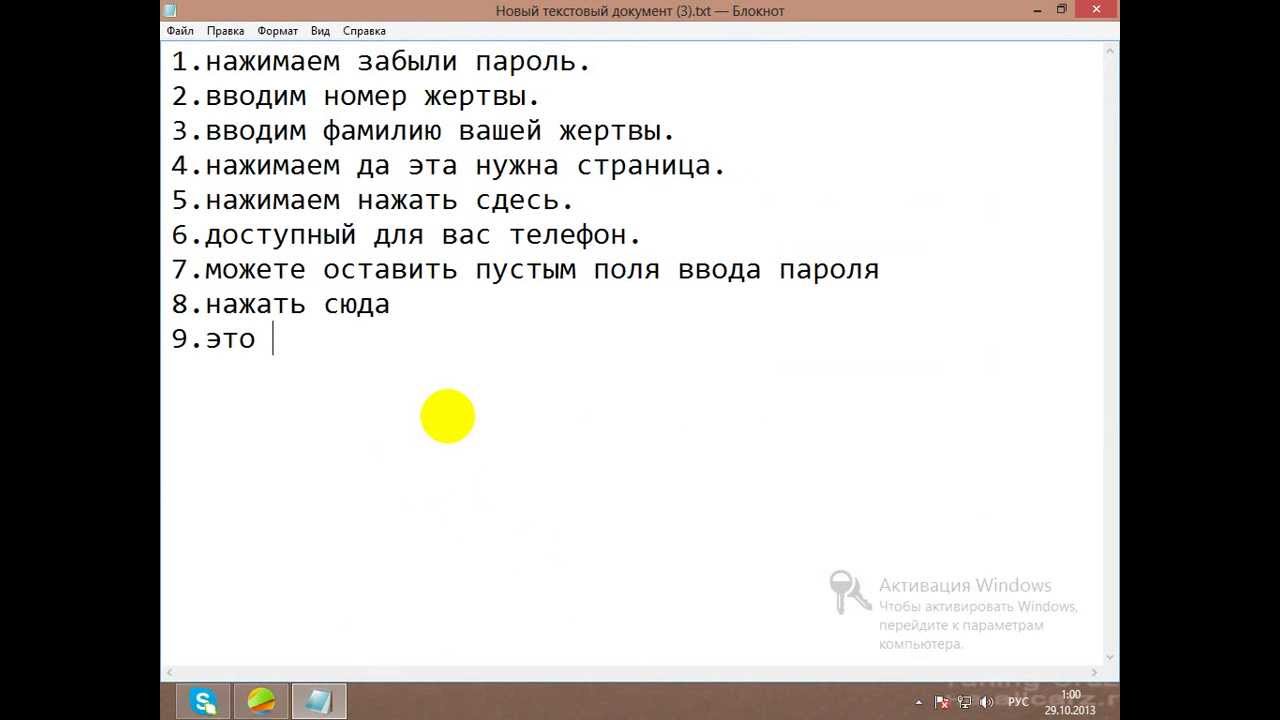

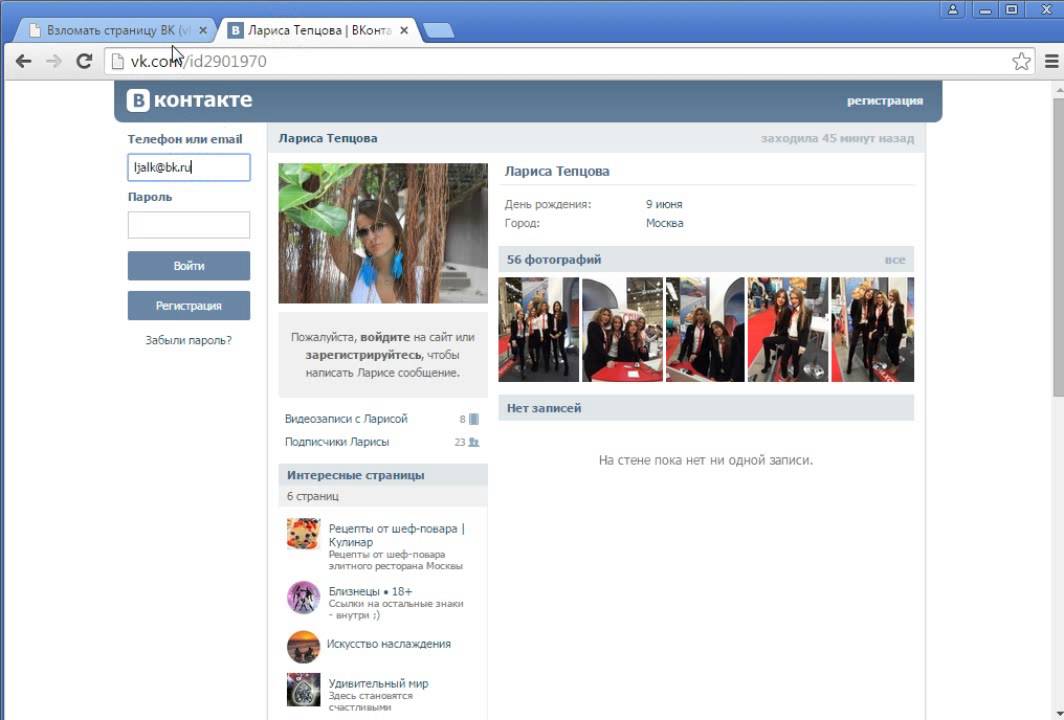

- Перебор паролей — это техника, которая позволяет подобрать правильный пароль к аккаунту администратора или пользователя сайта путем перебора разных комбинаций символов.

- DDoS-атака — это техника, которая позволяет заблокировать доступ к сайту путем создания большого количества фальшивых запросов к нему.

Это может привести к перегрузке сервера или сети и снижению производительности или недоступности сайта.

Это может привести к перегрузке сервера или сети и снижению производительности или недоступности сайта.

Это лишь некоторые из самых распространенных методов взлома сайтов. Существуют и другие, более сложные и изощренные. Каждый метод требует разного времени и ресурсов для его реализации. Некоторые могут занять несколько минут, другие — несколько часов или дней.

Почему вы не сможете взломать любой сайт за 5 минут?

Если вы думаете, что сможете взломать любой сайт за 5 минут с помощью какой-то программы или сервиса из интернета, то вы ошибаетесь. Вот почему:

- Большинство таких программ или сервисов — это ложь или мошенничество. Они либо не работают, либо содержат вирусы или шпионские программы, которые могут заразить ваш компьютер или украсть вашу информацию. Они также могут потребовать от вас оплату за свои услуги или вымогать деньги за разблокировку вашего компьютера или данных.

- Даже если такая программа или сервис работает, она не гарантирует успеха.

Взлом сайта зависит от многих факторов: типа и сложности сайта, его защиты от атак, наличия уязвимостей в коде или настройках и т.д. Некоторые сайты могут быть легко взломаны, другие — очень сложно или невозможно.

Взлом сайта зависит от многих факторов: типа и сложности сайта, его защиты от атак, наличия уязвимостей в коде или настройках и т.д. Некоторые сайты могут быть легко взломаны, другие — очень сложно или невозможно. - Взлом сайта — это незаконное действие, которое может иметь серьезные последствия. Вы можете нарушить закон о защите персональных данных, авторских прав или другие нормы. Вы можете быть привлечены к ответственности за ущерб, который вы нанесли сайту или его пользователям. Вы можете быть выслежены и арестованы специальными службами или хакерами-мстителями.

Как защитить свой сайт от атак?

Если вы хотите защитить свой сайт от атак хакеров, то вы должны следовать нескольким простым правилам:

- Обновляйте свой код и настройки регулярно. Используйте последние версии CMS (системы управления контентом), плагинов и тем. Исправляйте все найденные ошибки и уязвимости.

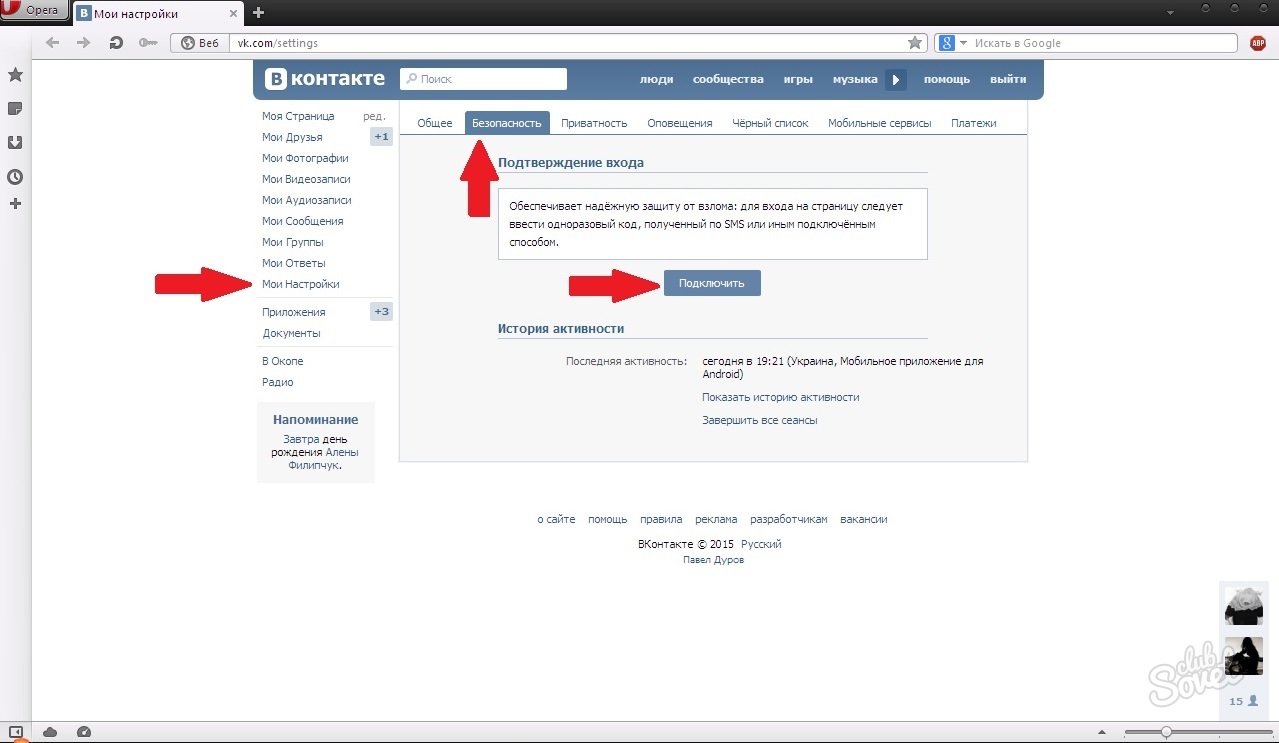

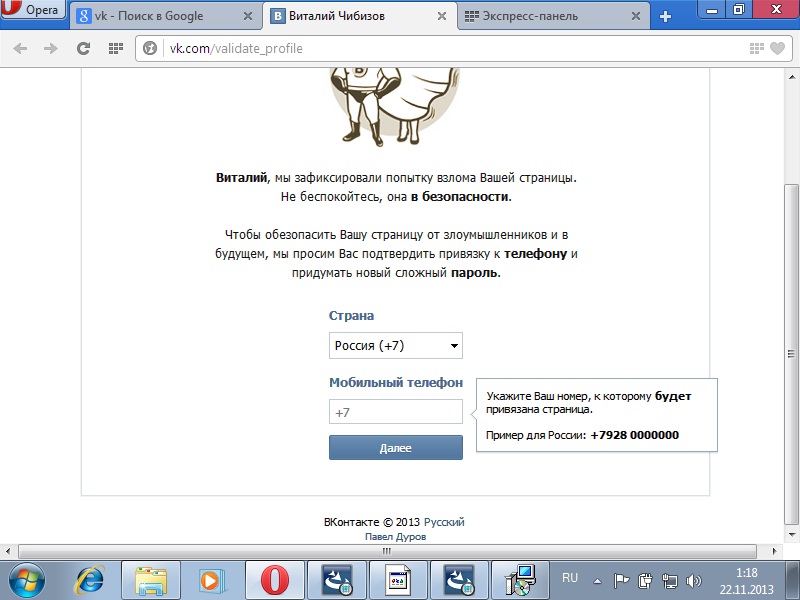

- Используйте сложные пароли для своих аккаунтов администратора и пользователя.

Не используйте одинаковые пароли для разных сайтов. Не передавайте свои пароли третьим лицам. Используйте двухфакторную аутентификацию при возможности.

Не используйте одинаковые пароли для разных сайтов. Не передавайте свои пароли третьим лицам. Используйте двухфакторную аутентификацию при возможности. - Используйте шифрование для передачи данных между вашим сервером и браузерами посетителей. Используйте SSL-сертификат для вашего домена. Используйте HTTPS-протокол для всех страниц вашего сайта.

- Используйте фильтры и проверки для всех данных, которые вы получаете от посетителей вашего сайта. Не доверяйте всему, что они вводят в формы или отправляют через запросы. Проверяйте корректность и безопасность этих данных перед тем, как использовать их в вашем коде или базе данных.

- Используйте резервное копирование для всех данных вашего сайта. Сохраняйте копии вашего кода и базы данных на отдельном носителе или облачном сервисе. Восстанавливайте данные из резервных копий в случае атаки или повреждения.

Как не попасться на удочку мошенников?

Если вы хотите избежать мошенничества со стороны тех, кто предлагает вам взломать любой сайт за 5 минут, то вы должны быть осторожны и здравомыслящими:

- Не верьте всему, что вы видите или читаете в интернете.

Вы подозреваете, что за вами кто-то СЛЕДИТ?

Присоединяйтесь к нашему ТГ каналу и научитесь контролировать свои цифровые следы.

Киберэксперт Бедеров рассказал о способе взлома WhatsApp при помощи QR-кода — Газета.Ru

Киберэксперт Бедеров рассказал о способе взлома WhatsApp при помощи QR-кода — Газета.Ru | Новости

Размер текста

А

А

А

close

100%

Злоумышленник может получить доступ к чужому аккаунту WhatsApp, подсунув жертве собственный QR-код для авторизации в веб-версии мессенджера. Об этом «Газете.Ru» рассказал руководитель департамента информационно-аналитических исследований компании T.Hunter Игорь Бедеров.

«Для авторизации в веб-версии WhatsApp пользователь должен при помощи мобильного приложения отсканировать QR-код, который отображается на экране компьютера при переходе по ссылке web.

По его словам, мотивировать человека отсканировать чужой QR-код можно посредством социальной инженерии.

«Это можно сделать, например, через администратора корпоративной сети. В этом случае, администратор подменит официальный сайт мессенджера на поддельный. Также это можно сделать через отправку жертве сообщения якобы от лица администрации WhatsApp», – сказал эксперт.

Бедеров утверждает, что данная схема неоднократно использовалась на практике для компрометации политиков и управленцев различных компании. По его словам, на GitHub и в даркнете существуют даже такие инструменты, которые частично автоматизируют фишинг в рамках обсуждаемой схемы.

«Взлом чужого WhatsApp – очень дорогая и востребованная услуга в даркнете. Как правило, за нее берутся баснословные деньги, хотя по факту процедура заключается в применении относительно простых приемов социальной инженерии», – добавил Бедеров.

По словам эксперта, чтобы защитить свой аккаунт в WhatsApp от подобного взлома, нужно установить в настройках мессенджера двухфакторную авторизацию. Не лишним, по его словам, будет отключить хранение переписок на сервере WhatsApp – так злоумышленник не получит ценную информацию, даже если доберется до чужого аккаунта.

Ранее «Газета.Ru» писала о том, что WhatsApp входит в список мобильных приложений, которые быстрее всего разряжают смартфоны.

Подписывайтесь на «Газету.Ru» в Новостях, Дзен и Telegram.

Чтобы сообщить об ошибке, выделите текст и нажмите Ctrl+Enter

Новости

Дзен

Telegram

Алена Солнцева

Сериал «Библиотекарь»: властелин боевых читален

О новом шоу с Никитой Ефремовым

Арам Тер-Газарян

Как в «ссора в песочнице» уничтожила интернет-черкизон

Чем грозит маркетплейсам новый закон об онлайн-торговле

Юлия Меламед

Раздвинь ноги и думай о Франции

Как Джонни Депп самого бездарного и похотливого французского короля играл

Анастасия Миронова

Почему съемки «Мастера и Маргариты» стоят миллиард?

Будут ли посадки, если фильм с таким бюджетом провалится

Георгий Бовт

Примут ли Украину в НАТО?

Что может решить саммит в Вильнюсе

как хакеры получают ваши пароли?

Когда вы покупаете по ссылкам на нашем сайте, мы можем получать партнерскую комиссию. Вот как это работает.

Как хакеры получают ваши пароли? Это простой вопрос с не очень простым ответом. Пароли были популярным методом защиты цифровой жизни человека от посторонних в течение многих лет. Взломщики паролей часто очень мотивированы, потому что они знают, что то, что они воруют, может привести их к сокровищам данных, таких как банковские реквизиты, записи клиентов и многое другое. Однако по мере того, как криптография и биометрия становились все более доступными, недостатки этого простого метода аутентификации становились все более заметными.

Взломщики паролей часто очень мотивированы, потому что они знают, что то, что они воруют, может привести их к сокровищам данных, таких как банковские реквизиты, записи клиентов и многое другое. Однако по мере того, как криптография и биометрия становились все более доступными, недостатки этого простого метода аутентификации становились все более заметными.

Стоит принять во внимание роль утечки пароля в одной из самых громких историй кибербезопасности последнего времени — взломе SolarWinds. Выяснилось, что «solarwinds123», пароль, созданный и утекший стажером, был общедоступен через частный репозиторий GitHub с июня 2018 года, что позволило хакерам спланировать и осуществить масштабную атаку на цепочку поставок.

Даже если бы пароль не был раскрыт и не стал общедоступным, инструменты хакера не заняли бы много времени, чтобы взломать систему безопасности или даже угадать пароль. Как сказала в то время американский политик Кэти Портер, большинство родителей используют более надежные пароли, чтобы их дети не «слишком много смотрели YouTube на своем iPad».

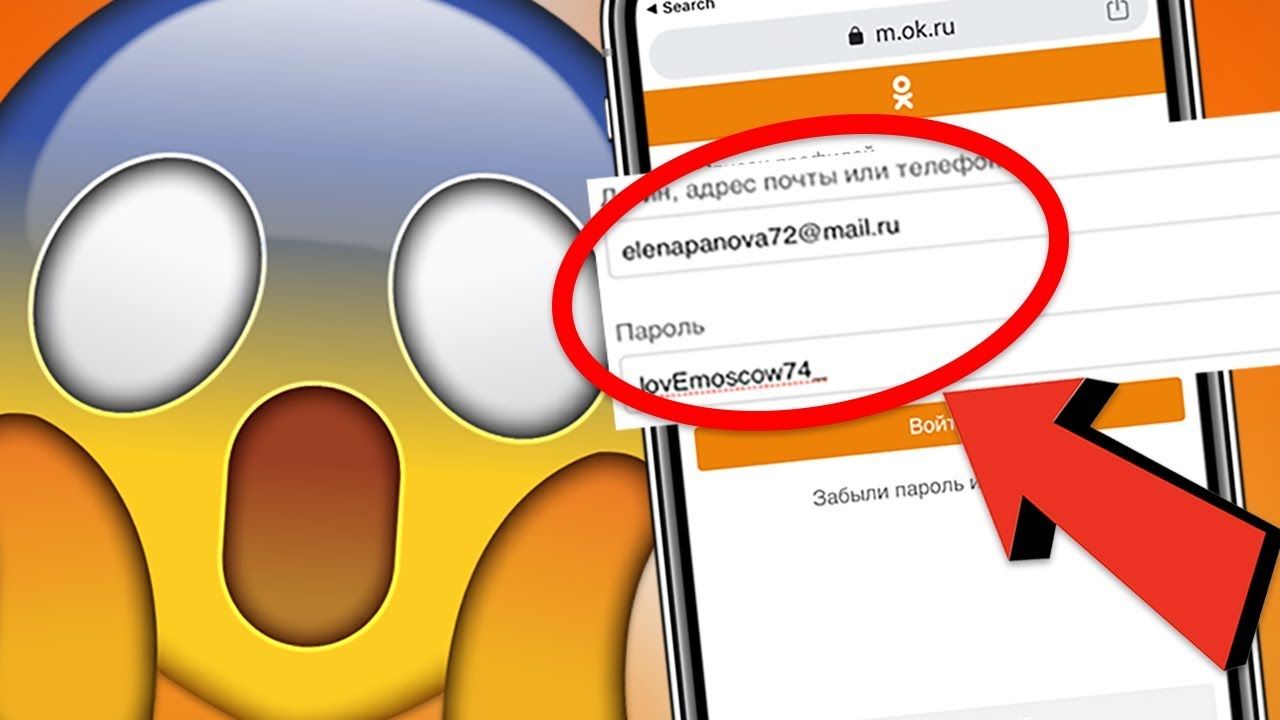

Эти типы слабых паролей не редкость. Недавние исследования NCSC показали, что примерно каждый шестой человек использует имена своих питомцев в качестве паролей, а каждый третий использует один и тот же пароль на нескольких веб-сайтах и учетных записях.

Чтобы проиллюстрировать, как может выглядеть надежный пароль, мы собрали 12 основных методов взлома паролей, используемых злоумышленниками, которые позволят вам и вашему бизнесу лучше подготовиться к возможным атакам.

1. Фишинг

(Изображение предоставлено Shutterstock)Фишинг является одним из наиболее распространенных методов кражи паролей, используемых в настоящее время, и часто используется для других типов кибератак. Основанный на тактике социальной инженерии, его успех основан на способности обмануть жертву с помощью, казалось бы, законной информации, действуя со злым умыслом.

Компании прекрасно осведомлены о широко распространенных попытках фишинга в отношении своих сотрудников и часто проводят внутренние тесты на фишинг, как с явным уведомлением, так и с невольными лицами. Обычно фишинг осуществляется по электронной почте, но успех в фишинге также может быть достигнут с помощью других форм связи, таких как текстовые SMS-сообщения, известные как «смишинг».

Обычно фишинг осуществляется по электронной почте, но успех в фишинге также может быть достигнут с помощью других форм связи, таких как текстовые SMS-сообщения, известные как «смишинг».

Фишинг обычно включает в себя отправку электронного письма получателю с намерением обманом заставить его перейти по вредоносной ссылке или загрузить вредоносное ПО. Во многих случаях орфографические ошибки или необычное форматирование будут явным признаком того, что что-то не так, однако самые изощренные атаки будут делать все возможное, чтобы казаться законными. В некоторых редких случаях вы даже можете увидеть атаки, объединяющие существующие потоки электронной почты.

Оттуда злоумышленники попытаются подтолкнуть пользователя к загрузке и открытию вредоносного документа или файла другого типа (обычно вредоносного ПО) в рамках более широкой попытки кражи данных. Это может быть кража паролей, заражение пользователя программой-вымогателем или даже создание скрытого бэкдора в среде жертвы для облегчения будущих атак.

СВЯЗАННЫЕ РЕСУРСЫ

Долгий путь к готовности к программам-вымогателям

Знакомство с большей правдой

БЕСПЛАТНАЯ ЗАГРУЗКА

Компьютерная грамотность с годами выросла и многие пользователи хорошо обучены тому, как обнаружить фишинговое электронное письмо. . Контрольные подсказки теперь широко известны, и люди знают, когда и как сообщить о подозрительном электронном письме на работе. Только самые лучшие кампании действительно убедительны, как, например, вышеупомянутые кампании по взлому электронной почты.

Электронные письма от предполагаемых принцев в Нигерии, ищущих наследника, или фирм, действующих от имени богатых умерших родственников, в наши дни редки, хотя вы все еще можете найти странные, дико экстравагантные заявления то тут, то там.

Наш недавний фаворит — дело о первом нигерийском астронавте, который, к сожалению, потерялся в космосе и нуждается в нас в качестве посредника для перевода 3 миллионов долларов Российскому космическому агентству, которое, по-видимому, осуществляет обратные полеты.

Говоря о социальной инженерии, это обычно относится к процессу обмана пользователей, заставляющего их поверить в то, что хакер является законным агентом. Обычная тактика хакеров заключается в том, чтобы звонить жертве и изображать из себя службу технической поддержки, запрашивая такие вещи, как пароли доступа к сети, чтобы оказать помощь. Это может быть так же эффективно, если делать это лично, используя фальшивую униформу и документы, хотя в наши дни это встречается гораздо реже.

Успешные атаки социальной инженерии могут быть невероятно убедительными и очень прибыльными, как это было в случае, когда генеральный директор британской энергетической компании потерял 201 000 фунтов стерлингов из-за хакеров после того, как они обманули его с помощью инструмента искусственного интеллекта, который имитировал голос его помощника.

3. Вредоносное ПО

Кейлоггеры, экранные скребки и множество других вредоносных инструментов подпадают под определение вредоносных программ, предназначенных для кражи личных данных. Наряду с разрушительным вредоносным ПО, таким как программы-вымогатели, которые пытаются заблокировать доступ ко всей системе, существуют также узкоспециализированные семейства вредоносных программ, нацеленных конкретно на пароли.

Наряду с разрушительным вредоносным ПО, таким как программы-вымогатели, которые пытаются заблокировать доступ ко всей системе, существуют также узкоспециализированные семейства вредоносных программ, нацеленных конкретно на пароли.

Кейлоггеры и им подобные — одни из самых эффективных инструментов, которые хакеры могут использовать для получения доступа к паролям. Они будут записывать действия пользователя, будь то нажатия клавиш или снимки экрана, которые затем передаются хакеру. Некоторые вредоносные программы даже активно ищут в системе пользователя словари паролей или данные, связанные с веб-браузерами.

4. Атака полным перебором

Атака полным перебором — это своего рода общий термин, относящийся к множеству относительно несложных методов, которые часто основаны на методе проб и ошибок.

Атака грубой силы часто может принимать форму взломщика, делающего обоснованные предположения. Например, имя пользователя может быть уже известно, и злоумышленник может даже знать жертву лично, поэтому предположения, связанные с известными датами рождения, любимыми спортивными командами и именами членов семьи, могут дать подсказки для правильного пароля, например LiverpoolFC9. 7.

7.

Они чем-то похожи на атаки по словарю (поясняются ниже), но часто им не хватает сложности, автоматизации и вычислительной сложности.

5. Атака по словарю

(Изображение предоставлено Shutterstock)Атаки по словарю аналогичны методам грубой силы, но включают хакеров, запускающих автоматические сценарии, которые берут списки известных имен пользователей и паролей и последовательно помещают их в систему входа. Это означает, что каждое имя пользователя должно быть проверено на соответствие каждому возможному паролю, прежде чем можно будет попытаться использовать следующее имя пользователя для каждого возможного пароля.

Этот метод требует больших вычислительных ресурсов и, как следствие, занимает довольно много времени. При использовании самых строгих стандартов шифрования паролей время проведения атаки по словарю часто увеличивается до неприемлемого уровня.

Есть опасения, что появление квантовых вычислений может сделать пароли бесполезными, учитывая вычислительную мощность, которой они обладают, и даже оборудование потребительского класса также угрожает паролям. Например, было показано, что графическому процессору Nvidia RTX 4090 требуется менее часа, чтобы взломать каждый восьмизначный пароль при одновременном запуске восьми из них. Это около 200 миллиардов различных вариантов, включая различные заглавные буквы, символы и цифры, расположенные в разном порядке в пароле.

Например, было показано, что графическому процессору Nvidia RTX 4090 требуется менее часа, чтобы взломать каждый восьмизначный пароль при одновременном запуске восьми из них. Это около 200 миллиардов различных вариантов, включая различные заглавные буквы, символы и цифры, расположенные в разном порядке в пароле.

6. Атака по маске

(Изображение предоставлено Shutterstock)В то время как атаки по словарю используют списки всех возможных комбинаций фраз и слов, атаки по маске гораздо более специфичны по своему масштабу, часто уточняя предположения на основе символов или чисел — обычно основанных в существующих знаниях.

Например, если хакер знает, что пароль начинается с цифры, он сможет настроить маску так, чтобы пробовать только эти типы паролей. Длина пароля, расположение символов, наличие специальных символов или количество повторений одного символа — это лишь некоторые из критериев, которые можно использовать для настройки маски.

Цель состоит в том, чтобы резко сократить время, необходимое для взлома пароля, и удалить любую ненужную обработку.

7. Атака на радужную таблицу

Всякий раз, когда пароль хранится в системе, он обычно шифруется с использованием «хэша» или криптографического псевдонима, что делает невозможным определение исходного пароля без соответствующего хэша. Чтобы обойти это, хакеры поддерживают и совместно используют каталоги, в которых записаны пароли и соответствующие им хэши, часто созданные из предыдущих взломов, что сокращает время, необходимое для взлома системы (используется при атаках методом грубой силы).

Радужные таблицы делают еще один шаг вперед, так как вместо простого предоставления пароля и его хэша они хранят предварительно скомпилированный список всех возможных версий открытого текста зашифрованных паролей на основе хэш-алгоритма. Затем хакеры могут сравнить эти списки с любыми зашифрованными паролями, которые они обнаружат в системе компании.

Большая часть вычислений выполняется до атаки, что значительно упрощает и ускоряет запуск атаки по сравнению с другими методами. Недостатком для киберпреступников является то, что огромное количество возможных комбинаций означает, что радужные таблицы могут быть огромными, часто размером в сотни гигабайт.

Недостатком для киберпреступников является то, что огромное количество возможных комбинаций означает, что радужные таблицы могут быть огромными, часто размером в сотни гигабайт.

8. Сетевые анализаторы

Сетевые анализаторы — это инструменты, которые позволяют хакерам отслеживать и перехватывать пакеты данных, отправляемые по сети, и поднимать содержащиеся в них незашифрованные пароли.

Такая атака требует использования вредоносных программ или физического доступа к сетевому коммутатору, но может оказаться очень эффективной. Он не основан на использовании системной уязвимости или сетевой ошибки и поэтому применим к большинству внутренних сетей. Также принято использовать сетевые анализаторы как часть первой фазы атаки, за которой следуют атаки грубой силы.

Конечно, предприятия могут использовать эти же инструменты для сканирования собственных сетей, что может быть особенно полезно для проведения диагностики или устранения неполадок. Используя сетевой анализатор, администраторы могут определить, какая информация передается в виде простого текста, и установить политики, чтобы предотвратить это.

Единственный способ предотвратить эту атаку — защитить трафик, направив его через VPN или что-то подобное.

9. Паутина

СВЯЗАННЫЕ РЕСУРСЫ

Долгий путь к обеспечению готовности к программам-вымогателям

Знакомство с большей правдой

БЕСПЛАТНАЯ ЗАГРУЗКА

Спайдеринг — это процесс, при котором хакеры тщательно изучают свои цели, чтобы получить учетные данные на основе их активности. Этот процесс очень похож на методы, используемые при фишинговых атаках и атаках с использованием социальной инженерии, но требует от хакера гораздо большего объема работы, хотя в результате он, как правило, более успешен.

То, как хакер может использовать поиск, зависит от цели. Например, если целью является крупная компания, хакеры могут попытаться получить внутреннюю документацию, такую как справочники для новичков, чтобы понять, какие платформы и безопасность использует цель. Именно в них вы часто найдете руководства по доступу к определенным службам или заметки об использовании офисного Wi-Fi.

Компании часто используют пароли, которые каким-то образом связаны с их бизнес-деятельностью или брендом, главным образом потому, что это облегчает запоминание сотрудниками. Хакеры могут использовать это, изучая продукты, которые создает бизнес, чтобы составить список возможных комбинаций слов, которые можно использовать для поддержки атаки грубой силы.

Как и в случае со многими другими методами из этого списка, процесс сканирования обычно поддерживается средствами автоматизации.

10. Взлом в автономном режиме

Важно помнить, что не все взломы происходят через интернет-соединение. Фактически, большая часть работы выполняется в автономном режиме, особенно потому, что большинство систем устанавливают ограничения на количество догадок, разрешенных до блокировки учетной записи.

Взлом в автономном режиме обычно включает в себя процесс расшифровки паролей с использованием списка хэшей, вероятно, полученных в результате недавней утечки данных. Без угрозы обнаружения или ограничений формы пароля хакеры могут не торопиться.

Без угрозы обнаружения или ограничений формы пароля хакеры могут не торопиться.

Конечно, это можно сделать только после того, как первоначальная атака была успешно запущена, будь то получение хакером повышенных привилегий и доступ к базе данных, использование атаки с внедрением SQL или наткнувшись на незащищенный сервер.

11. Сёрфинг через плечо

Далеко не самый технически сложный метод в этом списке, сёрфинг через плечо является одним из самых элементарных, но эффективных методов, доступных хакерам, при условии правильного контекста и цели.

Несколько самоочевидно, серфинг через плечо просто показывает, как хакеры заглядывают через плечо потенциальной цели, пытаясь визуально отследить нажатия клавиш при вводе паролей. Это может происходить в любом общественном месте, например, в кафе, или даже в общественном транспорте, например, в самолете. Сотрудник может получить доступ к Интернету в полете, чтобы выполнить задачу перед посадкой, а хакер может сидеть рядом, высматривая возможность, например, записать пароль к учетной записи электронной почты.

Если вы работаете в общественных местах на регулярной или даже полурегулярной основе, стоит подумать об использовании устройства, оснащенного технологией, которая не позволит посторонним глазам увидеть, что на дисплее. Например, EliteBook от HP часто поставляется с возможностью настройки устройства с экраном конфиденциальности Sure View. Другие сторонние варианты также доступны в интернет-магазинах, их можно просто разместить на дисплеях большинства ноутбуков, и они также доступны по цене.

12. Угадай

Если ничего не помогает, хакер всегда может попытаться угадать ваш пароль. Хотя существует множество менеджеров паролей, которые создают строки, которые невозможно угадать, многие пользователи по-прежнему полагаются на запоминающиеся фразы. Они часто основаны на хобби, домашних животных или семье, большая часть которых часто содержится на тех самых страницах профиля, которые пытается защитить пароль.

Как защитить свой пароль от хакеров

Лучший способ свести на нет многие из перечисленных здесь методов — поддерживать эффективную гигиену паролей. Что представляет собой надежный пароль, может варьироваться в зависимости от того, с кем вы разговариваете, но мы рекомендуем сделать пароль как можно более сложным, используя различные цифры, буквы разных регистров и символы.

Что представляет собой надежный пароль, может варьироваться в зависимости от того, с кем вы разговариваете, но мы рекомендуем сделать пароль как можно более сложным, используя различные цифры, буквы разных регистров и символы.

Что так же важно, как и сам код, так это умение использовать разные пароли для каждой учетной записи, которой вы владеете. Независимо от того, насколько надежным является пароль, утечка данных поставит под угрозу вашу учетную запись и, следовательно, любые другие учетные записи, использующие этот пароль.

Естественно, запомнить даже небольшое количество сложных паролей будет непросто, поэтому мы рекомендуем использовать менеджер паролей. Многие из них бесплатны или входят в состав пакетов кибербезопасности и могут быть внедрены в бизнесе в качестве стандартной практики.

Ежедневная порция ИТ-новостей, обзоров, функций и идей прямо на ваш почтовый ящик!

Свяжитесь со мной, чтобы сообщить о новостях и предложениях от других брендов Future. Получайте электронные письма от нас от имени наших надежных партнеров или спонсоров.

Получайте электронные письма от нас от имени наших надежных партнеров или спонсоров.Дейл Уокер — главный редактор ITPro и его дочерних сайтов CloudPro и ChannelPro. Дейл проявляет большой интерес к нормативным требованиям в области ИТ, защите данных и кибербезопасности. В течение ряда лет он освещал для ITPro многочисленные внутренние и международные мероприятия, в том числе IBM, Red Hat, Google, и был постоянным репортером на различных ежегодных выставках Microsoft, включая Ignite. Дейл также является редактором ежемесячного цифрового журнала ITPro 20/20, в котором публикуются обзоры историй и тем, формирующих мир бизнес-технологий. До прихода в ITPro Дейл получил степень магистра журнальной журналистики в Университете Шеффилда.

Информационный бюллетень ITProЕжедневная порция ИТ-новостей, обзоров, функций и идей прямо на ваш почтовый ящик!

Спасибо за регистрацию в ITPro. Вскоре вы получите электронное письмо с подтверждением.

Возникла проблема. Пожалуйста, обновите страницу и повторите попытку.

Пожалуйста, обновите страницу и повторите попытку.

Как удаленно взломать iPhone: 5 методов

Вам может понадобиться взломать чей-то телефон для родительского контроля, корпоративной безопасности, помощи правоохранительным органам, отслеживания подозрительного партнера или просто исследования на основе согласия. Для выполнения работы вам потребуются правильные инструменты и методы, поскольку неправильное выполнение может быть незаконным и неэтичным.

Есть много надежных способов удаленно взломать чей-то iPhone. Он позволяет отслеживать текстовые сообщения и звонки, определять местоположение GPS, получать доступ к электронной почте и учетным записям в социальных сетях и многое другое.

Как удаленно взломать чей-то iPhone.

Вот различные способы удаленного взлома чьего-либо iPhone:

Способ 1: Удаленный взлом iPhone с помощью шпионских приложений

Существует множество онлайн-приложений, позволяющих удаленно взломать чье-либо устройство iOS или Android. Однако очень важно проверить, является ли приложение лицензированным, безопасным и совместимым с целевым устройством.

Однако очень важно проверить, является ли приложение лицензированным, безопасным и совместимым с целевым устройством.

Для этой работы можно использовать следующие приложения для слежения за телефоном:

1) mSpy

mSpy — самый надежный инструмент для удаленного взлома чьего-либо устройства. Программное обеспечение имеет такие функции, как просмотр SMS-сообщений, журналов вызовов и проверка истории геолокации. Он также может взломать чей-то iPhone в скрытом режиме, просмотреть чаты на других платформах социальных сетей и записать нажатия клавиш для обнаружения паролей.

Функции:

- Просмотр SMS-сообщений, электронных писем и журналов вызовов.

- Отслеживание геолокации устройства.

- Доступ к учетным записям социальных сетей.

- Запись нажатий клавиш для обнаружения паролей.

- Отслеживайте приложения для обмена мгновенными сообщениями, такие как WhatsApp и Viber.

- Блокировать нежелательные сайты и приложения.

Вот шаги, чтобы взломать чей-то телефон с помощью mSpy:

Шаг 1) Создайте личную учетную запись, используя свою электронную почту на mspy.com. Приобретите подходящий план.

Шаг 2) Затем выберите телефонное устройство, которое вы хотите контролировать. (Устройства Android или iOS). В этой демонстрации мы выбрали устройство iOS.

Шаг 3) Введите учетные данные iCloud целевого устройства iPhone. Вам будет предложено ввести код 2FA. Этот метод не требует от вас доступа к целевому телефону.

Шаг 4) Подождите 1-2 часа, пока mSpy заработает в фоновом режиме и синхронизирует данные. Вы можете войти в свою учетную запись на mspy.com и удаленно отслеживать все действия.

Посетите mSpy >>

Способ 2: взломайте iPhone с помощью альтернативных приложений

1) uMboix

uMobix — это мощное приложение для мониторинга, которое может удаленно взломать чей-то телефон, и никто об этом не узнает. Он совместим с устройствами, работающими на операционных системах iOS и Android. Это поможет вам отслеживать текстовые сообщения и просматривать фотографии, видео и другие медиафайлы. Он имеет функцию кейлоггера, которая позволяет записывать нажатия клавиш для обнаружения паролей. Это также позволяет родителям блокировать нежелательный контент на этих платформах, гарантируя, что они могут продолжать контролировать целевое устройство.

Он совместим с устройствами, работающими на операционных системах iOS и Android. Это поможет вам отслеживать текстовые сообщения и просматривать фотографии, видео и другие медиафайлы. Он имеет функцию кейлоггера, которая позволяет записывать нажатия клавиш для обнаружения паролей. Это также позволяет родителям блокировать нежелательный контент на этих платформах, гарантируя, что они могут продолжать контролировать целевое устройство.

Функции

- Удаленное отслеживание журналов вызовов, SMS-сообщений и другой информации.

- Вы можете взломать iPhone для просмотра фото и видео на целевом устройстве.

- Отслеживайте активность в социальных сетях и других приложениях для обмена мгновенными сообщениями.

- Функция геозон помогает обнаруживать любое подозрительное изменение местоположения.

Примечание: Если у вас нет опыта взлома устройства iPhone, обратитесь за профессиональной помощью или посетите веб-сайт uMobix для получения инструкций по использованию приложения.

Посетите uMboix >>

2) ClevGuard

ClevGuard может предложить надежный и незаметный способ удаленного взлома мобильного телефона. Это помогает отслеживать чьи-то журналы вызовов, тексты и медиа. Это один из лучших шпионских инструментов для людей, которым нужны комплексные решения для мониторинга. Вы можете отслеживать несколько устройств, что также подходит для людей, обладающих техническими знаниями в области взлома.

Особенности:

- Отслеживайте звонки, текстовые сообщения и местоположение GPS удаленно.

- Просмотр медиафайлов на целевом устройстве.

- Вы можете получить доступ к платформам социальных сетей, таким как Facebook, WhatsApp или Twitter.

- Отслеживание истории просмотров в Интернете.

- Функция геозоны.

Посетите ClevGuard >>

3) Flexispy

Flexispy — известное приложение для удаленного взлома мобильных телефонов, которое позволяет взломать любое устройство. Это, безусловно, одно из лучших шпионских приложений, совместимых с устройствами iOS и Android. Однако, чтобы использовать это приложение, вам необходимо выполнить рутирование или сделать джейлбрейк целевого шпионского устройства, чтобы использовать все его функции.

Это, безусловно, одно из лучших шпионских приложений, совместимых с устройствами iOS и Android. Однако, чтобы использовать это приложение, вам необходимо выполнить рутирование или сделать джейлбрейк целевого шпионского устройства, чтобы использовать все его функции.

Flexispy подходит как для личного, так и для коммерческого использования. Однако для его сохранения требуется рутирование или джейлбрейк целевого устройства. Таким образом, вам, возможно, придется обратиться за профессиональной помощью без технических знаний.

Особенности:

- Вы можете получить удаленный доступ к текстовым сообщениям, журналам вызовов и местоположениям GPS.

- Мониторинг нескольких платформ обмена мгновенными сообщениями.

- Возможность записи нажатий клавиш для обнаружения паролей.

- Доступ к удаленным сообщениям и медиафайлам на целевом устройстве.

Посетите Flexispy >>

Метод 3: Злоумышленники взламывают ваш iPhone удаленно с помощью троянских программ-шпионов

Троянские программы-шпионы — это мощное мобильное шпионское приложение, которое может взломать любой номер мобильного телефона и детали SMS, предлагая GPS-отслеживание, регистрацию клавиатуры и другие функции. Это мощный инструмент для мониторинга чьего-либо устройства, особенно если у вас нет физического доступа.

Это мощный инструмент для мониторинга чьего-либо устройства, особенно если у вас нет физического доступа.

Чтобы использовать этот метод, вам необходимо загрузить программу Spyware Trojans и установить ее на свое устройство. После установки вы можете получить доступ к целевому устройству и удаленно отслеживать все действия. Однако этот метод требует платной подписки для доступа.

Метод 4: удаленно взломать чей-то iPhone с помощью номера сотового телефона

Для связи с мобильным телефоном каждому нужен уникальный номер телефона. Однако личная информация, прикрепленная к номеру мобильного телефона, может быть использована для удаленного взлома чьего-либо устройства. Вам нужно подключение к Интернету и номер телефона целевого человека.

Вам необходимо выяснить поставщика услуг целевого пользователя, а затем использовать эту информацию и провести поиск в Интернете для отслеживания телефона и удаленного взлома iPhone. После загрузки шпионского приложения установите его на свое устройство. Однако, когда телефон выключен, вы больше не можете отслеживать действия устройства.

Однако, когда телефон выключен, вы больше не можете отслеживать действия устройства.

Примечание: Прежде чем использовать этот метод, важно знать правила поставщика услуг сетевого обмена. Например, ваш поставщик услуг сетевого обмена может заблокировать ваш доступ, если вы нарушите положения и условия.

Метод 5: Использование Bluetooth

Вы можете взломать Bluetooth без какого-либо программного обеспечения. Для этого вам просто нужно соединить мобильное устройство с целевым телефоном. После сопряжения вы можете получить доступ к таким приложениям, как звонки, контакты и сообщения. Таким образом, вы можете легко управлять целевым устройством удаленно.

Этот метод не требует подписки, так как устройство физически подключено к вашему. Однако сопряжение устройств и доступ к информации с них могут быть сложными, поскольку они должны находиться поблизости.

Как защитить ваш iPhone от взлома

Однако взлом iPhone — это эффективный способ контроля за действиями ребенка. Его также можно использовать злонамеренно. Например, злоумышленники удаленно взламывают ваши телефоны, чтобы получить вашу финансовую информацию или местоположение, что может нарушить вашу конфиденциальность.

Его также можно использовать злонамеренно. Например, злоумышленники удаленно взламывают ваши телефоны, чтобы получить вашу финансовую информацию или местоположение, что может нарушить вашу конфиденциальность.

Вот важные пункты, которые помогут вам предотвратить взлом вашего телефона:

- Используйте надежные и уникальные пароли для всех ваших учетных записей.

- Включите двухфакторную аутентификацию для дополнительной безопасности.

- Используйте антивирусную защиту и защиту от вредоносных программ.

- Избегайте подключения к общедоступным сетям Wi-Fi.

- Настройте безопасный экран блокировки.

- Вы должны отключить Bluetooth, когда он не используется.

- Регулярно обновляйте операционную систему телефона.

- Никогда не загружайте приложения из неизвестных источников.

- Отключите автоматический обмен файлами.

- Регулярно создавайте резервные копии своих данных.

Выполнение этих простых шагов гарантирует, что вы и ваши близкие останетесь в безопасности от хакеров.

Это может привести к перегрузке сервера или сети и снижению производительности или недоступности сайта.

Это может привести к перегрузке сервера или сети и снижению производительности или недоступности сайта. Взлом сайта зависит от многих факторов: типа и сложности сайта, его защиты от атак, наличия уязвимостей в коде или настройках и т.д. Некоторые сайты могут быть легко взломаны, другие — очень сложно или невозможно.

Взлом сайта зависит от многих факторов: типа и сложности сайта, его защиты от атак, наличия уязвимостей в коде или настройках и т.д. Некоторые сайты могут быть легко взломаны, другие — очень сложно или невозможно. Не используйте одинаковые пароли для разных сайтов. Не передавайте свои пароли третьим лицам. Используйте двухфакторную аутентификацию при возможности.

Не используйте одинаковые пароли для разных сайтов. Не передавайте свои пароли третьим лицам. Используйте двухфакторную аутентификацию при возможности.