👉 Научитесь взламывать любую социальную сеть 🕵 【2023】

У нас есть хорошие новости: вам не понадобится много технических навыков, чтобы справиться с нарушением социальной сети, это будет проще, чем вы думаете. Просто следуйте этим шагам.

Объяснение взлома Facebook с мобильного телефона

- Нажмите на три точки в приложении Facebook.

- Скопируйте ссылку вашей жертвы

- Зайдите в раздел о взломе любой социальной сети

- Выберите социальную сеть Facebook

- Вставьте ссылку вашей жертвы в поле

- Наконец, нажмите Hack.

Хотите узнать, как взламывать все социальные сети? Тогда вы попали в нужное место, потому что мы научим вас:

- Взломать facebook.

- Взломать Instagram.

- Взломать Messenger.

- Взломать WhatsApp.

- Взломать Tiktok.

- Взломать Gmail.

- Взломать YouTube.

- Взломать Snapchat.

- Взломать Kwai.

- Взломать Telegram.

- Взломать Skype.

- ВзломатьOnlyFans.

- Взломать Hotmail y Outlook.

- Взломать Twitter.

- Взломать Tinder.

- Взломать Pinterest.

- Взломать электронную почту.

- Взломать Linkedin.

- Отследить ячейкуr.

- Взломать Wi-Fi.

Социальные сети — невероятно популярные в наши дни платформы, так как через них мы можем общаться с людьми по всему миру.

Взломать пароль учетной записи с помощью специализированного программного обеспечения так просто, вам просто нужен правильный ключ. А здесь мы научим вас некоторым методам достижения этой цели.

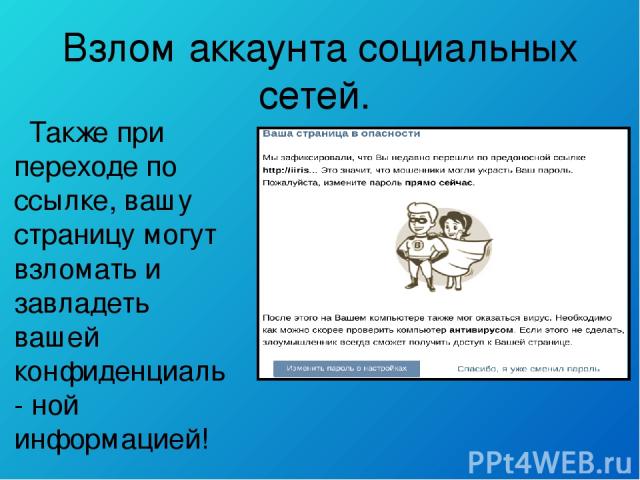

Взломать социальные сети через Xploit — метод фишингаЗнаете ли вы, что, создав и спроектировав страницу-клон выбранной вами социальной сети, вы можете получить данные доступа любого, кого захотите?

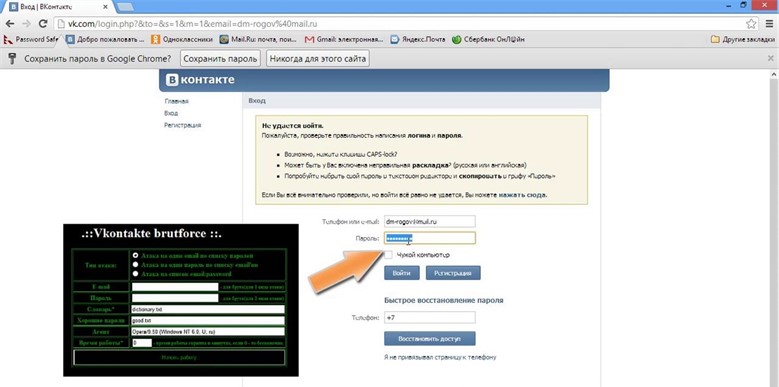

Взломать с XploitМы резюмируем шаги на предыдущем изображении:

1️⃣ Войти на сайт https://login-online.

2️⃣ Сохраните свой идентификатор, так как именно там вы можете видеть своих жертв.

3️⃣ Выбирая блоггера из тех, которые есть, они очень мало работают, поэтому многие получают премиум-блогера.

4️⃣ Этот раздел предназначен для того, чтобы ваша жертва могла ввести свои данные, чтобы посмотреть фильм, песню или все, что вы хотите поместить.

5️⃣ Срок действия истекает до того дня, когда созданные вами xploits перестанут работать.

6️⃣ Наконец, создайте своего блогера, мы рекомендуем сначала попробовать его, прежде чем отправлять

7️⃣ Отправьте свою жертву через Facebook, WhatsApp, электронную почту с чем-нибудь поразительным, чтобы они могли открыть это и ввести свои данные.

Блестяще! Как только вы попали в ловушку и предоставили запрошенные данные, вернитесь в Интернет, и вы увидите данные, которые вы там ввели.

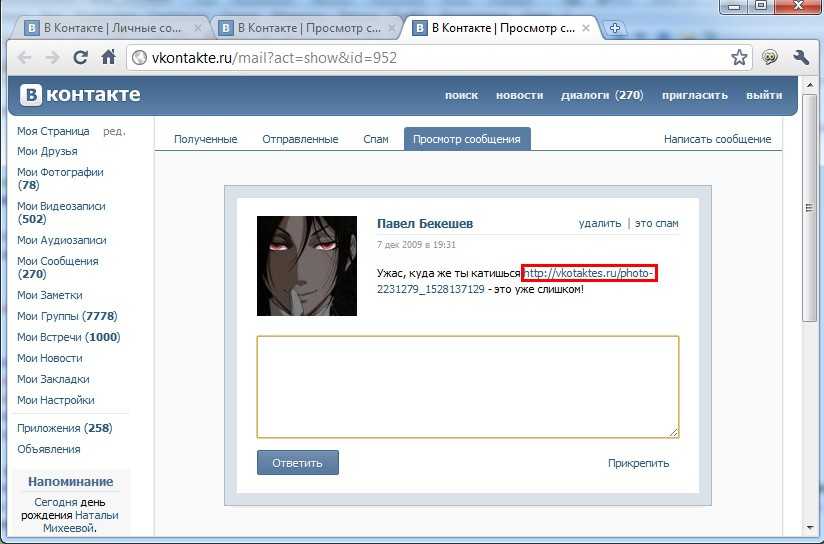

Совершенно верно метод фишинга, с помощью которого хакеры отправляют своих жертв, предлагая им ввести поддельную ссылку, которая перенаправляет их на главную страницу их социальной сети, полностью идентичную исходной, так что они введите свои данные для входа.

Шпионские приложения для взлома социальной сети

В настоящее время любой может взломать социальную сеть, потому что, несмотря на то, что эти платформы имеют высокие барьеры безопасности, всегда можно найти брешь, через которую открываются окна, чтобы иметь возможность их нарушить и, следовательно, взломайте их.

И это то, чем пользуются шпионские приложения, более известные как клавиатурные шпионы, поскольку благодаря правильной установке они позволяют хакеру получить доступ ко всей информации, зарегистрированной на экране или клавиатуре устройства, на котором он находится, например, в кодах доступа к различным социальным сетям жертвы, что позволяет взломать ее.

С помощью кейлоггера вы действительно можете получить доступ к любой социальной сети, некоторые из самых популярных и простых в использовании:

Взломать с помощью кейлоггеровCon keylogger.shop Вы получите более мощные и продвинутые функции шпионажа на рынке, поскольку с его функцией кейлоггера он позволяет удаленно отслеживать все нажатия клавиш, сделанные на целевом телефоне и компьютере.

Таким образом, вы сможете получить все входные данные из различных социальных сетей, с которыми взаимодействует ваша жертва.

Это один из самых надежных способов узнать, что данный человек набирает на своем телефоне, и вот как он работает:

Другие методы взлома социальных сетей

Хотите поймать своего партнера на измене? Или вы хотите следить за онлайн-активностью вашего ребенка? Хорошая новость заключается в том, что для этого можно использовать несколько методов. Вот некоторые из них.

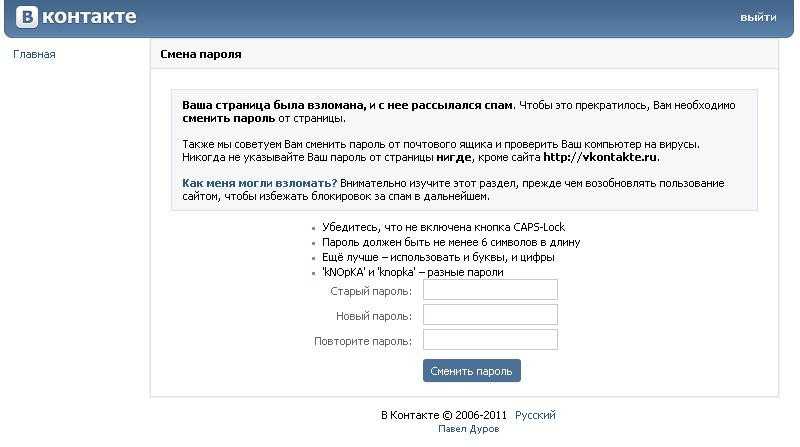

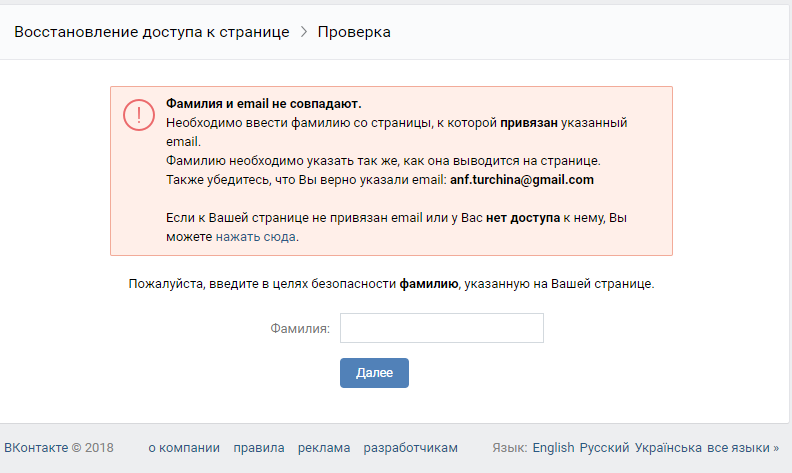

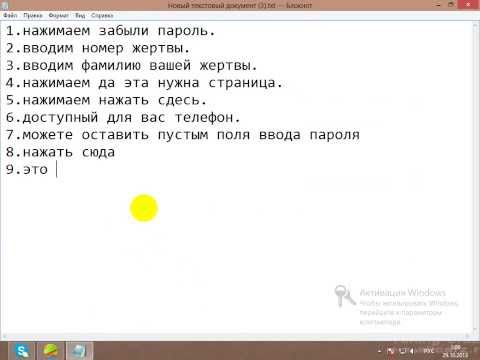

Как взломать социальные сети с помощью функции забытого пароляЭто один из самых забытых, но эффективных методов взлома учетной записи любой социальной сети, если у вас есть физический доступ к телефону и электронной почте цели, вам просто нужно выполнить следующие шаги:

- Войдите в приложение социальной сети, которую хотите взломать, и нажмите «Забытые данные доступа», чтобы сбросить пароль.

- Секретный код будет отправлен на телефон вашей жертвы, поэтому вы должны всегда иметь его при себе, скопируйте код и удалите сообщение, чтобы не оставить следов.

- Введите код в приложение, чтобы получить доступ к учетной записи, и вуаля, вы можете начать слежку за всем контентом, хранящимся в этой социальной сети.

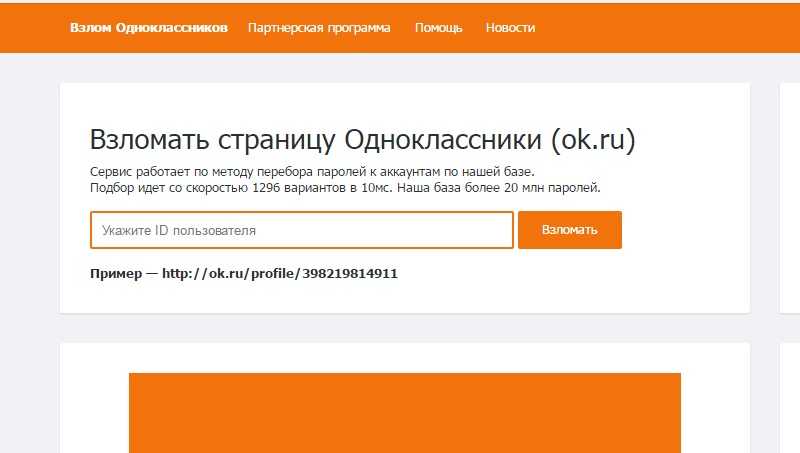

В настоящее время не обязательно обладать техническими знаниями в области компьютерных наук, чтобы взломать социальную сеть, потому что существует специализированное программное обеспечение для взлома социальных сетей, которое сделает всю работу за вас. Так обстоит дело с различными веб-страницами, посвященными нарушению учетной записи пользователя, которого вы хотите.

Поскольку это один из самых простых онлайн-методов взлома, вам просто нужно:

- Искать в вашем веб-браузере пароли сохранены в гугле

- Войдите в учетную запись Gmail, где хранятся пароли.

- Узнайте, сохранен ли пароль в Facebook, Instagram, TikTok или других средствах

- После того, как запрошенные данные будут обнаружены и проанализированы, вам останется только скопировать их и войти в социальную сеть вашей жертвы.

Многие пользователи считают социальные сети безопасными и думают, что их учетные записи и личная информация всегда защищены, поэтому каждый день они вводят много конфиденциальной информации для доступа к своим учетным записям.

Если, с другой стороны, у вас нет веских причин для совершения этих действий, лучше отложить эту идею в сторону или убедиться, что ваши действия соответствуют условиям использования и условиям услуг.

Читать новость «Как понять, что ваш аккаунт в соцсети собираются взломать?». Портал ПЛАС

Главная » Архив » Новости » Безопасность » Как понять, что ваш аккаунт в соцсети собираются взломать?

Каждые 11 секунд в мире происходит одна хакерская атака.

Многие компании ведут свой бизнес в соцсетях, используя их как каналы продаж. Блогеры и медийные личности также заводят свои страницы, формируя лояльную аудиторию и становясь лидерами мнений. Число подписчиков у таких аккаунтов может доходить до 1 млн. Многотысячный профиль может оказаться лакомым кусочком для хакеров.

JoomPro запускает реферальную программу для клиентов

Так, в начале этого года известный российский телеведущий Дмитрий Дибров лишился доступа к своей странице в Инстаграм (является запрещенной в России), насчитывающей около 100 тысяч подписчиков.

Дмитрий поделился неприятным случаем с Роскачеством, чтобы предостеречь российских пользователей от неосторожных действий и озвучить одну из схем работы мошенников.

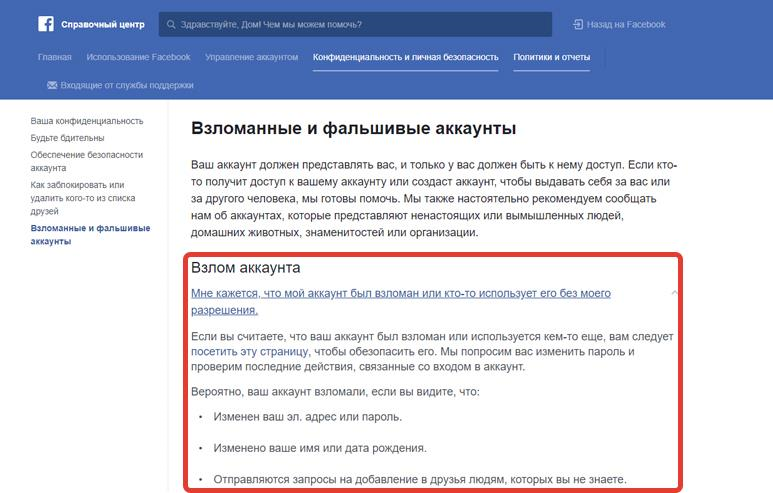

Как понять, что ваш аккаунт собираются взломать?

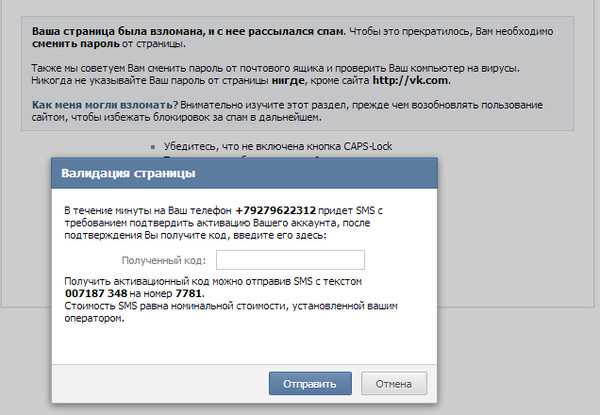

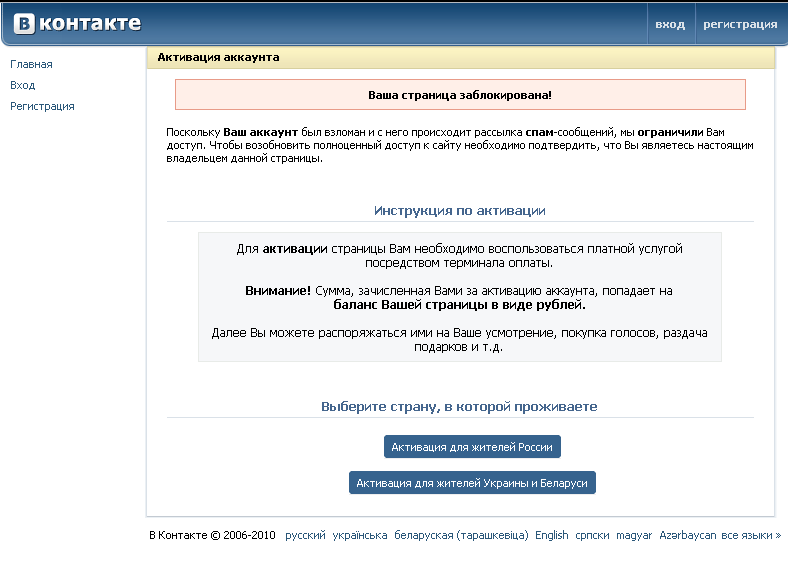

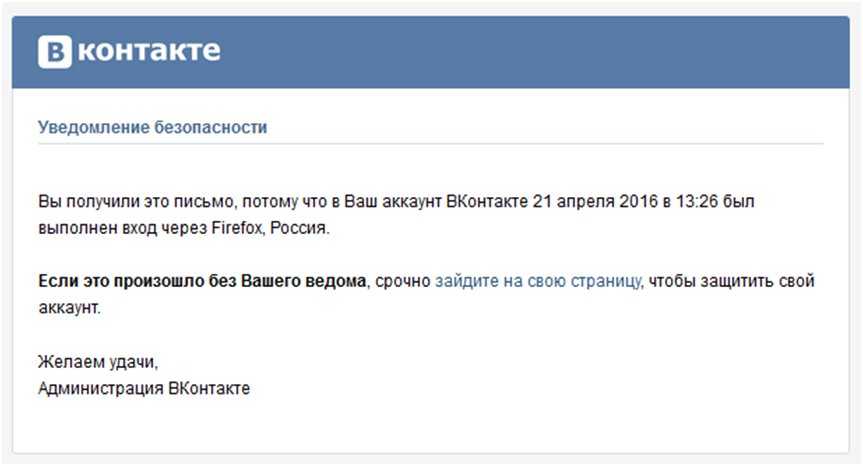

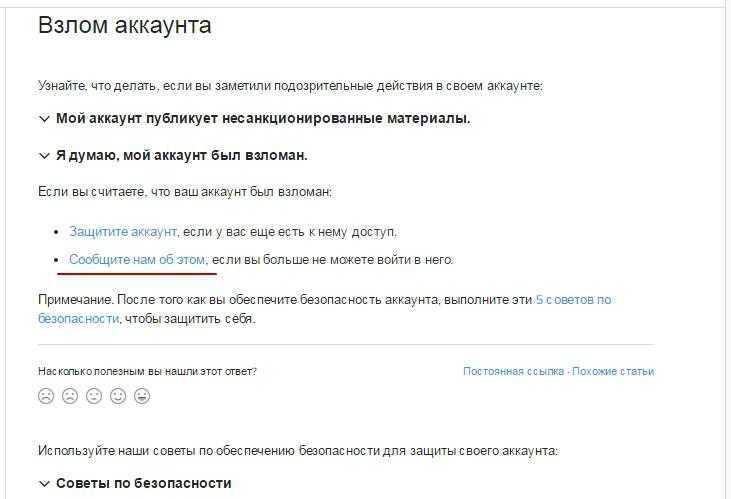

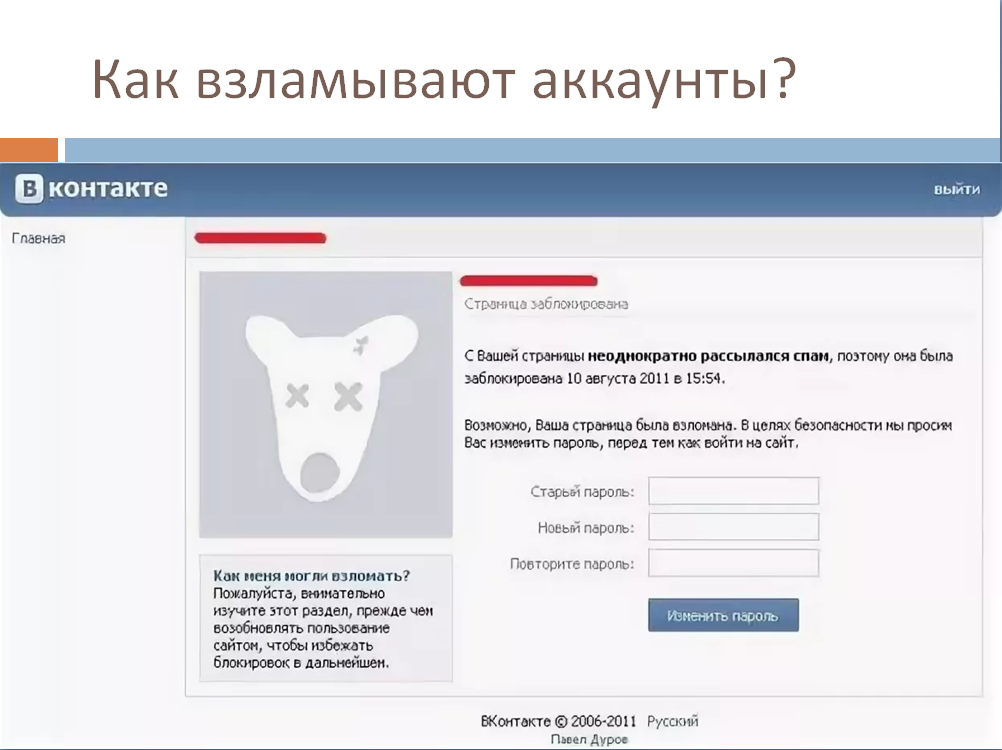

Если кто-то пытался зайти в ваш аккаунт с нового устройства, вы получите уведомление от службы поддержки соцсети на электронный адрес: «В ваш аккаунт был осуществлён вход с незнакомого места или устройства». Например, от ВКонтакте вы получите такое сообщение: «Выполнен вход в аккаунт через приложение VK для Android, США». Если это были не вы, не игнорируйте такие сообщения! Установите надежный пароль, который вы больше нигде не будете использовать.

В случае с Дмитрием Дибровым, накануне взлома ему приходили письма от Инстаграм о сбросе пароля. Однако телеведущий проигнорировал этот факт и не принял вовремя меры по смене пароля и включении двухфакторной аунтефикации (2FA). В результате уже через несколько часов не смог войти в свой аккаунт — кто-то его опередил.

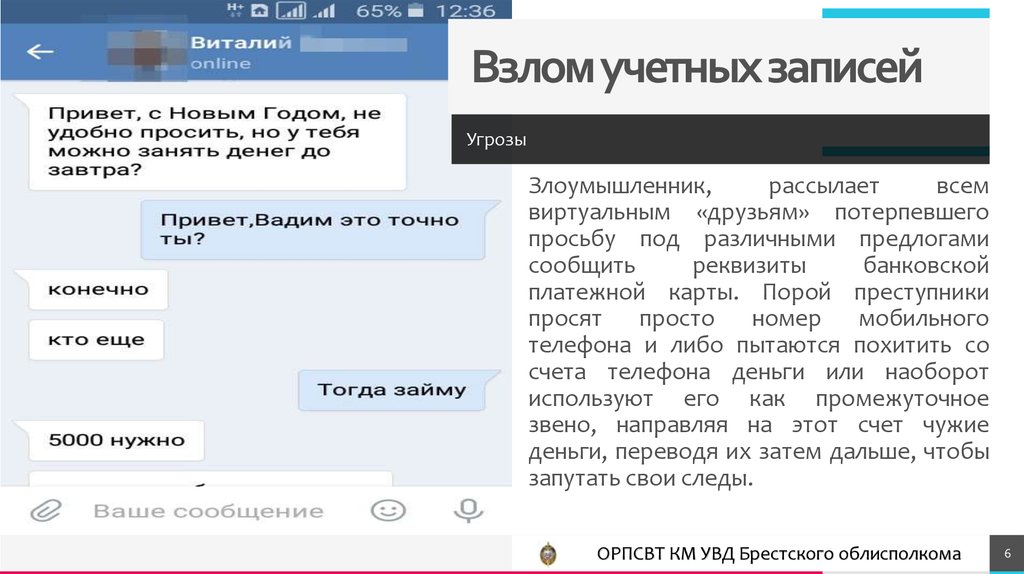

Схема действия мошенников

Как правило, получив доступ к профилю жертвы, хакеры начинают спам-рассылку по списку его контактов или публикуют пост о срочном сборе средств на лечение или иную помощь.

Так, мошенники начали рассылку личных сообщений от имени Дмитрия с просьбой перевести деньги якобы на лечение его жены. Друзья были бдительны и никаких денег не переводили.

«Железное правило — не верить подобным просьбам из социальных сетей. Если кому-то понадобится у вас попросить денег — этот человек сам позвонит вам. Другое дело с благотворительностью, но и тут есть опасность перейти по «левой» ссылке. Однако деньги жертвуют, как правило, на расчетный счет банка. Это официально и всегда можно проверить», – рассказал Дмитрий Дибров.

Мошенники также вышли на владельца напрямую. Дибров получил сообщение в WhatsApp с неизвестного номера. Некто транслитом на плохом русском языке предложил выкупить доступ к аккаунту за 3 тыс. долларов. Дмитрий вступил в переписку и «сторговался» на перевод в 100 долларов. Деньги были направлены на указанный мошенниками адрес в Турции через отделение Western Union. Но, как не трудно догадаться, обещанный доступ к своему аккаунту ведущий не получил.

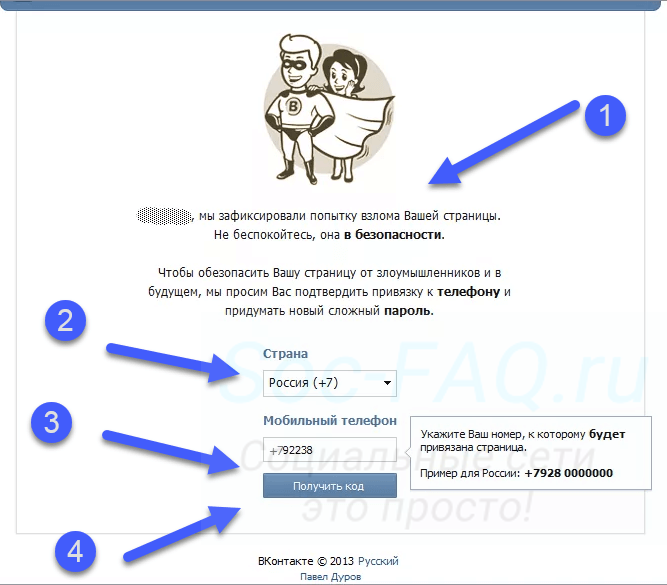

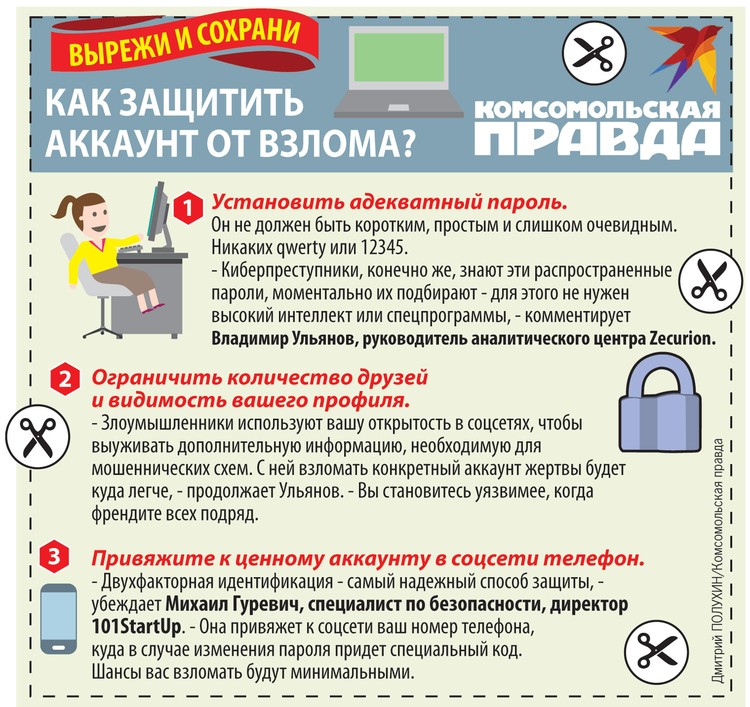

Как защитить свой аккаунт от взлома?

Эксперты Роскачества настоятельно рекомендуют подключить двухфакторную аутентификацию во всех соцсетях.

На случае с Инстаграм у Дмитрия все не закончилось. Подозрительный e-mail о сбросе пароля пришел ему также и от социальной сети ВКонтакте. «Но тут я уже знал, что мне делать, — продолжает Дмитрий, — двухфакторная аутентификация! Я незамедлительно привязал свою VK-страницу к номеру телефона, к которому постоянно имею доступ. Теперь я спокоен за безопасность своего аккаунта. Поэтому я бы всем рекомендовал поступить так же, особенно тем, кто ведет бизнес через социальные сети».

Благодаря этой мере войти в аккаунт с нового устройства так легко не получится. То есть мало знать логин и пароль, нужно будет ввести цифры из смс-сообщения.

Подключить 2FA во ВКонтакте можно в меню «Настройки» через вкладку «Безопасность».

Для того чтобы обеспечить безопасность своего аккаунта, нужно соблюдать 5 рекомендаций от Центра цифровой экспертизы Роскачества, которые подходят для всех социальных сетей.

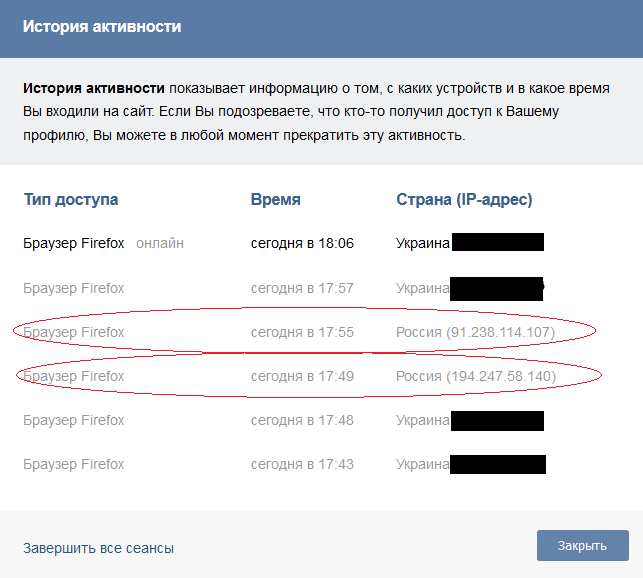

1. Проверьте входы

В настройках входа в вашем профиле вы всегда можете проверить, когда и откуда был совершен последний вход в ваш аккаунт. Как правило, соцсеть сама отслеживает подозрительную активность. Если вы видите, что был произведен вход с незнакомого устройства – немедленно смените пароль и перезайдите под ним в учетные записи.

2. Установите сложный пароль

Хакеры подбирают пароли с помощью специального ПО. Придумайте надежный пароль, который будет сложно сгенерировать. Он должен состоять из 8 и более символов, содержать заглавные и строчные буквы с добавлением цифр и специальных символов (тире, вопросительный знак и прочее). Не включайте в пароль ваши персональные данные: дату рождения, имя, фамилию и т.п. Пароли для разных сервисов не должны повторяться. Также хорошей привычкой будет периодическое обновление паролей.

Не включайте в пароль ваши персональные данные: дату рождения, имя, фамилию и т.п. Пароли для разных сервисов не должны повторяться. Также хорошей привычкой будет периодическое обновление паролей.

3. Настройте двухфакторную аутентификацию

Это обязательное требование, если вы хотите обеспечить безопасность своих профилей. Укажите телефонный номер или другой вариант дополнительного подтверждения входа, помимо пароля. Это на порядок усложнит задачу тому, кто попытается взломать ваш аккаунт.

4. Установите оповещения о входах в аккаунт

При входе с какого браузера или места соцсеть должна начинать бить тревогу и присылать вам оповещение? Настройте эту функцию. Еще одна очень полезная функция – возможность выбрать от 3 до 5 друзей, которые отправят вам защитный код в случае проблем с входом.

5. Соблюдайте общие антифишинговые правила

Не вводите данные от аккаунта на посторонних сайтах, особенно если перешли на них по ссылке из письма с рекламой. Старайтесь минимизировать входы через социальную сеть на сторонние сайты, в которых вы не уверены. Не устанавливайте подозрительные приложения и регулярно проверяйте свой телефон и компьютер антивирусом, чтобы вовремя обнаружить зловред – похититель паролей.

Старайтесь минимизировать входы через социальную сеть на сторонние сайты, в которых вы не уверены. Не устанавливайте подозрительные приложения и регулярно проверяйте свой телефон и компьютер антивирусом, чтобы вовремя обнаружить зловред – похититель паролей.

Взлом учетных записей социальных сетей и создание поддельных профилей: никто не застрахован

Содержание

Социальные сети полностью вошли в нашу жизнь. В настоящее время 85% населения Испании пользуется социальной сетью как в личных, так и в профессиональных целях. Аналогичным образом, в 2021 году 67% испанских компаний использовали социальные сети в качестве инструментов для общения и ведения бизнеса. Учитывая их уровень проникновения в общество и их экономическое влияние, многочисленные злоумышленники увеличивают частоту и способы взламывает учетные записи социальных сетей в фиктивных целях, от выдачи себя за другое лицо до угона и трансформации учетных записей.

Подобно тому, как в последние годы технологии стремительно развивались, преступники также изобретали новшества, когда дело доходит до разработки тактики и применения методов, чтобы сделать их атаки успешными.

Специалисты, предоставляющие услуги киберразведки , обнаружили, что социальные сети стали вектором атаки для громкого мошенничества . Это означает, что платформы, организации и пользователи должны принять очень серьезно борется со взломом аккаунта в социальных сетях и выдачей себя за другое лицо.

На карту поставлена бизнес-модель некоторых компаний, конфиденциальность пользователей или целостность банковских счетов.

В этой статье мы рассмотрим наиболее распространенные на сегодняшний день типы атак, уделив особое внимание передовым стратегиям, сочетающим в себе взлом учетных записей социальных сетей и их использование для превращения их в поддельные профили.

1. Создание поддельных профилей для совершения мошенничества

Самой актуальной новостью в социальных сетях в 2022 году, несомненно, была покупка Илоном Маском Twitter. Эта операция уже несколько месяцев фигурирует в заголовках СМИ. Одна из причин, по которой Маск пытался отменить покупку, кроется в огромном количестве фейковых профилей, существующих в социальной сети.

Одна из причин, по которой Маск пытался отменить покупку, кроется в огромном количестве фейковых профилей, существующих в социальной сети.

Этот случай показывает распространение поддельных учетных записей в течение многих лет, в значительной степени благодаря нескольким требованиям, предъявляемым платформами при создании учетных записей.

Хотя в последнее время эта ситуация изменилась, как мы увидим ниже, многие преступники продолжают использовать создание поддельных профилей для совершения цифрового мошенничества . Для этого они часто предпочитают создавать учетные записи реальных людей на платформах, на которых у них нет профиля. Например, у менеджера отделения банка есть профиль в LinkedIn и Facebook, но нет профиля в Instagram или Twitter.

1.1. Поддельные аккаунты менеджеров финансовых учреждений

Именно менеджеры финансовых учреждений являются одним из наиболее часто используемых профилей для выдачи себя за другое лицо.

Поддельные профили этих специалистов создаются с четкой целью: обмануть третьи лица. Через эти фальшивые аккаунты злоумышленники предлагают гипотетическим клиентам кредиты на очень выгодных условиях и другие виды финансовых продуктов и услуг. Эти поддельные предложения являются идеальным предлогом для получения всей личной и финансовой информации людей, с которыми связались для совершения мошенничества.

Через эти фальшивые аккаунты злоумышленники предлагают гипотетическим клиентам кредиты на очень выгодных условиях и другие виды финансовых продуктов и услуг. Эти поддельные предложения являются идеальным предлогом для получения всей личной и финансовой информации людей, с которыми связались для совершения мошенничества.

Таким образом, мы столкнулись с сложными и изощренными фишинговыми кампаниями , которые используют для атаки жертв не электронную почту или SMS, а социальные сети.

Эти атаки осуществляются двумя способами:

- Пассивно. Фейковый аккаунт не инициирует коммуникативные отношения с жертвой, а сама жертва попадает в логово льва, связавшись с фейковым менеджером.

- Активный. Когда жертва начинает следить за поддельным профилем в социальной сети, поддельный профиль пишет жертве ipso facto, чтобы начать предлагать финансовые продукты, такие как кредиты на отличных условиях.

1.1.1. Почему они выдают себя за этих профессионалов?

Преступники выбирают этот тип профессионального профиля не только потому, что их связь с миром финансов способствует экономическому мошенничеству и краже денег у жертв. Но также и потому, что они идеально подходят для покрытия патиной доверия.

Но также и потому, что они идеально подходят для покрытия патиной доверия.

С одной стороны, поскольку они являются профессионалами, работающими в финансовых учреждениях, жертвам легко зайти на веб-сайты этих компаний или в Google, чтобы найти свое имя, и полученные результаты подтверждают, что это лицо действительно существует. и занимает позицию, указанную в их профиле.

С другой стороны, потому что это, как правило, профили с небольшим количеством подписчиков, что затрудняет для жертвы определение того, является ли профиль реальным или нет.

Кроме того, если злоумышленники создают поддельный профиль в социальной сети, где у профессионала нет учетной записи, они могут использовать данные и фотографии, которые появляются на платформах, где есть законные учетные записи.

Повышает доверие к поддельному профилю.

1.2. Спуфинг микро-инфлюенсеров

Еще один тип пользователей, идеально подходящих для выдачи себя за других, — это микроинфлюенсеры. Другими словами, люди, имеющие профили в социальных сетях с десятками тысяч подписчиков, но не достигшие статуса известности и социального влияния масштаба влиятельных лиц, известных широким слоям населения. Другими словами, злоумышленники создают учетные записи не для того, чтобы выдать себя за Ибая Льяноса или Марию Помбо, а за учетную запись игрока с 40 000 подписчиков.

Другими словами, люди, имеющие профили в социальных сетях с десятками тысяч подписчиков, но не достигшие статуса известности и социального влияния масштаба влиятельных лиц, известных широким слоям населения. Другими словами, злоумышленники создают учетные записи не для того, чтобы выдать себя за Ибая Льяноса или Марию Помбо, а за учетную запись игрока с 40 000 подписчиков.

Если в случае менеджеров финансовых учреждений приманкой являются продукты, которые они продают, то в случае микроинфлюенсеров это лотереи, которые эти профили регулярно организуют. От жетонов в видеоиграх, таких как Fornite, до возможности покупать навыки и широчайшего разнообразия продуктов и услуг.

Таким образом, поддельный аккаунт организует предполагаемые розыгрыши, во многих случаях используя изображения старых розыгрышей, организованных настоящим профилем. Это делает поддельные лотереи очень правдоподобными. Какова цель? Для получения пользовательских данных осуществляют мошенничество и запускают другие атаки .

В этих случаях наиболее распространенным является то, что как только жертва подписывается на аккаунт, преступники связываются с жертвой и требуют, чтобы это был определенный географический регион. Оттуда они начинают собирать информацию. Сначала личная и контактная информация, затем финансовые данные.

2. Борьба с созданием фальшивых аккаунтов обострила изобретательность преступников

Как мы указывали ранее, появление фейковых аккаунтов стало проблемой для платформ, поставив под вопрос их бизнес-модель. Таким образом, многие из них, такие как Instagram, , приложили огромные усилия, чтобы затруднить создание поддельных аккаунтов .

Таким образом, они повысили требования к проверке личности пользователей при создании профилей. Например, Twitter включил тег, который гарантирует, что пользователь прошел проверку, введя свой номер мобильного телефона.

Эти меры затруднили выдачу себя за пользователей путем создания поддельных учетных записей, описанных в предыдущем разделе. Какова была реакция преступников? Они направили свои стратегии и методологии на новый тип мошенничества: взлом существующих законных учетных записей .

Какова была реакция преступников? Они направили свои стратегии и методологии на новый тип мошенничества: взлом существующих законных учетных записей .

Почему? Повышение требований к созданию профилей на платформе этого типа не сопровождалось усилением защиты и секьюритизации профилей законных пользователей . В результате многим преступникам теперь проще взломать учетные записи социальных сетей и превратить их в поддельные профили , чем создавать такие профили.

Это связано с тем, что, хотя требования к созданию профилей становятся все более требовательными и сложными, возможность управления учетной записью после нарушения доступа к ней без обнаружения системой безопасности платформы высока, а восстановление учетной записи путем его законный пользователь очень сложен.

3. Наиболее популярные методы взлома аккаунтов в социальных сетях

Существует два основных типа взлома аккаунтов в социальных сетях . С одной стороны, тот, который мы только что упомянули, то есть захват профилей и их использование для выдачи себя за пользователей, не являющихся законными владельцами учетных записей. С другой стороны, мы бы нашли применение взлому аккаунтов в социальных сетях для вымогательства денег у их владельцев .

С одной стороны, тот, который мы только что упомянули, то есть захват профилей и их использование для выдачи себя за пользователей, не являющихся законными владельцами учетных записей. С другой стороны, мы бы нашли применение взлому аккаунтов в социальных сетях для вымогательства денег у их владельцев .

3.1. Вымогательство микроинфлюенсеров

Один из наиболее типичных случаев взлома аккаунтов социальных сетей нацелен на микро-инфлюенсеров. В отличие от создания учетных записей для олицетворения своей личности, в этих случаях создатели контента являются не приманкой, а непосредственными жертвами атаки.

Преступники получают доступ к профилю и захватывают его, требуя, чтобы микроинфлюенсеры заплатили за его возвращение. Как правило, требование выкупа производится не в евро, а в криптовалютах , таких как Биткойн или Эфириум. Поскольку их труднее отследить, преступникам легче перемещать украденные деньги путем мошенничества. Это усложняет расследование преступления.

Это усложняет расследование преступления.

Несмотря на то, что были похищения крупных аккаунтов в Instagram, даже с требованием выкупа миллионера, идеальный профиль жертвы — микро-инфлюенсер. Потому что они не могут надавить на платформу, чтобы она активно способствовала прекращению инцидента с безопасностью, но, в то же время, этот профиль является их образом жизни, и они готовы платить большие финансовые суммы, чтобы вернуть его. Ведь потеря учетной записи напрямую влияет на непрерывность их бизнеса .

В некоторых из нескольких случаев, которые группа киберразведки Tarlogic Security расследовала и помогла успешно раскрыть, преступники не только требовали выкуп, чтобы вернуть учетную запись ее законному владельцу, но в качестве меры давления угрожали подорвать сообщество жертвы. и привести к тому, что он потеряет последователей.

3.2. Преобразование учетных записей с небольшим количеством подписчиков в поддельные профили

В дополнение к этому типу взлома учетных записей социальных сетей , профессионалы Tarlogic обнаружили появление новой стратегии, которая сочетает взлом профиля с олицетворением .

Цель этого типа атаки не профилирует большие сообщества, а учетные записи с сотнями последователей и небольшой способностью реагировать. Например, подростки, сообщество которых малочисленно и которые не знают, какие меры предпринять, чтобы восстановить свои профили в кратчайшие сроки.

Порядок действий следующий. После того, как преступники взяли под свой контроль учетную запись, они приступают к ее трансформации от начала до конца. Они удалить фотографии пользователя и все его данные . Они заменяют их изображениями и информацией о человеке, которого пытаются выдать за себя. С этого момента процедура аналогична той, что используется в случаях создания поддельной учетной записи. Методы социальной инженерии используются для получения информации о жертвах и осуществления мошенничества.

В этом типе взлома учетной записи социальной сети есть две жертвы. С одной стороны, человек, чей аккаунт был взломан и полностью опустошен, что лишило его как контента, так и сообщества. С другой стороны, жертвы фишинга, которых обманывают путем кражи личных данных.

С другой стороны, жертвы фишинга, которых обманывают путем кражи личных данных.

Все это показывает уровень сложности тактики и методов, используемых злоумышленниками.

4. Сложная миссия по восстановлению учетной записи… особенно если от вас не осталось и следа

Масштабы этих атак усугубляются сложностью восстановления учетной записи после взлома. Процесс, через который приходится проходить пользователям, долгий и сложный. Особенно, если у пользователей нет ресурсов или возможностей действовать, как в случае с подростками, преступники находятся в другой стране или угон профиля привел к его полной трансформации.

Эта последняя проблема очень затрудняет восстановление взломанной учетной записи . Если ваш профиль был взломан, вы можете использовать свои данные, сообщения и фотографии в качестве доказательства того, что ваш профиль принадлежит вам. Однако, если ни один из этих элементов еще не присутствует в вашей учетной записи, как вы докажете, что являетесь законным владельцем? Ваш профиль был опустошен до такой степени, что он больше не ваш, а принадлежит предполагаемому влиятельному лицу.

Платформы спрашивают жертв взлома аккаунтов в социальных сетях , чтобы предоставить доказательства, чтобы они могли сравнить их с существующим содержимым в профиле. Но поскольку такого контента больше не существует, таким платформам, как Instagram, трудно проверить его достоверность. Несмотря на то, что у них должны быть системы для восстановления удаленного контента.

Если, кроме того, пользователь использует профиль в качестве основного рабочего инструмента, как в случае с инфлюенсерами, или как бизнес-канал, как это делают многие фрилансеры и компании, если процесс восстановления учетной записи длительный, их доход и жизнеспособность самого бизнеса может быть поставлена под угрозу.

5. Взлом учетных записей социальных сетей может быть использован для более важных целей

В предыдущем разделе мы обсудили две типичные цели жертв: влиятельные лица и пользователи с небольшим количеством подписчиков и, во многих случаях, подростки. Но что произойдет, если аккаунт профессионала с определенным рангом в компании будет украден? А если потерпевший является должностным лицом? Взлом учетных записей в социальных сетях может стать средством для достижения более важных целей, чем вымогательство у создателей контента и получение информации для осуществления экономического мошенничества.

Группа киберразведки Tarlogic предупреждает, что этот тип атаки может привести к тому, что злоумышленники получат доступ к определенным инфраструктурам или облегчат осуществление крупномасштабных махинаций .

Большинство пользователей не в полной мере осознают богатство информации, содержащейся в их учетных записях в социальных сетях. В личных сообщениях на своей учетной записи LinkedIn профессионал может иметь конфиденциальных данных о своей компании , которые они обсуждали с кем-то еще. Между тем, в сообщениях Instagram человек может иметь конфиденциальную информацию о себе или своих близких. Или даже частные аудиовизуальные и фотоматериалы.

Взлом аккаунтов в социальных сетях может открыть очень широкий спектр мошенничеств, которые оказывают решающее влияние на жизнь людей и компании, в которых они работают.

6. Личные и профессиональные последствия взлома учетной записи в социальной сети

Правда в том, что для миллионов людей социальные сети выполняют двойную функцию. С одной стороны, это средство развлечения, доступа к интересующей информации, потребления контента, общения с друзьями и людьми с общими интересами. С другой стороны, они являются профессиональным инструментом, используемым для продвижения услуг, которые они предоставляют, и для связи с другими профессионалами и интересными игроками в своем секторе.

С одной стороны, это средство развлечения, доступа к интересующей информации, потребления контента, общения с друзьями и людьми с общими интересами. С другой стороны, они являются профессиональным инструментом, используемым для продвижения услуг, которые они предоставляют, и для связи с другими профессионалами и интересными игроками в своем секторе.

Это означает, что граница между личным и профессиональным на этих платформах размыта. И злоумышленники пользуются этой ситуацией.

Например, преступник может захватить твиттер-аккаунт топ-менеджера компании и вымогать у него деньги, угрожая опубликовать его личные сообщения, в том числе компрометирующие, если он не совершит действие, предполагающее предоставление доступа к системы компании.

В других случаях злоумышленники не нацелены ни на одну компанию, но жертва также является исключительной целью атаки. Этот вид мошенничества варьируется от простого вымогательства, например, до требования выплаты суммы в криптовалютах в обмен на неразглашение интимных изображений (сексторция). К более сложным атакам, при которых информация, полученная в профиле, составляет используется для проведения кампаний социальной инженерии .

К более сложным атакам, при которых информация, полученная в профиле, составляет используется для проведения кампаний социальной инженерии .

Но злоумышленники не используют взлом учетных записей социальных сетей , чтобы угрожать их владельцам или атаковать предприятия, на которые они работают. Скорее, угон профиля может иметь последствия для их круга доверия. Наши социальные сети хранят огромное количество информации о нас самих, окружающих нас людях и компаниях, в которых мы работаем.

Возможности для мошенничества безграничны. взлом аккаунтов социальных сетей может привести к очень серьезным экономическим, юридическим, репутационным и личным последствиям .

7. Как осуществляется взлом аккаунтов в социальных сетях?

Чтобы бороться с взломом аккаунтов в социальных сетях и избежать последствий, которые он может вызвать, важно сосредоточиться на тактике и причинах, которые способствуют успеху этих атак.

7.1. Использование фишинга

Социальная инженерия постоянно присутствует на протяжении всего процесса. Для запуска фишинговых атак используется множество угонов и олицетворений, но, кроме того, через этот тип атаки часто осуществляется взлом учетных записей социальных сетей. Особенно в случае с инфлюенсерами.

Иногда злоумышленники выдают себя за Instagram или Twitter и отправляют жертвам электронное письмо, соблазняя их каталогизировать их профили как подтвержденные учетные записи. Они создают, казалось бы, настоящий веб-сайт, на котором влиятельные лица должны вводить учетные данные своей учетной записи, что облегчает преступникам захват их учетных записей.

Другим распространенным методом является отправка создателям контента поддельных предложений от компаний, которые хотят установить с ними деловые отношения. Эти компании просят микро-инфлюенсера заполнить форму с информацией об их учетной записи. В обоих случаях злоумышленники получают данные, необходимые для взлома учетных записей.

7.2. Рыбалка в международных водах и нацеливание на уязвимых пользователей

Как отмечалось выше, во многих случаях захвата профиля злоумышленники прибывают из другой страны, чем жертвы. Цель интернационализации мошенничества — усложнить процесс восстановления аккаунта и расследования.

В том же духе, нацеливание на уязвимых пользователей с ограниченной дееспособностью также является частью преднамеренной стратегии по максимальному продлению захвата.

Несомненно, взлом учетной записи в социальной сети соответствующего лица, такого как профессионал высокого уровня, может позволить преступникам разрабатывать более сложные и прибыльные махинации , от требования больших выкупов до получения доступа к ценной информации или критическим инфраструктурам. Однако в распоряжении таких профилей больше инструментов и ресурсов для самозащиты, ускорения восстановления аккаунта и расследования инцидента.

7.3. Атака на цепочку человеческих отношений

Одним из центральных вопросов кибербезопасности сегодня является защита цепочки поставок компании. Даже если компания реализует программы безопасности для защиты своих критически важных активов, если какой-либо из ее поставщиков не сможет защитить свою инфраструктуру, злоумышленники могут использовать их как средство атаки на компанию.

Даже если компания реализует программы безопасности для защиты своих критически важных активов, если какой-либо из ее поставщиков не сможет защитить свою инфраструктуру, злоумышленники могут использовать их как средство атаки на компанию.

В сфере человеческих отношений происходит нечто подобное. Злоумышленники могут запустить мошенническую кампанию против цели, сначала атакуя людей из своего круга доверия .

Таким образом, преступники используют небольшие профили для нападения на крупные или особо ценные аккаунты. Например, захват учетной записи близкого друга ответственного лица может стать идеальным троянским конем для атаки на него.

Мы часто получаем сообщения в наших профилях в Instagram или Twitter от людей, которых мы не знаем, и поэтому мы не открываем их. Однако, если пользователь, которому мы доверяем, отправляет нам сообщение, у нас нет причин не доверять ему. Это сообщение может привести нас к фишинговым кампаниям или способствовать развертыванию вредоносных программ на наших устройствах.

Цепочка человеческих отношений является вектором входа для пользователей, которые более защищены или осведомлены о рисках безопасности. Или, другими словами, это средство добраться до основного актора, напав на второстепенного актора.

Человек может максимально ограничить действия, которые он предпринимает на платформах, создать сообщество, состоящее только из пользователей, которым он полностью доверяет, и применять такие меры, как двойная аутентификация для входа в свою учетную запись. И все же, несмотря на все это, он все еще может быть уязвим, если злоумышленникам удастся захватить одного из людей, составляющих его сообщество.

7.4. Социальная инженерия + Вредоносное ПО: увеличение группировки атак

Увеличение взломов учетных записей социальных сетей связано не только с повышением требований и мер контроля при регистрации новых учетных записей, но и с растущим объединением атак.

Сегодня в темной сети продается несколько типов вредоносных программ, которые крадут файлы cookie и пароли браузера жертв для взлома учетных записей социальных сетей .

Это сочетание вредоносных программ и программ-вымогателей означает, что нет необходимости иметь большие технические знания для разработки и выполнения этих атак . Это демократизирует киберпреступность. Таким образом, человек, не являющийся экспертом в этой области, может купить пакет на форумах в даркнете или в приложениях для обмена сообщениями, таких как Telegram, настроить его и начать мошенничество.

Распространение источников, из которых можно найти информацию или купить пакет атаки, а также сочетание вредоносных программ и методов социальной инженерии увеличили количество злоумышленников и атак. А значит и риски, с которыми сталкиваются пользователи социальных сетей.

7.5. Пользователи и предприятия не знают о важности безопасности социальных сетей

Борьба с этим типом атак является более сложной, если вы ранее не применяли меры безопасности для защиты доступа к вашему профилю и управления им. Также важно, чтобы наши привычки и практика в социальных сетях учитывали риски, связанные с их использованием.

Как говорится, «Санта-Барбару мы вспоминаем только тогда, когда идет дождь». Нет смысла потом сожалеть о том, что вы не выбрали такие действия, как фактор двойной аутентификации.

Все пользователи социальных сетей должны знать о существующих угрозах безопасности и последствиях такого инцидента.

8. От подростка до менеджера: Каждый может стать жертвой взлома аккаунта в социальной сети.

На протяжении всей статьи мы указывали на некоторые ключевые цели злоумышленников: влиятельные лица, руководители финансовых учреждений и их доверенные лица, а также подростки с небольшими сообществами… Огромное разнообразие профилей указывает на то, что мы не можем игнорировать: мы можем все они станут мишенью для злоумышленников.

Многие люди и компании считают, что, поскольку они не являются публичными фигурами или очень заметными компаниями, они не рискуют тем, что кто-либо выдает себя за них или захватывает какой-либо из их профилей в сети. Это большая ошибка. Опыт показывает, что никто не застрахован. Злоумышленники могут взломать профили любого гражданина и использовать их для совершения многочисленных махинаций: от вымогательства до захвата банковских счетов .

Опыт показывает, что никто не застрахован. Злоумышленники могут взломать профили любого гражданина и использовать их для совершения многочисленных махинаций: от вымогательства до захвата банковских счетов .

8.1. Платформы аккумулируют много информации о нашей жизни

Как мы уже говорили, осведомленность общества о безопасности в социальных сетях все еще далека от адекватной. Эти платформы содержат огромное количество данных о людях и организациях. Даже экспресс-угон продолжительностью всего несколько часов может иметь крайне серьезные последствия для пользователя, компании, в которой он работает, и окружающих его людей.

В последние годы много пишут о царстве явок в социальных сетях. О том, что в них мы публично показываем самую дружескую сторону нашего существования. Тем не менее, взлом учетных записей социальных сетей работает так, как будто кто-то открывает ворота в нашу жизнь, в то, кто мы есть, что мы думаем и что мы знаем. Наши учетные записи содержат ключевые данные, которые, если они попадут в чужие руки, могут подвергнуть нас риску мошенничества. И неважно, если вы не инфлюенсер. Обычные граждане и малый бизнес также могут стать жертвами этих атак и пострадать от их последствий.

Наши учетные записи содержат ключевые данные, которые, если они попадут в чужие руки, могут подвергнуть нас риску мошенничества. И неважно, если вы не инфлюенсер. Обычные граждане и малый бизнес также могут стать жертвами этих атак и пострадать от их последствий.

9. Платформы должны принимать меры для защиты законных учетных записей

Помимо необходимой осведомленности граждан и бизнес-сообщества, защита пользователей, несомненно, включает защита счетов .

Платформы должны разработать и внедрить контрмеры для улучшения доступа и управления профилями и установить барьеры для затруднения взлома учетных записей социальных сетей .

Усилия, предпринятые в области регистрации профиля для проверки и легитимации личности первоначального пользователя, важны и помогли платформам обнаружить аномалии в регистрации, а также автоматизировать доступ к учетным записям и блокировать злоумышленников.

Но эти действия, направленные на устранение поддельных учетных записей, должны сопровождаться комплексной стратегией усиления защиты учетных записей и защиты существующих законных пользователей. В противном случае социальные сети станут чрезвычайно сложной территорией для отдельных лиц и компаний, а криминальная деятельность сместится, как это уже можно обнаружить, в сторону мошенничества с более высокими последствиями.

В противном случае социальные сети станут чрезвычайно сложной территорией для отдельных лиц и компаний, а криминальная деятельность сместится, как это уже можно обнаружить, в сторону мошенничества с более высокими последствиями.

10. Услуги киберразведки для защиты учетных записей и облегчения восстановления учетных записей

Повышение безопасности учетных записей с помощью платформ и осведомленность пользователей имеют важное значение для пресечь распространение взлома аккаунтов в социальных сетях .

Помимо этих проблем, группы киберразведки играют ключевую роль в защите учетных записей пользователей, содействии их восстановлению в случае взлома и расследовании методов, используемых злоумышленниками в случае инцидента.

Специалисты Tarlogic накопили за последние несколько лет обширный опыт в области мошенничества в социальных сетях, а также в изучении и реализации мер по борьбе с фишингом и другими методами социальной инженерии.

В сценарии, в котором злоумышленники изобретают изо дня в день, совершенствуя свои тактики и методологии и разрабатывая все более изощренные атаки, группы киберразведки должны постоянно проводить расследования, чтобы узнавать о новых методах и разрабатывать эффективные контрмеры.

Короче говоря, взлом учетных записей социальных сетей становится все более распространенным методом атаки. Важность социальных сетей в нашей повседневной жизни, а также уровень и объем информации, которую мы в них храним, делают их очень интересными векторами атак для злоумышленников, совершающих мошенничество в отношении всех типов пользователей и предприятий.

Появление новых стратегий, таких как захват учетных записей для преобразования их в поддельные профили , свидетельствует о способности преступников адаптироваться и внедрять инновации. Поэтому платформы и пользователи должны быть осведомлены о важности защиты учетных записей социальных сетей и рисках, связанных с несоблюдением этого требования.

Другие статьи из этой серии о цифровом мошенничестве

Эта статья является частью серии статей о цифровом мошенничестве

- Противодействие фишингу: предупреждение преступников

- Украденные аккаунты, приложения IPTV и пиратские платформы: как работает аудиовизуальное мошенничество

- Взлом учетных записей социальных сетей и создание поддельных профилей: никто не застрахован

- Замена SIM-карты, когда ваш телефон и ваши деньги находятся в открытом доступе

Как защитить свои корпоративные счета

Нельзя отрицать, что социальные сети стали важной частью маркетинговой стратегии B2B. Никакой другой канал не идет дальше в создании реальных отношений с вашими клиентами и сообществом вокруг вашего бренда.

Однако ни один бизнес не сможет воспользоваться преимуществами социальных сетей, если он не сможет защитить свои учетные записи от хакеров. Мошенники, имитаторы и хакеры становятся все более серьезной угрозой для бизнеса в социальных сетях и могут нанести ущерб.

В этой статье мы обсудим наиболее распространенные риски безопасности в социальных сетях, а также лучшие методы защиты ваших учетных записей в социальных сетях от хакеров. Это поможет вам опередить потенциальные атаки и предложить свои услуги B2B, которым могут доверять ваши клиенты.

Быстрые ссылки:

- 6 Общие риски безопасности в социальных сетях

- Ошибка человека/сотрудника

- Оставленные без присмотра аккаунты в социальных сетях

- Фишинговые атаки

- Самозваные аккаунты

- Мошенничество с рекламой

- Уязвимые сторонние приложения

- 9 рекомендаций по защите учетных записей социальных сетей от хакеров

- Защитите свою регистрационную информацию

- Ограничение доступа к учетным записям

- Использование управления социальными сетями для оптимизации управления рисками

- Используйте безопасную или частную сеть Wi-Fi

- Никогда не входить в систему по неизвестным ссылкам

- Использовать двухфакторную аутентификацию

- Защитите свое бизнес-оборудование

- Держите все в курсе

- Регулярно проверяйте свои почтовые ящики

- Что делать, если ваши учетные записи в социальных сетях скомпрометированы

- Шаг 1.

Предотвращение дальнейшего повреждения

Предотвращение дальнейшего повреждения - Шаг 2. Будьте откровенны со своей аудиторией и клиентами

- Шаг 3. Просмотрите свою социальную политику

- Шаг 1.

6 Распространенные угрозы безопасности в социальных сетях

Вот список наиболее распространенных угроз безопасности в социальных сетях, о которых вам необходимо знать.

1. Ошибка человека/сотрудника

Согласно последним статистическим данным, 82% нарушений кибербезопасности, включая неправомерное использование, ошибки и социальные атаки, связаны с человеческим фактором.

Хотя несколько сотрудников имеют доступ к социальным аккаунтам вашего бренда по разным причинам, это также увеличивает риск человеческой ошибки.

Иногда загрузка неправильного файла или переход по неправильной ссылке может вызвать проблемы с безопасностью в социальных сетях. Есть несколько способов уменьшить потенциальную человеческую ошибку:

- Используйте платформу управления социальными сетями с уникальными логинами и разрешениями, чтобы предотвратить чрезмерный доступ к привилегиям администратора.

- Если вы не используете платформу управления социальными сетями, используйте безопасный пароль, чтобы обеспечить безопасность паролей.

- Информируйте сотрудников о потенциальных фишинговых атаках и включите двухфакторную аутентификацию по всем направлениям.

Мы расскажем о других способах защиты ваших профилей в социальных сетях и о том, что они невосприимчивы к кибератакам.

↑ Top

2. Автоматические учетные записи в социальных сетях

Брендам, особенно предприятиям B2B, необходимо управлять несколькими учетными записями в социальных сетях по разным каналам. Это позволяет им поддерживать постоянное присутствие в Интернете на разных платформах, чтобы привлечь больше потенциальных клиентов.

Но никогда не оставляйте учетные записи, которыми вы больше не пользуетесь, без присмотра, так как они становятся легкой мишенью для хакеров.

Как только хакеры получают контроль над такими учетными записями, они могут использовать их для публикации мошеннических сообщений и сообщений с использованием имени вашего бренда. Это может сильно повредить репутации вашего бренда, и вы можете навсегда потерять доступ к этой учетной записи.

Это может сильно повредить репутации вашего бренда, и вы можете навсегда потерять доступ к этой учетной записи.

↑ Top

3. Фишинговые атаки

Целью фишинговой атаки является получение имени пользователя и пароля вашей учетной записи в социальной сети с использованием поддельной ссылки, содержащей вредоносное ПО. Это один из наиболее распространенных типов атак в социальных сетях, который помогает хакерам получить контроль над вашими учетными записями.

↑ Top

4. Мошеннические учетные записи

Хакеру легко создать учетную запись в социальных сетях, которая выглядит так, как будто она принадлежит вашему бренду. Хакеры могут использовать такие учетные записи для распространения вводящей в заблуждение и неверной информации о вашем бизнесе, чтобы нанести ущерб репутации вашего бренда.

Кроме того, они также могут начать взаимодействовать с вашими клиентами и попытаться извлечь их личную информацию, включая имена пользователей, пароли и данные банковской карты от вашего имени.![]() Вы не сможете обнаружить такие учетные записи, если ваши клиенты не свяжутся с вами.

Вы не сможете обнаружить такие учетные записи, если ваши клиенты не свяжутся с вами.

Последний отчет о прозрачности LinkedIn показывает, что они заблокировали 11,9 миллиона поддельных учетных записей на этапе регистрации всего за шесть месяцев. Кроме того, 4,4 миллиона поддельных учетных записей были удалены после того, как они были зарегистрированы, но до того, как участники сообщили о них,

Однако все еще оставалось 127 000 поддельных учетных записей, которые платформа заблокировала после того, как участники сообщили о них.

Источник

Кроме того, Facebook сообщает, что во втором квартале 2022 года он заблокировал 1,4 миллиарда поддельных аккаунтов9.0003

Источник

↑ Top

5. Мошенничество с рекламой

Мошенничество с рекламой становится все более серьезной проблемой в социальных сетях, особенно в Facebook и Instagram. Хакеры и мошенники создают фальшивую рекламу, используя идентифицирующую информацию, такую как логотипы и слоганы, от реальных брендов, чтобы реклама выглядела настоящей. Такая реклама может нанести ущерб репутации вашей компании.

Такая реклама может нанести ущерб репутации вашей компании.

↑ Top

6. Уязвимые сторонние приложения

Использование многоуровневого подхода для обеспечения безопасности и защиты данных клиентов, например двухфакторной аутентификации, — это здорово. Однако этих слоев будет недостаточно, если вы связали свою учетную запись с уязвимым сторонним приложением.

Привязка вашей учетной записи к приложению означает передачу им ваших учетных данных, и киберпреступник может получить доступ к вашей учетной записи, взломав такое приложение.

Хакеры использовали тот же подход и получили доступ к учетным записям Twitter, которые были связаны с Международным олимпийским комитетом. Они использовали стороннее аналитическое приложение, и одной из жертв этого инцидента стал футбольный клуб «Барселона».

↑ Top

9 Рекомендации по защите учетных записей в социальных сетях от хакеров

Ниже приведены рекомендации, которые владельцы бизнеса могут использовать для защиты своих учетных записей в социальных сетях от хакеров.

1. Защитите свою регистрационную информацию

Ненадежные пароли часто представляют собой самую большую угрозу безопасности, и их также легче всего исправить. В то время как вы можете составить 209 миллиардов различных комбинаций из восьми строчных букв, такой пароль можно взломать мгновенно.

Источник

Поэтому вы должны создать надежный пароль для своих учетных записей в социальных сетях. Вот список методов, которые вы можете использовать для создания пароля, который будет практически невозможно взломать.

- Длина должна быть не менее 12 символов

- Должен содержать случайные комбинации знаков препинания нижнего и верхнего регистра, символов, цифр и букв.

- Он не должен иметь никакого отношения к вашему бизнесу, например, почтовый индекс, местоположение, имя и т. д.

Пример надежного пароля : 7%tVI6e$Y5ut

Помимо создания надежного пароля также важно убедиться, что вы не используете один и тот же пароль для нескольких учетных записей. Кроме того, заведите привычку менять все свои пароли через три месяца. Таким образом, хакер не сможет получить доступ к другим вашим учетным записям, если одна из них будет взломана.

Кроме того, заведите привычку менять все свои пароли через три месяца. Таким образом, хакер не сможет получить доступ к другим вашим учетным записям, если одна из них будет взломана.

↑ Top

2. Ограничение доступа к учетным записям

Важно определить, что ваши сотрудники могут видеть и делать, используя учетную запись вашего бренда в социальных сетях. От режима «только для чтения» до режима администратора вам следует создавать собственные роли, чтобы защитить свою информацию в социальных сетях.

Например, если у вас есть сотрудники, которые общаются с брендами, которые могут пользоваться вашими услугами, вы не хотите предоставлять им доступ в режиме администратора. Им нужно только использовать функцию обмена сообщениями на ваших платформах социальных сетей, чтобы охватить вашу целевую аудиторию.

Имейте в виду, что каждый человек, который может получить доступ к вашим бизнес-аккаунтам в социальных сетях, может представлять угрозу безопасности. Это увеличит риск человеческой ошибки, что даст хакерам возможность украсть вашу конфиденциальную информацию.

Убедитесь, что вы управляете своими командами на основе их ролей, определяя разные группы, чтобы они могли получить доступ только к тем функциям ваших учетных записей в социальных сетях, которые им необходимы для выполнения их работы. Это обеспечит более целенаправленный подход и упростит вам мониторинг производительности вашей команды.

↑ Top

3. Используйте управление социальными сетями для оптимизации управления рисками

Предоставление вашим сотрудникам четких инструкций по использованию ваших учетных записей в социальных сетях может свести к минимуму риск нарушения безопасности. Это позволит вашим сотрудникам понять, какие риски социальные сети представляют для вашего бренда и как безопасно использовать ваши учетные записи.

Ваша политика в отношении социальных сетей должна включать принципы конфиденциальности, фирменного стиля, коммуникации и авторских прав. Однако вы должны помнить, что управление социальными сетями выходит за рамки политики в отношении социальных сетей.

Речь идет об обучении ваших специалистов по коммуникациям и маркетингу безопасным и надежным повседневным методам, которые они должны внедрить в свою стратегию использования ваших учетных записей в социальных сетях. Это поможет снизить неотъемлемые риски, которые социальные сети представляют для вашей организации, и оптимизировать управление рисками.

Вы можете создать политику в отношении социальных сетей, содержащую «Что нужно и чего нельзя делать», которая поможет вашим сотрудникам научиться избегать атак в социальных сетях.

↑ Top

4. Используйте безопасную или частную сеть Wi-Fi

Рекомендуется использовать только безопасную или частную сеть Wi-Fi, особенно если вы используете ее для управления учетными записями вашего бренда в социальных сетях. Вы не хотите использовать общедоступную сеть Wi-Fi, так как это увеличивает риск взлома.

Хакеры могут создать бесплатное соединение Wi-Fi и сделать его доступным для вас и ваших сотрудников. Подключение к такой сети может позволить хакеру увидеть конфиденциальную информацию о ваших учетных записях в социальных сетях.

Подключение к такой сети может позволить хакеру увидеть конфиденциальную информацию о ваших учетных записях в социальных сетях.

Кроме того, это также позволит хакеру внедрить вирус или вредоносное ПО в устройства, которые вы используете для управления своими данными. Это также может привести к атаке программы-вымогателя, которая является одной из самых смертоносных кибератак.

Поэтому для управления учетными записями в социальных сетях всегда следует использовать частное и полностью защищенное соединение Wi-Fi. Вы также можете использовать услуги шифрования и VPN для дальнейшего повышения безопасности вашей сети и защиты связи между вашими различными командами.

Позволяет защитить передачу данных с помощью технологии шифрования. Это не только защитит связь между вашими командами, но и обеспечит защиту данных, передаваемых между вашим сервером и браузером.

↑ Top

5. Никогда не входите в систему по неизвестным ссылкам

Как уже упоминалось, фишинг является одним из наиболее распространенных видов стратегий, которые хакеры используют для кражи ваших имен пользователей и паролей. По статистике APWG, более 23% фишинговых атак приходится на социальные сети.

По статистике APWG, более 23% фишинговых атак приходится на социальные сети.

Источник

Они рассылают поддельные ссылки на индивидуальные и бизнес-аккаунты, которые перенаправляют их на другую страницу, которая выглядит как настоящая.

Но как только вы введете свои учетные данные, информация сразу попадет к хакеру, что позволит ему получить доступ к вашим бизнес-аккаунтам. Поэтому, если вы видите какие-либо ссылки, отправленные неизвестными людьми на ваши учетные записи в социальных сетях, не открывайте их.

Вам также необходимо рассказать своим сотрудникам об этих тактиках взлома, чтобы они также воздерживались от перехода по таким ссылкам. Они также могут привести к подозрительным веб-сайтам с вирусами и вредоносными программами, которые могут получить доступ к вашим данным или повредить ваши устройства.

Большинство фишинговых ссылок поступают в виде конкурсов от неподтвержденной учетной записи, викторин на модные темы, связанные с вашим бизнесом, а также кликбейтного контента и слов.

↑ Top

6. Используйте двухфакторную аутентификацию

Включение двухфакторной аутентификации, также известной как 2FA, — еще один отличный способ защитить учетную запись вашего бренда в социальных сетях. Речь идет о добавлении еще одного уровня безопасности, шага идентификации в вашу учетную запись, например, вашего пароля.

Обычно пароль вашей учетной записи связан с уникальным идентификационным кодом, генерируемым в режиме реального времени. Даже если хакер получит доступ к паролю вашей учетной записи, он не сможет пройти второй этап идентификации, что значительно снижает риск взлома.

↑ Top

7. Защитите свой бизнес Аппаратное обеспечение

Защита оборудования, которое ваши сотрудники используют для управления учетными записями в социальных сетях и другими программными инструментами, не менее важна, чем защита ваших учетных записей. Один из лучших способов обеспечить аппаратную безопасность — установить антивирусное решение.

Он не позволит вирусам и вредоносным программам, созданным хакерами, повредить вашу конфиденциальную информацию и получить доступ к вашим учетным записям. Антивирусное решение будет сканировать ваши устройства в режиме реального времени, чтобы защитить их от кибератак, и вам не нужно беспокоиться о том, чтобы делать это вручную.

Антивирусное решение будет сканировать ваши устройства в режиме реального времени, чтобы защитить их от кибератак, и вам не нужно беспокоиться о том, чтобы делать это вручную.

Еще один способ защитить ваше оборудование — заблокировать доступ к определенным веб-сайтам. Он включает в себя отрывочные и подозрительные сайты, на которых, как известно, есть вредоносные программы и вирусы.

↑ Top

8. Держите все в курсе

Одна вещь, которую всегда ищут все хакеры, — это лазейки в системе безопасности, которые позволяют им проникнуть через них. Чтобы бороться с этим, компании-разработчики программного обеспечения регулярно обновляют свои решения.

Поэтому вы должны постоянно обновлять все программные решения, которые использует ваша команда. Он включает в себя все устройства, которые используют ваши сотрудники, такие как компьютеры, смартфоны и планшеты.

↑ Top

9. Регулярно проверяйте свои почтовые ящики

Вы должны взять за привычку регулярно проверять свои почтовые ящики в социальных сетях на наличие подозрительных действий. Убедитесь, что вы регулярно читаете все электронные письма из социальных сетей, чтобы отслеживать свои учетные записи. Вы также должны отслеживать все действия, которые выполняют ваши команды.

Убедитесь, что вы регулярно читаете все электронные письма из социальных сетей, чтобы отслеживать свои учетные записи. Вы также должны отслеживать все действия, которые выполняют ваши команды.

Не забудьте проверить учетные записи, которые вы зарегистрировали, но не используете в данный момент. Это позволит вам определить, есть ли какие-либо попытки входа в систему или неизвестные сообщения, опубликованные через вашу учетную запись. Если вы наблюдаете такую активность, убедитесь, что вы открыли свою учетную запись в социальной сети и изменили ее пароль.

↑ Top

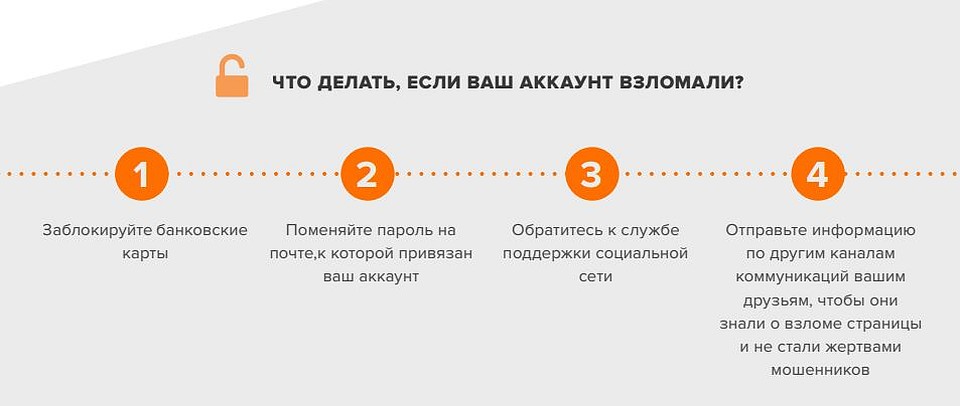

Что делать, если ваши учетные записи в социальных сетях скомпрометированы

Если ваши учетные записи в социальных сетях по какой-либо причине были скомпрометированы, вот шаги, которые вы должны предпринять.

Шаг 1: Предотвратите дальнейший ущерб

Если вы все еще можете получить доступ к своим учетным записям:

Войдите в свою учетную запись и обновите свой пароль, установив новый безопасный пароль. Сократите количество сотрудников, имеющих доступ к этому паролю, пока вы занимаетесь ликвидацией последствий. Если вы еще этого не сделали, включите 2FA и убедитесь, что никто не имеет доступа к вашему вторичному методу аутентификации.

Сократите количество сотрудников, имеющих доступ к этому паролю, пока вы занимаетесь ликвидацией последствий. Если вы еще этого не сделали, включите 2FA и убедитесь, что никто не имеет доступа к вашему вторичному методу аутентификации.

Если вы не можете получить доступ к своим учетным записям:

Создайте новые учетные записи и сообщите о взломанных учетных записях брендов. Свяжитесь со службой поддержки вашей социальной сети и попытайтесь восстановить свою учетную запись. Возможно, вам потребуется предоставить некоторую идентифицирующую информацию для надлежащего восстановления ваших учетных записей.

В обоих случаях прекратите публиковаться в социальных сетях. Если вы используете платформу управления социальными сетями, которая делает это, жестко останавливайте любые публикации, которые запланированы к публикации. Вам нужно пространство для управления учетными записями вашего бренда, поэтому публикацию в обычном режиме необходимо приостановить, пока вы берете ситуацию под контроль.

↑ Top

Шаг 2: Будьте откровенны со своей аудиторией и клиентами

Если ваши учетные записи взломаны, вы обязаны защитить свою аудиторию и клиентов от любых гнусных планов хакера.

Важно опубликовать заявление, в котором говорится:

- Что случилось с вашими аккаунтами в социальных сетях

- Как ваши учетные записи были скомпрометированы

- Какая опасность угрожает вашим клиентам

- Как вы помогаете пострадавшим клиентам

- Какие шаги вы предпринимаете, чтобы это не повторилось в будущем

Здесь вас спасет прозрачность. Вам нужно быть честным в том, что произошло, чтобы защитить доверие ваших клиентов и аудитории к вам.

↑ Top

Шаг 3. Пересмотрите свою социальную политику.

Вам необходимо ознакомиться со следующими аспектами этой политики:

- У кого есть доступ к социальным аккаунтам

- Какие меры безопасности принимаются

- Как управляются пароли

- Как предотвратить дальнейшие нарушения

- Что делать, если социальная учетная запись будет взломана в будущем

Лучшая защита — превентивная. Пересмотрев свою социальную политику, вы сможете лучше контролировать то, что происходит с самым большим инструментом в арсенале вашего бренда.

Пересмотрев свою социальную политику, вы сможете лучше контролировать то, что происходит с самым большим инструментом в арсенале вашего бренда.

↑ Top

Final Words

Хакеры, пытающиеся взломать вашу учетную запись в социальной сети или имитировать ваш бренд для совершения мошеннических действий, могут нанести ущерб репутации, украсть данные клиентов и снизить доход.

Вот почему важно знать, какие тактики используют киберпреступники для взлома и как вы можете защитить от них свой аккаунт в социальной сети для бизнеса.

В конце концов, лучшее, что вы можете сделать для обеспечения безопасности своих учетных записей в социальных сетях, — это контролировать управление паролями и использовать платформу управления социальными сетями, которая уделяет первостепенное внимание безопасности.

Не все платформы управления социальными сетями придают одинаковое значение безопасности и соответствию требованиям, поэтому при выборе следующего социального инструмента ищите тот, который специально создан с учетом социального маркетинга B2B.

Предотвращение дальнейшего повреждения

Предотвращение дальнейшего повреждения