Взлом VK ВКонтакте joke APK (Android App)

Скачать APK(2 MB)

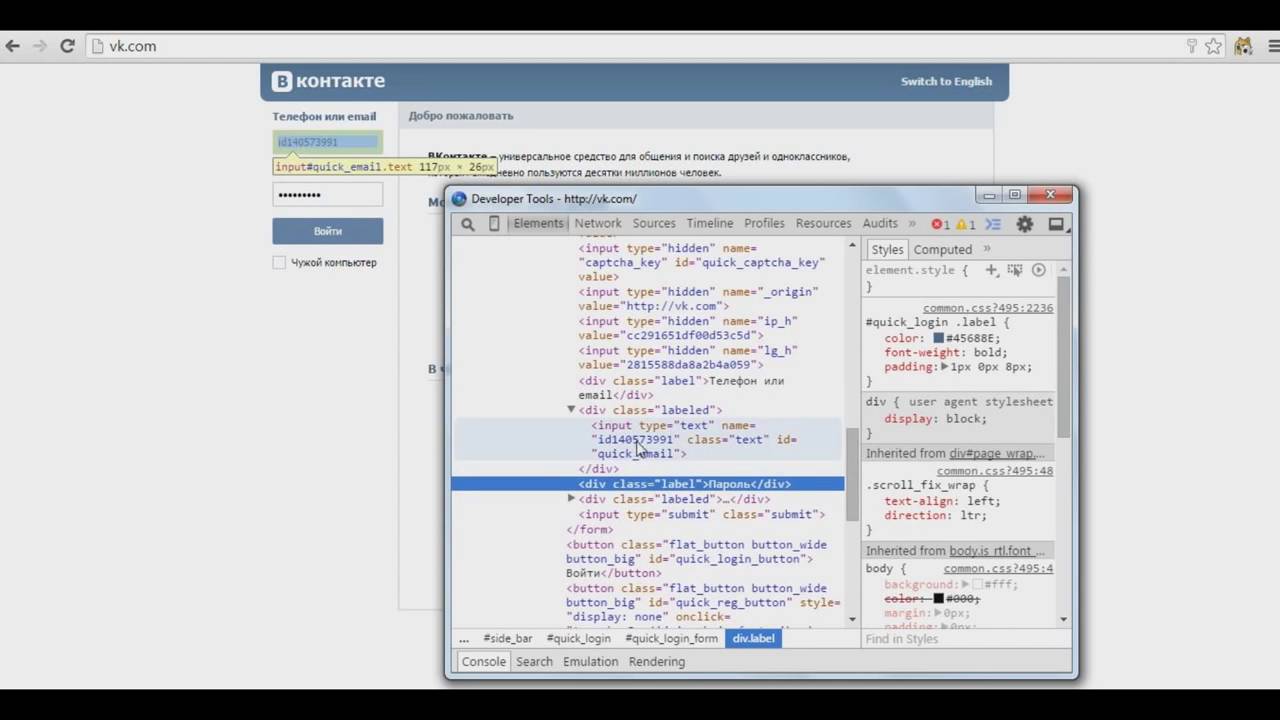

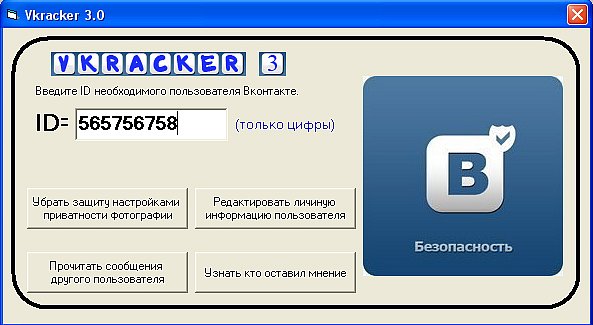

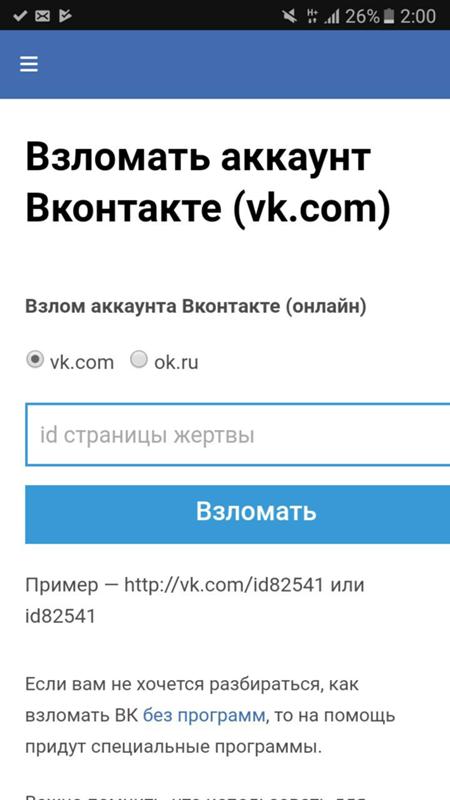

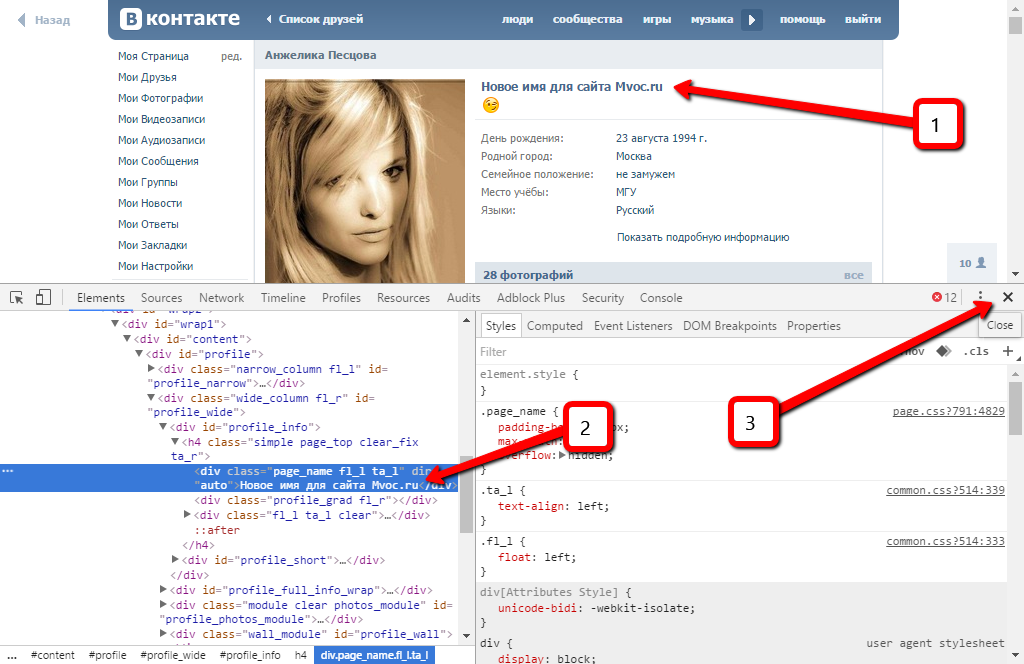

Приложение Взлом VK ВКонтакте joke показывает подбор пароля, сам процесс отображается весьма правдоподобно для того чтобы произвести впечатление на друзей своими способностями «хакера»

Описание Развлечения

Реклама

App APKs

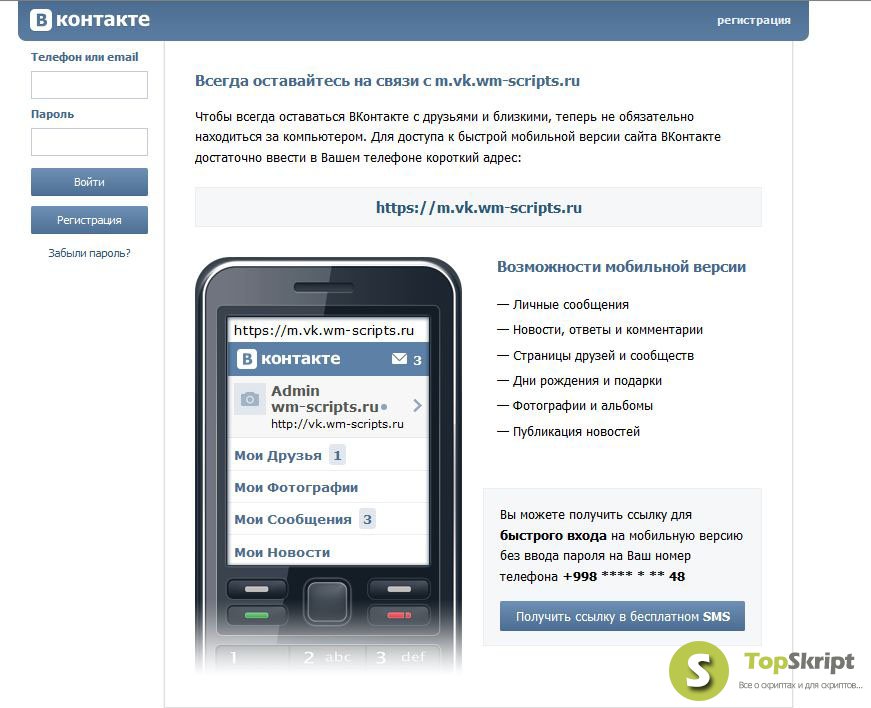

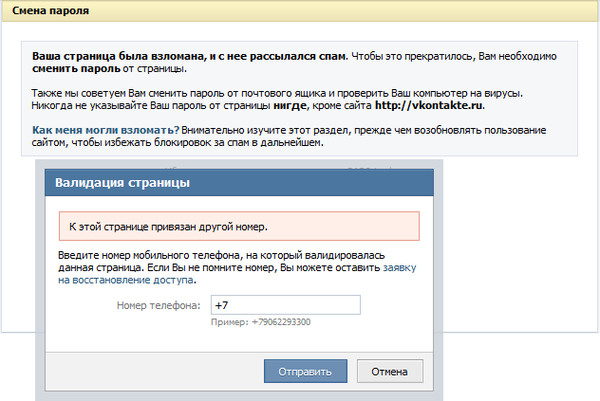

Приложение Взлом VK ВКонтакте joke показывает подбор пароля, сам процесс отображается весьма правдоподобно для того чтобы произвести впечатление на друзей своими способностями «хакера». С помощьюданной программы вы сможете хорошо пошутить, демонстрируя, как вам, удается взломать ВКонтакте и подобрать пароль к чужой странице ВК. В действительности никакого взлома VK не происходит, адемонстрируемые на экране пароли генерируются случайным образом.Приложение Взлом VK ВКонтакте joke обладает типичным хакерским интерфейсом и весьма правдоподобно, «кинематографично» показывает взлом страницы ВК со всеми привычными атрибутами. Данная имитация, этоотличное средства для прикольной шутки над другом или подругой и просто веселое развлечение.

В действительности никакого взлома не происходит, это только псевдо интерфейс выдуманной хакерскойпрограммы. Application Hacking VK VKontakte joke shows how to find the password, the process appears very likely to impress your friends with your abilities «hacker.» With this program you will beable to make a joke well, demonstrating how you manage to hack VKontakte and choose a password to someone else’s page, VC. In fact, no cracking occurs VK, as demonstrated on the screen passwords aregenerated randomly.

В действительности никакого взлома не происходит, это только псевдо интерфейс выдуманной хакерскойпрограммы. Application Hacking VK VKontakte joke shows how to find the password, the process appears very likely to impress your friends with your abilities «hacker.» With this program you will beable to make a joke well, demonstrating how you manage to hack VKontakte and choose a password to someone else’s page, VC. In fact, no cracking occurs VK, as demonstrated on the screen passwords aregenerated randomly. Скачать APK(2 MB)

Популярные запросы

spotify wink bbc iplayer bondee vi music whatsapp android auto lensa facebook lite game guardian netflix digiwards outline vpn mt manager telemundo dawn ai earthquake toffee learn the heart payeerЕщё

Реклама TikTok

TikTok Pte. Ltd. · Социальные

Ltd. · Социальные

Google Play Маркет Google LLC · Инструменты

自由浏览 Greatfire.org · Связь

VK VK.com · Социальные

Spaces — Зона обмена Artem Kalash · Социальные

Ещё

XSMB — SXMB — Xổ số miền Bắc, NQT Corp · Развлечения

Час ТВ онлайн Popov Ivan · Развлечения

Bive TV — Channel List, Free & P2P TV noreturnnull · Развлечения

World of Tanks Blitz Assistant Wargaming Group · Развлечения

Parom TV parom.tv · Развлечения

Zing Studio Zing Global Limited · Развлечения

Зона. Фильмы и сериалы онлайн music-zona · Развлечения

Romsmania AnotherWorld Dev · Развлечения

PlayStation App PlayStation Mobile Inc. · Развлечения

TheBrianMaps видео viSoft · Развлечения

Ещё

Ещё

Вам может понравиться

tradutor inglês para português apk chplay apk tradutor inglês para português apk chatgpt apk vpn apk vix apk fnaf 3 apk anime lovers v2 apk free fire max download apk fifa mobile

Взлом ВК APK Download 2023 — Free

ВЗЛОМ ВК! КАК ПОЛУЧИТЬ ДОСТУП К ЛЮБОЙ СТРАНИЦЕ? (НЕДОХАКЕРЫ)

НЕДОХАКЕРЫ Lite

КАК ВЗЛОМАТЬ ВК В 2023? Методы Взлома Сайтов. СХЕМА.

СХЕМА.

Артур Камушкин

😱 ЧЕГО ВЗЛОМАЛ СТРАНИЦУ В ВКОНТАКТЕ ЧЕРЕЗ ТЕЛЕГРАММ БОТ?/ПРОВЕРКА БОТОВ В ТЕЛЕГРАММЕ / РАЗОБЛАЧЕНИЕ

Easy Nails

Вот так хакеры ВЗЛАМЫВАЮТ пароли!

Техно Гарри

12 х@акерских приложений для Андроид телефона | хакерфон без рут | Dimon Dev

Dimon Dev

ТОП модов ДЛЯ ВК на АНДроИД

NEON GOLD

Пранк!!над другом с заморозкой вк. .!,

.!,

Black Art

Как взломать телефон обманщика?|Наказали кидка|Вернули деньги

ksanoksКак определить, что ваш телефон был взломан Чтобы помочь поддержать нашу миссию, мы можем получать партнерские комиссионные от ссылок, содержащихся на этой странице.

Обновлено Сюзанной Кантрой от 15 февраля 2023 г. с новыми исследованиями и интервью с Китроном Эвансом, главным советником по безопасности в Infosec Institute, Сачином Пури, вице-президентом по маркетингу в McAfee, и Якубом Вавра, аналитиком угроз в Avast.

От электронной почты до банковских операций наши смартфоны являются основным центром нашей онлайн-жизни. Неудивительно, что смартфоны соперничают с компьютерами в качестве обычных целей для онлайн-хакеров. И, несмотря на усилия Google и Apple, мобильные вредоносные программы продолжают попадать в официальные магазины приложений — и эти вредоносные приложения становятся все более коварными.

И, несмотря на усилия Google и Apple, мобильные вредоносные программы продолжают попадать в официальные магазины приложений — и эти вредоносные приложения становятся все более коварными.

Существует три основных типа угроз, с которыми сталкиваются мобильные пользователи: вредоносное ПО, рекламное ПО и шпионское ПО. Согласно отчету McAfee об угрозах для мобильных устройств за 2022 год, мобильные вредоносные приложения в основном маскируются под игровые взломы, приложения для криптомайнинга и обмена сообщениями, чтобы собирать данные для входа в учетные записи, взимать плату за поддельные услуги и подписывать пользователей на платные текстовые услуги. В своем отчете о состоянии вредоносных программ за 2022 год компания MalwareBytes сообщила о росте агрессивного рекламного ПО — рекламы, появляющейся в уведомлениях, на экране блокировки и во всплывающих окнах — и подчеркивает тот факт, что предустановленные вредоносные программы на недорогих устройствах Android продолжают оставаться серьезной проблемой. Шпионское ПО — это программное обеспечение, которое отслеживает содержимое устройства, программы, которые используют пропускную способность интернета устройства для использования в ботнете для рассылки спама, или фишинговые экраны, которые крадут логины пользователя при входе в скомпрометированное законное приложение. Он часто непреднамеренно загружается из неофициальных источников, которые люди посещают по фишинговым ссылкам, отправленным по электронной почте или текстовым сообщениям, а также с вредоносных веб-сайтов.

Шпионское ПО — это программное обеспечение, которое отслеживает содержимое устройства, программы, которые используют пропускную способность интернета устройства для использования в ботнете для рассылки спама, или фишинговые экраны, которые крадут логины пользователя при входе в скомпрометированное законное приложение. Он часто непреднамеренно загружается из неофициальных источников, которые люди посещают по фишинговым ссылкам, отправленным по электронной почте или текстовым сообщениям, а также с вредоносных веб-сайтов.

Кроме того, есть коммерческие шпионские приложения, которым требуется физический доступ для загрузки на телефон. Эти приложения часто устанавливаются теми, кто хорошо знаком жертве, например партнером или родителем, и могут отслеживать все, что происходит на устройстве.

Существуют технологические средства и мотивы для хакеров, правительств и даже людей, которых мы знаем, таких как супруг или работодатель, для взлома наших телефонов и вторжения в нашу частную жизнь. Однако, если вы не являетесь высокопоставленной целью — журналистом, политиком, политическим диссидентом, руководителем бизнеса, преступником — что требует особого интереса, гораздо более вероятно, что это будет кто-то из ваших близких, а не правительственная организация, занимающаяся шпионажем.

Однако, если вы не являетесь высокопоставленной целью — журналистом, политиком, политическим диссидентом, руководителем бизнеса, преступником — что требует особого интереса, гораздо более вероятно, что это будет кто-то из ваших близких, а не правительственная организация, занимающаяся шпионажем.

Не уверены, что вас могли взломать? Мы поговорили с Китроном Эвансом, главным советником по безопасности Infosec Institute, Сачином Пури, вице-президентом по маркетингу McAfee, и Якубом Вавра, аналитиком угроз Avast, о том, как определить, мог ли смартфон быть скомпрометирован. И мы рассмотрим девять способов взлома вашего телефона и шаги, которые вы можете предпринять, чтобы защитить себя.

Каковы признаки того, что ваш телефон мог быть взломан

1. Заметное сокращение времени работы от батареи

Хотя срок службы аккумулятора телефона со временем неизбежно сокращается, смартфон, скомпрометированный вредоносным ПО, может начать демонстрировать значительное снижение времени автономной работы. Это связано с тем, что вредоносное ПО или шпионское приложение может использовать ресурсы вашего телефона для сканирования устройства и передачи информации обратно на сервер хакера.

Это связано с тем, что вредоносное ПО или шпионское приложение может использовать ресурсы вашего телефона для сканирования устройства и передачи информации обратно на сервер хакера.

(Тем не менее, простое повседневное использование с течением времени также может сократить срок службы батареи вашего телефона. Проверьте, так ли это, выполнив следующие шаги, чтобы увеличить срок службы батареи вашего Android или iPhone.)

2. Низкая производительность

Ваш телефон часто зависает или некоторые приложения дают сбой? Это может быть признаком того, что вредоносное ПО перегружает ресурсы вашего телефона или мешает работе других приложений. Вы также можете столкнуться с продолжающейся работой приложений, несмотря на попытки закрыть их, или даже сбоем телефона и/или повторным перезапуском.

(Как и в случае с сокращением времени автономной работы, замедлению работы телефона могут способствовать многие факторы. Одним из основных факторов может быть нехватка места для хранения, поэтому попробуйте освободить место на своем Android или iPhone. )

)

3. Телефон нагревается, когда он не используется или не заряжается

Вредоносные программы или приложения, такие как биткойн-майнеры, работающие в фоновом режиме, могут привести к тому, что ваш телефон перегреется или даже перегреется, по словам Вавры. Если ваш телефон горячий на ощупь, и он не используется или не находится на зарядном устройстве, это может быть признаком наличия вредоносного ПО. Попробуйте выключить и снова включить телефон, чтобы посмотреть, исчезнет ли проблема. Если нет, то может быть повод для беспокойства.

4. Высокое использование данных

Еще одним признаком взломанного телефона является необычно высокий счет за передачу данных или исчерпание данных до конца месяца. Дополнительное использование данных может исходить от вредоносных программ или шпионских приложений, работающих в фоновом режиме и отправляющих информацию обратно на их сервер.

Для iPhone перейдите в «Настройки» > «Сотовая связь» и прокрутите вниз, чтобы увидеть список приложений, использующих сотовые данные. Вы можете проверить текущий и последний расчетные периоды.

Вы можете проверить текущий и последний расчетные периоды.

Для обычных телефонов Android (телефоны Google Pixels) выберите «Настройки» > «Сеть и Интернет» > «SIM-карты» > «Использование данных приложения». Для телефонов Samsung выберите «Настройки» > «Подключения» > «Использование данных» > «Использование мобильных данных». Или выполните поиск «использование данных» в строке поиска приложения «Настройки».

5. Исходящие вызовы или текстовые сообщения, которые вы не отправляли

Если вы видите списки звонков или текстовых сообщений на неизвестные вам номера, будьте осторожны. Это могут быть номера премиум-класса, к которым вредоносное ПО заставляет ваш телефон подключаться, доходы от которых попадают в кошелек киберпреступника. В этом случае проверьте свой телефонный счет на наличие неизвестных вам расходов.

6. Таинственные всплывающие окна и приложения

Хотя не все всплывающие окна означают, что ваш телефон был взломан, постоянные всплывающие предупреждения могут указывать на то, что ваш телефон заражен рекламным ПО, формой вредоносного ПО, которое заставляет устройства просматривать определенные страницы, которые приносят доход за счет кликов. Даже если всплывающее окно не является результатом взлома телефона, всплывающие окна из внешних источников могут содержать фишинговые ссылки, которые пытаются заставить вас ввести конфиденциальную информацию или загрузить вредоносное ПО.

Даже если всплывающее окно не является результатом взлома телефона, всплывающие окна из внешних источников могут содержать фишинговые ссылки, которые пытаются заставить вас ввести конфиденциальную информацию или загрузить вредоносное ПО.

Вы также можете найти на своем телефоне приложения, которые вы не загружали, и это может быть признаком того, что на вашем устройстве установлено вредоносное ПО. Если вы не помните, что загрузили приложение, вы можете нажать и удерживать значок приложения (Android) и выбрать параметр «Информация о приложении». Прокрутите вниз, и в разделе сведений о приложении будет указано, откуда было установлено приложение (должен быть Google Play Store). Нажмите «Сведения о приложении», чтобы перейти в магазин Google Play, где вы можете проверить, является ли приложение законным приложением от надежного разработчика. Владельцам Apple: перейдите в App Store и коснитесь значка своего профиля, выберите «Покупки» > «Мои покупки» и выполните поиск по названию приложения.

7. Необычная активность в любых учетных записях, связанных с устройством

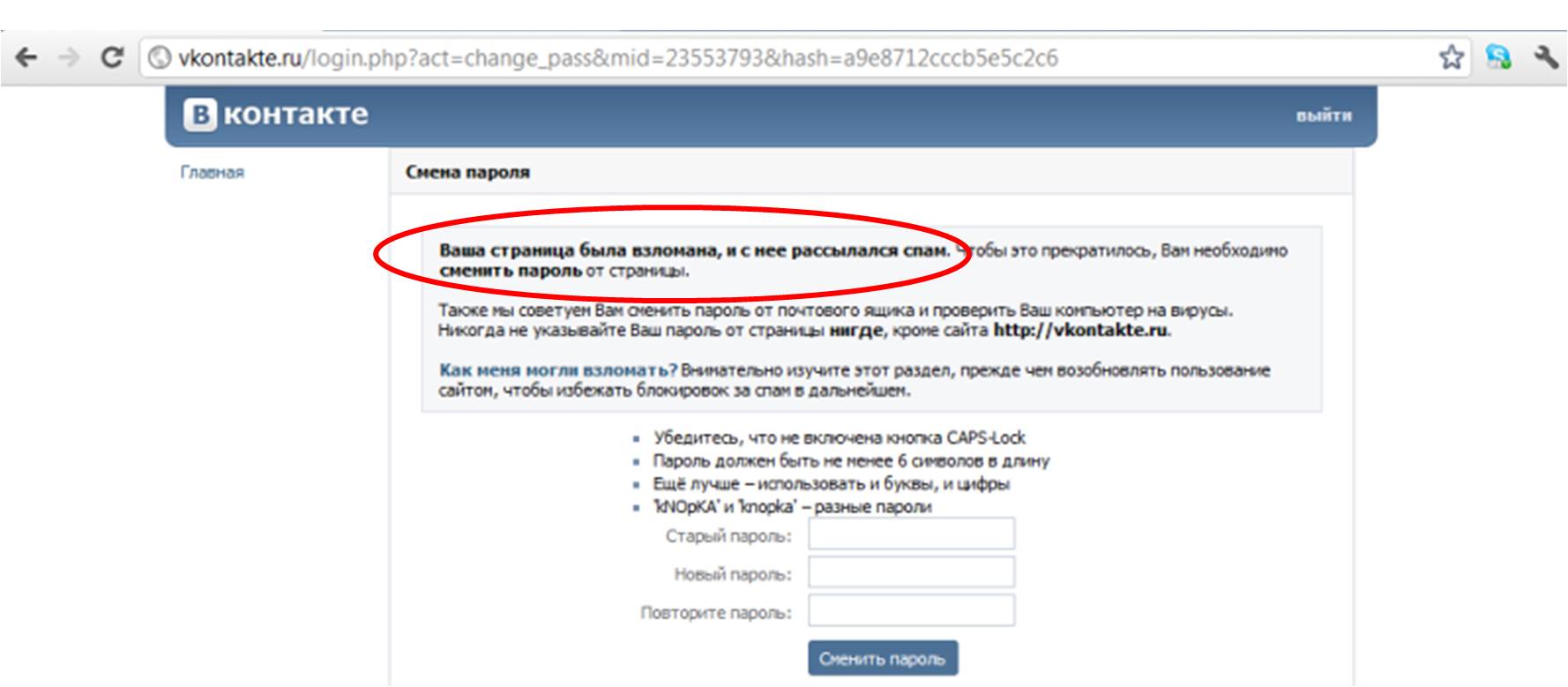

Если у хакера есть доступ к вашему телефону, он также имеет доступ к вашим учетным записям — от социальных сетей до электронной почты и различных приложений для образа жизни или повышения производительности. Это может проявляться в действиях в ваших учетных записях, таких как сброс пароля, отправка электронных писем, регистрация новых учетных записей, письма с подтверждением которых попадают в ваш почтовый ящик, или перемещение электронных писем в корзину, которые вы не помните (особенно те электронные письма с подтверждением). .

В этом случае вы можете подвергнуться риску мошенничества с личными данными, когда преступники открывают новые учетные записи или кредитные линии на ваше имя, используя информацию, полученную из взломанных учетных записей. Рекомендуется изменить свои пароли, не обновляя их на телефоне, прежде чем запускать проверку безопасности на самом телефоне.

Как ваш телефон может быть взломан и что вы можете сделать, чтобы предотвратить это

От целенаправленных взломов и слежки на почве вендетты до сбора данных у ничего не подозревающих людей — вот девять способов, которыми кто-то может шпионить за вашим мобильным телефоном — и что вы можете сделать сделать об этом.

1. Шпионские приложения

Существует множество приложений для мониторинга телефонов, предназначенных для тайного отслеживания чьего-либо местоположения и отслеживания их сообщений. Многие из них рекламируются подозрительным партнерам или недоверчивым работодателям, другие рекламируются как законные инструменты для заботящихся о безопасности родителей, чтобы следить за своими детьми. Такие приложения можно использовать для удаленного просмотра текстовых сообщений, электронной почты, истории Интернета и фотографий; регистрировать телефонные звонки и местоположения GPS; некоторые могут даже захватить микрофон телефона, чтобы записывать разговоры, сделанные лично. По сути, почти все, что хакер может захотеть сделать с вашим телефоном, эти приложения позволяют.

Компания Techlicious изучила приложения для слежения за мобильными телефонами потребителей и обнаружила, что они могут делать все, что обещали. Хуже того, их было легко установить любому, и человек, за которым следили, не знал, что каждое его движение отслеживается. Коммерческие программы-шпионы, такие как Pegasus, продаваемые правоохранительным органам и правительственным учреждениям (в том числе в странах с плохой историей прав человека), даже не требуют прямого доступа к устройству.

Коммерческие программы-шпионы, такие как Pegasus, продаваемые правоохранительным органам и правительственным учреждениям (в том числе в странах с плохой историей прав человека), даже не требуют прямого доступа к устройству.

«Цель шпионского ПО — быть незаметным. Как правило, если он сложный, его может быть очень трудно обнаружить», — говорит Вавра.

Вероятность

Шпионские приложения недоступны в Google Play или Apple App Store. Таким образом, кто-то должен будет сделать джейлбрейк вашего iPhone или включить неавторизованные приложения на вашем телефоне Android и загрузить шпионское ПО из неофициального магазина. Приложения для родительского контроля, доступные в Google Play и App Store, имеют аналогичные функции для отслеживания и контроля, но их нельзя скрывать от глаз.

Как защитить себя

- Поскольку для установки шпионских приложений требуется физический доступ к вашему устройству, установка кода доступа на телефон значительно снижает вероятность того, что кто-то вообще сможет получить доступ к вашему телефону.

А поскольку шпионские приложения часто устанавливает кто-то из близких вам людей (например, супруг или вторая половинка), выберите код, который никто другой не угадает.

А поскольку шпионские приложения часто устанавливает кто-то из близких вам людей (например, супруг или вторая половинка), выберите код, который никто другой не угадает. - Просмотрите список приложений, чтобы найти те, которые вам незнакомы.

- Не взламывайте свой iPhone. Если устройство не взломано, все приложения отображаются в библиотеке приложений. Если он взломан, шпионские приложения могут прятаться глубоко в устройстве, и то, сможет ли программное обеспечение безопасности найти его, зависит от сложности шпионского приложения. Для iPhone проверка того, что ваш телефон не взломан, также предотвращает загрузку шпионского приложения на ваш телефон, поскольку такое программное обеспечение, которое вмешивается в функции системного уровня, не попадает в App Store. Самый простой способ определить, взломан ли ваш iPhone, — это наличие альтернативного магазина приложений, такого как Cydia или Sileo. Они могут быть спрятаны, так что ищите их. Если вы найдете его, вам нужно будет восстановить телефон до заводских настроек.

- Если у вас телефон Android, перейдите в «Настройки», найдите «установить неизвестные приложения» и убедитесь, что все источники отключены.

- Загрузите мобильное приложение безопасности, которое будет сканировать мошеннические приложения. Мы рекомендуем Avast, Bitdefender или McAfee.

2. Фишинговые сообщения

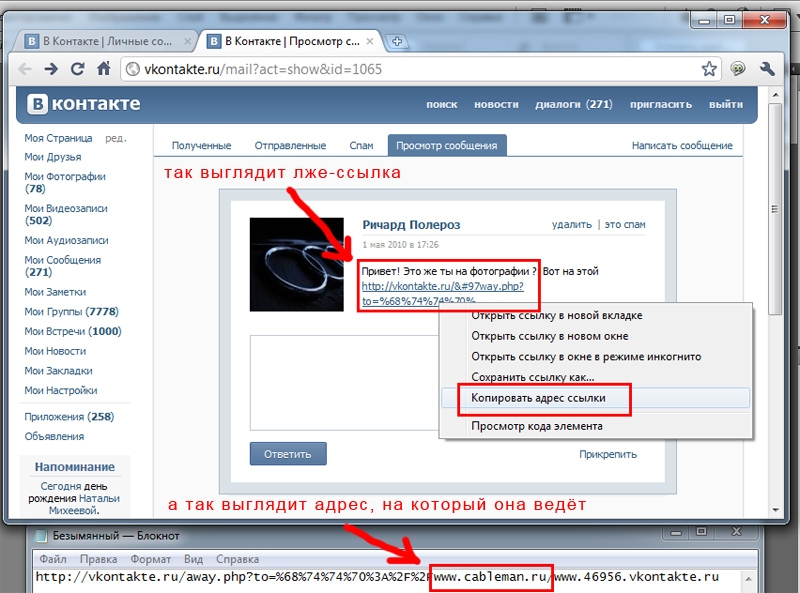

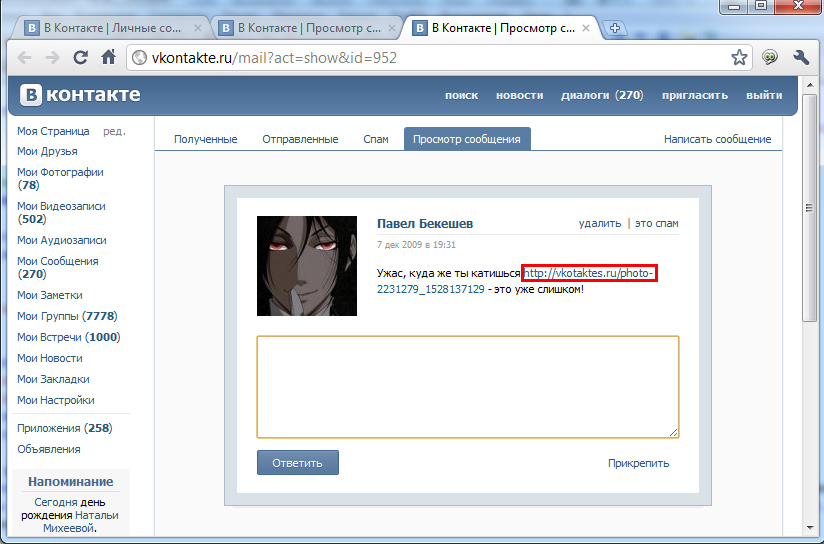

Будь то текстовое сообщение, утверждающее, что оно поможет вам восстановить посылку, или сообщение от друга, увещевающее вас «проверить это ваше вчерашнее фото», текстовые сообщения, содержащие вводящие в заблуждение ссылки, предназначенные для сбора конфиденциальной информации как фишинг или «смишинг») продолжают распространяться. А поскольку люди часто проверяют свои почтовые приложения в течение дня, фишинговые электронные письма так же прибыльны для злоумышленников.

Такие периоды, как налоговый сезон, как правило, привлекают всплеск фишинговых сообщений, основанных на опасениях людей по поводу их налоговых деклараций. Вы также увидите рост после стихийных бедствий, прося людей пожертвовать.

Вы также увидите рост после стихийных бедствий, прося людей пожертвовать.

Телефоны Android также могут стать жертвами сообщений со ссылками на загрузку вредоносных приложений. Android не позволит вам устанавливать приложения из источников за пределами Play Store, если вы не измените свои разрешения на установку в настройках, чтобы разрешить неизвестное приложение, поэтому безопаснее всегда устанавливать для них значение «Не разрешено». Та же афера не работает для iPhone, которые обычно не взломаны и, следовательно, не могут загружать приложения откуда угодно, кроме App Store.

Вероятность

Вполне вероятно. В то время как люди научились скептически относиться к электронным письмам с просьбой перейти по ссылке, люди, как правило, менее осторожны при использовании своих телефонов.

Как защитить себя

- Помните, как вы обычно подтверждаете свою личность с помощью различных учетных записей — например, ваш банк никогда не попросит вас предоставить пароль или PIN-код в текстовом сообщении или по электронной почте.

- Посетите раздел фишинга Налогового управления США, чтобы ознакомиться с тем, как налоговая служба общается с людьми, и проверьте все сообщения, которые вы получаете.

- Не переходите по ссылкам в сообщениях с незнакомых номеров или в необычных сообщениях от друзей.

3. Несанкционированный доступ к учетной записи iCloud или Google

Взломанные учетные записи iCloud и Google открывают доступ к поразительному количеству информации, резервной копии которой хранится на вашем смартфоне — фотографиям, контактам, местоположению, сообщениям, журналам вызовов и сохраненным паролям. Эта информация может быть использована для фишинга или шантажа.

Кроме того, доступ к вашей учетной записи Google означает доступ к вашей Gmail, основной электронной почте для многих пользователей. Возможность использовать вашу электронную почту для кодов подтверждения для ваших учетных записей может привести к эффекту домино взлома всех учетных записей, с которыми связана ваша электронная почта — от вашей учетной записи Facebook до учетной записи вашего оператора мобильной связи, открывая путь для кражи личных данных.

Вероятность

Если вы используете слабый пароль, хакеру не составит труда получить доступ к вашей учетной записи.

Как защитить себя

- Создайте надежный пароль для всех своих учетных записей (и, как обычно, для электронной почты). Мы рекомендуем использовать менеджер паролей, чтобы вы могли использовать надежные пароли без необходимости их запоминать. Менеджеры паролей также могут генерировать надежные пароли, что еще больше упрощает процесс.

- Включите уведомления о входе, чтобы вы знали о входе в систему с новых компьютеров или местоположений.

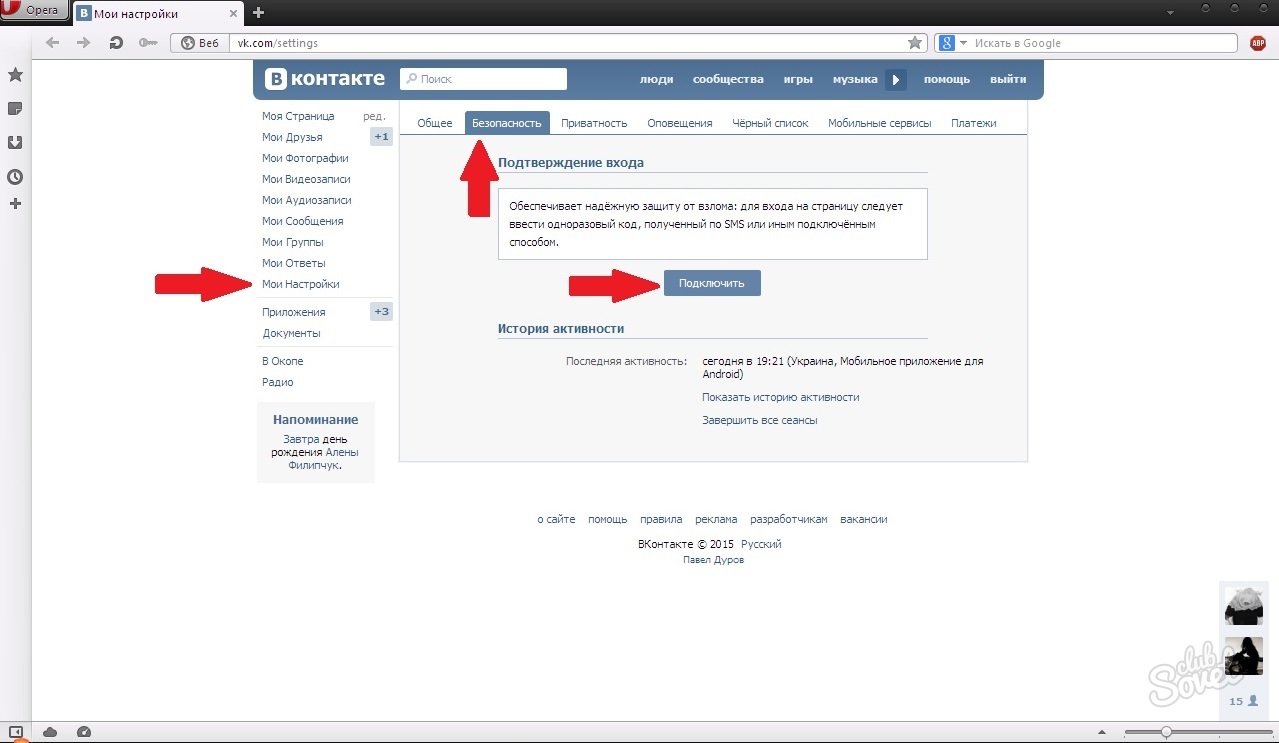

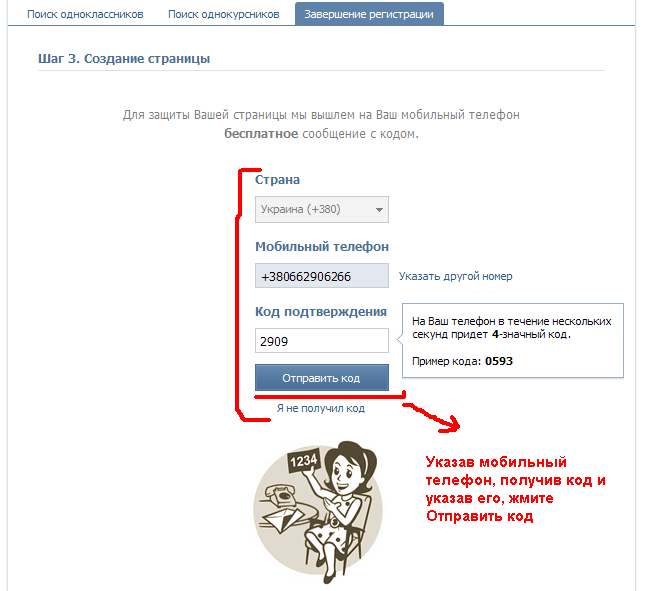

- Включите двухфакторную аутентификацию (2FA), чтобы даже если кто-то узнает ваш пароль, он не смог получить доступ к вашей учетной записи без доступа к вашему методу 2FA.

- Чтобы никто не смог сбросить ваш пароль, лгите при настройке контрольных вопросов для пароля. Вы были бы поражены тем, как много контрольных вопросов основаны на информации, которая легко доступна в Интернете или широко известна семье и друзьям.

4. Замена SIM-карты

В прошлом году ФБР сообщило о значительном росте жалоб на замену SIM-карты. При подмене SIM-карты киберпреступники звонят операторам сотовой связи, чтобы выдать себя за законных клиентов, учетные записи которых заблокированы. Предоставляя украденную личную информацию, они могут перенести номер телефона на свое устройство и использовать его, чтобы в конечном итоге завладеть онлайн-аккаунтами человека, включая счета в виртуальной валюте.

Вероятность

Замена SIM-карты не является обычным явлением, но растет.

Как защитить себя

- Убедитесь, что ваша учетная запись сотовой связи защищена паролем. Не используйте угадываемые цифры для PIN-кода оператора — например, день рождения или дни рождения семьи, которые можно найти в социальных сетях.

- Для AT&T: войдите в свою учетную запись AT&T, выберите «Настройки учетной записи» > «Связанные учетные записи» > «Управление дополнительной безопасностью» и убедитесь, что «Дополнительная безопасность» отмечена на плитке «Код учетной записи».

- Для T-Mobile: войдите в свою учетную запись T-Mobile с помощью приложения T-Mobile и выберите «Учетная запись» > «Настройки профиля» > «Конфиденциальность и уведомления» > «Защита SIM-карты», включите защиту SIM-карты для своих учетных записей и выберите «Сохранить изменения».

- Для Verizon: войдите в свою учетную запись Verizon с помощью приложения Verizon. Выберите «Настройки учетной записи» > «Блокировка номера», включите для всех своих учетных записей и выберите «Сохранить изменения».

5. Взломанная камера телефона

Широкое распространение видеозвонков выдвинуло на первый план важность защиты компьютерных веб-камер от хакеров, но эта фронтальная камера телефона также может быть подвержена риску. Чтобы получить доступ к камере вашего телефона, хакеры должны иметь возможность удаленно запускать программное обеспечение в ходе атаки с удаленным выполнением кода (RCE). В 2021 году уязвимость, обнаруженная в чипах Qualcomm и MediaTek, используемых в двух третях всех телефонов, проданных в том году, подвергла людей риску RCE-атак, включая потоковое видео с камеры телефона. Эта уязвимость была быстро исправлена, но уязвимости RCE регулярно обнаруживаются, включая недавнее обновление Apple для старых iPad и iPhone.

Эта уязвимость была быстро исправлена, но уязвимости RCE регулярно обнаруживаются, включая недавнее обновление Apple для старых iPad и iPhone.

Вероятность

Хотя уязвимости RCE продолжают оставаться проблемой, камеры обычно не являются целью. Взлом маловероятен, если только кто-то не имеет физического доступа для установки приложения на ваш телефон.

Как защитить себя

Всегда загружайте обновления безопасности для всех приложений и вашего устройства.

6. Приложения, запрашивающие чрезмерные разрешения

Хотя многие приложения запрашивают избыточные разрешения для сбора данных, некоторые из них могут быть более злонамеренными и запрашивать навязчивый доступ ко всему, от данных о вашем местоположении до фотопленки. Пури отмечает, что «мошеннические инструменты и приложения для взлома — популярные способы получить дополнительные возможности в мобильных играх. Преступники используют это, продвигая приложения для взлома игр, которые содержат вредоносный код, в законных каналах обмена сообщениями». Другие типы приложений, которые, как известно, доставляют вредоносные программы, включают фильтры камеры, фоторедакторы и приложения для обмена сообщениями. А в прошлом году McAfee определил группу «более чистых приложений», которые якобы удаляли ненужные файлы или оптимизировали время автономной работы, но на самом деле устанавливали вредоносное ПО на миллионы устройств.

Другие типы приложений, которые, как известно, доставляют вредоносные программы, включают фильтры камеры, фоторедакторы и приложения для обмена сообщениями. А в прошлом году McAfee определил группу «более чистых приложений», которые якобы удаляли ненужные файлы или оптимизировали время автономной работы, но на самом деле устанавливали вредоносное ПО на миллионы устройств.

Вероятность

Обычно приложения запрашивают слишком много разрешений.

Как защитить себя

- Ознакомьтесь с разрешениями приложений и избегайте загрузки приложений, которые запрашивают больше доступа, чем им необходимо для работы.

- Для Android загрузите мобильное приложение безопасности, например Avast, Bitdefender или McAfee, которое будет сканировать приложения перед загрузкой и отмечать подозрительную активность в уже имеющихся у вас приложениях.

7. Слежка через открытые сети Wi-Fi

В следующий раз, когда вы столкнетесь с общедоступной сетью Wi-Fi без пароля, будьте осторожны. Гнусные общедоступные точки доступа могут перенаправить вас на похожие банковские или почтовые сайты, предназначенные для перехвата вашего имени пользователя и пароля. Это не обязательно хитрый менеджер заведения, которое вы часто посещаете, кто стоит за уловкой. Например, кто-то, физически находящийся через дорогу от кафе, может создать сеть Wi-Fi без входа в систему, названную в честь кафе, в надежде получить полезные данные для входа в систему для продажи или кражи личных данных.

Гнусные общедоступные точки доступа могут перенаправить вас на похожие банковские или почтовые сайты, предназначенные для перехвата вашего имени пользователя и пароля. Это не обязательно хитрый менеджер заведения, которое вы часто посещаете, кто стоит за уловкой. Например, кто-то, физически находящийся через дорогу от кафе, может создать сеть Wi-Fi без входа в систему, названную в честь кафе, в надежде получить полезные данные для входа в систему для продажи или кражи личных данных.

Вероятность

Если вы используете законную общедоступную сеть Wi-Fi, Вавра говорит, что «сейчас существует достаточно средств защиты, чтобы [отслеживание] не было слишком большой проблемой». Большинство веб-сайтов используют HTTPS для шифрования ваших данных, что делает их бесполезными для злоумышленников.

Как защитить себя

- Используйте приложения на телефоне для доступа к электронной почте, банковским счетам и т. д., а не к браузеру, и вы будете защищены от вредоносных перенаправлений.

- Вавра говорит, что «VPN добавляет еще один уровень шифрования и, по сути, создает более безопасный туннель между пользователем и веб-сайтом. В то время как HTTPS охватывает только данные связи, VPN шифрует все отправляемые данные и может использоваться для изменения местоположения пользователя в соответствии с восприятием. веб-сайт или служба, с которой общается пользователь. Таким образом, даже интернет-провайдер (интернет-провайдер) не видит, что отправляется». Платные версии мобильных приложений для обеспечения безопасности часто включают в себя VPN, и нам нравится Nord VNP, а в качестве бесплатного варианта — Proton VPN.

8. Уязвимость глобальной телефонной сети SS7

Протокол связи для мобильных сетей 2G и 3G Signaling System No 7 (SS7) имеет уязвимость, которая позволяет хакерам отслеживать текстовые сообщения, телефонные звонки и местоположение. Проблемы безопасности известны уже много лет, и хакеры использовали эту дыру для перехвата кодов двухфакторной аутентификации (2FA), отправляемых банками по SMS. По словам Эванса, его метод также может быть использован для выдачи себя за личность пользователя путем подмены его номера MSISDN или IMSI, перехвата звонков, определения местоположения пользователя, совершения мошенничества с выставлением счетов и запуска атаки типа «отказ в обслуживании» (DoS), которая может вывести из строя сеть. сеть.

По словам Эванса, его метод также может быть использован для выдачи себя за личность пользователя путем подмены его номера MSISDN или IMSI, перехвата звонков, определения местоположения пользователя, совершения мошенничества с выставлением счетов и запуска атаки типа «отказ в обслуживании» (DoS), которая может вывести из строя сеть. сеть.

Вероятность

Эвенс говорит, что вероятность такого взлома довольно мала. Крупнейшие американские операторы отключили свои услуги 3G, и, по оценкам Эванса, только около 17 процентов населения мира все еще использует сети 2G или 3G.

Как защитить себя

- Выберите электронную почту или (еще безопаснее) приложение для проверки подлинности в качестве метода двухфакторной аутентификации вместо текстового сообщения. Нам нравятся Authy и Google Authenticator.

- Используйте службу сквозных зашифрованных сообщений, которая работает через Интернет (таким образом, в обход протокола SS7). WhatsApp и Signal шифруют сообщения и звонки, предотвращая перехват или вмешательство в ваши сообщения.

- Обновляйте свое устройство.

- Если вы хотите быть особенно осторожным, советует Эванс: «Если вы путешествуете за границей, купите дешевый телефон, который можно использовать почти как одноразовый, и избавьтесь от него, когда вернетесь или будете готовиться к возвращению».

9. Поддельные вышки сотовой связи, такие как Stingray ФБР

ФБР, IRS, ICE, DEA, Национальная гвардия США, армия и флот входят в число государственных органов, которые, как известно, используют устройства сотового наблюдения (одноименные StingRays), которые имитируют добросовестность верные сетевые башни. StingRay и аналогичные вышки беспроводного оператора связи ISMI вынуждают близлежащие сотовые телефоны разрывать существующее операторское соединение, чтобы вместо этого подключиться к StingRay, позволяя операторам устройства отслеживать звонки и текстовые сообщения, сделанные этими телефонами, их движения и номера абонентов. текст и звонок. Поскольку радиус действия StingRay составляет около полумили, попытка прослушивания телефона подозреваемого в многолюдном центре города может привести к прослушиванию десятков тысяч телефонов.

Американский союз гражданских свобод определил более 75 федеральных агентств в более чем 27 штатах, которые владеют устройствами типа StingRay, но отмечает, что это число, вероятно, сильно занижено. В 2015 году Министерство юстиции начало требовать от своих агентств получения ордеров на использование устройств типа StingRay, но это руководство не распространяется на местные и государственные органы. Несколько штатов приняли законодательство, требующее ордера на использование, включая Калифорнию, Вашингтон, Вирджинию, Нью-Йорк, Юту и Иллинойс.

Вероятность

Хотя обычный гражданин не является целью операции типа StingRay, невозможно узнать, что делается с посторонними данными, полученными от нецелей.

Как защитить себя

Используйте зашифрованные приложения для обмена сообщениями и голосовых вызовов, особенно если вы участвуете в ситуации, которая может представлять интерес для правительства, например, во время акции протеста. WhatsApp и Signal шифруют сообщения и звонки, предотвращая перехват или вмешательство в ваши сообщения. Большая часть шифрования, используемого сегодня, не поддается взлому, и для расшифровки одного телефонного звонка потребуется 10-15 лет.

Большая часть шифрования, используемого сегодня, не поддается взлому, и для расшифровки одного телефонного звонка потребуется 10-15 лет.

Многие, от инсайдеров службы безопасности до менее технически подкованных людей, уже отходят от традиционных незашифрованных сообщений, и, возможно, через несколько лет будет немыслимо, чтобы мы когда-либо позволяли нашим личным разговорам и информации летать по эфиру незащищенными.

[Изображение предоставлено: концепция хакерского смартфона через BigStockPhoto]

Наташа Стоукс уже более семи лет пишет о технологиях для потребителей, цифровой конфиденциальности и кибербезопасности. В качестве главного редактора TOP10VPN она освещала онлайн-цензуру и слежку, которые влияют на жизнь людей во всем мире. Ее работы также появлялись на BBC Worldwide, CNN, Time и Travel+Leisure.

5 лучших приложений для удаленного взлома чьего-либо телефона

В настоящее время больше людей хотят удаленно взломать чей-то телефон, чем тех, кто действительно может это сделать. Хотя это считается не простой процедурой, теперь это выполнимо. Другое дело, что вам не нужны сложные навыки программирования, чтобы овладеть этим искусством.

Хотя это считается не простой процедурой, теперь это выполнимо. Другое дело, что вам не нужны сложные навыки программирования, чтобы овладеть этим искусством.

Существует множество приложений, разработанных для удаленного взлома любого телефона. Хотя вы обязательно получите приложения, которые работают, но не работают, есть и хорошие.

Если вы умеете читать инструкции и следовать им, то в большинстве случаев вы пройдете процедуру взлома. Это означает возможность взломать телефон и получить доступ ко всем необходимым данным без него.

Здесь мы поговорим о пяти лучших приложениях, которые могут помочь вам взломать без ведома цели. Это ответ на вопрос, можно ли шпионить за телефоном, не имея его. Вы познакомитесь с ними и увидите, как они могут работать в ваших интересах.

mSpy , пожалуй, один из самых простых способов удаленного взлома мобильных телефонов. Вместо того, чтобы заставлять вас вводить свои учетные данные, mSpy использует более разумный подход. Установив приложение, просто зайдите в свою учетную запись mSpy. Там вы увидите очень крутую панель инструментов, которая показывает, что происходит на вашем телефоне. Просто щелкните раздел «Социальные сети» на левой панели, и вы сразу же увидите их разговоры, точно так же, как они отображаются в социальных сетях на своем телефоне.

Установив приложение, просто зайдите в свою учетную запись mSpy. Там вы увидите очень крутую панель инструментов, которая показывает, что происходит на вашем телефоне. Просто щелкните раздел «Социальные сети» на левой панели, и вы сразу же увидите их разговоры, точно так же, как они отображаются в социальных сетях на своем телефоне.

Вы найдете несколько вкладок, в том числе вкладку чата, на которой показаны все их сообщения, вкладку «Контакты», которая показывает вас, всех в их списке контактов, и вкладку «Телефон», на которой показано, кому они звонили (и кто им звонил).

Одним из лучших приложений, которое может помочь вам взломать множество телефонов, является решение для мониторинга Spyic. Миллионы людей в более чем 190 странах уже использовали его, чтобы помочь им взломать свои целевые интересы.

Он также получил признание в некоторых из самых известных новостных агентств. Некоторые из них включают Tech Radar, PC World, CNET и Forbes. Причина популярности заключается в том, как он работает для достижения процесса удаленного взлома.

Некоторые из них включают Tech Radar, PC World, CNET и Forbes. Причина популярности заключается в том, как он работает для достижения процесса удаленного взлома.

С помощью Spyic вы можете взломать все необходимые данные от цели без их ведома. Spyic работает в скрытом режиме (режим скрытности), что означает, что ваша цель никогда не узнает о ваших целях взлома.

Когда дело доходит до захваченных данных, вы можете видеть звонки, сообщения, обновления в социальных сетях, местоположение и многое другое. Для получения дополнительной информации о возможностях Spyic посетите демо-страницу на основном веб-сайте.

Как работает SpyicSpyic работает на платформах Android и iOS. Таким образом, помимо связанных телефонов, вы также можете использовать для взлома соответствующие планшеты. Лучшее в использовании этого приложения заключается в том, что оно не требует рутинга или джейлбрейка.

Таким образом, он безопасен в использовании, так как не содержит трюков, которые могут насторожить целевого пользователя. Если вы хотите взломать телефон Android, Spyic требует, чтобы вы установили его один раз на телефон, на который вы нацелились. После этого телефон вам больше не понадобится.

Если вы хотите взломать телефон Android, Spyic требует, чтобы вы установили его один раз на телефон, на который вы нацелились. После этого телефон вам больше не понадобится.

Одна вещь, которую вы должны убедиться, это то, что на Android установлена ОС версии 4.0 и выше.

Когда дело доходит до взлома iOS, Spyic не требует загрузки или установки. Если у вас есть данные iCloud для iPhone/iPad, это все, что вам нужно для начала. Для устройств Apple убедитесь, что на них установлена iOS версии 7.0 и выше.

После настройки, независимо от ОС телефона, результаты просматриваются удаленно. Чтобы сделать это возможным, вам понадобится учетная запись Spyic перед установкой. Это то, что вы будете использовать для просмотра полученной информации.

В вашей учетной записи будет размещена панель управления Spyic, которая удобна для пользователя и основана на веб-интерфейсе. Он также совместим со всеми браузерами, поэтому вы можете использовать любое устройство (от компьютеров до смартфонов) для просмотра результатов.

Теперь, когда вы знаете, на что способен Spyic, вот как взломать чей-то телефон, не имея его.

Как удаленно взломать чей-то телефон с помощью решения SpyicШаг 1: Перейдите на веб-сайт Spyic и зарегистрируйте учетную запись, указав свой адрес электронной почты и пароль. После этого выберите операционную систему целевого телефона, чтобы продолжить.

Шаг 2: Вы попадете на страницу с тарифными планами. Выберите тот, который соответствует вашим хакерским потребностям, и

совершите покупку. Затем вы получите подтверждение по электронной почте с данными для входа, квитанцией и инструкциями по настройке. Для Android вы также получите ссылку для скачивания.

Шаг 3: В Android используйте отправленную ссылку, чтобы загрузить и установить Spyic на телефон, который вы хотите взломать. Убедитесь, что вы активировали скрытый/невидимый режим, выбрав опцию «Скрыть приложение». Затем завершите установку и приготовьтесь к удаленному доступу к телефону.

Затем завершите установку и приготовьтесь к удаленному доступу к телефону.

Шаг 5: После повторного входа в свою учетную запись и ожидания синхронизации Spyic и Android/ICloud вы увидите панель инструментов. Он будет иметь все необходимые функции взлома в левом меню. Справа вы увидите краткую информацию о действиях телефона.

Чтобы увидеть, что Spyic получил удаленно, нажмите на каждый из элементов в меню. Просматривайте звонки, сообщения, местоположение, обновления в социальных сетях, историю просмотров и т. д.

Часть 2. Удаленный взлом чьего-либо телефона с помощью решения Cocospy Еще одно надежное приложение, от которого зависели миллионы пользователей, — решение для мониторинга Cocospy. С Cocospy,

, вы можете взломать каждый бит ценной информации с целевого телефона, не предупреждая пользователя.

Еще одним преимуществом Cocospy является то, что он позволяет удаленно получать результаты взлома. Это приложение может отображать сделанные или полученные звонки, отправленные и полученные сообщения, действия в социальных сетях и многое другое. Вы также можете использовать его для удаленного отслеживания местоположения цели.

Это приложение может отображать сделанные или полученные звонки, отправленные и полученные сообщения, действия в социальных сетях и многое другое. Вы также можете использовать его для удаленного отслеживания местоположения цели.

Как и Spyic, Cocospy также работает на устройствах Android и iOS без рута или джейлбрейка. Он также работает в скрытом режиме при получении данных для вас. Это характеристики, которые делают его надежным, безопасным и незаметным во время хакерской экспедиции.

В Android вам необходимо установить его один раз на целевой телефон, прежде чем получить к нему удаленный доступ. В iOS вам нужны только учетные данные iCloud, чтобы начать и продолжить взлом iPhone/iPad. После его настройки результаты взлома просматриваются удаленно через вашу установленную учетную запись.

В этой учетной записи будет размещена онлайн-панель Cocospy, которая работает со всеми браузерами. Всякий раз, когда вам нужно проверить обновления, вам просто нужно войти на онлайн-портал Cocospy.

Для получения дополнительной информации о Cocospy посетите веб-сайт и убедитесь, что вы проверили демонстрационную страницу.

Часть 3: AndroRATAndroRAT — это аббревиатура от Android RAT (инструменты удаленного администрирования). Это бесплатное приложение для взлома, которое существует уже довольно давно. Во время своего первоначального выпуска он был представлен как клиент-серверное приложение.

При этом AndroRAT позволяет удаленно управлять устройством Android и получать необходимую информацию. При его использовании он будет работать как служба после процесса загрузки. Это означает, что при запуске требуется минимальное взаимодействие.

При взломе вы можете запустить процесс, создав соединение с сервером через SMS или звонок. После связи с сервером вы можете использовать функции, которые будут получать данные с целевого Android.

Они включают в себя получение журнала вызовов, местоположения, контактов и сообщений среди других деталей. Это также может позволить вам контролировать

Это также может позволить вам контролировать

состояние Android, совершать удаленные телефонные звонки, удаленно отправлять сообщения и т. д.

Вы также можете использовать его для удаленной фотосъемки или открытия URL-адреса в браузере устройства по умолчанию.

Часть 4: NordVPNNordVPN — это поставщик услуг виртуальной частной сети, который поможет вам взломать телефоны Android и iOS. Во время хакерской задачи можно попасть на рутированное/взломанное устройство без защиты в общедоступном Wi-Fi.

Именно здесь вам понадобится NordVPN для перехвата паролей с целевых устройств.

Хотя этот метод кажется замечательным, он также делает вас уязвимым. В общедоступном Wi-Fi данные передаются во всех направлениях, и в воздухе бродят пакеты данных (и файлы cookie).

Хотя это и не буквально, но такие данные можно прослушать и получить доступ к тому, что вам нужно. Если вы знаете устройство Android или iOS в открытом доступе, это один из способов взломать его.

VPN подключает вас к удаленному серверу. После этого весь трафик направляется через этот сервер. Вот как вы

позволяет скрыть ваши данные во время процесса взлома.

Последнее приложение в нашем списке — приложение Shadow spy. Он незаметно работает как на устройствах Android, так и на iOS. Это означает, что он также прячется во время операции взлома. После того, как вы приобретете его, вы сможете попробовать его в течение следующих 36 часов, прежде чем платить.

Обновления получаются удаленно, что означает, что вам не нужны целевые телефоны после установки. Некоторые из функций, которые вы найдете здесь надежными, включают историю интернета, местоположение GPS и FB, а также взлом WhatsApp.

Они также обеспечивают круглосуточную поддержку клиентов в случае возникновения каких-либо проблем.

Заключение Если вы думали, что удаленный взлом телефонов невозможен, теперь у вас есть пять ответов для дачи показаний.

А поскольку шпионские приложения часто устанавливает кто-то из близких вам людей (например, супруг или вторая половинка), выберите код, который никто другой не угадает.

А поскольку шпионские приложения часто устанавливает кто-то из близких вам людей (например, супруг или вторая половинка), выберите код, который никто другой не угадает.