Как взломать вай фай за 5 минут? — Техника на vc.ru

Идея появилась после просмотра фильма — «Кто я?» Это фильм про программиста, который унизил чуть-ли не весь мир своими способностями к взлому. Если кто не видел, то рекомендую к просмотру.

232 343 просмотров

Так вот, сразу после просмотра, захотелось взломать хоть что-нибудь, хотя-бы пароль к своему старому забытому почтовому ящику, но в тот момент, отключили интернет из-за технических работ на линии и мне пришла идея взломать вай-фай сеть. Усаживайтесь поудобнее, расскажу что у меня получилось.

Это кадр из фильма — «Кто я?»

Здесь стоит упомянуть, что я не программист и никак не отношусь к IT — сфере, поэтому мои знания в сфере компьютерной безопасности ограничивались умением подключать двухфакторную аутентификацию на почтовый ящик. Именно из-за недостатка знаний, чтобы сразу приступить к взлому, заходим в ютуб и ищем самый быстрый способ взлома. Сразу нахожу видео где за 5 минут обещают взломать сеть и начинаю приступать к взлому.

Руководством к взлому стал использовать ЭТО видео.

1-ый шаг. Скачать программу Dumpper. Здесь ничего сложного, вводим в Google скачать Dumpper и скачиваем самую свежую версию программы. На момент написания статьи это 91.2.

2 -ой шаг. Распаковываем и устанавливаем программу. Для этого нам понадобится любой архиватор, я использую WinRaR. После распаковки просто открываем файл типа .EXE и нажимаем далее до самого конца установки. Здесь цель — получить вот такой файл (на фото ниже)

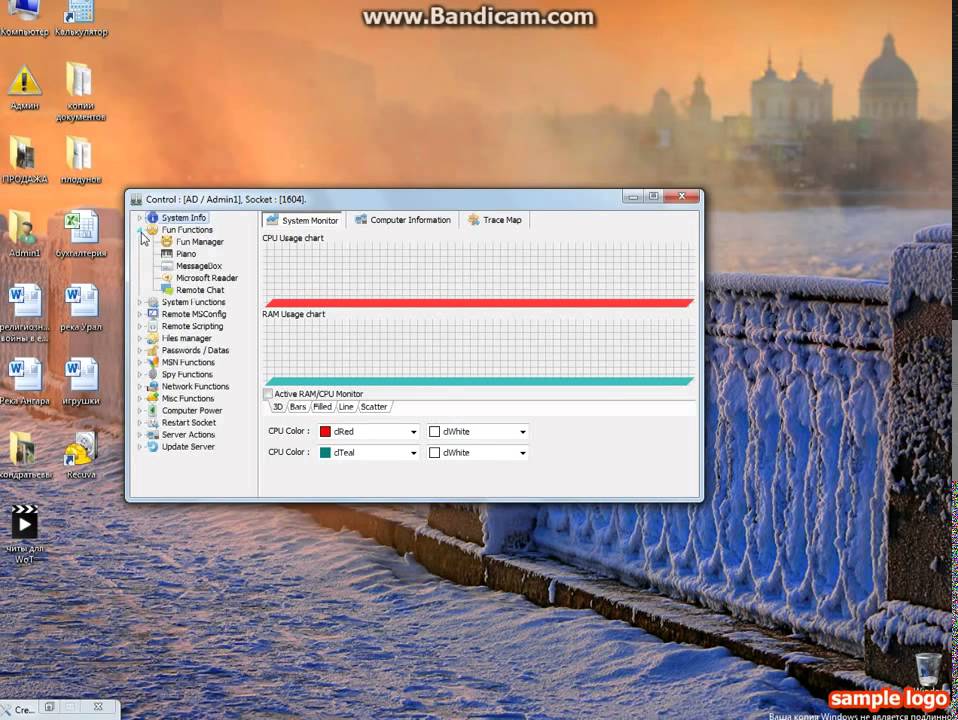

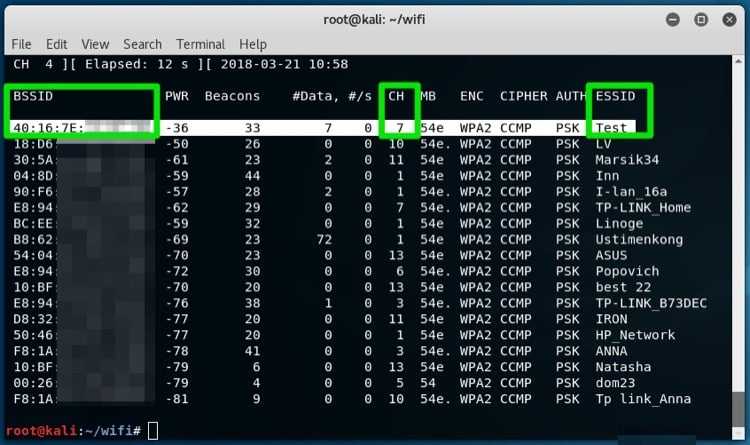

3-ий шаг. Запустить программу и начать сканирование сетей вокруг.

Дважды кликаем на значке Dumpper и переходим во вкладку WPS.

Далее нажимаем кнопку — SCAN

4-ый шаг. Начать подбор паролей к разным сетям.

Нажимаем на сети с наилучшим сигналом и жмём кнопку WPSWIN

Из соображений безопасности я скрыл информацию про некоторые сети на скриншоте, вдруг кто-то умеет взламывать вай-фай по фотографиям 🙂

На этом шаге я потратил больше времени, чем автор видео. Попробовал подобрать пароль ко всем сетям у которых качество сигнала от 80 до 90%, я понял что ничего взломать у меня не получается.

Попробовал подобрать пароль ко всем сетям у которых качество сигнала от 80 до 90%, я понял что ничего взломать у меня не получается.

В видео, автор урезал время ожидания взлома, а я думал что это реально длится несколько секунд. На самом деле, некоторые сети висели в режиме ожидания по 5-7 минут.

5-ый шаг. Набраться терпения и найти роутер подверженный этой уязвимости.

Для этого нужно нажать WPSWIN на каждую сеть, которую обнаружила ваша сетевая карта. Спустя полчаса подбора паролей в роутерам, и тыканий в клавишу WPSWIN у меня всё-таки появилась заветная надпись из видео:

6-ый шаг. Настроить режим ретрансляции на своём роутере.

Этот шаг был для меня самым сложным, так как я настраивал роутер всего пару раз, и то не всегда удачно.

Нужно зайти в настройки роутера при помощи набора цифр в браузере.

Цифры написаны на нижней крышке роутера. Чаще всего работают:

192.168.1.1

192.168.1.0

192.168.10.1

192. 168.10.0

168.10.0

После чего вводим в поле логин и пароль для входа в меню настроек роутера.

Логин и пароль по умолчанию: admin admin

Переходим в режим подключения и выбираем WISP (он может называться по-другому) Суть в том, чтобы при выборе подключения роутер предлагал выбрать другое подключения для ретрансляции сигнала.

7-ой шаг. Пользуемся бесплатным интернетом и получаем удовольствие. (Но это не точно)

Выводы и вопросы к людям, которые разбираются больше, чем я:

1. Успех операции зависит от мощности сетевой карты. Чем больше сетей обнаружено, тем больше вероятность взлома. У меня сетевая карта мощная, поэтому список сетей у меня оказался довольно большой.

2. Сам вид уязвимости уже устарел, как говорилось в видео, и таким способом взломать получается далеко не у всех и не всегда. А если у вас сетевая карта нашла 3 сети, то шанс равен нулю.

3. Безопасность передаваемых данных через чужую вай-фай сеть никто не гарантирует, поэтому пользоваться этим только на свой страх и риск, хоть об этом и не говорилось.

Теперь вопросы к знатокам:

1. Есть-ли способ взломать современные роутеры?

2. На сколько защищены данные, передаваемые через такой вай-фай? Например, если пользоваться своими социальными сетями, оплачивать покупки и т.д.

3. Реально-ли защитить свой роутер от такого способа взлома?

P.S. напомню, я не программист и никак не связан с компьютерными технологиями.

Как взломать чужую голову на расстоянии. Антиутопия от интернетофоба — Наталия Эфендиева

Наталия Эфендиева,

20 мая 2018, 19:38 — REGNUM В не очень отдаленном будущем научно-технический прогресс шагнул так далеко, что полностью снял вопрос сохранения приватности. Благодаря вставленным после рождения компьютерным чипам теперь каждый способен узнать про своего соседа или случайного прохожего жизненно важную информацию о росте, весе, возрасте, состоянии банковского счета и т.п. Совершать противозаконные действия в таком высокотехнологичном мире почти невозможно, поскольку расследуются они быстро: полицейскому нужно всего лишь ознакомиться с содержимым онлайн-хранилищ участников события, и дело раскрыто.

Тотальный контроль

Цитата из к/ф «Анон». Реж. Эндрю Никкол. Германия — США. 2018

Двадцать лет назад новозеландец Эндрю Никкол сделал впечатляющий дубль: выпустил режиссерский дебют — научно-фантастическую «Гаттаку» с Умой Турман, Итаном Хоуком и Джудом Лоу в главных ролях, а австралиец Питер Уир по никколову сценарию снял «Шоу Трумана» — с Джимом Керри, Лорой Линни и Эдом Харрисом. За многообещающим началом последовало многообещающее продолжение в виде задорной киносатиры «Симона», после чего Никкол начал двигаться в противоположную от признания сторону: снял дивный образец кинотрэша «Оружейный барон», затем вернулся к жанру антиутопии и выдал поверхностно-дидактические «Время» (про время, заменившее деньги) и «Гостью» (внезапное научно-фантастическое «откровение» от автора «Сумерек»).

Эндрю Никкол

Gage Skidmore

«Анон» — новая попытка вернуться к былому уровню, но с самого начала что-то пошло не так. Никкол соединил неонуаровские сюжет и мотивы со злободневным научно-фантастическим содержанием. В таком симбиозе нет, конечно, ничего предосудительного. Как и новаторского. Достаточно назвать хрестоматийного «Бегущего по лезвию» или полузабытый «Зеленый сойлент» или еще целый ряд научно-фантастических картин 1970-х, как станет понятно, откуда родом «Анон». На этом уровне сходство заканчивается и начинаются расхождения. Сценарий Никкола на удивление схематичный, с натяжками и несостыковками, мало у кого из героев отлажены мотивировки, а наивность размышлений на темы дополненной реальности, нарушения приватных границ, вторжения в личное виртуальное пространство со всеми вытекающими скорее подошла бы выпускнику киновуза, но уж никак не режиссеру со стажем.

Танец

Цитата из к/ф «Анон». Реж. Эндрю Никкол. Германия — США. 2018

Историю могли бы спасти, например, актеры. Однако артист Оуэн в основном предпочитает ходить с застывшим тоскливым выражением лица, временами не мигая смотрит в камеру и изредка принимает задумчивый вид. Эти три нехитрых приема, видимо, призваны символизировать бурную работу детективной мысли. Лишь в сценах, где на него в упор направляют пистолет, проступает некая свежая эмоция — страх, но быстро испаряется. А бесстрастности и выдержке артистки Сейфрид в роли femme fatale могли бы позавидовать даже видавшие виды полицейские. Но что печальнее всего: между партнерами не случается пресловутой «химии». Они так же холодны друг к другу, как и окружающие интерьер с экстерьером из стекла и бетона.

С оружием

Цитата из к/ф «Анон». Реж. Эндрю Никкол. Германия — США. 2018

Визуальная изобретательность, бывшая фирменным знаком прошлых картин Никкола, в «Аноне» грешит банальностями. Нью-Йорк, служащий местом действия — безжизненный, холодный, малонаселенный, застроенный многоэтажными башнями город. Единственная улица, где бродят хоть какие-то люди (впрочем, исключительно для завязки) возникает в начале рассказа. Незначительное оживление еще внесет крыса, шмыгающая у подъезда солова дома — и всё. Вербальное общение — исключительно по служебной надобности. Всё остальное время персонажи либо сосредоточенно смотрят в одну точку, а на экране в это время множатся таблицы, схемы, тексты, появляются гиперссылки и пр., либо пьют и курят (Сол), либо ходят голышом по роскошному лофту (безымянная хакерша). Неудивительно, что в лишенном энергии пространстве сюжет вяло теплится и ненадолго оживает ближе к кульминации. Даже самая любопытная идея — про хакера, который, взломав систему, влезает в голову жертвы, делая для той буквальным выражение «всё не то, чем кажется» — на поверку выглядит не такой пугающей.

Читайте ранее в этом сюжете: Кино для кинологов

Читайте развитие сюжета: Бунт собак, или Мультинструкция по свержению диктатора

Как хакеры взламывают телефоны и как я могу это предотвратить?

Как хакеры взламывают телефоны? Несколько путей. Так же, как есть несколько способов предотвратить это с вами.

Так же, как есть несколько способов предотвратить это с вами.

Дело в том, что наши телефоны похожи на маленькие сундуки с сокровищами. Они загружены большим количеством личных данных, и мы используем их для покупок, банковских операций и решения других личных и финансовых вопросов — все это имеет большое значение для похитителей личных данных.

Однако вы можете защитить себя и свой телефон, зная, на что обращать внимание, и выполнив несколько простых шагов. Давайте разберем его, сначала взглянув на некоторые из наиболее распространенных атак.

Типы взломов и атак на смартфоны Программное обеспечение для взломаНезависимо от того, проникают ли хакеры на ваш телефон, физически получая доступ к вашему телефону или обманом заставляя вас установить его через поддельное приложение, сомнительный веб-сайт или фишинговую атаку , хакерское ПО может создать вам проблемы двумя способами:

- Кейлоггинг: В руках хакера кейлоггинг работает как преследователь, отслеживая информацию, когда вы печатаете, нажимаете и даже говорите по телефону.

- Трояны: Трояны – это типы вредоносных программ, которые могут быть замаскированы в вашем телефоне для извлечения важных данных, таких как данные счета кредитной карты или личная информация.

Возможные признаки взлома вашего телефона:

- Аккумулятор, который разряжается слишком быстро.

- Ваш телефон работает медленно или нагревается.

- Приложения внезапно закрываются или телефон выключается и снова включается.

- Вы видите в своем счете нераспознанные данные, текст или другие платежи.

В целом, хакерское программное обеспечение может поглощать системные ресурсы, создавать конфликты с другими приложениями и использовать ваши данные или подключение к Интернету для передачи вашей личной информации в руки хакеров — все это может привести к некоторым из перечисленных выше симптомов. .

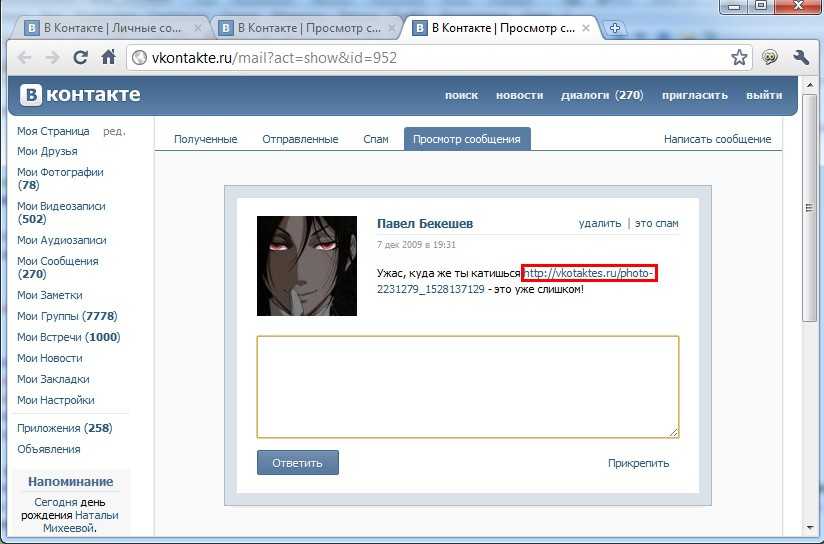

Фишинговые атаки Классическая форма атаки. На самом деле, хакеры уже много лет наводят их на наши компьютеры. Фишинг — это когда хакеры выдают себя за компанию или доверенное лицо, чтобы получить доступ к вашим учетным записям или личной информации, или к тому и другому. И эти атаки принимают разные формы, такие как электронная почта, текстовые сообщения, мгновенные сообщения и т. д., некоторые из которых могут выглядеть действительно законными. Общими для них являются ссылки на поддельные сайты, которые пытаются обманом заставить вас передать эту информацию или которые устанавливают вредоносное ПО, чтобы нанести ущерб вашему устройству или аналогичным образом украсть информацию. Научиться обнаруживать фишинговую атаку – это один из способов не стать ее жертвой.

Научиться обнаруживать фишинговую атаку – это один из способов не стать ее жертвой.

Профессиональные хакеры могут использовать специальные технологии для поиска уязвимых мобильных устройств с открытым соединением Bluetooth. Хакеры могут осуществить эти атаки, когда они находятся в зоне действия вашего телефона, на расстоянии до 10 м, обычно в населенном пункте. Когда хакеры подключаются к вашему телефону через Bluetooth, они могут получить доступ к вашим данным и информации, однако эти данные и информация должны быть загружены, пока телефон находится в пределах досягаемости. Как вы, вероятно, поняли, это более изощренная атака, учитывая требуемые усилия и технологии.

Замена SIM-карты В августе 2019 года генеральный директор Twitter взломал свою SIM-карту в результате мошенничества с подменой SIM-карты. Подмена SIM-карты происходит, когда хакер связывается с вашим оператором связи, выдает себя за вас, а затем запрашивает замену SIM-карты. Как только провайдер отправит новую SIM-карту хакеру, старая SIM-карта будет деактивирована, а ваш номер телефона будет фактически украден. Это означает, что хакер получил контроль над вашими телефонными звонками, сообщениями и так далее. Этот метод взлома требует, казалось бы, не такой уж простой задачи выдать себя за кого-то другого, но очевидно, что это случилось с генеральным директором крупной технологической компании. Защита вашей личной информации и личности в Интернете может помочь хакерам не выдать себя за вас, чтобы осуществить это и другие преступления.

Как только провайдер отправит новую SIM-карту хакеру, старая SIM-карта будет деактивирована, а ваш номер телефона будет фактически украден. Это означает, что хакер получил контроль над вашими телефонными звонками, сообщениями и так далее. Этот метод взлома требует, казалось бы, не такой уж простой задачи выдать себя за кого-то другого, но очевидно, что это случилось с генеральным директором крупной технологической компании. Защита вашей личной информации и личности в Интернете может помочь хакерам не выдать себя за вас, чтобы осуществить это и другие преступления.

Хотя хакер может проникнуть в ваш телефон и украсть личную и важную информацию несколькими способами, вот несколько советов, как этого избежать:

- Использование комплексное программное обеспечение безопасности на вашем телефоне.

С годами у нас появилась хорошая привычка использовать это на наших компьютерах и ноутбуках. Наши телефоны? Не так много. Установка программного обеспечения для обеспечения безопасности на ваш смартфон дает вам первую линию защиты от атак, а также несколько дополнительных функций безопасности, упомянутых ниже.

С годами у нас появилась хорошая привычка использовать это на наших компьютерах и ноутбуках. Наши телефоны? Не так много. Установка программного обеспечения для обеспечения безопасности на ваш смартфон дает вам первую линию защиты от атак, а также несколько дополнительных функций безопасности, упомянутых ниже. - Обновите свой телефон и его приложения. Помимо установки программного обеспечения для обеспечения безопасности, своевременное получение обновлений — это основной способ защитить себя и свой телефон. Обновления могут устранять уязвимости, на которые рассчитывают киберпреступники при проведении атак с использованием вредоносного ПО. Кроме того, эти обновления помогут обеспечить бесперебойную работу вашего телефона и приложений, а также введут новые полезные функции.

- Оставайтесь в безопасности в дороге благодаря VPN.

Мошенники могут взломать ваш телефон через общедоступную сеть Wi-Fi, например, в аэропортах, гостиницах и даже библиотеках. Эти сети являются общедоступными, а это означает, что ваши действия доступны другим в сети — ваши банковские операции, использование вашего пароля и все такое. Один из способов сделать общедоступную сеть частной — это VPN, которая может защитить вас и все, что вы делаете, от других в этой точке доступа Wi-Fi.

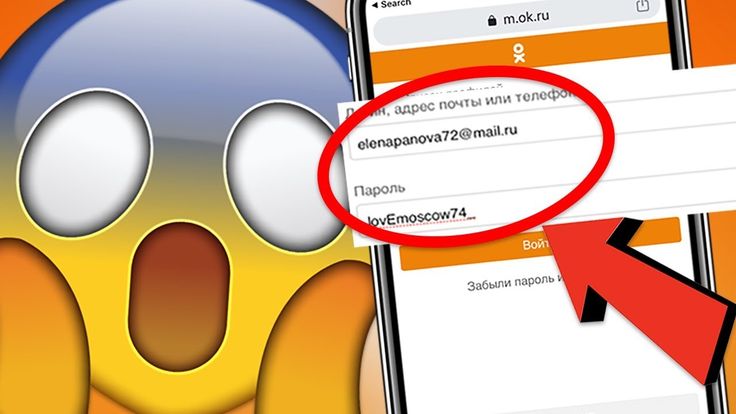

Мошенники могут взломать ваш телефон через общедоступную сеть Wi-Fi, например, в аэропортах, гостиницах и даже библиотеках. Эти сети являются общедоступными, а это означает, что ваши действия доступны другим в сети — ваши банковские операции, использование вашего пароля и все такое. Один из способов сделать общедоступную сеть частной — это VPN, которая может защитить вас и все, что вы делаете, от других в этой точке доступа Wi-Fi. - Используйте диспетчер паролей. Надежные уникальные пароли обеспечивают еще одну основную линию защиты. Тем не менее, со всеми учетными записями, которые у нас есть, жонглирование десятками надежных и уникальных паролей может показаться задачей — отсюда и искушение использовать (и повторно использовать) более простые пароли. Хакерам это нравится, потому что один пароль может быть ключом к нескольким учетным записям. Вместо этого попробуйте менеджер паролей, который может создавать эти пароли для вас и безопасно хранить их.

Комплексное программное обеспечение безопасности будет включать один.

Комплексное программное обеспечение безопасности будет включать один. - Избегайте общественных зарядных станций. Зарядка на общественной станции кажется такой простой и безопасной. Тем не менее, некоторые хакеры, как известно, «вытягивают деньги», устанавливая вредоносное ПО в зарядную станцию. Пока вы «накачиваетесь», они «взламывают» ваши пароли и личную информацию. Итак, что делать с мощностью на дороге? Вы можете присмотреться к портативному блоку питания, который можно зарядить заранее или использовать от батареек типа АА. Они довольно недороги и их легко отследить.

- Не своди глаз с телефона. Предотвращение фактической кражи вашего телефона также важно, поскольку некоторые взломы происходят просто потому, что телефон попадает в чужие руки.

Это хороший случай для защиты вашего телефона паролем или PIN-кодом, а также для включения отслеживания устройства, чтобы вы могли найти свой телефон или даже удаленно стереть его, если вам нужно. Apple предоставляет пользователям iOS пошаговое руководство по удаленной очистке устройств, а Google также предлагает руководство для пользователей Android.

Это хороший случай для защиты вашего телефона паролем или PIN-кодом, а также для включения отслеживания устройства, чтобы вы могли найти свой телефон или даже удаленно стереть его, если вам нужно. Apple предоставляет пользователям iOS пошаговое руководство по удаленной очистке устройств, а Google также предлагает руководство для пользователей Android. - Зашифруйте свой телефон. Шифрование вашего мобильного телефона может уберечь вас от взлома и защитить ваши звонки, сообщения и важную информацию. Чтобы проверить, зашифрован ли ваш iPhone, перейдите в Touch ID и код-пароль, прокрутите вниз и посмотрите, включена ли защита данных (обычно это происходит автоматически, если у вас включен код-пароль). У пользователей Android есть автоматическое шифрование в зависимости от типа телефона.

- Заблокируйте SIM-карту.

Так же, как вы можете заблокировать свой телефон, вы также можете заблокировать SIM-карту, которая используется для идентификации вас, владельца, и для подключения к вашей сотовой сети. Заблокировав его, ваш телефон не будет использоваться в любой другой сети, кроме вашей. Если у вас есть iPhone, вы можете заблокировать его, следуя этим простым инструкциям. Для других платформ посетите веб-сайт производителя.

Так же, как вы можете заблокировать свой телефон, вы также можете заблокировать SIM-карту, которая используется для идентификации вас, владельца, и для подключения к вашей сотовой сети. Заблокировав его, ваш телефон не будет использоваться в любой другой сети, кроме вашей. Если у вас есть iPhone, вы можете заблокировать его, следуя этим простым инструкциям. Для других платформ посетите веб-сайт производителя. - Отключайте Wi-Fi и Bluetooth, когда они не используются. Думайте об этом, как о закрытии открытой двери. Есть несколько атак, которые выделенный и хорошо оснащенный хакер может провести на устройствах, где Wi-Fi и Bluetooth открыты и доступны для обнаружения. Аналогичным образом, хотя это и не является взломом, некоторые розничные продавцы будут отслеживать ваше местоположение в магазине с помощью технологии Bluetooth в маркетинговых целях, поэтому ее отключение также может защитить вашу конфиденциальность в некоторых ситуациях.

Вы можете легко отключить обе функции в настройках, и многие телефоны также позволяют сделать это из раскрывающегося меню на главном экране.

Вы можете легко отключить обе функции в настройках, и многие телефоны также позволяют сделать это из раскрывающегося меню на главном экране. - Держитесь подальше от сторонних магазинов приложений. Google Play и Apple App Store принимают меры для проверки и проверки приложений, чтобы гарантировать их безопасность и надежность. На сторонних сайтах этот процесс может отсутствовать. Фактически, некоторые сторонние сайты могут намеренно размещать вредоносные приложения в рамках более широкой аферы. Конечно, киберпреступники нашли способы обойти процесс проверки Google и Apple, но шансы загрузить безопасное приложение у них намного выше, чем где-либо еще. Кроме того, и Google, и Apple быстро удаляют обнаруженные вредоносные приложения, что делает их магазины намного безопаснее.

Попробуйте McAfee Mobile Security

Наслаждайтесь более безопасными мобильными устройствами с комплексной защитой

Как взломать телефон: объяснение 7 распространенных методов атак

Практические рекомендации

Мобильная безопасность часто превосходит безопасность ПК, но пользователей все еще можно обмануть, а смартфоны по-прежнему можно взломать.

Вот за чем вам нужно следить.

Вот за чем вам нужно следить.Джош Фрулингер

Соавтор, ОГО |

ThinkstockРеволюция смартфонов должна была дать технологической индустрии второй шанс развернуть безопасную вычислительную платформу. Предполагалось, что эти новые устройства будут заблокированы и невосприимчивы к вредоносным программам, в отличие от глючных ПК и уязвимых серверов.

Но получается, что телефоны — это все еще компьютеры, а их пользователи — люди, а компьютеры и люди всегда будут слабым звеном. Мы поговорили с несколькими экспертами по безопасности, чтобы помочь вам получить представление о наиболее распространенных способах, которыми злоумышленники могут взломать мощные компьютеры в карманах ваших пользователей. Мы надеемся, что это должно дать вам представление о потенциальных уязвимостях.

7 способов взломать телефон

- Социальная инженерия

- Вредоносная реклама

- Смишинг

- Вредоносное ПО

- Претекст

- Взлом через Bluetooth

- Атаки на Wi-Fi через посредника

1. Социальная инженерия

Социальная инженерия

Самый простой способ для любого хакера взломать любое устройство — это открыть дверь самому пользователю. Конечно, легче сказать, чем сделать, но это цель большинства форм атак социальной инженерии.

Операционные системы смартфонов обычно имеют более строгие режимы безопасности, чем ПК или серверы, при этом код приложения работает в изолированном режиме, что предотвращает повышение привилегий и захват устройства. Но у этой хваленой модели безопасности, в которой мобильным пользователям необходимо предпринять позитивные действия, чтобы код получил доступ к защищенным областям операционной системы телефона или памяти, есть недостаток: это приводит к обилию всплывающих сообщений, которые многие из нас научиться отключаться. «Приложения на мобильных устройствах разделяют разрешения, чтобы защитить пользователя от мошеннических приложений, имеющих доступ к вашим данным бесплатно для всех», — говорит Каталино Вега III, аналитик по безопасности в Kuma LLC. «Подсказка становится знакомой: «Вы хотите разрешить этому приложению доступ к вашим фотографиям?»»

«Подсказка становится знакомой: «Вы хотите разрешить этому приложению доступ к вашим фотографиям?»»

«Это действительно добавляет всего один шаг между предоставлением этого доступа к приложению», — продолжает он. «И из-за того, как пользовательский опыт обусловил принятие большинства запросов в качестве ворот для доступа к функциям, большинство пользователей просто разрешат приложению доступ ко всему, что оно запрашивает. Я думаю, что это может быть то, в чем мы все виноваты в какой-то момент. точка.»

2. Вредоносная реклама

Одним из особенно важных векторов для такого рода вводящих в заблуждение диалоговых окон являются так называемые «вредоносные рекламные объявления», которые добавляются к инфраструктуре, разработанной для экосистемы мобильной рекламы, будь то в браузере или в приложении.

«Цель состоит в том, чтобы заставить вас нажать на рекламу, — говорит Чак Эверетт, директор по защите интересов кибербезопасности в Deep Instinct. «Они пытаются заманить вас чем-то, что заставит вас щелкнуть, прежде чем вы подумаете, — рефлекторной реакцией или чем-то, что выглядит как предупреждение или предупреждение». По его словам, цель состоит в том, чтобы «попытаться напугать вас или соблазнить перейти по ссылке».

«Они пытаются заманить вас чем-то, что заставит вас щелкнуть, прежде чем вы подумаете, — рефлекторной реакцией или чем-то, что выглядит как предупреждение или предупреждение». По его словам, цель состоит в том, чтобы «попытаться напугать вас или соблазнить перейти по ссылке».

Одним из примеров, который он приводит, была игра под названием Durak, которая уговаривала пользователей разблокировать свои телефоны Android, заставляя их отключать функции безопасности и устанавливать другие вредоносные приложения. Durak был далеко не каким-то изворотливым приложением, загружаемым не по назначению, он был доступен на официальном рынке Google Play. «67% всех вредоносных приложений были загружены из магазина Google Play, и только 10% поступили с альтернативных сторонних рынков», — объясняет он. «Потребители в Google Play очень полагаются на отзывы других пользователей, независимо от того, безопасно приложение или нет. Это не работает». В отличие от этого, говорит он, «Apple тщательно проверяет каждое приложение в своем магазине приложений, что уменьшает количество доступных приложений, но значительно уменьшает количество приложений, которые, как сообщается, являются вредоносными».

3. Smishing

Еще один вектор, который злоумышленники используют, чтобы передать своим жертвам эту важнейшую перехватываемую ссылку, — это текстовые SMS-сообщения с совершенно другим набором приемов социальной инженерии; эта практика известна как SMS-фишинг или smishing , , и она зацепит как доверчивых, так и влиятельных людей.

«Киберпреступники могут использовать SMS-фишинг несколькими способами, в зависимости от их намерения и цели, — говорит Расмус Холст, директор по финансовым операциям Wire. «Если цель состоит в том, чтобы установить вредоносное ПО на устройство, то обычно прикрепляется файл, сопровождаемый сообщением, которое пытается убедить пользователя щелкнуть и загрузить его. Например, киберпреступники могут выдать себя за доверенное лицо, например, за работодателя или менеджера, сотрудник для просмотра прикрепленного документа, устраивая ловушку для занятой и ничего не подозревающей жертвы.Два года назад телефон Джеффа Безоса был взломан после того, как он скачал один видеофайл с доверенного лица. В некоторых случаях хакеры использовали эксплойты нулевого дня мобильных браузеров могут передавать вредоносный файл на телефон без согласия пользователя, пока они нажимают на ссылку».

В некоторых случаях хакеры использовали эксплойты нулевого дня мобильных браузеров могут передавать вредоносный файл на телефон без согласия пользователя, пока они нажимают на ссылку».

4. Вредоносное ПО

Если хакер не может заставить вас нажать кнопку и непреднамеренно снизить барьеры безопасности вашего телефона, он может найти кого-то, кто уже сделал это преднамеренно, взломав его телефон. Многие считают, что джейлбрейк позволяет пользователям лучше настраивать свое устройство и устанавливать приложения по своему выбору из неофициальных источников, но по своей природе он ослабляет строгую песочницу безопасности, которая удерживает смартфоны заблокированными.

«Хакеры создают приложения, которые могут заинтересовать пользователей, например бесплатный VPN, с намерением загрузить вредоносное ПО на устройства ничего не подозревающих пользователей», — говорит Дэвид Шенбергер, основатель и директор по инновациям Eclypses. «После того как эти вредоносные приложения загружаются на устройство, они определяют, было ли это устройство рутировано или взломано, и если это так, они крадут личную информацию и другие конфиденциальные данные. После взлома устройства операционная система становится скомпрометированной, что позволяет легкий доступ к паролям, чатам или другим входным данным, таким как банковская или платежная информация».

После взлома устройства операционная система становится скомпрометированной, что позволяет легкий доступ к паролям, чатам или другим входным данным, таким как банковская или платежная информация».

5. Претекстинг

Наконец, если пользователь добровольно не откажется от контроля над своим устройством, злоумышленник может проникнуть через его голову к оператору мобильной связи. Возможно, вы помните скандал в британских СМИ середины 2000-х годов, когда таблоиды использовали так называемые методы «блэггинга» для доступа к мобильным ящикам голосовой почты знаменитостей и жертв преступлений. В этом процессе, также известном как предлог, злоумышленник собирает достаточно личной информации о своей жертве, чтобы правдоподобно выдавать себя за нее при общении со своим телефонным провайдером и, таким образом, получает доступ к учетной записи жертвы.

Таблоиды охотятся только за сенсациями, но преступники могут использовать те же приемы, чтобы нанести еще больший ущерб. «В случае успешной проверки злоумышленник убеждает оператора телефонной связи передать номер телефона жертвы на принадлежащее ему устройство, что называется подменой SIM-карты , », — говорит Адам Конке, менеджер по информационной безопасности в Infosec Institute. «Звонки, текстовые сообщения и коды доступа — например, коды двухфакторной аутентификации, которые ваш банк или финансовые провайдеры отправляют на ваш телефон через SMS, — теперь попадают к злоумышленнику, а не к вам».

«В случае успешной проверки злоумышленник убеждает оператора телефонной связи передать номер телефона жертвы на принадлежащее ему устройство, что называется подменой SIM-карты , », — говорит Адам Конке, менеджер по информационной безопасности в Infosec Institute. «Звонки, текстовые сообщения и коды доступа — например, коды двухфакторной аутентификации, которые ваш банк или финансовые провайдеры отправляют на ваш телефон через SMS, — теперь попадают к злоумышленнику, а не к вам».

6. Взлом через Bluetooth

Существует пара векторов беспроводных атак, которые хакеры могут использовать для взлома телефонов, не заставляя никого отказываться от разрешений. Оба требуют физической близости к цели, но иногда их можно осуществить в общественных местах. «Соединение по Bluetooth — одно из слабых мест смартфона, и хакеры часто используют специальные методы для подключения к устройствам, работающим по Bluetooth, и их взлома», — говорит Александр Маклаков, эксперт по технологиям и безопасности и ИТ-директор MacKeeper. «Это распространенный метод взлома, потому что многие люди не отключают Bluetooth-соединение. Если Bluetooth-соединение не регулируется, хакеры могут подобраться к вашему смартфону и взломать его без предупреждения».

«Это распространенный метод взлома, потому что многие люди не отключают Bluetooth-соединение. Если Bluetooth-соединение не регулируется, хакеры могут подобраться к вашему смартфону и взломать его без предупреждения».

7. Атаки Wi-Fi типа «человек посередине»

Другим потенциальным вектором атаки на беспроводную сеть является атака «человек посередине» в сети Wi-Fi. «Многие люди склонны подключать свои смартфоны к бесплатному общедоступному Wi-Fi всякий раз, когда у них есть возможность», — объясняет Питер Балтазар, эксперт по кибербезопасности и технический писатель MalwareFox.com. «Эта привычка может привести к серьезным проблемам, поскольку умные хакеры могут перехватить соединение и проникнуть в телефон». Перехватывая сообщения, хакеры могут получить огромное количество информации, даже не взяв под контроль телефон пользователя. (Коммуникации, использующие TLS 1.3, перехватить таким образом намного сложнее, но этот протокол еще не получил повсеместного распространения. )

)

Они взломали, что теперь?

Каков следующий шаг злоумышленника после того, как он воспользовался одним из описанных выше методов, чтобы завладеть смартфоном? По словам Каллума Дункана, директора Sencode Cybersecurity, в то время как операционные системы для смартфонов в конечном итоге являются производными от Unix-подобных систем, злоумышленник, которому удалось взломать систему, окажется в среде, совершенно отличной от ПК или сервера.

«Большинство приложений взаимодействуют с операционной системой и другими приложениями посредством вызовов API, — объясняет он. «Ядра для iOS и Android настолько сильно отличаются от всего, что напоминало бы их основу Unix, что совместно использовать эксплойты было бы почти невозможно. Командные строки существуют для обоих устройств, но доступны только на самом высоком уровне привилегий для обоих устройств и обычно доступ, но рутирование или джейлбрейк устройства».

Но то, что это сложно, не означает, что это невозможно. «Эксплойты такого типа действительно существуют», — говорит Дункан. «Эскалация привилегий будет ключом к этому процессу, и обойти встроенные механизмы безопасности будет сложно, но любой злоумышленник, имеющий возможность запускать код на устройстве пользователя, делает именно это — запускает код на устройстве пользователя — поэтому, если он умный достаточно, чтобы они могли заставить это устройство делать все, что им заблагорассудится».

«Эксплойты такого типа действительно существуют», — говорит Дункан. «Эскалация привилегий будет ключом к этому процессу, и обойти встроенные механизмы безопасности будет сложно, но любой злоумышленник, имеющий возможность запускать код на устройстве пользователя, делает именно это — запускает код на устройстве пользователя — поэтому, если он умный достаточно, чтобы они могли заставить это устройство делать все, что им заблагорассудится».

Кейтлин Йохансон, директор Центра передового опыта в области безопасности приложений в Coalfire, говорит, что злоумышленникам, занявшим плацдарм на устройстве, доступно удивительное количество конфиденциальных данных. «Хранилища данных, такие как SQLite, создаются установленными приложениями и могут содержать все, от содержимого веб-запросов и ответов до потенциально конфиденциальной информации и файлов cookie», — объясняет она. «Общие недостатки, наблюдаемые как в iOS, так и в Android, включают кэширование данных приложения в памяти (например, учетных данных для аутентификации), а также сохранение эскизов или снимков запущенного приложения, которые могут непреднамеренно сохранить конфиденциальную информацию на устройстве. Конфиденциальная информация — большинство часто остается незашифрованным — в изобилии встречается в значениях файлов cookie браузера, файлах сбоев, файлах настроек и содержимом веб-кэша, созданном в удобных для чтения форматах, которые хранятся прямо на устройстве».

Конфиденциальная информация — большинство часто остается незашифрованным — в изобилии встречается в значениях файлов cookie браузера, файлах сбоев, файлах настроек и содержимом веб-кэша, созданном в удобных для чтения форматах, которые хранятся прямо на устройстве».

«Самы инструменты, созданные для целей разработки, упрощают злоумышленнику извлечение, взаимодействие или даже изменение такого рода данных, например, abd на Android или iExplorer или plutil на iOS», — продолжает она. «Стандартные утилиты можно использовать для проверки любых файлов базы данных, скопированных с устройства, и если нам понадобится расшифровка, есть такие инструменты, как Frida, для запуска сценариев для расшифровки сохраненных значений».

Толстый, как воры

Мы не хотим преувеличивать, насколько все это просто. Большинство пользователей не делают джейлбрейк своих телефонов, не щелкают по ссылкам и не предоставляют расширенные привилегии хитрым приложениям. Даже когда хакеры проникают в устройство, встроенные меры безопасности iOS и Android часто блокируют их работу.

Возможно, в большей степени, чем какой-либо конкретный метод, описанный здесь, способ взлома смартфона заключается в чистой решимости. «Злоумышленники создают повторяемые и автоматизированные модели, которые подбирают и подглядывают под каждым углом мобильного приложения или новой версии операционной системы в надежде найти слабое место», — объясняет Хэнк Шлесс, старший менеджер по решениям для безопасности в Lookout. «Как только они находят слабое место, которое можно использовать, они пытаются использовать его в своих интересах как можно быстрее, прежде чем будет выпущено исправление».

И если вы не можете понять, как взломать сотовый телефон, может быть, вы найдете друга, который может помочь. «Обмен информацией между киберпреступниками чаще всего происходит либо в даркнете, либо в группах на платформах с зашифрованным чатом, таких как Telegram», — говорит Шлесс. «Более крупные группы, например те, которые поддерживаются национальными государствами, поощряются к обмену кодом и эксплойтами друг с другом в надежде, что коллективные усилия помогут создать более успешные вредоносные кампании».

С годами у нас появилась хорошая привычка использовать это на наших компьютерах и ноутбуках. Наши телефоны? Не так много. Установка программного обеспечения для обеспечения безопасности на ваш смартфон дает вам первую линию защиты от атак, а также несколько дополнительных функций безопасности, упомянутых ниже.

С годами у нас появилась хорошая привычка использовать это на наших компьютерах и ноутбуках. Наши телефоны? Не так много. Установка программного обеспечения для обеспечения безопасности на ваш смартфон дает вам первую линию защиты от атак, а также несколько дополнительных функций безопасности, упомянутых ниже. Мошенники могут взломать ваш телефон через общедоступную сеть Wi-Fi, например, в аэропортах, гостиницах и даже библиотеках. Эти сети являются общедоступными, а это означает, что ваши действия доступны другим в сети — ваши банковские операции, использование вашего пароля и все такое. Один из способов сделать общедоступную сеть частной — это VPN, которая может защитить вас и все, что вы делаете, от других в этой точке доступа Wi-Fi.

Мошенники могут взломать ваш телефон через общедоступную сеть Wi-Fi, например, в аэропортах, гостиницах и даже библиотеках. Эти сети являются общедоступными, а это означает, что ваши действия доступны другим в сети — ваши банковские операции, использование вашего пароля и все такое. Один из способов сделать общедоступную сеть частной — это VPN, которая может защитить вас и все, что вы делаете, от других в этой точке доступа Wi-Fi. Комплексное программное обеспечение безопасности будет включать один.

Комплексное программное обеспечение безопасности будет включать один. Это хороший случай для защиты вашего телефона паролем или PIN-кодом, а также для включения отслеживания устройства, чтобы вы могли найти свой телефон или даже удаленно стереть его, если вам нужно. Apple предоставляет пользователям iOS пошаговое руководство по удаленной очистке устройств, а Google также предлагает руководство для пользователей Android.

Это хороший случай для защиты вашего телефона паролем или PIN-кодом, а также для включения отслеживания устройства, чтобы вы могли найти свой телефон или даже удаленно стереть его, если вам нужно. Apple предоставляет пользователям iOS пошаговое руководство по удаленной очистке устройств, а Google также предлагает руководство для пользователей Android. Так же, как вы можете заблокировать свой телефон, вы также можете заблокировать SIM-карту, которая используется для идентификации вас, владельца, и для подключения к вашей сотовой сети. Заблокировав его, ваш телефон не будет использоваться в любой другой сети, кроме вашей. Если у вас есть iPhone, вы можете заблокировать его, следуя этим простым инструкциям. Для других платформ посетите веб-сайт производителя.

Так же, как вы можете заблокировать свой телефон, вы также можете заблокировать SIM-карту, которая используется для идентификации вас, владельца, и для подключения к вашей сотовой сети. Заблокировав его, ваш телефон не будет использоваться в любой другой сети, кроме вашей. Если у вас есть iPhone, вы можете заблокировать его, следуя этим простым инструкциям. Для других платформ посетите веб-сайт производителя. Вы можете легко отключить обе функции в настройках, и многие телефоны также позволяют сделать это из раскрывающегося меню на главном экране.

Вы можете легко отключить обе функции в настройках, и многие телефоны также позволяют сделать это из раскрывающегося меню на главном экране.