Как удается взломать страницу в соцcети? Тактика защиты!

Многие задаются вопросом: как взломать страницу Вконтакте или аккаунт другой социальной сети? Сразу начнем с того, что взлом любого пароля является преступлением, причем срок можно получить вполне реальный. Интернет — это уже давно не территория школьников и доморощенных хакеров. Сегодня это серьезный инструмент для бизнеса, политики и, конечно же, правоохранительной системы. Шутки со взломами тут далеко не всегда проходят бесследно — это следует уяснить.

Видео по теме

- Как спецслужбы читают мессенджеры?

- Как вычислить человека по IP?

- Защита телефона от перехвата переписки.

Простые способы.

Простые способы. - Как читать чужие сообщения? СМС, Viber, WhatsApp.

- Как взломать почту. Шесть способов взлома e-mail

Сказка о рыбаке и рыбке

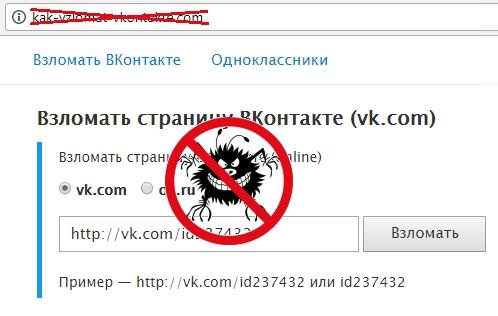

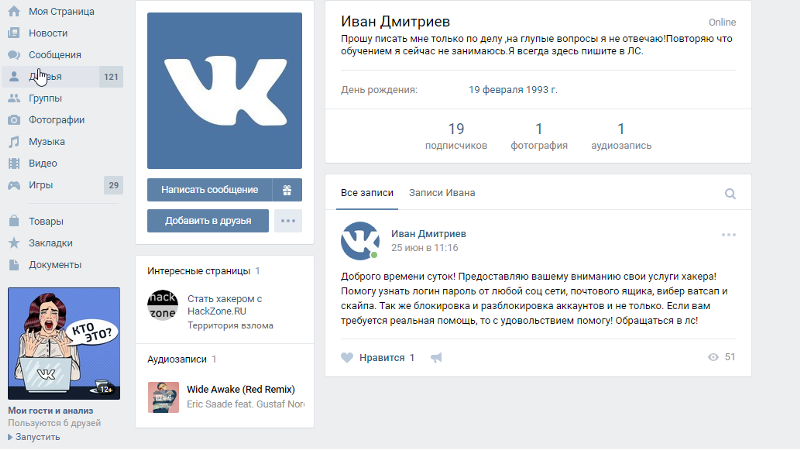

Сегодня 95% взломов аккаунтов происходит при помощи социальной инженерии. Речь идет о так называемом «фишинге», когда путем обмана преступники вынуждают человека сообщить свой логин и пароль. Метод далеко не новый, но «наживка» с каждым разом становится все хитрее и привлекательней, так что «рыба» клюет весьма охотно.

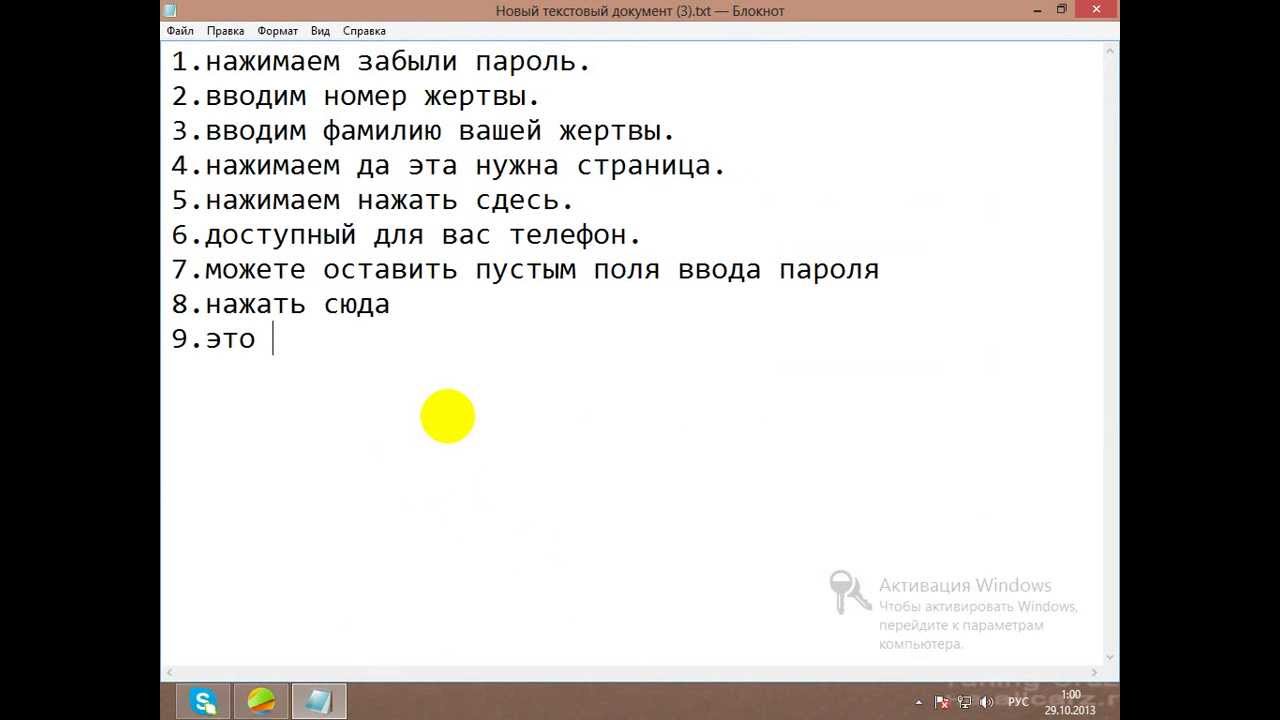

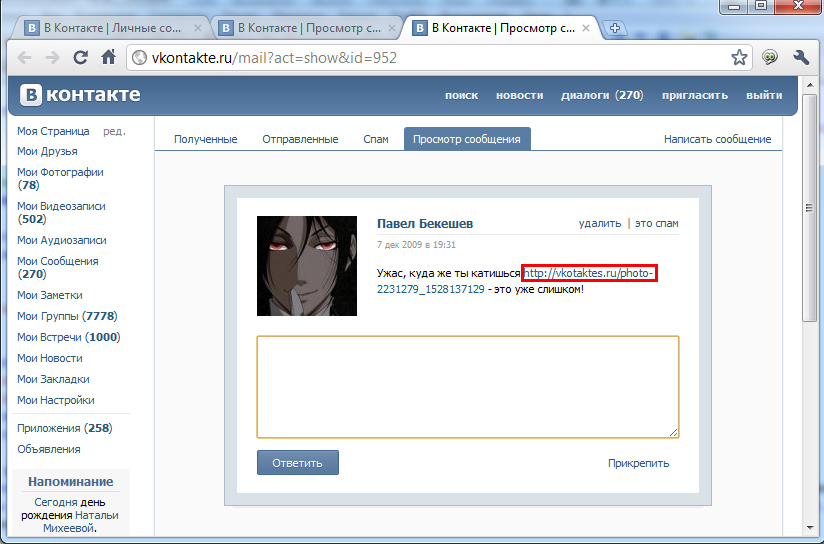

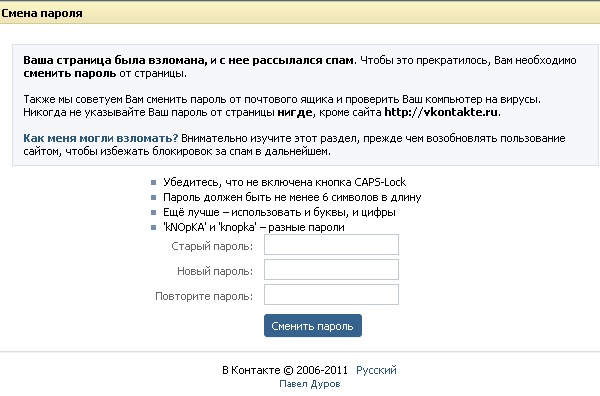

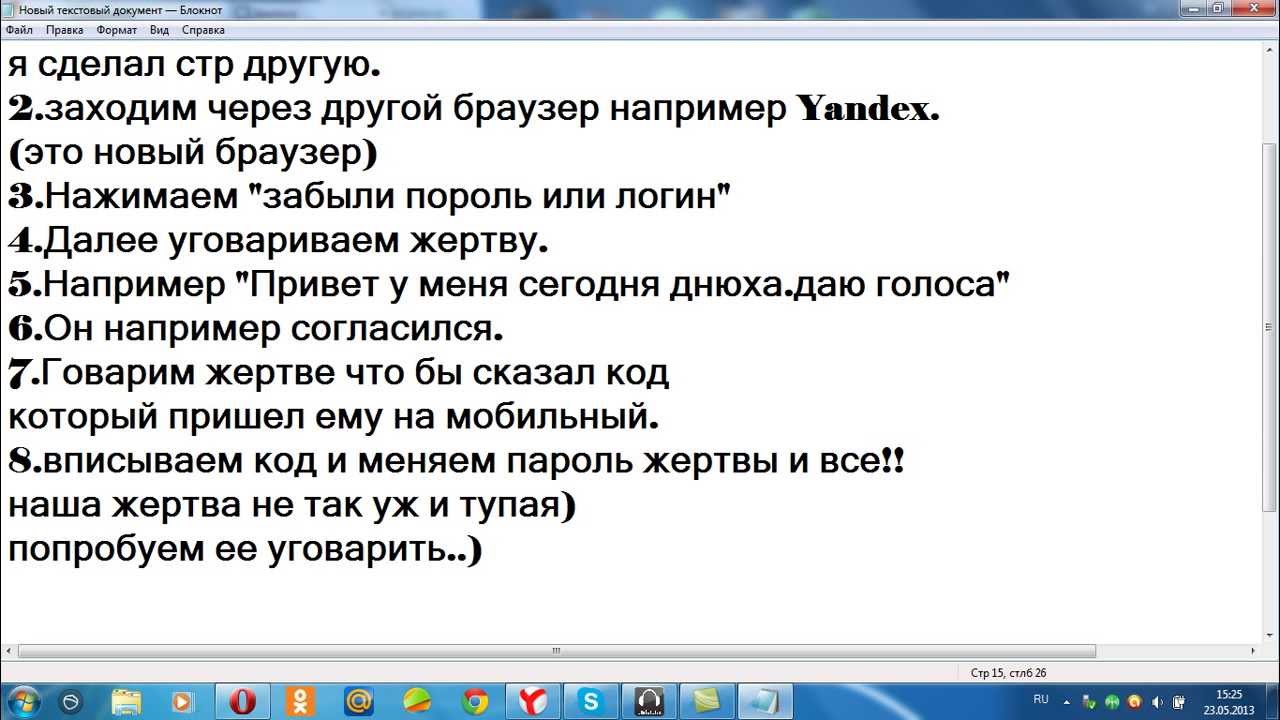

Самый банальный способ: человеку приходит сообщение или письмо со ссылкой (в личку либо по почте), где предлагается принять участие в некоем вымышленном конкурсе, либо это может быть фейковое письмо от администрации социальной сети. Пользователь переходит по ссылке на ложную страницу, где его просят заново ввести учетные данные. Внешне интерфейс подделки ничем не отличается от привычного облика известной социальной сети. В итоге данные попадают к злоумышленникам.

Внешне интерфейс подделки ничем не отличается от привычного облика известной социальной сети. В итоге данные попадают к злоумышленникам.

При более творческом подходе злоумышленники вначале внимательно изучают круг интересов жертвы, подбирая к нему самую эффективную наживку. Например, человек увлекается плетением корзин — мошенники высылают ему приглашение на выставку плетеных поделок. В данном случае вероятность клика на ложную ссылку возрастает в разы. Создается подобная ссылка элементарно, если вы хотя бы немного владеете навыками верстки страниц и веб-дизайна.

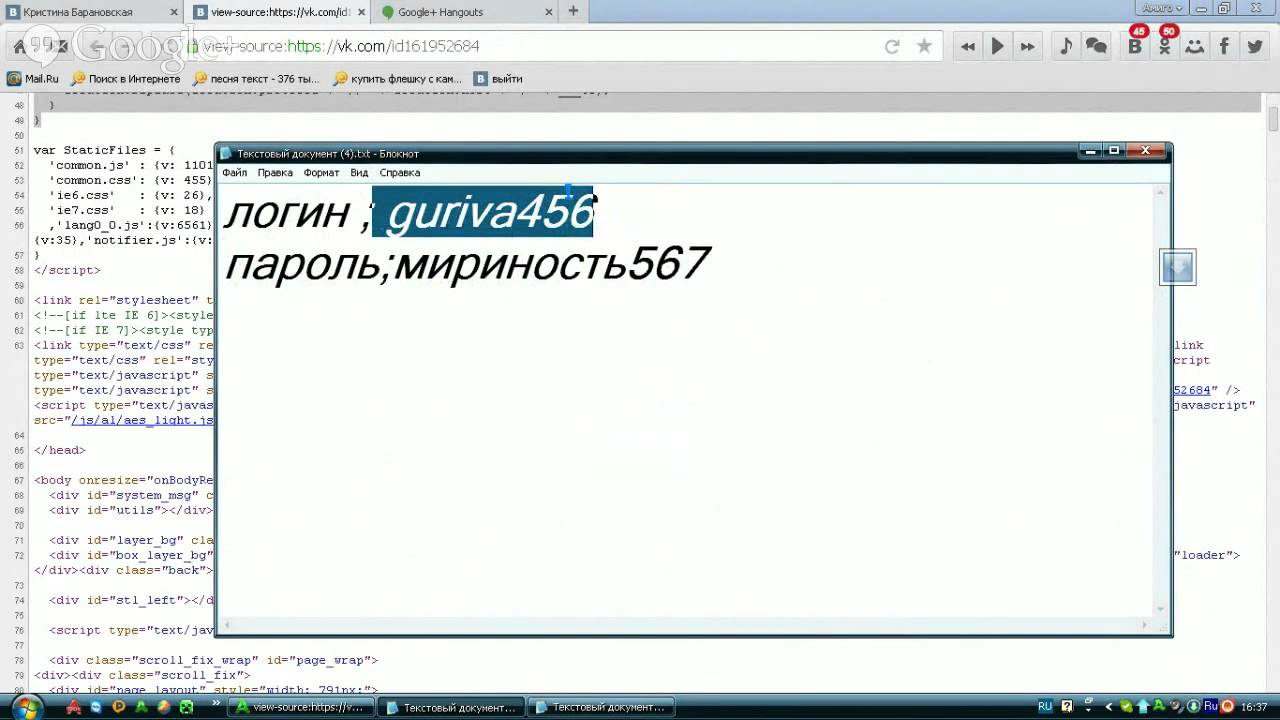

В иных случаях человеку подсовывают компьютер, планшет, иной гаджет со шпионской начинкой. Известны случаи, когда в офисах или интернет-кафе на компьютеры устанавливались кейлоггеры — программы для тайного сбора информации. Они фиксируют пароли, посещенные сайты и даже набранные на клавиатуре фразы. Здесь даже не требуется специальных знаний. Нужно лишь совместить нужного человека с тем самым компьютером.

Остальные пять процентов

Как мы уже сказали, 95% взломов приходится на «фишинг». А вот остальные способы не снискали широкой популярности из-за сложности применения на практике. Методами такого рода преимущественно пользуются профессионалы: шпионы, знаменитые «русские хакеры» и сотрудники спецслужб. Это уже не просто уловки со ссылками, это серьезная комплексная работа.

А вот остальные способы не снискали широкой популярности из-за сложности применения на практике. Методами такого рода преимущественно пользуются профессионалы: шпионы, знаменитые «русские хакеры» и сотрудники спецслужб. Это уже не просто уловки со ссылками, это серьезная комплексная работа.

Услуги кибербезопасности

— Поддельная точка доступа

Жажда халявного интернета сама толкает людей в капканы похитителей паролей. В офисах, кафе, аэропортах пользователи гаджетов начинают проверять, нет ли поблизости бесплатного Wi-Fi. Но никто не задумывается, что на самом деле точка доступа может быть шпионским роутером, который перехватывает трафик. Злоумышленникам остается лишь поместить в зону такого роутера интересующий их объект.

В иных случаях похитителям паролей удается подменить домашний Wi-Fi на поддельный — это уже наивысший пилотаж, когда интерес к личной жизни человека проявляет явно не бывшая пассия, а как минимум действующий сотрудник одного из силовых ведомств.

— Замена сим-карты

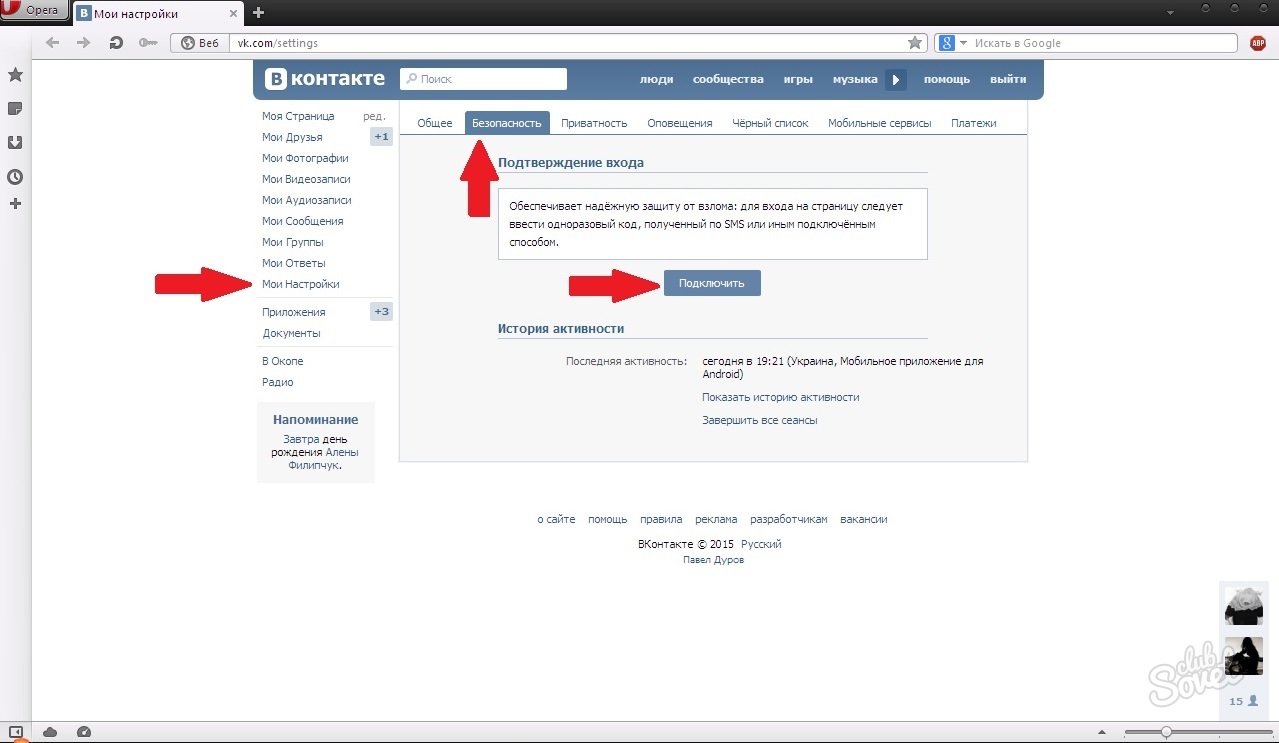

Двухэтапная аутентификация несколько осложнила жизнь любителям совать нос в чужие аккаунты, но и эта преграда имеет свою брешь. Не будем вдаваться в техническую сторону вопроса, пойдем от простого: по поддельному паспорту, а иногда и его ксерокопии жуликам удается «восстановить» якобы утерянную сим-карту.

Здесь все рассчитано на везение и халатность сотрудника офиса сотовой связи. Все люди разные, и далеко не всегда работники точек продаж выполняют работу добросовестно. Не говоря уже о коррупционной составляющей, когда за определенную сумму представитель мобильного оператора выполнит для вас такую услугу.

— Коррупция

Продолжая тему «платных услуг», можем только сказать: зачастую должностное лицо (будь то администратор социальной сети или работник органов), которое имеет доступ к личной информации, подвержено коррупционному влиянию. Кто-то остается верен себе и понимает степень ответственности, но отдельные сотрудники ничем не брезгуют в погоне за наживой.

Подводим итоги

Сложность выбранного способа взлома в большинстве случаев зависит от личности, интересующейся вашей приватной жизнью. Отвергнутая барышня вряд ли пойдет дальше банального фишинга, а вот сотрудник спецслужб вполне может развернуть целую кампанию по перехвату личных данных.

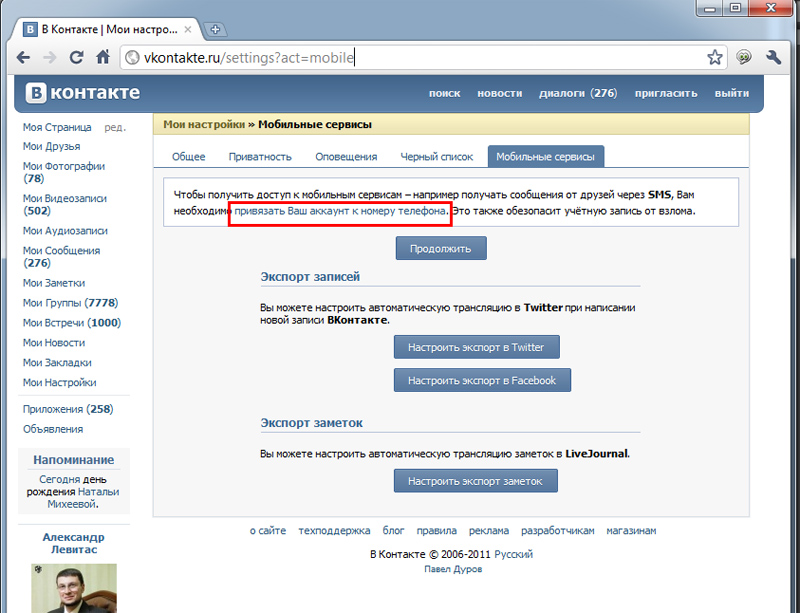

Не от всех приемов взлома вы можете защититься. И все же не рекомендуем пренебрегать элементарными мерами безопасности: не переходите по подозрительным ссылкам; не подключайтесь к непроверенным точкам Wi-Fi доступа; всегда используйте функцию двухэтажной аутентификации; старайтесь максимально усложнять свои пароли.

Нуждаетесь в консультации по кибербезопасности?

Обратитесь в «Legion» — наши двери всегда открыты.

Похожие статьи

Услуги кибербезопасности

- Skype

- Viber

- Telegram

заказать взлом социальной сети Вконтакте

Взлом ВКонтакте

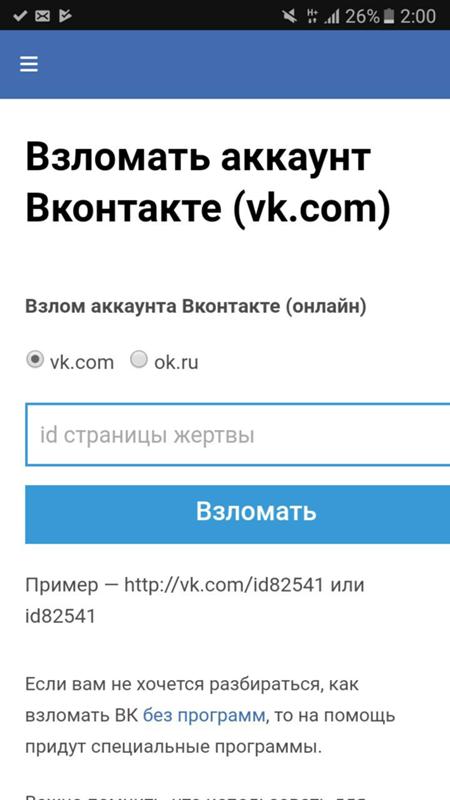

Причин необходимости получения доступа к аккаунту масса: начиная от восстановления своего логина-пароля, заканчивая шпионажем личных сообщений других пользователей. Широким спросом данная услуга взлом вконтакте пользуется у ревнивцев, которые заподозрили свою вторую половинку в измене или обмане.

Широким спросом данная услуга взлом вконтакте пользуется у ревнивцев, которые заподозрили свою вторую половинку в измене или обмане.

Как взломать контакт

Самостоятельно взломать социальную сеть можно только в случае:

Впрочем, подбирать его самостоятельно можно долго и нудно, так как кнопок на клавиатуре достаточно. Тем более, что пользователи становятся все более грамотными и стремятся защитить свой логин-пароль надежными способами. Не зря ведь есть мем «когда я умру, удали все данные из ВК». Социальная сеть хранит огромное количество информации, скрытой от других пользователей. Это могут быть:

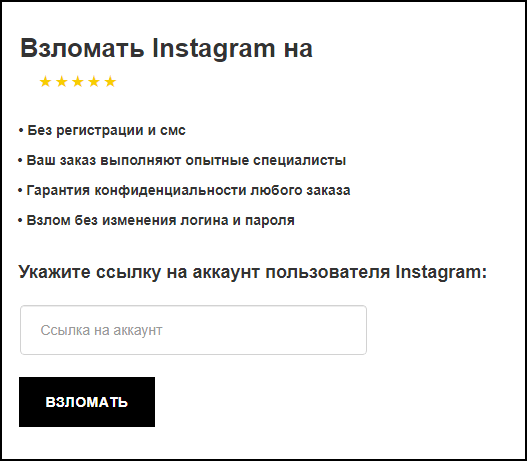

Чтобы узнать все о человеке, можно заказать взлом ВК в нашей компании. Предлагаем разумные цены и быстрые сроки выполнения заказа.

Как заказать взлом ВК

На сайте есть кнопка связи для оформления заказа. Нажмите на нее и введите необходимые данные: ID страницы. Далее укажите свою электронную почту, имя для общения с вами и предоставьте короткую информацию о жертве. Мы быстро отреагируем на вашу заявку и после подтверждения заказа, приступим к работе.

Процесс взлома ВК остается нами в секрете, так как это основа нашей работы. Но вы можете быть уверены, что злом произойдет « как по маслу», что означает:

Итогом нашей работы является предоставление данных логина и пароля жертвы. Дополнительно мы предоставим рекомендации, как избежать взлома своего собственного аккаунта и максимально его защитить от других лиц.

Как происходит сотрудничество с нами

В целом, работа с нами не требует от вас каких-либо усилий. Оно состоит из нескольких этапов:

Мы не работаем с предоплатой. Предоставляем услуги чисто и прозрачно. Никакого «кидалова» и обмана. Доказательства взлома страницы в социальной сети предоставляется в любом удобном для вас виде. Это может быть:

При необходимости вы можете привлечь гаранта для обеспечения надежности оказания услуги. В данном случае, его услуги оплачиваете вы. Мы ценим свою репутацию и делаем все, чтобы клиенты нам доверяли!

Есть ли гарантии, что жертва не узнает о взломе?

Да, мы не меняем пароли, а потому жертва без подозрений может использовать свой аккаунт. Вы можете параллельно сидеть на ее странице и читать все входящие сообщения.

Помните, что предоплату просят только мошенники, которые не собираются выполнять ваш заказ! Работайте только с профессионалами, которые могут взломать Вконтакте чисто, без малейшего намека на подозрения от жертвы!

Как взломать любой платежный шлюз?. Покупка бесплатных вещей в Интернете — это не то, что… | Адитья Ананд

Опубликовано в·

5 минут чтения·

8 июля 2019 г. Покупка бесплатных вещей в Интернете — не мечта сегодняшнего поколения. Я знаю это, потому что я тот человек, который покупает все в Интернете, каждая вещь в моей квартире покупается на веб-сайте электронной коммерции, поверьте мне все. Мы живем в поколении, в котором электронная коммерция процветала так быстро, что ее невозможно остановить. Alibaba установила новый рекорд продаж на сумму более 30,8 млрд долларов всего за 24 часа, просто дайте ему время, чтобы привыкнуть к этому.0003

Alibaba установила новый рекорд продаж на сумму более 30,8 млрд долларов всего за 24 часа, просто дайте ему время, чтобы привыкнуть к этому.0003

Тем не менее, механизм, стоящий за всеми этими происходящими транзакциями, представляет собой всего лишь биты информации, проходящие через гигантскую взаимосвязанную сеть устройств, которую мы называем Интернетом. Любой, кто понимает науку о том, как происходят эти транзакции, может найти способ совершать покупки в Интернете навсегда, и это тоже бесплатно.

Большинство сотрудников службы безопасности, читающих эту статью, могут подумать, что это просто приманка, но я просто хочу, чтобы вы не растерялись и следили за тем, как я объясняю вам три уровня сложности, с которыми вы можете взломать платежный шлюз для бренд электронной коммерции.

- Простой способ

- Сложный способ

- Почти невозможный способ

Эти три пункта являются ступеньками для взлома и возможности манипулировать любым платежным шлюзом.

1. Простой способ

Теперь это самый простой способ управлять количеством покупаемого товара. Так это когда стоимость/количество товара присутствует в скрытом элементе формы на странице HTML. Итак, пока мы выбираем товар, который планируем купить, цена товара добавляется к общей сумме товара, и эта цена берется из скрытого поля, которое заполняется в форме, а затем представляется как общая сумма. .

<тип ввода = «скрытый» имя = «бизнес» значение = «[email protected]»>

<тип ввода = «скрытый» имя = «cmd» значение = «_xclick»>

<тип ввода = «скрытый» ” name=”item_name” value=”Classmate_Notebook”>

Как это обойти —

Чтобы изменить цену товара, достаточно изменить ее в скрытом поле формы, где указана цена перед добавлением товара в корзину. цена никогда не добавляется в корзину и вы можете купить товар буквально бесплатно. 0003

0003

2. Хитрый способ

Это второй способ, как манипулировать количеством товара, который вы покупаете в Интернете, и изменять цену по своему вкусу. Итак, в этом процессе мы используем такой инструмент перехвата, как Burp Suite. Цена не находится в скрытом поле в форме, поэтому мы не можем изменить ее, как раньше, и добавляем товар в корзину.

Как это обойти —

Итак, оказавшись у платежного шлюза, мы включаем перехват и манипулируем стоимостью вручную в только что перехваченном пакете. После редактирования цены в перехватчике мы пересылаем пакет, и таким образом у нас есть еще один бесплатный продукт.

Цена изменена3. Почти невозможный способ

Люди, которые работали с платежными шлюзами и онлайн-транзакциями, шаги, ведущие к этому, могли быть им хорошо известны, и они должны были иметь систему безопасности, которая могла бы позаботиться уязвимостей, о которых я только что упомянул выше. Самый известный способ защиты от этих уязвимостей — использование хэша.

Хэши используются как метод проверки целостности сообщения, отправленного с веб-сайта электронной коммерции на платежный шлюз. Хэш и другие значения, включая цену продукта, затем отправляются для проверки, и если хэши до и после платежного шлюза совпадают, только тогда транзакция разрешается.

Как обойти это —

Это метод, который большинство поставщиков безопасности считают безопасным, проблема возникает, когда вы начинаете копать немного глубже и начинаете сосредотачиваться на одном веб-сайте электронной коммерции за раз. .

Первое, чему вы учитесь как хакер, это никогда не сдаваться и находить решение, каким бы безумным оно ни было. Итак, я начал копать о хэше и о том, как они его формулируют. Чтобы облегчить разработчикам интеграцию своего веб-сайта электронной коммерции с платежным шлюзом, эти компании публикуют общедоступные статьи о том, как они формулируют хеш и другие детали.

Немного разведки, и вы сможете найти эту документацию, т. е. задействованные параметры и метод хеширования, который они используют при создании хэша. Теперь, когда у вас есть необходимые параметры, большинство из них присутствуют в перехваченном вами пакете, в основном одним из параметров является также используемый пароль, который известен только администратору электронной коммерции.

е. задействованные параметры и метод хеширования, который они используют при создании хэша. Теперь, когда у вас есть необходимые параметры, большинство из них присутствуют в перехваченном вами пакете, в основном одним из параметров является также используемый пароль, который известен только администратору электронной коммерции.

Таким образом, следующим шагом является объединение параметров и либо грубая сила, либо использование атаки по словарю, чтобы найти этот пароль, и как только вы это сделаете, вы можете создать свой собственный хэш в соответствии с измененной ценой продукта, на который вы его меняете, и покупать неограниченное количество бесплатных продуктов у этого поставщика, если они не меняют пароль.

Этот шаг действительно сложен, но некоторые разработчики просто копируют код с тем же паролем, что и в документации, что приводит к этой уязвимости в системе безопасности и позволяет покупать бесплатные онлайн-продукты.

Каждая уязвимость безопасности, которую я только что раскрыл и показал выше, вызвана недостаточной осведомленностью разработчиков, когда они не знают о рисках безопасности своего кода и о том, как это может стоить компании ущерба в тысячи или даже миллионы долларов. .

.

Если разработчики больше сосредоточатся на аспектах безопасности и помнят о безопасном кодировании, более 90% ошибок могут быть устранены сразу, и никакой угрозы безопасности не возникнет.

Если вам понравилось, хлопайте в ладоши и давайте сотрудничать. Получить, установить, взломать!

Веб-сайт : aditya12anand.com | Пожертвовать: paypal.me/aditya12anand

Telegram: https://t.me/aditya12anand

Twitter: twitter.com/aditya12anand

LinkedIn: linkedin.com/in/aditya12anand/

Электронная почта: [email protected]

Краткие сведения об управлении доступом, уязвимостях и стороннем программном обеспечении

Несмотря на то, что сеть выросла, на удивление мало что изменилось в том, как веб-сайты взламываются.

Самое важное, что вы можете сделать для обеспечения безопасности Интернета, ваших собственных сайтов и посетителей, — это понять эти неизменные истины и хранить их близко к сердцу.

Подумайте о масштабах взломанных веб-сайтов

1,2 миллиарда сайтов составляют сегодняшнюю всемирную паутину. Если предположить, что время загрузки составляет 3 секунды, непрерывные запросы и ни минуты отдыха, вам потребуется более 160 лет, чтобы всего см. каждый сайт, который существует в настоящее время.

Если предположить, что время загрузки составляет 3 секунды, непрерывные запросы и ни минуты отдыха, вам потребуется более 160 лет, чтобы всего см. каждый сайт, который существует в настоящее время.

Это колоссально большая паутина, и следить за ней невозможно. Безопасный просмотр Google пытается предупредить пользователей о небезопасных веб-сайтах. В настоящее время он выдает около 3 миллионов предупреждений в день.

Из сайтов, просканированных с помощью нашей собственной технологии, от 1 до 2% имеют индикатор компрометации (IoC), указывающий на атаку веб-сайта.

Хотя этот процент может показаться небольшим, давайте экстраполируем его на общее количество сайтов. Это указывает на то, что где-то в районе 1 2 миллионов веб-сайтов в настоящее время взломаны или заражены . Это примерно столько же, сколько население Нью-Йорка и Лос-Анджелеса вместе взятых.

Веб-сайты всегда будут мишенью для хакеров. И влияние взлома может быть разрушительным для бизнеса.

Хорошие новости? Хотя угроза большая, постоянная и вредоносная, понимание того, как происходят взломы, имеет большое значение для обеспечения безопасности ваших сайтов.

Какие бывают виды взлома веб-сайтов?

На протяжении десятилетий веб-истории мы видим, что взломы почти всегда делятся на три категории:

- Контроль доступа

- Уязвимости программного обеспечения

- Сторонние интеграции

Неважно, являетесь ли вы Fortune 500 рота или местная пекарня кексов, то, как хакеры приближаются к цели, очень похоже.

Что может различаться, так это то, как бизнес позволяет себя использовать в первую очередь:

- О крупных организациях я часто слышу что-то вроде: «Я думал, что этим занимается кто-то другой».

В сложных организациях может естественным образом возникнуть туман.

В сложных организациях может естественным образом возникнуть туман. - Для малого бизнеса это часто сводится к следующему: «Я не понимаю, почему кто-то вообще хочет нацеливаться на меня». Легко упустить из виду, сколько личной информации можно украсть даже с простого сайта.

В обоих случаях у хакеров есть инструменты и стимулы для действий в областях, где бдительность невысока.

Как взламывают сайты?

Прежде чем мы углубимся в особенности каждой формы взлома, давайте установим важный основополагающий принцип работы самой сети:

Каждый веб-сайт опирается на ряд взаимосвязанных систем, работающих в унисон.

Существуют такие компоненты, как система доменных имен (DNS) — вещь, которая сообщает запросам, куда идти. Это настоящий веб-сервер, на котором хранятся различные файлы веб-сайтов и обрабатываются запросы. И есть инфраструктура, в которой размещены различные веб-серверы и которые подключены к Интернету.

Несмотря на всю простоту поиска пользователей в наши дни, экосистема, лежащая в основе, по-прежнему довольно сложна.

Многие отдельные узлы предоставляются специализированными поставщиками услуг. И даже если вы получаете некоторые из них, предоставляемые одним поставщиком, все равно есть множество частей, которые функционируют уникальным образом. Это похоже на то, как современный автомобиль выглядит обтекаемым и солидным снаружи, но имеет множество движущихся частей, заставляющих его двигаться под капотом.

Хотя я не буду вдаваться в подробности об угрозах, создаваемых этими конкретными элементами, следует понимать, что каждый компонент влияет на общий уровень безопасности. Все они потенциально способствуют взлому вашего сайта.

Все они потенциально способствуют взлому вашего сайта.

1. Контроль доступа

Контроль доступа относится конкретно к процессу аутентификации и авторизации; проще говоря, как вы входите в систему.

Когда я говорю это, я имею в виду больше, чем просто логин вашего веб-сайта. Как мы установили в предыдущем разделе, существует ряд взаимосвязанных логинов, связанных друг с другом за кулисами.

Вот несколько моментов, о которых следует подумать при оценке контроля доступа:

- Как вы входите в свою панель хостинга?

- Как вы входите на свой сервер? (например, FTP, SFTP, SSH)

- Как вы входите на свой веб-сайт? (например, WordPress, Drupal, Magento)

- Как вы входите в свой компьютер?

- Как вы входите на свои форумы в социальных сетях?

- Как вы храните свои учетные данные для всех этих вещей?

Контроль доступа легко упустить из виду, но каждая точка может обеспечить доступ ко всей системе. Думайте об этом как о человеке, который запирает свою входную дверь, но оставляет окна незапертыми, а дверь патио незапертой. Надежная входная дверь не будет иметь большого значения, если кто-то захочет войти внутрь.

Думайте об этом как о человеке, который запирает свою входную дверь, но оставляет окна незапертыми, а дверь патио незапертой. Надежная входная дверь не будет иметь большого значения, если кто-то захочет войти внутрь.

Хакеры также используют ряд тактик для получения доступа к небезопасным точкам входа. Продолжая аналогию с домашней безопасностью: это выглядит как вор, проверяющий все потенциальные входы и крадущийся — или прямо подделывающий — копии ваших ключей и кодов доступа.

- Атаки грубой силы являются самыми простыми, но могут быть просто эффективными. Злоумышленник пытается угадать возможные комбинации имени пользователя и пароля, пытаясь войти в систему как пользователь.

- Попытки социальной инженерии становятся все более распространенными.

Хакеры создают фишинговые страницы, предназначенные для того, чтобы заставить кого-то ввести комбинацию идентификатора, имени пользователя и пароля. Атаки

Хакеры создают фишинговые страницы, предназначенные для того, чтобы заставить кого-то ввести комбинацию идентификатора, имени пользователя и пароля. Атаки - Межсайтовый скриптинг (XSS) или подделка межсайтовых запросов (CSRF) влекут за собой перехват учетных данных пользователя через их собственный браузер.

- Человек посередине (MITM) Атаки также довольно распространены, когда ваше имя пользователя и пароль перехватываются, когда вы работаете через небезопасные сети.

- Кейлоггеры и другие r мониторинг вредоносных программ отслеживают действия пользователя и сообщают о них источнику заражения.

Независимо от стиля атаки цель одна: получить прямой доступ через логины.

2. Уязвимости программного обеспечения

Основываясь на типичном владельце сайта, я бы сказал, что 95% не могут устранить современные уязвимости программного обеспечения, если им не будет рекомендовано исправление безопасности. Даже обычные разработчики редко учитывают угрозы, которые представляет их собственный код.

Между людьми, создающими сайты, и теми, кто их взламывает, существует философская пропасть. Строители — и, честно говоря, большинство людей — используют вещи так, как они предназначены для использования. Но хакерская точка зрения ищет способы использовать вещи не так, как они задуманы.

Ошибка, которая может никак не повлиять на предполагаемый пользовательский опыт, потенциально может быть использована для того, чтобы заставить программное обеспечение делать что-то совершенно отличное от того, для чего оно предназначено. Самые хитрые хакеры воспринимают эти ошибки как уязвимости.

Наиболее распространенные формы, которые они принимают для веб-сайтов? Используя искаженный унифицированный указатель ресурса (URL) или заголовок POST, хакер осуществляет ряд атак. Несколько ключевых примеров:

- Удаленное выполнение кода (RCE) обеспечивает полный удаленный захват целевой системы и сайта.

- Удаленное/локальное включение файлов (R/LFI) использует вводимые пользователем поля для загрузки вредоносных файлов в систему.

- Внедрение SQL (SQLi) манипулирует полями ввода текста с помощью вредоносного кода, который отправляет на сервер последовательности атак. В последнее время это очень часто!

Однако, как и в случае контроля активов, уязвимости программного обеспечения выходят за пределы самого веб-сайта. Их можно обнаружить и использовать во всех взаимосвязанных технологиях, на которые опирается сайт (например, веб-сервер, инфраструктура и даже веб-браузеры). Большинство современных сайтов используют набор сторонних расширений, таких как темы и плагины. Каждый из них следует рассматривать как потенциальную точку вторжения.

Их можно обнаружить и использовать во всех взаимосвязанных технологиях, на которые опирается сайт (например, веб-сервер, инфраструктура и даже веб-браузеры). Большинство современных сайтов используют набор сторонних расширений, таких как темы и плагины. Каждый из них следует рассматривать как потенциальную точку вторжения.

Подумайте об этом так: все системы содержат потенциальные уязвимости программного обеспечения, ожидающие своего использования.

3. Сторонние интеграции/сервисы

И последнее, но не менее важное: мы видим эксплойты через сторонние интеграции/сервисы.

Наиболее заметно, что они принимают форму рекламы через рекламные сети, что приводит к атакам вредоносной рекламы.

Сюда могут входить службы, которые вы используете специально для своего сайта и его хостинга, в том числе такие вещи, как сети распространения контента (CDN) — как в крупном взломе Washington Post.

Сторонние интеграции и сервисы сами по себе обеспечивают эффективную взаимосвязь между частями вашего опыта управления сайтом — это то, что людям нравится в высоко расширяемых системах управления контентом (CMS), таких как WordPress, Joomla! и Drupal. Но опять это мудреное слово! Эти точки взаимосвязанности также предоставляют хакерам дополнительную точку для использования.

Но опять это мудреное слово! Эти точки взаимосвязанности также предоставляют хакерам дополнительную точку для использования.

Большая проблема с использованием сторонних интеграций и сервисов заключается в том, что владелец веб-сайта не может их контролировать. Как менеджер сайта или строитель, вы очень доверяете стороннему поставщику, когда используете интеграцию услуг. И многие усердно работают над обеспечением интеграции.

Но, как и во всем остальном, здесь есть неотъемлемый риск, на который хакеры обращают внимание.

Как защитить свой веб-сайт

Чувствуете себя подавленным? Вроде все безнадежно?

Помните, что половина битвы за безопасность веб-сайта — это осведомленность и обучение.

Просто прочитав этот пост, вы сможете лучше защитить свои сайты. И я рада, что мы смогли зайти так далеко вместе!

Есть следующие шаги. И наша цель в Sucuri — помочь вам сделать следующие шаги. К сожалению, часто только после того, как кто-то почувствует боль от компрометации, он усердно защищает свои сайты и посетителей.

Итак, я настоятельно рекомендую вам опередить эту боль и сделать следующие пункты контрольным списком.

Мои основные рекомендации по предотвращению взлома вашего сайта:

- Используйте принципы глубокоэшелонированной защиты. Это означает создание слоев безопасности, подобных луковице: каждый метод обеспечения безопасности усложняет хакерам возможность проникнуть в вашу систему.

- Использование наименее привилегированных лучших практик . Ограничьте то, что каждый логин пользователя может получить доступ только к тому, что ему нужно.

- По возможности установите многофакторную и двухфакторную аутентификацию . Это дополнительно защищает эти точки доступа пользователей.

- Используйте Брандмауэр веб-сайта . Это творит чудеса, ограничивая использование уязвимостей программного обеспечения. (Сосредоточьтесь на известных и неизвестных атаках.)

- Запланируйте регулярное резервное копирование.

Простые способы.

Простые способы. В сложных организациях может естественным образом возникнуть туман.

В сложных организациях может естественным образом возникнуть туман.

Хакеры создают фишинговые страницы, предназначенные для того, чтобы заставить кого-то ввести комбинацию идентификатора, имени пользователя и пароля. Атаки

Хакеры создают фишинговые страницы, предназначенные для того, чтобы заставить кого-то ввести комбинацию идентификатора, имени пользователя и пароля. Атаки