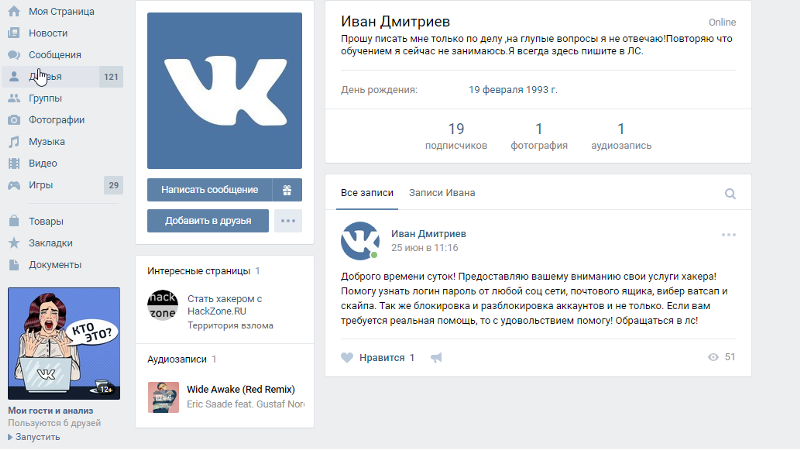

заказать взлом социальной сети Вконтакте

Взлом ВКонтакте

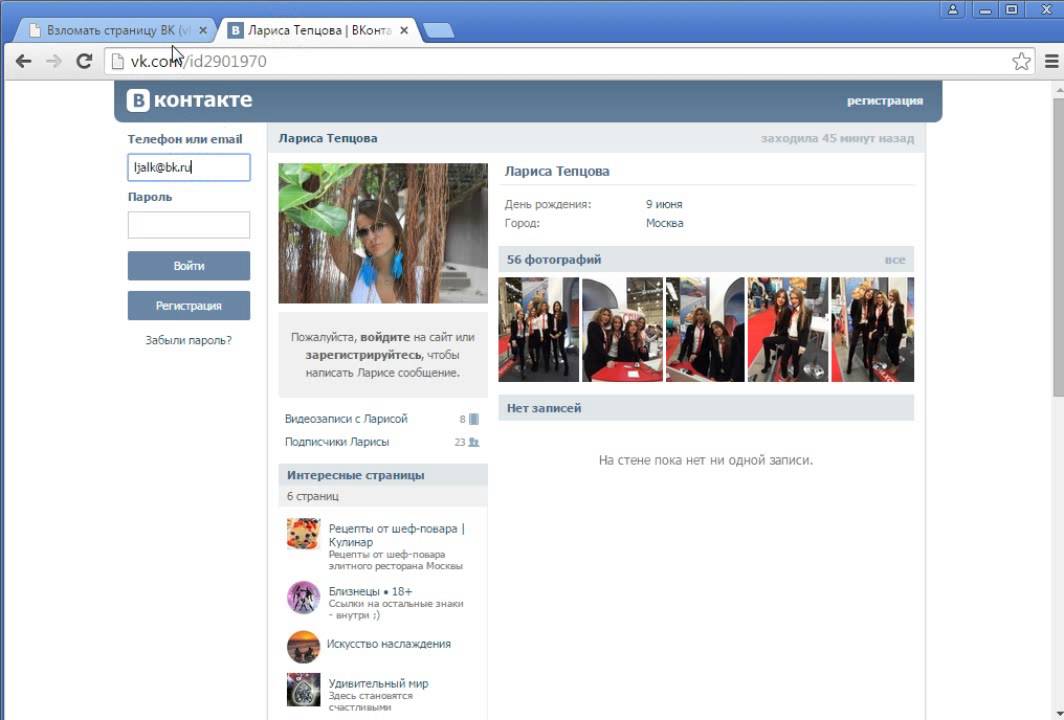

Причин необходимости получения доступа к аккаунту масса: начиная от восстановления своего логина-пароля, заканчивая шпионажем личных сообщений других пользователей. Широким спросом данная услуга взлом вконтакте пользуется у ревнивцев, которые заподозрили свою вторую половинку в измене или обмане.

Как взломать контакт

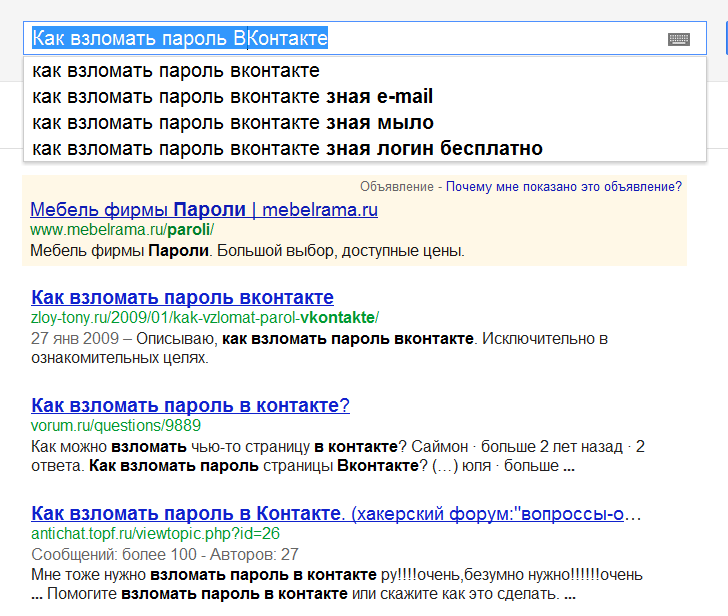

Самостоятельно взломать социальную сеть можно только в случае:

Впрочем, подбирать его самостоятельно можно долго и нудно, так как кнопок на клавиатуре достаточно. Тем более, что пользователи становятся все более грамотными и стремятся защитить свой логин-пароль надежными способами. Не зря ведь есть мем «когда я умру, удали все данные из ВК». Социальная сеть хранит огромное количество информации, скрытой от других пользователей. Это могут быть:

Чтобы узнать все о человеке, можно заказать взлом ВК в нашей компании. Предлагаем разумные цены и быстрые сроки выполнения заказа.

Как заказать взлом ВК

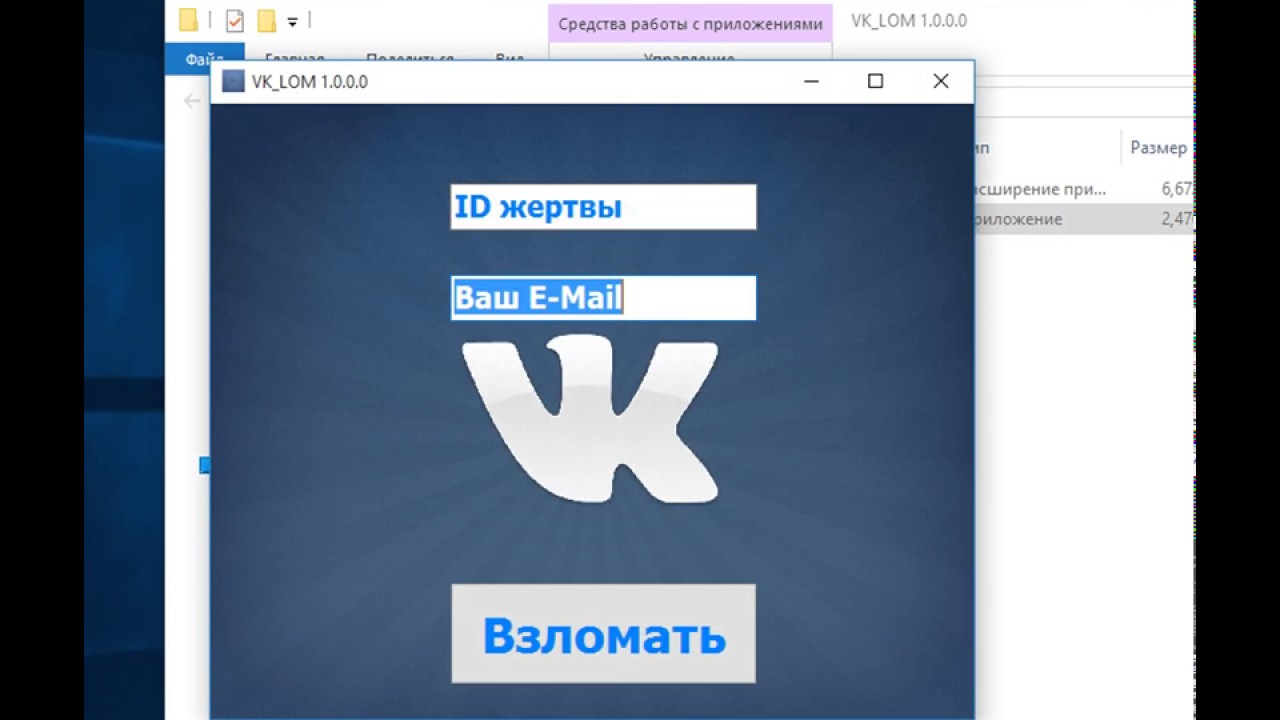

На сайте есть кнопка связи для оформления заказа. Нажмите на нее и введите необходимые данные: ID страницы. Далее укажите свою электронную почту, имя для общения с вами и предоставьте короткую информацию о жертве. Мы быстро отреагируем на вашу заявку и после подтверждения заказа, приступим к работе.

Процесс взлома ВК остается нами в секрете, так как это основа нашей работы. Но вы можете быть уверены, что злом произойдет « как по маслу», что означает:

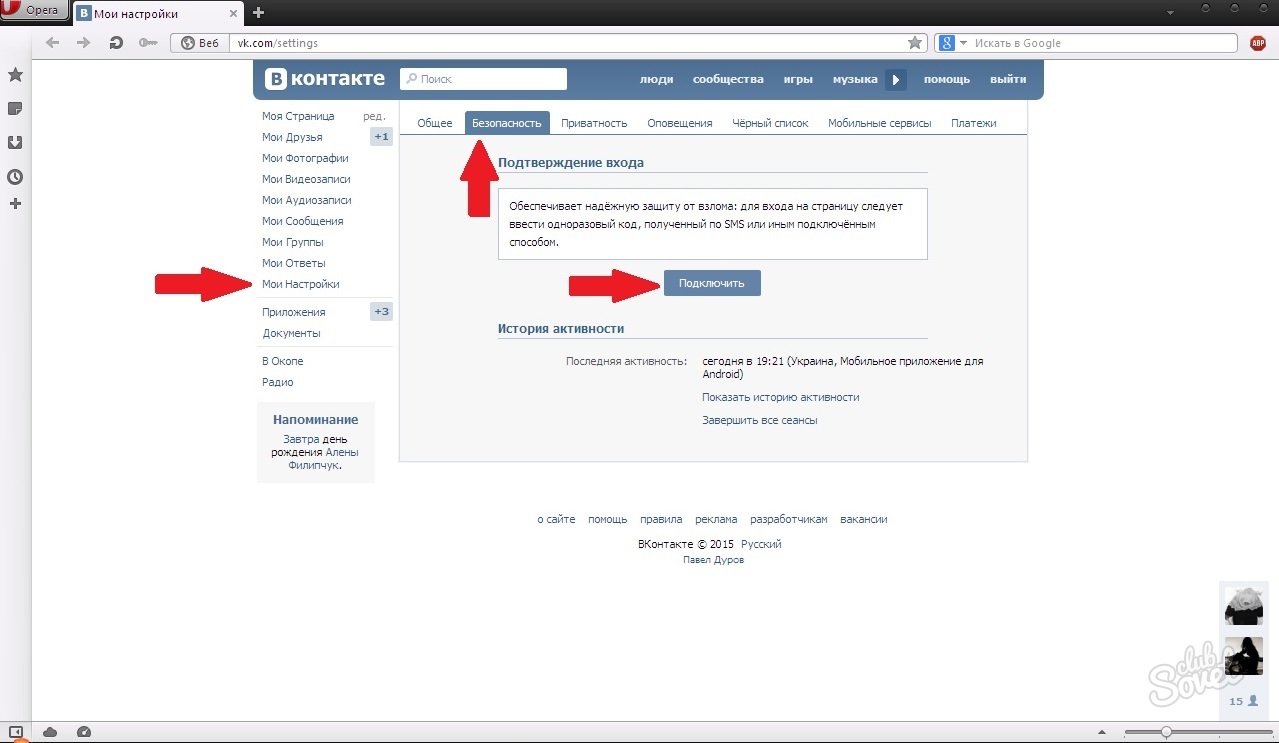

Итогом нашей работы является предоставление данных логина и пароля жертвы. Дополнительно мы предоставим рекомендации, как избежать взлома своего собственного аккаунта и максимально его защитить от других лиц.

Как происходит сотрудничество с нами

В целом, работа с нами не требует от вас каких-либо усилий. Оно состоит из нескольких этапов:

Мы не работаем с предоплатой. Предоставляем услуги чисто и прозрачно. Никакого «кидалова» и обмана. Доказательства взлома страницы в социальной сети предоставляется в любом удобном для вас виде. Это может быть:

При необходимости вы можете привлечь гаранта для обеспечения надежности оказания услуги. В данном случае, его услуги оплачиваете вы. Мы ценим свою репутацию и делаем все, чтобы клиенты нам доверяли!

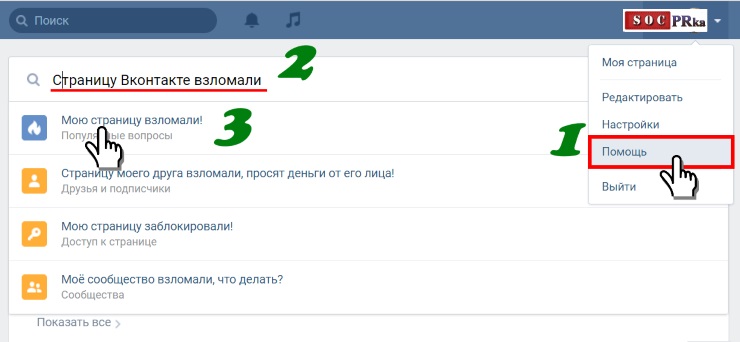

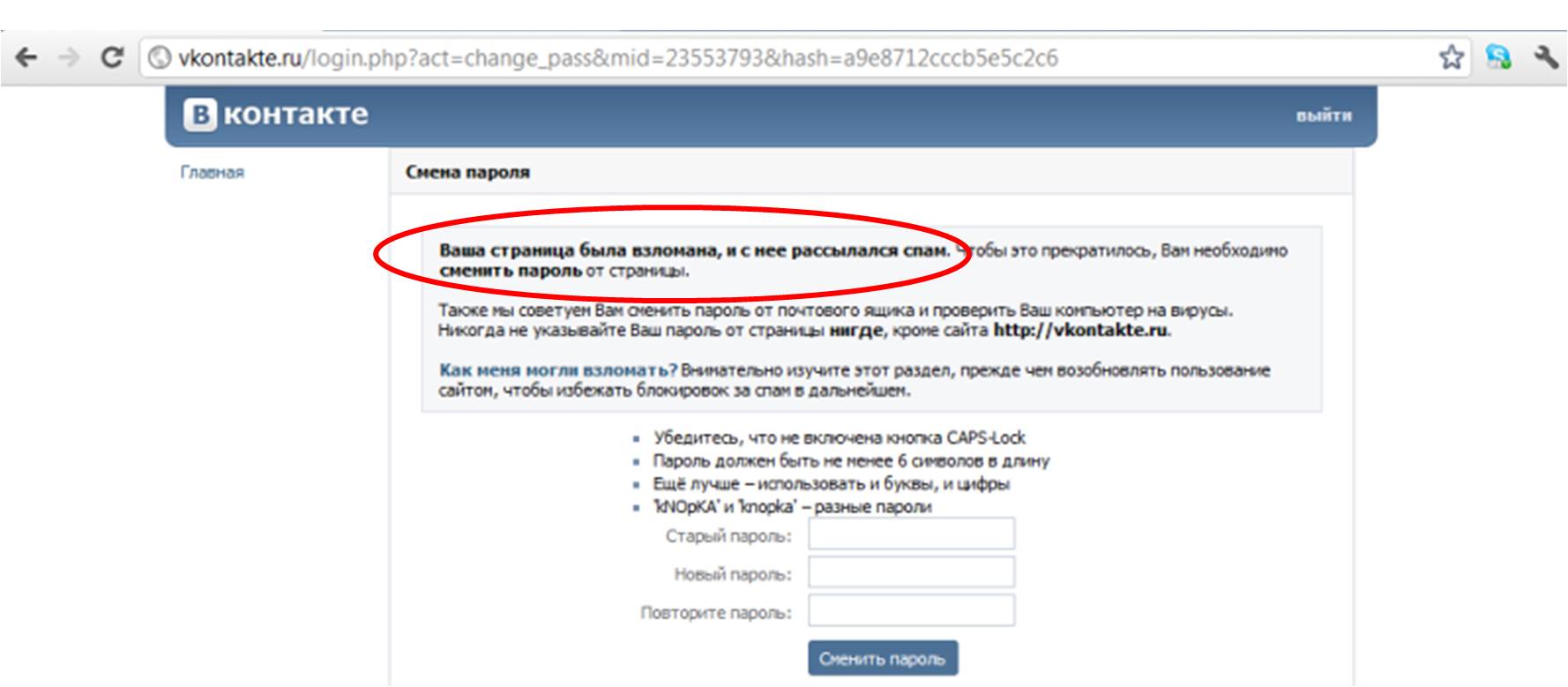

Есть ли гарантии, что жертва не узнает о взломе?

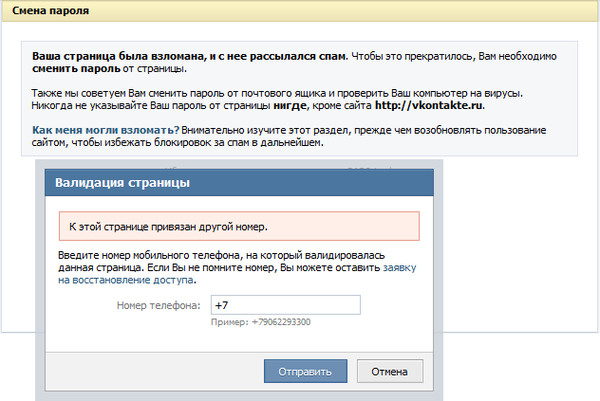

Да, мы не меняем пароли, а потому жертва без подозрений может использовать свой аккаунт.

Помните, что предоплату просят только мошенники, которые не собираются выполнять ваш заказ! Работайте только с профессионалами, которые могут взломать Вконтакте чисто, без малейшего намека на подозрения от жертвы!

Как взломать аккаунт Telegram? — Алукаре

от Нана

СоммерВ настоящее время среди взломанных сетей среди других аккаунтов социальной сети находится Telegram. Это действительно для учетных записей с несколькими подписчиками. Более того, эти аккаунты недавно стали жертвами хакеров, но что делать в подобных ситуациях, чтобы защитить свои данные и свой аккаунт? Узнайте здесь необходимые меры в случае взлома аккаунта Telegram. Точно так же, как вы наверняка знаете, у Telegram около 600 миллионов активных пользователей в месяц. Платформой пользуются ваши родственники или ваши дети, но вы не знаете, что они там делают, с кем разговаривают? Точно, мы также покажем вам, как взломать аккаунт Telegram в этой статье. Однако следует отметить, что у вас должна быть веская причина для этого, поскольку, напомню, взлом учетной записи запрещен законом.

Более того, эти аккаунты недавно стали жертвами хакеров, но что делать в подобных ситуациях, чтобы защитить свои данные и свой аккаунт? Узнайте здесь необходимые меры в случае взлома аккаунта Telegram. Точно так же, как вы наверняка знаете, у Telegram около 600 миллионов активных пользователей в месяц. Платформой пользуются ваши родственники или ваши дети, но вы не знаете, что они там делают, с кем разговаривают? Точно, мы также покажем вам, как взломать аккаунт Telegram в этой статье. Однако следует отметить, что у вас должна быть веская причина для этого, поскольку, напомню, взлом учетной записи запрещен законом.

Если вы хотите защитить или шпионить за учетной записью Telegram:

⏭️Как взломать аккаунт Telegram⏮️

Как узнать, взломан ли аккаунт Telegram?

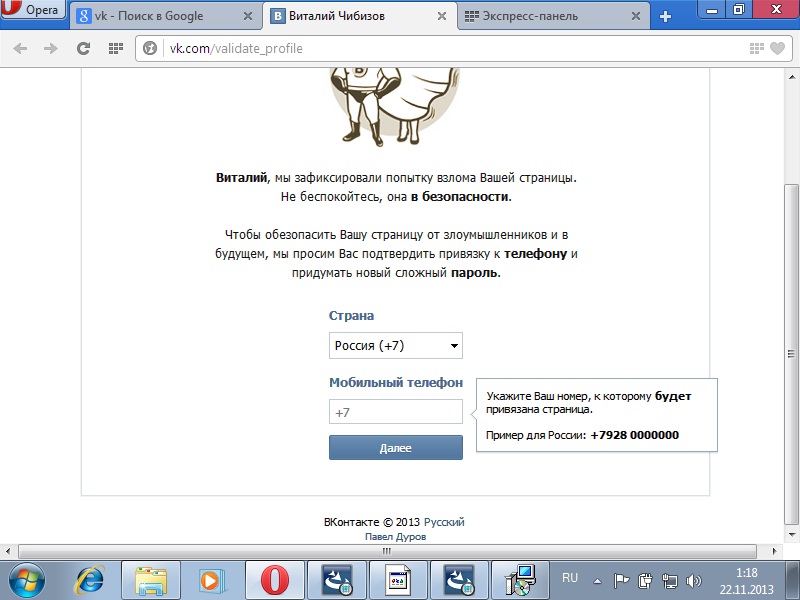

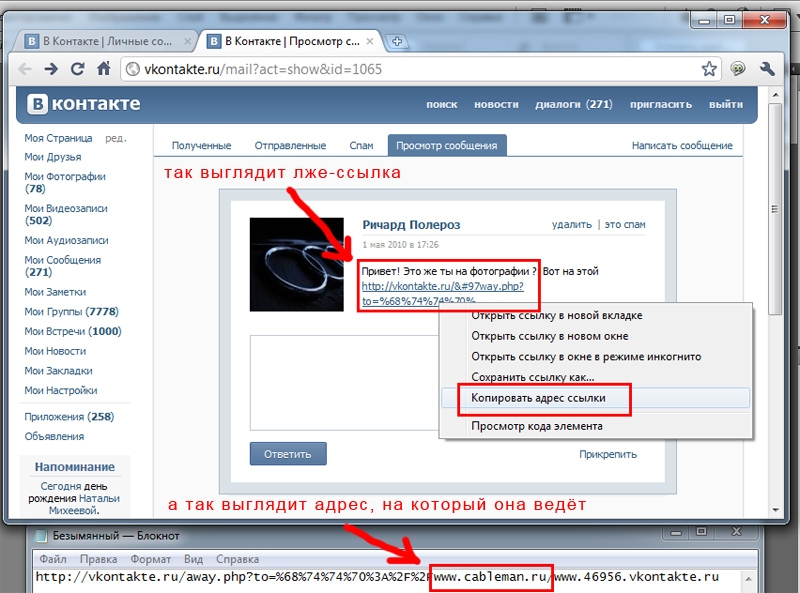

Благодаря фишингу вы можете определить, был ли взломан ваш аккаунт. Так, пользователь получает сообщение из Telegram-аккаунта с псевдонимом, который напоминает официальное имя. в TelegramАдминистратор, Этот последний указывает на подозрительную активность в вашем аккаунте а также пользователь должен подтвердить свою учетную запись иначе он будет заблокирован. После, дана ссылка для подтверждения счет. Кроме того, веб-сайт выглядит как настоящая страница входа в Telegram. Как результат, хакер просит пользователя ввести его номер телефона, код подтверждения. И если аутентификация включена, будет сгенерирован пароль.

в TelegramАдминистратор, Этот последний указывает на подозрительную активность в вашем аккаунте а также пользователь должен подтвердить свою учетную запись иначе он будет заблокирован. После, дана ссылка для подтверждения счет. Кроме того, веб-сайт выглядит как настоящая страница входа в Telegram. Как результат, хакер просит пользователя ввести его номер телефона, код подтверждения. И если аутентификация включена, будет сгенерирован пароль.

Однако, если это Забыли пароль, хакер просит пользователя продолжить нормальный процесс восстановление пароля. Как результат, он нажмет на ссылку, получит код восстановление настоящего сайта Telegram перенести код на поддельную страницу Telegram. Как только владелец учетной записи вводит всю эту информацию, мошенник получает все необходимое для получения доступа к учетной записи. Затем он может связать его с другим номером телефона. В результате у них есть доступ к аккаунту и его каналам.

Затем он может связать его с другим номером телефона. В результате у них есть доступ к аккаунту и его каналам.

Если вы хотите снизить риск взлома и лучше защитить свой телефон:

🕵️Защитите мои данные с помощью Mspy🕵️

Как защитить свой аккаунт?

Чтобы избежать любой формы взлома, вы должны защитить свою учетную запись. Вот что вам нужно сделать:

- Например, вы можете включить двухфакторную аутентификацию для вашего аккаунта. В результате ваша учетная запись будет более безопасной;

- Вы также должны следите за сообщениями от неизвестных аккаунтов, а также к подозрительные ссылки. К вашему сведению, учетная запись администратора Telegram имеет значок проверки по информации об учетной записи. ТАК если вы получили сообщение от «Телеграм» без значка, это мошенничество. Кроме того, последний помечает сообщение как спам, что является более очевидным признаком;

- Если вы также вводите свою личную информацию в Интернете, убедитесь, что соединение безопасно.

Смотри внимательно доменное имя сайта в адресной строке;

Смотри внимательно доменное имя сайта в адресной строке; - Наконец, вы также можете установить решение для защиты от фишинга на каждом устройстве, которое это позволяет.

А теперь давайте перейдем ко второй части нашей статьи, которая заключается в том, чтобы следить за своими близкими и тем, что они делают в Telegram. Действительно, взлом Telegram-аккаунта с благими намерениями возможен, однако это полностью запрещено законом.

Инструмент, который позволяет вам контролировать учетную запись Telegram:

Для родителей, семейных пар или близких людей вы, вероятно, захотите иметь возможность отслеживать и контролировать аккаунт телеграмм и все, что ваши дети, супруг, друг или кто-либо еще делают на своем мобильном телефоне. Есть только один инструмент 2023 что я рекомендую вам следить за своими близкими и их социальными сетями, включая Telegram, это шпионское программное обеспечение Mspy.

Хотите следить за учетной записью Telegram?

⛔Я узнаю, как взломать аккаунт Telegram с помощью Mspy⛔

Это идеальный инструмент для просмотра чьих-либо сообщений без их ведома, так что не стесняйтесь протестировать его!

Также для тех из вас, кто потерял свою учетную запись и хочет ее вернуть, знайте, что инструмент, который я только что упомянул, позволяет вам делать все удаленно на вашем телефоне, поэтому даже для меня я бы рекомендовал установить на свой телефон (у меня есть это на случай, если кто-то ворует мой телефон или аккаунт Telegram!)

Другие страницы нашего сайта, которые помогут вам в социальных сетях:

- Как взломать/взломать аккаунт TikTok?

- Как взломать/взломать аккаунт в Instagram?

- Как взломать/взломать аккаунт Facebook?

- Как взломать/взломать аккаунт Telegram?

- Как взломать/взломать аккаунт WhatsApp?

- Как взломать/взломать аккаунт в Твиттере?

- Как взломать/взломать аккаунт Messenger?

- Как взломать/взломать аккаунт Onlyfan?

- Как взломать/взломать аккаунт SnapChat?

- Как взломать/взломать аккаунт Youtube?

- Как взломать/взломать аккаунт Pinterest?

- Как взломать/взломать аккаунт Line?

Как взломать телефон моего партнера удаленно без доступа

Введение

Есть несколько способов взломать смартфон вашего партнера, не вступая с ним в контакт. Все эти методы в основном могут быть выполнены только хакерами, имеющими большой хакерский опыт, которого у вас, скорее всего, нет. Хорошей новостью является то, что вам не нужно беспокоиться о поиске хакера, поскольку я сам был связан со многими хакерами. Если вам нужен хакер, который может предоставить вам полный доступ к телефону вашей второй половинки, единственный известный мне хакер, который обладает таким мастерством, — это команда династии Хаков. Вы можете связаться с ними через [email protected]

Все эти методы в основном могут быть выполнены только хакерами, имеющими большой хакерский опыт, которого у вас, скорее всего, нет. Хорошей новостью является то, что вам не нужно беспокоиться о поиске хакера, поскольку я сам был связан со многими хакерами. Если вам нужен хакер, который может предоставить вам полный доступ к телефону вашей второй половинки, единственный известный мне хакер, который обладает таким мастерством, — это команда династии Хаков. Вы можете связаться с ними через [email protected]

Взлом телефона считался очень сложным, но сегодня есть несколько способов обойти это. Беспокоиться о лояльности вашего партнера в сегодняшней сложной среде — это нормально, и выяснить, в чем заключается его лояльность, не должно быть проблемой, поскольку существует несколько способов взломать его телефон без физического доступа к нему. В этой статье будут рассмотрены многие методы отслеживания использования телефона вашим партнером.

Эта статья предназначена только для образовательных целей.

В прошлом для взлома телефона требовались специальные знания, которыми большинство людей не обладают, особенно учитывая тот факт, что в предыдущие эпохи навыки взлома не всегда требовались. С появлением технологий поймать партнера-изменщика стало проще и сложнее одновременно.

Можно ли удаленно взломать чужой телефон?

С появлением хакерства наше восприятие мира изменилось. Теперь люди могут наблюдать за перемещениями других людей, используя удаленный доступ к своим мобильным устройствам, когда они чувствуют себя уязвимыми. Сейчас в обществе жизненно необходимо все больше и больше проверять.

Существует два основных способа получить доступ к чьему-либо телефону: шпионские приложения или методы взлома. Существуют доступные приложения для наблюдения, которые позволяют контролировать сотовые телефоны, не приходя, хотя это невозможно сделать без физического доступа к рассматриваемому телефону, поэтому лучше нанять хакера, учитывая, что они могут легко взломать любое устройство удаленно и без физического прикосновения.

Как скрытно взломать телефон партнера

Чтобы получить доступ к чьему-либо телефону, нужно хорошо разбираться в методах взлома, что в реальной жизни является сложным и сложным процессом. В процессе используется сложный код и специализированные языки, что находится за пределами понимания обычного человека. Чтобы получить необходимую информацию, найм профессионального хакера — ваш единственный выбор. Обратитесь к [email protected] сегодня и считайте свою проблему решенной.

Династия Хак знает, как проникнуть в чей-то телефон или другое устройство, предоставив вам доступ ко всем данным и информации. С помощью Hack Dynasty можно удаленно получить контроль над мобильным устройством другого человека, не вступая в физический контакт.

Как взломать телефон партнера, не прикасаясь к телефону

Мы приложили все усилия, чтобы предоставить вам знания о передовых методах, которые хакеры используют для доступа к мобильным телефонам без разрешения. Крайне важно понимать, что опытные хакеры могут удаленно взломать iPhone, что дает им возможность видеть многочисленные элементы действий пользователя на телефоне. Важно помнить, что проведение таких операций без надлежащей лицензии является нарушением закона и аморальным. Всегда уделяйте первостепенное внимание уважению конфиденциальности и поддержанию отношений, основанных на доверии, поощрению открытого диалога и открытому решению проблем, а не использованию навязчивых методов.

Крайне важно понимать, что опытные хакеры могут удаленно взломать iPhone, что дает им возможность видеть многочисленные элементы действий пользователя на телефоне. Важно помнить, что проведение таких операций без надлежащей лицензии является нарушением закона и аморальным. Всегда уделяйте первостепенное внимание уважению конфиденциальности и поддержанию отношений, основанных на доверии, поощрению открытого диалога и открытому решению проблем, а не использованию навязчивых методов.

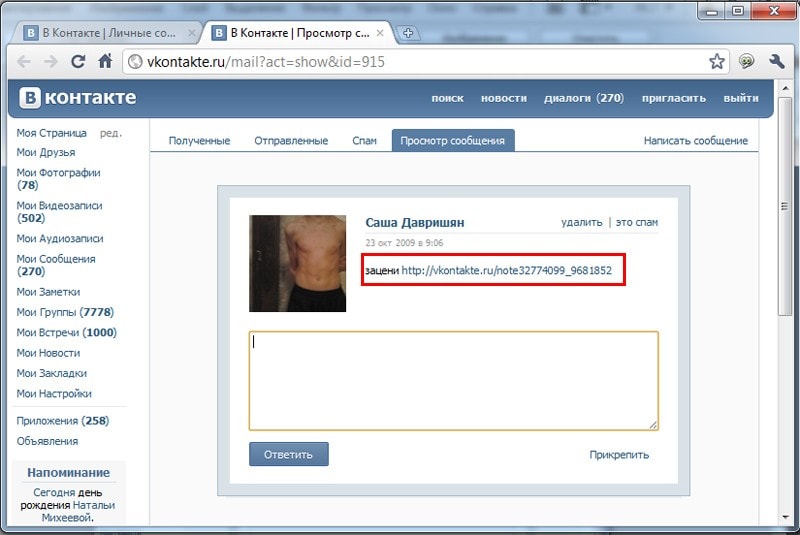

Поскольку фишинг предполагает отправку по электронной почте ссылки на телефон вашего партнера, использование этой тактики может показаться простой стратегией. Программа автоматически устанавливается на устройство при переходе по ссылке, что дает вам доступ к взлому чьего-либо телефона, включая телефон вашего супруга. Следите за смартфоном вашего партнера, используя онлайн-аккаунт на вашем телефоне. Если у вас есть правильные пароли и Apple ID, вы также можете использовать мобильные телефоны на базе iOS в качестве инструмента наблюдения. Вы можете начать отслеживать телефон своего партнера, зайдя на официальный сайт хакерской программы на своем телефоне, создав учетную запись и войдя в систему.

Вы можете начать отслеживать телефон своего партнера, зайдя на официальный сайт хакерской программы на своем телефоне, создав учетную запись и войдя в систему.

Просто зная количество партнеров, телефон можно прослушивать. Для этого настоятельно рекомендуется программа Ultimate Phone Spy App, которая позволяет взломать мобильный телефон с помощью простого номера. Установка приложения на телефон цели — это первый шаг. Следуя этой процедуре, вы должны оплатить выбранную вами подписку в соответствии с вашим планом до получения лицензионного ключа. Теперь, зная номер телефона вашего партнера, вы можете контролировать его телефон. С помощью этого программного обеспечения вы можете просматривать свои контакты, записи звонков, историю Интернета и многое другое. Не имеет значения, использует ли ваш супруг телефон Android.

Взлом с помощью текстового сообщения. Использование текстовых сообщений — один из популярных способов взлома телефона. Почти у каждого в современном мире есть учетная запись Google, которую они используют для регистрации в различных программах. Войдите на страницу входа в Google и выберите опцию «Забыли пароль», чтобы продолжить эту технику.

Почти у каждого в современном мире есть учетная запись Google, которую они используют для регистрации в различных программах. Войдите на страницу входа в Google и выберите опцию «Забыли пароль», чтобы продолжить эту технику.

Одним из способов мониторинга iPhone с использованием только номера телефона является отправка текстового сообщения на целевое устройство якобы из раздела безопасности Google. Вы можете написать: «Мы заметили необычную активность в вашей учетной записи». Чтобы узнать больше, нажмите на ссылку».

Вы можете войти в систему, не имея физического доступа к целевому телефону, отправив это текстовое сообщение и получив код подтверждения. Этот метод предлагает относительно простой способ взлома чьего-либо телефона.

Получив доступ, вы можете входить в многочисленные приложения телефона вашего партнера, включая сайты социальных сетей и почтовые клиенты, и даже отслеживать их местонахождение на карте. После этого вы можете перехватывать тексты без физического доступа к целевому телефону.

Ключевые особенности глаз включают в себя;

- Захват нажатия клавиш: запись и отслеживание нажатий клавиш на предполагаемом целевом устройстве.

- Social Spotlight: доступ к информации из известных социальных сетей, таких как Tinder, Facebook, Kik и Snapchat, чтобы узнать больше о разговорах вашего партнера.

- Отслеживание и точное определение текущего местоположения целевого устройства.

- Нарушитель планов: просмотрите историю телефонных звонков и сообщений вашего супруга.

- Невидимый щит работает, не спуская глаз с целевого устройства.

- Анализ и сбор данных с целевого телефона, таких как использование приложений и история браузера, с помощью анализатора телефона.

- Получение и доступ к медиафайлам с целевого устройства с помощью инструмента «Поиск файлов».

- Веб-лупа: Отслеживайте и исследуйте, как целевое устройство использует Интернет для просмотра веб-страниц.

Flexispy

Flexispy также является очень хорошим приложением для мониторинга, но оно также требует физического доступа к устройству. Одним из преимуществ использования династии хакеров является то, что они не требуют таких, как хакеры в реальном времени.

Давайте рассмотрим привлекательные функции, которые предоставляет FlexiSPY:

- Запись телефонных звонков позволит вам слышать и отслеживать их разговоры.

- Отслеживание в социальных сетях: отслеживайте их поведение в различных социальных сетях.

- Мониторинг журналов вызовов: следите за входящими и исходящими вызовами.

- Отслеживание местоположения: используйте GPS, чтобы узнать, где они находятся.

- Создавайте виртуальные границы и получайте уведомления, когда пользователи входят или покидают определенные области с помощью геозон.

- Кейлоггер: Захват нажатий клавиш для поиска паролей и других личных данных.

- Просматривайте изображения, фильмы и другие элементы мультимедиа, хранящиеся на их устройстве, через мультимедийный доступ.

- Будьте в курсе новейших функций и обновлений безопасности благодаря автоматическим удаленным обновлениям.

- Используйте приложение скрытно и не вызывая подозрений в скрытом режиме.

- Удаленный перезапуск устройства: для обеспечения оптимальной производительности перезапустите их устройство удаленно.

- Следите за их интернет-активностью и историей браузера.

Эта статья предназначена только для образовательных целей.

Заключение

Вы ищете конкретные доказательства, потому что беспокоитесь о возможной неверности в ваших отношениях? Мы методично собрали для вас самый надежный способ сделать это. Лучше всего нанять [email protected] . они способны успешно взломать самый защищенный телефон. Крайне важно помнить, что при решении проблем в отношениях открытое и честное общение часто является наиболее полезным методом. Мы настоятельно рекомендуем решать вопросы или проблемы с вашим супругом, прежде чем предпринимать навязчивые шаги.

Крайне важно помнить, что при решении проблем в отношениях открытое и честное общение часто является наиболее полезным методом. Мы настоятельно рекомендуем решать вопросы или проблемы с вашим супругом, прежде чем предпринимать навязчивые шаги.

Как взломать чей-то телефон (9 методов)

Люди взламывают телефоны по многим причинам. Например, родители могут захотеть проверить детей, чтобы убедиться, что они в безопасности. Или вы можете проверить местоположение своих близких из соображений безопасности. Есть много причин, по которым кто-то может взломать чей-то мобильный телефон. Некоторые из них злонамеренны, в то время как другие более действительны по тому, что некоторые люди считают уважительной причиной.

Вынос ключей :

Независимо от того, зачем вам нужно удаленно взломать чей-то телефон, есть несколько способов сделать это:- Программное обеспечение для взлома

- Подглядывание через камеру телефона

- Фишинг

- Взлом Bluetooth

- Замена SIM-карты

- Социальная инженерия

- Вредоносная реклама

- Претекст

- Атаки посредника

Способ 1. Использование программного обеспечения для взлома мобильных телефонов (mSpy)

Использование программного обеспечения для взлома, такого как mSpy, является распространенным методом удаленного доступа к чьему-либо телефону iPhone или Android. Это программное обеспечение было первоначально запущено в 2011 году как инструмент для родителей. Оно быстро стало одним из лучших приложений для родительского контроля, позволяющим детям безопасно пользоваться технологиями.

Многие другие люди нуждаются в программном обеспечении в эти дни. С ним легко работать, а некоторые программы поставляются с полезными функциями.

Следуйте этим шагам, чтобы использовать MSPY для взлома в телефон:

Шаг 1) Установите MSPY на устройство, которое вы хотите взломать

Шаг 2) Выберите тип устройства сотового телефона, которое вы хотите контролировать. (Устройства Android или iOS).

Шаг 3) ) Загрузите приложение на свой мобильный. Следуйте инструкциям на экране и настройте mSpy.

Следуйте инструкциям на экране и настройте mSpy.

Примечание. Помните, что для настройки mSpy вам необходим физический доступ к телефону человека.

Шаг 4) Вы можете посетить панель управления и начать отслеживать звонки, текстовые сообщения и фотографии, которые делает владелец телефона. Он может даже хранить пароли для веб-сайтов, к которым они обращаются.

Посетите mSpy >>

Метод 2: Взлом сотового телефона с помощью камеры телефона

Вот шаги для взлома телефона с помощью камеры телефона: телефон, который вы хотите взломать.

Шаг 2) Затем вы можете загрузить и установить программное обеспечение на телефон.

Шаг 3) Когда вы устанавливаете программное обеспечение на телефон другого человека, вы можете получить полный контроль над камерой пользователя.

Шаг 4) После этого вы можете использовать камеру вашего телефона iPhone/Android, чтобы делать фотографии и записывать разговоры или видео.

Метод 3: Фишинговые атаки

Фишинговая атака — это кибератака, которая отправляет подозрительную ссылку целевому лицу. Когда этот человек нажимает на ссылку, он загружает вредоносные вложения или отправляет личную информацию хакеру. Большинство людей влюбляются в них, потому что ссылки не сразу выглядят подозрительно.

Вы можете использовать фишинговую атаку для удаленного взлома чьего-либо телефона. Он работает, отправляя им iMessage/текстовое сообщение с реалистичной претензией. Это должно быть что-то, во что, как вы знаете, они поверят, чтобы заставить их отказаться от личной информации, такой как пароли. После того, как они предоставят вам нужную информацию, вы сможете использовать ее по своему усмотрению. Не всем понравится этот метод, но стоит попробовать, если вы ищете способы взломать устройства Android/iPhone.

Метод 4: Взлом Bluetooth

Технология Bluetooth сделала многое в нашем мире более удобным. Вы можете подключить свой телефон к автомобилям и телевизорам и более эффективно слушать музыку или совершать телефонные звонки. Еще один популярный способ удаленного доступа к чьему-либо телефону — взлом Bluetooth.

Еще один популярный способ удаленного доступа к чьему-либо телефону — взлом Bluetooth.

Самое приятное в этом методе то, что вам не обязательно нужен физический доступ к телефону, чтобы взломать его. Вот как вы можете использовать технологию Bluetooth для взлома чьего-либо телефона:

Шаг 1) Убедитесь, что устройство, которое вы пытаетесь взломать, имеет соединение Bluetooth.

Шаг 2) Если у него нет соединения Bluetooth, вам нужно включить Bluetooth самостоятельно или попросить владельца сделать это

Шаг 3) Вы подключитесь к телефону через Bluetooth, чтобы получить доступ к информации и данным.

Шаг 4) Загрузите данные, пока вы находитесь в зоне действия телефона (вам нужно оставаться в пределах 30 футов или меньше)

Совет: если вы беспокоитесь о том, что кто-то взломает ваш телефон, никогда не подключайтесь к неизвестному устройству Bluetooth. Хотя это может быть несчастный случай, это может быть и нападение.

Метод 5: Взломать чей-то телефон с помощью замены SIM-карты

Все Android и iPhone имеют SIM-карту (модуль идентификации абонента). Один из способов получить доступ к информации на чьем-то телефоне — подменить SIM-карту. Хакеры получат оператора мобильной связи, такого как Version, T Mobile или другого, который предоставит им новую SIM-карту, чтобы они могли деактивировать старую SIM-карту.

Вы можете легко управлять телефоном человека с новой SIM-картой. Когда вы замените SIM-карту, у вас будет доступ ко всем их телефонным звонкам, текстовым сообщениям и т. д. Однако этот метод не является стандартным для людей, проверяющих своих детей.

Метод 6: Социальная инженерия

Социальная инженерия — полезная тактика, которую можно использовать не только для взлома чьего-либо телефона. Это обман или манипуляция, которые позволяют кому-то влиять на взаимодействие людей для получения желаемого результата.

Эта тактика обычно используется в других сферах жизни по положительным причинам. Хотя социальная инженерия может иметь положительные результаты, все больше и больше хакеров получают доступ к чужим устройствам. Таким образом, социальная инженерия — жизнеспособный вариант, если вы хотите проверить своих детей или партнера.

Хотя социальная инженерия может иметь положительные результаты, все больше и больше хакеров получают доступ к чужим устройствам. Таким образом, социальная инженерия — жизнеспособный вариант, если вы хотите проверить своих детей или партнера.

Вот способы использования социальной инженерии для взлома телефона:

- Схемы фишинга обманом заставляют пользователей раскрывать личную информацию, например банковскую информацию.

- Вредоносная реклама относится к более новой кибератаке, которая вставляет вредоносное ПО в блоки цифровой рекламы. Когда пользователь нажимает на законную рекламу, он заражается вредоносным ПО.

- Схемы смишинга — это особая фишинговая атака, которая проходит через текстовые сообщения.

Вы можете использовать социальную инженерию лично с кем-то, если знаете, кого пытаетесь взломать. Вы можете поговорить с ними и убедить их предоставить вам доступ к их паролю и, следовательно, войти в их телефон и посмотреть, что они делают.

Метод 7: Вредоносная реклама

Вредоносная реклама — это то, что объединяет рекламу и вредоносное ПО. Вредоносное ПО опасно, поэтому никто не хочет специально устанавливать его на свои устройства. Те, кто использует вредоносную рекламу, пытаются обманом заставить людей нажать на рекламу.

Когда они нажимают на рекламу бесплатного предложения или вредоносную рекламу, это может вызвать загрузку вредоносных программ на их телефон или другое устройство.

Как только эта вредоносная программа будет установлена на их телефон, хакер сможет следить за всем, что он делает. Они могут видеть текстовые сообщения, телефонные звонки и фотографии, которые у вас уже есть на телефоне или которые вы сейчас делаете. Возможность шпионить за своим телефоном также может помочь им получить доступ к конфиденциальной информации, такой как пароли или другая информация.

Метод 8: Претекстинг

Претекстинг относится к социальной инженерии, но мы посчитали, что его следует упомянуть отдельно.

Вот несколько примеров предлогов, которые некоторые люди могут использовать для получения доступа к телефону или другим личным данным:

- Притворяться, что они выиграли в лотерею и им нужен доступ к счету, чтобы отправить деньги

- Требуется код подтверждения, потому что они потеряли свой телефон

Существует множество других атак с предлогами, но многие используют только эти. Некоторые люди делают это с помощью текстовых сообщений, но с ростом популярности социальных сетей все больше людей отправляют сообщения через эти платформы.

Метод 9: атаки «человек посередине» на Wi-Fi

Wi-Fi необходим для большей части современной жизни, но вы можете использовать его для проведения атак «человек посередине» на Wi-Fi, чтобы взломать чей-то телефон. Если вы хотите использовать этот метод, вот как вы можете выполнять эти атаки:

Шаг 1) Настройте поддельную точку доступа Wi-Fi

Шаг 2) Убедитесь, что точка доступа находится рядом с устройством, которое вы хотите взломать, чтобы оно выглядело законным

Шаг 3) Подождите, пока они подключатся к сети

Шаг 4) Они будут перенаправлены на ваше приложение или веб-сайт как хакер

Шаг 5) Вы сможете получать информацию, отправленную по этой сети, и использовать ее по своему усмотрению

Шаг 6) Установите вредоносное или шпионское ПО, чтобы лучше контролировать свое устройство

Как защитить свой телефон от взлома

Количество хакеров растет, и обеспечение безопасности вашего телефона имеет решающее значение для предотвращения доступа хакеров к вашей конфиденциальной информации.

Смотри внимательно доменное имя сайта в адресной строке;

Смотри внимательно доменное имя сайта в адресной строке;