Медведев назвал взлом страницы «ВКонтакте» проявлением информационной войны

https://ria.ru/20220804/medvedev-1807161570.html

Медведев назвал взлом страницы «ВКонтакте» проявлением информационной войны

Медведев назвал взлом страницы «ВКонтакте» проявлением информационной войны — РИА Новости, 04.08.2022

Медведев назвал взлом страницы «ВКонтакте» проявлением информационной войны

Зампредседателя Совбеза Дмитрий Медведев в интервью РИА Новости прокомментировал взлом своей страницы в соцсети «ВКонтакте», заявив, что от подобного никто не… РИА Новости, 04.08.2022

2022-08-04T11:05

2022-08-04T11:05

2022-08-04T12:55

политика

дмитрий медведев

россия

вконтакте

/html/head/meta[@name=’og:title’]/@content

/html/head/meta[@name=’og:description’]/@content

https://cdnn21.img.ria.ru/images/07e6/05/19/1790636465_0:0:3121:1756_1920x0_80_0_0_816878938ed9ccf0325c8d8cfa7abcfb.jpg

МОСКВА, 4 авг — РИА Новости. Зампредседателя Совбеза Дмитрий Медведев в интервью РИА Новости прокомментировал взлом своей страницы в соцсети «ВКонтакте», заявив, что от подобного никто не застрахован, но виновные не останутся безнаказанными.На странице Медведева вечером 1 августа появился пост, посвященный геополитике, в частности, развитию государственности Грузии и Казахстана, позже запись удалили. Он заявил, что это проявление информационной войны, а вражеских стран, которые заинтересованы в столкновении партнеров по ОДКБ, ЕАЭС и ШОС, предостаточно.»Такие взломы случаются не впервые. От них никто не застрахован. В свое время и когда я занимал пост председателя правительства, мне доводилось сталкиваться с подобными атаками. Это проявление той самой информационной войны, о которой мы только что говорили», — сказал он.Медведев добавил, что компетентные службы проводят проверку.»Виновные безнаказанными не останутся», — добавил политик.Зампред Совбеза отметил, что поссорить Россию с друзьями из СНГ не удастся, диалог выстроен прямой, откровенный и без двусмысленностей.

Зампредседателя Совбеза Дмитрий Медведев в интервью РИА Новости прокомментировал взлом своей страницы в соцсети «ВКонтакте», заявив, что от подобного никто не застрахован, но виновные не останутся безнаказанными.На странице Медведева вечером 1 августа появился пост, посвященный геополитике, в частности, развитию государственности Грузии и Казахстана, позже запись удалили. Он заявил, что это проявление информационной войны, а вражеских стран, которые заинтересованы в столкновении партнеров по ОДКБ, ЕАЭС и ШОС, предостаточно.»Такие взломы случаются не впервые. От них никто не застрахован. В свое время и когда я занимал пост председателя правительства, мне доводилось сталкиваться с подобными атаками. Это проявление той самой информационной войны, о которой мы только что говорили», — сказал он.Медведев добавил, что компетентные службы проводят проверку.»Виновные безнаказанными не останутся», — добавил политик.Зампред Совбеза отметил, что поссорить Россию с друзьями из СНГ не удастся, диалог выстроен прямой, откровенный и без двусмысленностей. «Очевидны и нехитрые методы такой «работы» — вбросить от имени известного лица в публичное поле что-то резкое или чувствительное о соседях, сыграть на исторических сюжетах, дождаться неизбежного удаления фейка, а потом торговать этим. Типа в России сделали все специально, послали жесткий сигнал союзникам, а потом дипломатично отгребли. Вроде бы и следов нет, а осадочек остался. Вот они — «истинные намерения русских». Вот их «агрессивные замыслы», — заявил Медведев.По его словам, «мы так никогда не работали и не работаем», а «с друзьями разговариваем прямо и откровенно, без двусмысленностей».

«Очевидны и нехитрые методы такой «работы» — вбросить от имени известного лица в публичное поле что-то резкое или чувствительное о соседях, сыграть на исторических сюжетах, дождаться неизбежного удаления фейка, а потом торговать этим. Типа в России сделали все специально, послали жесткий сигнал союзникам, а потом дипломатично отгребли. Вроде бы и следов нет, а осадочек остался. Вот они — «истинные намерения русских». Вот их «агрессивные замыслы», — заявил Медведев.По его словам, «мы так никогда не работали и не работаем», а «с друзьями разговариваем прямо и откровенно, без двусмысленностей».

https://ria.ru/20220804/medvedev-1807163331.html

https://ria.ru/20220804/medvedev-1807163965.html

россия

РИА Новости

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

2022

Варвара Скокшина

Варвара Скокшина

Новости

ru-RU

https://ria. ru/docs/about/copyright.html

ru/docs/about/copyright.html

https://xn--c1acbl2abdlkab1og.xn--p1ai/

РИА Новости

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

1920

1080

true

1920

1440

true

https://cdnn21.img.ria.ru/images/07e6/05/19/1790636465_117:0:2846:2047_1920x0_80_0_0_e93df88744fb3443c12ce8b05edd04e6.jpg1920

1920

true

РИА Новости

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

Варвара Скокшина

политика, дмитрий медведев, россия, вконтакте

Политика, Дмитрий Медведев, Россия, ВКонтакте

МОСКВА, 4 авг — РИА Новости. Зампредседателя Совбеза Дмитрий Медведев в интервью РИА Новости прокомментировал взлом своей страницы в соцсети «ВКонтакте», заявив, что от подобного никто не застрахован, но виновные не останутся безнаказанными.

На странице Медведева вечером 1 августа появился пост, посвященный геополитике, в частности, развитию государственности Грузии и Казахстана, позже запись удалили. Он заявил, что это проявление информационной войны, а вражеских стран, которые заинтересованы в столкновении партнеров по ОДКБ, ЕАЭС и ШОС, предостаточно.

«Такие взломы случаются не впервые. От них никто не застрахован. В свое время и когда я занимал пост председателя правительства, мне доводилось сталкиваться с подобными атаками. Это проявление той самой информационной войны, о которой мы только что говорили», — сказал он.

Медведев добавил, что компетентные службы проводят проверку.

«Виновные безнаказанными не останутся», — добавил политик.

Медведев заявил, что некоторые страны хотят столкнуть союзников по ОДКБ4 августа 2022, 11:12

Зампред Совбеза отметил, что поссорить Россию с друзьями из СНГ не удастся, диалог выстроен прямой, откровенный и без двусмысленностей.

«Очевидны и нехитрые методы такой «работы» — вбросить от имени известного лица в публичное поле что-то резкое или чувствительное о соседях, сыграть на исторических сюжетах, дождаться неизбежного удаления фейка, а потом торговать этим. Типа в России сделали все специально, послали жесткий сигнал союзникам, а потом дипломатично отгребли. Вроде бы и следов нет, а осадочек остался. Вот они — «истинные намерения русских». Вот их «агрессивные замыслы», — заявил Медведев.

Типа в России сделали все специально, послали жесткий сигнал союзникам, а потом дипломатично отгребли. Вроде бы и следов нет, а осадочек остался. Вот они — «истинные намерения русских». Вот их «агрессивные замыслы», — заявил Медведев.

По его словам, «мы так никогда не работали и не работаем», а «с друзьями разговариваем прямо и откровенно, без двусмысленностей».

США сеют рознь везде, кроме своего континента, заявил Медведев4 августа 2022, 11:13

Студента из Ульяновска будут судить за взлом страницы школьника

взлом Ульяновск школьник соцсеть

Студента из Ульяновска будут судить за взлом страницы школьника

Alexander Antipov

взлом Ульяновск школьник соцсеть

Ему грозит до двух лет лишения свободы.

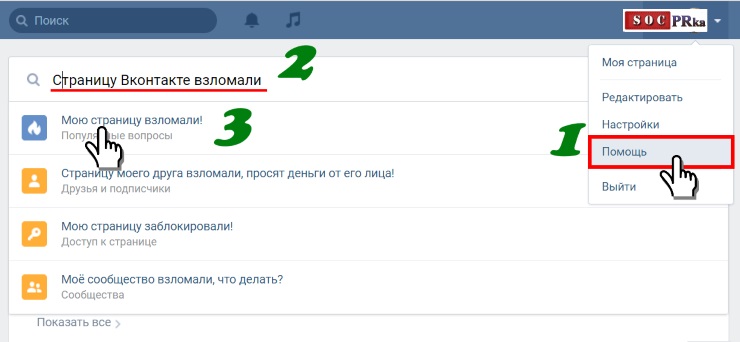

В Вологодской области завершено расследование уголовного дела в отношении 19-летнего студента, взломавшего страницу в соцсети 12-летнего школьника.

Как сообщается, в полицию обратилась мама школьника и пожаловалась, что кто-то взломал страницу сына и от его имени разместил в одном из школьных чатов непристойную картинку. Это вызвало конфликт, из-за чего мальчику пришлось перевестись в другую школу.

После расследования выяснилось, что преступление совершил студент из Ульяновска 2003 года рождения. Он рассказал, что вошел в социальную сеть при помощи чужих данных, затем поменял пароль и нашел в сообщениях школьный чат, где разместил картинку с нецензурной надписью. Свой поступок студент объяснил желанием развлечься.

На молодого человека возбудили уголовное дело по 1 статье 272 УК РФ (Неправомерный доступ к охраняемой законом компьютерной информации). На данный момент расследование завершено и материалы дела направлены в Ульяновский городской суд. Студенту грозит до двух лет лишения свободы.

Студенту грозит до двух лет лишения свободы.

Интересуетесь, как ХАКЕРЫ обходят системы защиты?

Подпишитесь на наш ТГ канал

и хакеры будут обходить вас стороной. Поделиться новостью:

Новости по теме

70 миллионов или 10 терабайт информации: чем обернется взлом TSMC для мира микросхем?

Кибератака на «Дозор-Телепорт»: кто и зачем взломал оператора спутниковой связи

Шпионаж обернулся утечкой: хакеры выложили в сеть данные тысяч пользователей LetMeSpy

Как взломать аккаунт одноклассника за 30 секунд: американская школа выдала всем учащимся одинаковый пароль

Секреты Reddit под угрозой: хакеры требуют выкуп и отмены изменений в доступе к API

Кибератака на Манчестерский университет подтверждена, хакеры требуют выкуп

Meta** выпускает конкурента Twitter*: новый сервис Threads синхронизируется с другими соцсетями

Poly Network: как стать миллиардером за один день и потерять все за одну ночь

США объявили охоту на русских хакеров Clop

Подпишитесь на email рассылку

Подпишитесь на получение последних материалов по безопасности от SecurityLab. ru —

новости, статьи, обзоры уязвимостей и мнения аналитиков.

ru —

новости, статьи, обзоры уязвимостей и мнения аналитиков.

Ежедневный выпуск от SecurityLab.Ru

Еженедельный выпуск от SecurityLab.Ru

9 методов взлома веб-сайтов, наиболее часто используемых хакерами

Пользуетесь ли вы Интернетом? Угадайте, что вы делаете. Тогда вы, должно быть, сталкивались с такими новостями, как хакеры, крадущие данные и отключающие сервисы и веб-сайты. Вот некоторые методы взлома веб-сайтов, которые обычно используют хакеры.

Фактически, согласно хакерской статистике:

- 64% компаний признают, что сталкивались с веб-атаками

- 1/131 электронных писем содержат вредоносное ПО

- Каждый день происходит более 4000 атак программ-вымогателей

- 95% нарушений происходят из-за человеческих ошибок

Эта статистика, мягко говоря, поразительна.

Это не означает, что владельцы веб-сайтов безрассудны. Нет, они принимают меры предосторожности. Вот только — этого мало! Все веб-сайты и интернет-сервисы имеют незначительные уязвимости, которые могут быть использованы той или иной техникой взлома веб-сайта. Если вы не выявите и не исправите эти уязвимости вовремя, вы останетесь незащищенными.

Нет, они принимают меры предосторожности. Вот только — этого мало! Все веб-сайты и интернет-сервисы имеют незначительные уязвимости, которые могут быть использованы той или иной техникой взлома веб-сайта. Если вы не выявите и не исправите эти уязвимости вовремя, вы останетесь незащищенными.

После каждого взлома я видел много удивления — » Если бы я только лучше знал этих хакеров и методы взлома веб-сайтов, я мог бы успешно увернуться от них. »

Хотя в этом есть доля правды, это не совсем так.

При этом, конечно, полезно заглянуть в сознание хакеров. Но без надлежащего защитного снаряжения вы ничем не лучше безоружного солдата.

Итак, с помощью этой записи в блоге мы создали окно, чтобы вы могли ознакомиться с действиями хакера и понять распространенные веб-угрозы и методы взлома, стоящие за ними.

Ниже приведены девять наиболее распространенных методов взлома веб-сайтов, используемых злоумышленниками.

Лучшие методы взлома веб-сайтов

1.

Социальная инженерия (фишинг, наживка)

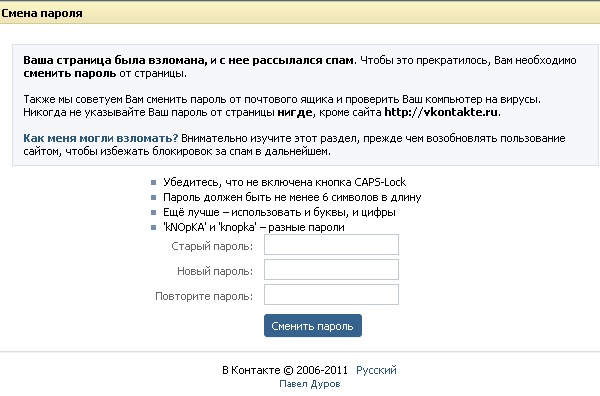

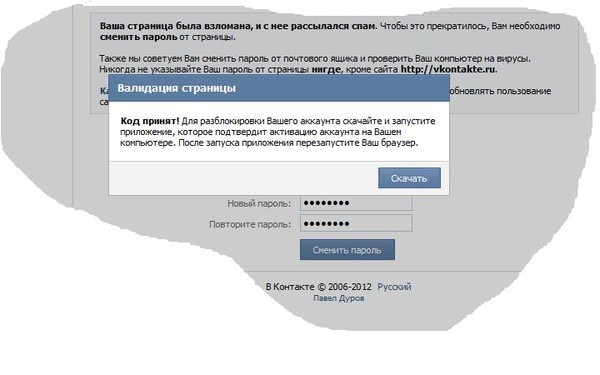

Социальная инженерия (фишинг, наживка)Фишинг — это метод, при котором злоумышленник копирует исходный веб-сайт, а затем побуждает жертву использовать этот поддельный веб-сайт, а не оригинальный. Как только жертва вводит свои учетные данные на этом веб-сайте, все данные отправляются злоумышленнику. Этот метод можно использовать для получения платежной информации, такой как данные кредитной карты или личной информации, такой как учетные данные для входа в важные учетные записи и веб-сайты.

Еще один вид социальной инженерии — атака «замани и подмени». В этой технике взлома злоумышленники покупают рекламные места на надежных и популярных веб-сайтах и размещают, казалось бы, легальную рекламу. После запуска рекламы пользователи нажимают на нее только для того, чтобы оказаться на веб-сайте, заполненном вредоносным ПО. Эти вредоносные программы устанавливаются в системе жертвы, а затем злоумышленник получает доступ к ее системе без ограничений. Злоумышленники наводняют серверы целевого веб-сайта с помощью зомби-компьютеров или ботнетов. Это перегружает ресурсы серверов и приводит к сбою. В некоторых случаях эта атака также использовалась для кражи пользовательской информации путем замораживания пользовательских форм. Недавняя DDoS-атака на GitHub — отличный пример того, насколько серьезными могут быть эти атаки.

Злоумышленники наводняют серверы целевого веб-сайта с помощью зомби-компьютеров или ботнетов. Это перегружает ресурсы серверов и приводит к сбою. В некоторых случаях эта атака также использовалась для кражи пользовательской информации путем замораживания пользовательских форм. Недавняя DDoS-атака на GitHub — отличный пример того, насколько серьезными могут быть эти атаки.

3. Атаки с внедрением кода

Внедрение кода — это общий термин, используемый для атак, включающих внедрение вредоносных кодов в системы. Всякий раз, когда происходит неправильная обработка входных данных, они становятся уязвимыми для атак путем внедрения кода.

Эти атаки возможны, если входные или выходные данные не проверены должным образом. Как только злоумышленник сможет внедрить свой код в систему, он может поставить под угрозу целостность и безопасность системы. Эти атаки также можно использовать как способ запуска дальнейших атак, поскольку система уже заражена и, следовательно, уязвима.

4. Внедрение SQL

Эта атака в основном использует уязвимости в библиотеках или базах данных SQL веб-сайта. Если на веб-сайте есть такая уязвимость, хакеры могут использовать простые коды SQL для получения информации и данных из баз данных. Эти простые коды обманом заставляют систему рассматривать их как законные запросы, а затем предоставляют доступ к своей базе данных.

5. XSS-атаки

Также известные как атаки с межсайтовым выполнением сценариев, при этом типе атак хакеры внедряют вредоносный код в законный веб-сайт. Когда посетитель заходит на веб-сайт и использует свои учетные данные, все данные сохраняются на веб-сайте, к которому злоумышленник может получить доступ в любое время. Эти атаки могут быть эффективно использованы для кражи пользовательских данных и личной информации.

Существует два типа XSS-атак: сохраненные XSS-атаки и отраженные XSS-атаки. При хранимых атаках зараженный скрипт постоянно хранится на сервере. И злоумышленник может получить его в любое время. При отраженных атаках сценарии отражаются от веб-серверов в виде предупреждений или результатов поиска. Поскольку это делает запрос подлинным, веб-сайт обрабатывает их и заражается

При отраженных атаках сценарии отражаются от веб-серверов в виде предупреждений или результатов поиска. Поскольку это делает запрос подлинным, веб-сайт обрабатывает их и заражается

6. Использование уязвимостей плагинов

Если вы используете WordPress, то вы должны быть знакомы с плагинами (расширениями и модулями в случае Magento и Drupal соответственно). Плагины считаются наиболее уязвимыми частями веб-сайта. Злоумышленники могут использовать любые устаревшие или незащищенные сторонние плагины, чтобы получить контроль над вашим сайтом или полностью отключить его. Лучший способ обезопасить себя — всегда использовать плагины из надежных источников и всегда обновлять свои плагины

7. Перебор

В этой технике взлома злоумышленники пробуют несколько комбинаций пароля, пока одна из комбинаций не совпадет. Этот метод прост в исполнении, но требует огромных вычислительных мощностей для реализации. Чем длиннее пароль, тем сложнее его подобрать методом грубой силы. Иногда для ускорения процесса злоумышленники также используют словари. Это делается путем изменения IP-адресов, хранящихся на DNS-сервере, на адрес, ведущий на веб-сайт злоумышленника. Отравление кеша DNS — это процесс, посредством которого локальный DNS-сервер взаимодействует с зараженным сервером. Как только жертва попадает на поддельный веб-сайт, злоумышленник может заразить систему жертвы вредоносным ПО и использовать другие методы взлома веб-сайта, чтобы нанести дополнительный ущерб.

Иногда для ускорения процесса злоумышленники также используют словари. Это делается путем изменения IP-адресов, хранящихся на DNS-сервере, на адрес, ведущий на веб-сайт злоумышленника. Отравление кеша DNS — это процесс, посредством которого локальный DNS-сервер взаимодействует с зараженным сервером. Как только жертва попадает на поддельный веб-сайт, злоумышленник может заразить систему жертвы вредоносным ПО и использовать другие методы взлома веб-сайта, чтобы нанести дополнительный ущерб.

9. Кража файлов cookie

Как бы безобидно это ни звучало, эта атака может эффективно украсть все ваши важные данные. Во время сеансов просмотра веб-сайты сохраняют множество файлов cookie на вашем компьютере. Эти файлы cookie содержат много конфиденциальной информации, включая ваши учетные данные для входа, такие как ваши пароли или даже ваши платежные данные. Если злоумышленники получат эти файлы cookie, они могут либо украсть всю эту информацию, либо использовать ее, чтобы выдать себя за вас в Интернете.

Описанные выше атаки обычно используются против некоторых уязвимостей, которыми пользуются злоумышленники. Вот почему так важно постоянно обновлять свое программное обеспечение и другие системы.

После обнаружения уязвимости необходимо исправить ее, прежде чем злоумышленник воспользуется ею для причинения вреда. Этические хакеры и исследователи безопасности по всему миру пытаются обнаружить такие бреши в безопасности, чтобы убедиться, что они устранены. VAPT (оценка уязвимостей и тестирование на проникновение) от Astra делает именно это.

Оценка уязвимостей и тестирование на проникновение от AstraКроме того, вы можете найти известные уязвимости в используемой системе/программном обеспечении на этом веб-сайте: cve.mitre.org

Шаги, чтобы защитить себя от взлома

Теперь мы знаем, как злоумышленники могут нанести вред вам или вашему веб-сайту. Это поможет нам понять, как работают злоумышленники, и, таким образом, позволит нам предпринять более эффективные шаги для защиты от таких злоумышленников.

- По возможности используйте надежные пароли и двухфакторную аутентификацию

- Обновляйте свои плагины и программное обеспечение с помощью последних исправлений безопасности

- Используйте надежные брандмауэры для предотвращения DDoS-атак и блокировки нежелательных IP-адресов

- Поддержание надлежащей очистки кода может помочь остановить атаки с внедрением SQL

- Не нажимайте на любые неизвестные ссылки и не открывайте вложения в электронной почте из неизвестных источников

- Регулярные проверки безопасности для отслеживания безопасности вашего веб-сайта

Веб-сайты всегда уязвимы для таких атак, и нужно быть начеку круглосуточно. Брандмауэр безопасности Astra — лучший вариант для контроля безопасности вашего веб-сайта.

Благодаря их постоянному мониторингу вашего веб-сайта и интуитивно понятной панели инструментов вы всегда будете в курсе любых попыток саботировать ваш веб-сайт.

Если вам понравился этот пост, поделитесь им со своими друзьями 🙂

Безопасность веб-сайтов: как взламывают веб-сайты?

Мы являемся свидетелями резкого роста угроз безопасности веб-сайтов, как указано в последнем отчете о состоянии безопасности приложений за первый квартал 2023 года .

AppTrana WAAP заблокировал 1 миллиард атак на более чем 1400 веб-сайтов, находящихся под его защитой.

Каждый веб-сайт подвержен риску, будь то простой блог, витрина портфолио, небольшой бизнес по производству кексов или динамичная платформа электронной коммерции.

Зачем кому-то взламывать мой сайт? Как хакеры проверяют, можно ли взломать мой сайт? Как взламывают сайты?

Эта статья отвечает на эти распространенные вопросы и предлагает эффективные меры по защите вашего веб-сайта.

Почему хакеры атакуют веб-сайты? Злоумышленники постоянно сканируют и обыскивают веб-сайты, чтобы выявить уязвимости, чтобы проникнуть на веб-сайт и выполнять свои приказы. Хотя многие взломы веб-сайтов обусловлены финансовыми мотивами, существует несколько других причин, по которым взламываются веб-сайты. Вот мотивы хакера:

Хотя многие взломы веб-сайтов обусловлены финансовыми мотивами, существует несколько других причин, по которым взламываются веб-сайты. Вот мотивы хакера:

Данные показывают, что 86% мотивированы деньгами! Хакеры могут зарабатывать значительные суммы денег, взламывая даже веб-сайты, принадлежащие небольшим локализованным предприятиям. Как?

- Неправомерное использование данных — Хакеры могут получить доступ к конфиденциальным пользовательским данным с помощью фишинговых и социальных атак, вредоносных программ, атак методом грубой силы и т. д. Используя украденные данные, они могут участвовать в финансовом мошенничестве, краже личных данных, выдаче себя за другое лицо и т. д., чтобы переводить деньги с банковских счетов пользователей, подавать заявки на кредиты с украденными учетными данными, подавать заявки на получение федеральных пособий, создавать мошенничество через поддельные учетные записи в социальных сетях.

, и так далее.

, и так далее. - Продажа данных в даркнете — Данные — это новая нефть, и хакеры могут заработать огромные суммы денег, продавая пользовательские/коммерческие данные в даркнете. Киберпреступники покупают и используют украденные данные для организации мошенничества, кражи личных данных, финансового мошенничества и т. д. Мошенники покупают такие данные для создания персонализированных фишинговых сообщений или целенаправленного мошенничества с рекламой.

- SEO-спам — Spamdexing или SEO-спам — это высокодоходный метод, используемый хакерами для снижения SEO-рейтинга веб-сайта и перенаправления законных пользователей на спам-сайты. Это делается путем внедрения обратных ссылок и спама в поля ввода пользователя на веб-сайте. Перенаправляя пользователей на спам-сайты, хакеры могут украсть данные, получить доступ к информации о кредитных картах посредством незаконных покупок и т. д.

- Распространение вредоносных программ — Хакеры часто взламывают веб-сайты, чтобы распространять вредоносные программы, в том числе шпионские программы и программы-вымогатели, среди посетителей веб-сайтов.

Они могут распространять вредоносное ПО для собственной выгоды (шантажировать компании для выплаты выкупа, продажи запатентованной информации и т. д.) или для других киберпреступников, конкурентов или даже национальных государств. В любом случае они зарабатывают большие суммы денег.

Они могут распространять вредоносное ПО для собственной выгоды (шантажировать компании для выплаты выкупа, продажи запатентованной информации и т. д.) или для других киберпреступников, конкурентов или даже национальных государств. В любом случае они зарабатывают большие суммы денег.

Путем взлома веб-сайта злоумышленники могут захотеть сделать веб-сайт бесполезным или недоступным для законных пользователей. DDoS-атаки — лучший пример нарушения работы сервисов злоумышленниками.

Хакеры могут использовать это как дымовую завесу для других незаконных действий (кража информации, изменение веб-сайтов, вандализм, вымогательство денег и т. д.) или просто закрыть веб-сайт или перенаправить веб-трафик на сайты конкурентов или спам-сайты.

Корпоративный шпионаж Некоторые компании нанимают хакеров для кражи конфиденциальной информации (коммерческие/пользовательские данные, коммерческая тайна, информация о ценах и т. д.) у конкурентов. Они также используют взлом веб-сайтов для запуска атак на целевые веб-сайты. Они могут привести к утечке конфиденциальной информации или сделать сайт недоступным, что нанесет ущерб репутации конкурента.

д.) у конкурентов. Они также используют взлом веб-сайтов для запуска атак на целевые веб-сайты. Они могут привести к утечке конфиденциальной информации или сделать сайт недоступным, что нанесет ущерб репутации конкурента.

В некоторых случаях хакеры не мотивированы деньгами. Они просто хотят высказать мнение — социальное, экономическое, политическое, религиозное или этическое. Они используют порчу веб-сайтов, программы-вымогатели, DDoS-атаки , утечку конфиденциальной информации и т. д. и т. д. Веб-взлом используется для всего: от кражи секретной информации до политических беспорядков и манипулирования выборами.

Личные причиныХакеры также могут заниматься взломом для собственного развлечения, личной мести, просто для доказательства своей точки зрения или просто от скуки.

Как взламывают веб-сайты? Слабые/сломанные средства контроля доступа Управление доступом относится к авторизации, аутентификации и привилегиям пользователя на веб-сайте, серверах, панели хостинга, форумах социальных сетей, системах, сети и т. д. С помощью контроля доступа вы можете определить, кто получает доступ к вашему веб-сайту, его различным компонентам, данным и ресурсам, а также какой контроль и привилегии они имеют.

д. С помощью контроля доступа вы можете определить, кто получает доступ к вашему веб-сайту, его различным компонентам, данным и ресурсам, а также какой контроль и привилегии они имеют.

Чтобы обойти аутентификацию и авторизацию, хакеры часто прибегают к атакам грубой силы. К ним относятся угадывание имен пользователей и паролей, использование общих комбинаций паролей, использование инструментов генератора паролей и обращение к социальной инженерии или фишинговым электронным письмам и ссылкам.

Веб-сайты, подвергающиеся более высокому риску таких взломов, это те, которые:

- Не имеют строгой политики и процесса обеспечения привилегий и авторизаций пользователей

- Не применяют надежные пароли

- Не применяйте политику двухфакторной/многофакторной аутентификации

- Не меняйте регулярно пароли, особенно после увольнения сотрудника

- Не требуйте подключения HTTPS

Вот 7 привычек для защиты ваших веб-сайтов

Проверка компонентов веб-разработки с открытым исходным кодом на наличие недостатков/неправильных конфигураций В современной практике веб-разработки все больше полагаются на открытый исходный код, фреймворки, плагины, библиотеки, темы и т. д. требуется скорость, маневренность и экономичность. И Node.js стал популярной технологией в этом контексте.

д. требуется скорость, маневренность и экономичность. И Node.js стал популярной технологией в этом контексте.

Несмотря на скорость и экономичность, которые они привносят в веб-разработку, они являются богатым источником уязвимостей, которые злоумышленники могут использовать для организации попыток взлома.

Зачастую открытый исходный код, темы, фреймворки, плагины и т. д., как правило, забрасываются или не поддерживаются разработчиками. Это означает отсутствие обновлений или исправлений, и эти устаревшие/неисправленные компоненты на веб-сайте, которые продолжают их использовать, только усугубляют связанные с этим риски.

Например, в контексте программирования Node.js существует уязвимость, известная как CWE-208 или атаки по времени, которая может раскрывать информацию. Эта уязвимость позволяет злоумышленникам прослушивать сетевой трафик и получать доступ к конфиденциальным данным, передаваемым по сети. Вот подробный блог на как защитить NodeJS AP I.

Хакеры тратят гораздо больше времени, усилий и ресурсов на изучение кода, библиотек и тем на наличие уязвимостей и неправильных настроек безопасности. Они пытаются найти устаревшие компоненты и старые версии программного обеспечения, исходный код с веб-сайтов с высоким риском, случаи, когда плагины/компоненты отключены вместо того, чтобы быть удаленными с сервера вместе со всеми его файлами и т. д., которые предоставляют точки входа для организации атак.

Выявление уязвимостей на стороне сервераУязвимость — это слабость или отсутствие надлежащей защиты, которую злоумышленник может использовать для получения несанкционированного доступа или выполнения несанкционированных действий. Злоумышленники могут запускать код, устанавливать вредоносное ПО, красть или изменять данные, используя уязвимости.

Хакеры тратят огромное количество времени и усилий на определение типов веб-серверов, программного обеспечения веб-сервера, операционной системы сервера и т. д. путем изучения таких факторов, как:

д. путем изучения таких факторов, как:

- IP-домен социальные сети, технические сайты и т. д.)

- Имена файлов cookie сеанса

- Исходный код, используемый на веб-страницах

- Безопасность настройки сервера

- Другие компоненты серверной технологии

Определив и оценив внутреннюю технологию вашего веб-сайта, хакеры используют различные инструменты и методы для идентификации и использовать уязвимости и неправильные настройки безопасности .

Например, инструменты сканирования портов используются хакерами для выявления открытых портов, которые служат шлюзами к серверу, и, соответственно, уязвимостей на стороне сервера. Некоторые инструменты сканирования обнаруживают административные приложения, защищенные слабыми паролями или без них.

Выявление уязвимостей на стороне клиента Хакеры выявляют известные уязвимости на стороне клиента, такие как SQL Injection уязвимости, XSS уязвимости, CSRF уязвимости и т. д., которые позволяют им организовывать хаки со стороны клиента .

д., которые позволяют им организовывать хаки со стороны клиента .

Хакеры также тратят достаточно времени и усилий на выявление недостатков бизнес-логики, таких как недостатки дизайна системы безопасности, применение бизнес-логики в транзакциях и рабочих процессах и т. д., для взлома веб-сайтов со стороны клиента.

Поиск уязвимостей APIСегодня большинство веб-сайтов используют API для связи с серверными системами. Использование уязвимостей API позволяет хакерам получить глубокое представление о внутренней архитектуре вашего веб-сайта. Индикаторы неправильной настройки безопасности API включают:

- Плохие учетные данные

- Сломанные/слабые средства контроля доступа

- Доступность токенов из строк запроса, переменных и т. д.

- Неадекватная проверка

- Слабое шифрование или его отсутствие

- Ошибки бизнес-логики

Чтобы получить такую информацию, хакеры преднамеренно отправляют API-интерфейсам недопустимые параметры, незаконные запросы и т. д. и анализируют возвращаемые сообщения об ошибках. Эти сообщения об ошибках могут содержать критически важную информацию о системе, такую как тип базы данных, конфигурации и т. д., которую хакер может со временем собрать воедино и использовать обнаруженные уязвимости позже. Именно так сегодня взламываются веб-сайты во все большем числе случаев.

д. и анализируют возвращаемые сообщения об ошибках. Эти сообщения об ошибках могут содержать критически важную информацию о системе, такую как тип базы данных, конфигурации и т. д., которую хакер может со временем собрать воедино и использовать обнаруженные уязвимости позже. Именно так сегодня взламываются веб-сайты во все большем числе случаев.

Узнайте больше об уязвимости API, выявленной OWASP API Top 10 .

Общий хостингКогда ваш веб-сайт размещен на платформе с сотнями других веб-сайтов, риск взлома высок, даже если один из веб-сайтов имеет критическую уязвимость. Получить список веб-серверов, размещенных на определенном IP-адресе, несложно, и нужно лишь найти уязвимость, которую можно использовать. Риск еще больше возрастает, если ваш сайт не защищен прямо на этапе разработки.

Как бы ни взламывались веб-сайты, это наносит ущерб репутации, отток клиентов, потерю доверия и юридические последствия для организаций.

Чтобы попросить ваших разработчиков искать эти уязвимости, потребуются дни. Даже если у них будет время указать на проблемы, как они узнают о проблемах нулевого дня? Они действительно следуют списку из дюжины серьезных и не очень серьезных вопросов, публикуемых ежедневно? Или у вас есть группа по исследованию внутренней безопасности?

При постоянно включенном сканировании вы получаете отчеты о найденных уязвимостях, которые можно передать разработчикам приложений для исправления.

Процесс оценки должен постоянно отслеживать часто используемые и новые уязвимости нулевого дня, о которых сообщают поставщики, и проверять наличие таких же в стеке технологий вашего веб-сайта.

Интеллектуальный комплексный сканер веб-приложений позволяет непрерывно и эффективно выявлять уязвимости, пробелы и неверные конфигурации.

Пройти тестирование веб-сайта на проникновение Компании, работающие с большими данными, учитывают недостатки бизнес-логики, присущие конкретному приложению. Только эксперт по безопасности может проверить и предложить меры по устранению этой уязвимости.

Только эксперт по безопасности может проверить и предложить меры по устранению этой уязвимости.

Всякий раз, когда вы вносите серьезные изменения в приложение, запрашивайте тестирование веб-сайта на проникновение с помощью сертифицированного эксперта.

Тестирование синхронизации и исправлениеБыло бы здорово, если бы вы устраняли дыры в безопасности в тот же день, когда они были обнаружены?

Но мы все знаем, как проходит этот план.

Загруженные списки разработчиков, ограниченность ресурсов, зависимость от сторонних поставщиков в выпуске исправлений и постоянно меняющийся код приложений — вот лишь несколько причин, по которым устранение уязвимости занимает около 200 дней. ЕСЛИ и ПОСЛЕ они будут обнаружены в первую очередь. Запретить хакерам доступ к вашему сайту становится сложно.

Конечно, нельзя останавливаться на достигнутом и работать над созданием идеальных приложений. Как насчет блокировки хакеров, пока не будут устранены проблемы с безопасностью?

Получите решение для обеспечения безопасности приложений с непрерывным сканированием и предложением WAF.

Indusface AppTrana выполняет сканирование уязвимостей, выявляя критические уязвимости, позволяя группам безопасности виртуально исправлять эти обнаруженные уязвимости.

Интеграция WAAP в конвейер CI/CD

Интеграция платформы WAAP в конвейер CI/CD позволяет группам разработчиков в режиме реального времени видеть потенциальные проблемы безопасности, обеспечивая быстрое устранение проблем в промежуточной и производственной средах.

Более того, используя WAAP, группы разработчиков могут постоянно учиться на обнаруженных уязвимостях и инцидентах безопасности. Он способствует развитию методов кодирования и повышает безопасность веб-сайтов.

Подготовка к DDoS-битвам DDoS-атаки на уровне приложений — одна из самых больших проблем для компаний во всем мире. Готов ли ваш бизнес к этому? Не существует абсолютной защиты от атаки, кроме мониторинга входящего трафика приложений для выявления красных флажков.

, и так далее.

, и так далее. Они могут распространять вредоносное ПО для собственной выгоды (шантажировать компании для выплаты выкупа, продажи запатентованной информации и т. д.) или для других киберпреступников, конкурентов или даже национальных государств. В любом случае они зарабатывают большие суммы денег.

Они могут распространять вредоносное ПО для собственной выгоды (шантажировать компании для выплаты выкупа, продажи запатентованной информации и т. д.) или для других киберпреступников, конкурентов или даже национальных государств. В любом случае они зарабатывают большие суммы денег.