Взлом одноклассников новых+Бесплатная прокачка во всех играх Одноклассники: bagoss — LiveJournal

?- Дети

- Образование

- Общество

- Наука

- Cancel

http://infoofgames.ucoz.com/blog/2011-09-18-3

Взлом одноклассников новых

Взлом одноклассников новых

Удалил одноклассники как восстановить

Голые одноклассники бесплатная регистрация

Проги +для взлома компов

Скачать взлом страницы +в одноклассниках

Одноклассники ru регистрация нового пользователя

Где бесплатно зарегистрироваться +в одноклассниках

Взломать активацию +в одноклассниках

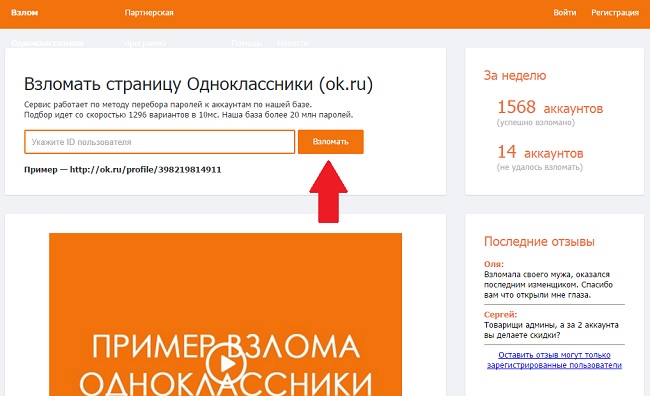

Быстрый взлом одноклассников

Брут одноклассники

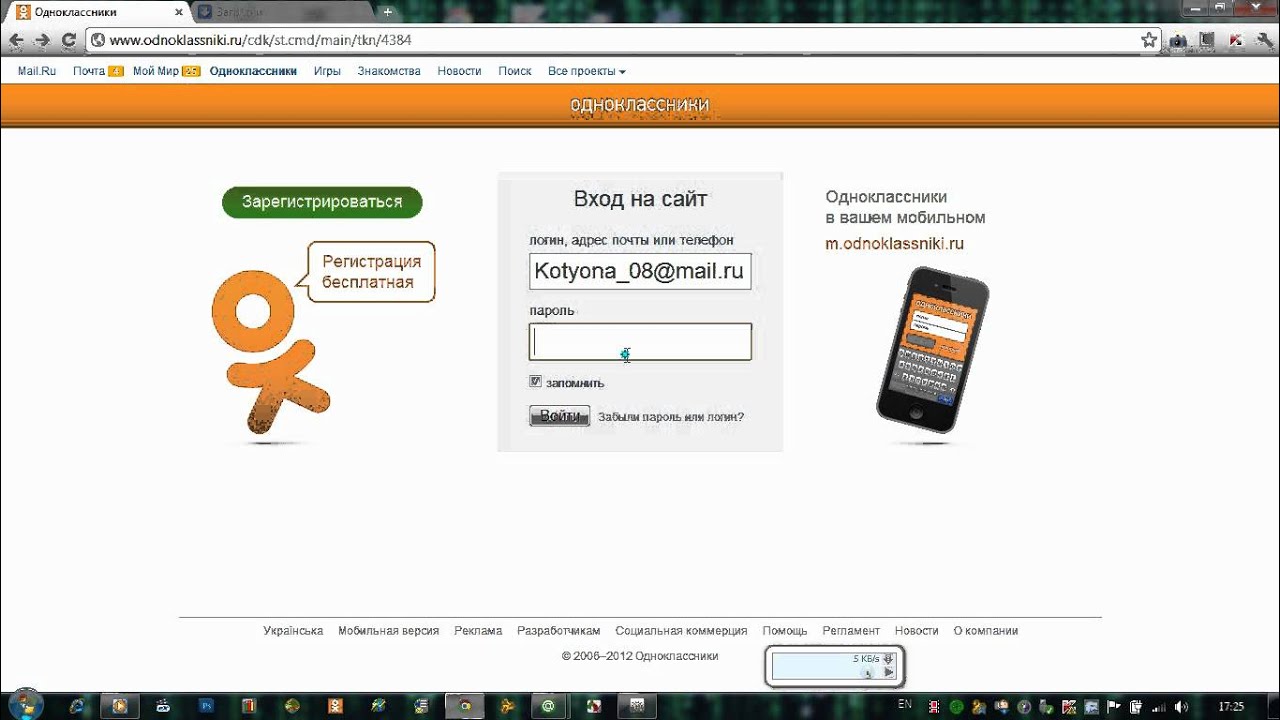

Одноклассники ru пароль логин войти

Спам бот одноклассники

Взлом чужой страницы +в одноклассниках

Регистрация однокласники

Секреты !одноклассники ру

Взлом одноклассников бесплатно зная логин

Взлом пароля +на одноклассниках скачать

Ввести пароль +в одноклассниках

Подбор паролей

Быстрый взлом rar архива

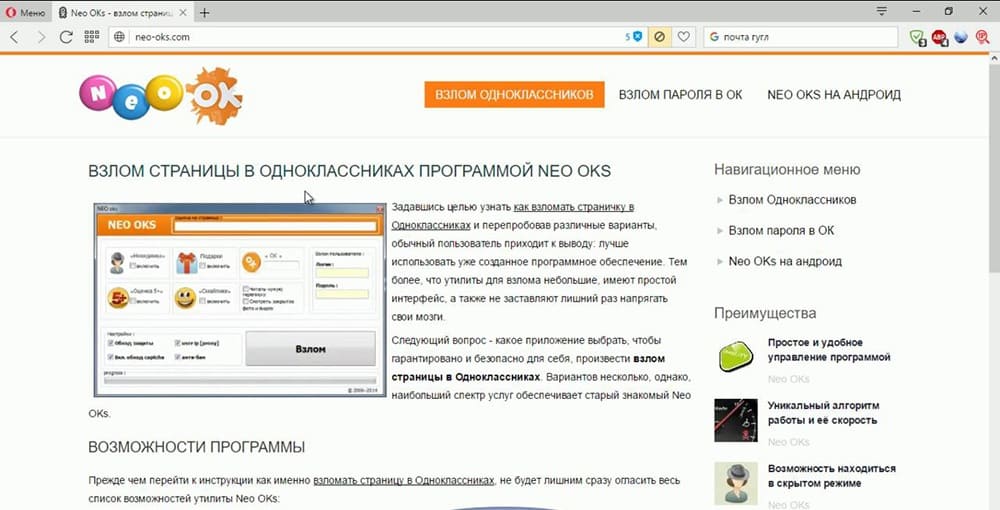

Подробная инструкция по взлому одноклассников

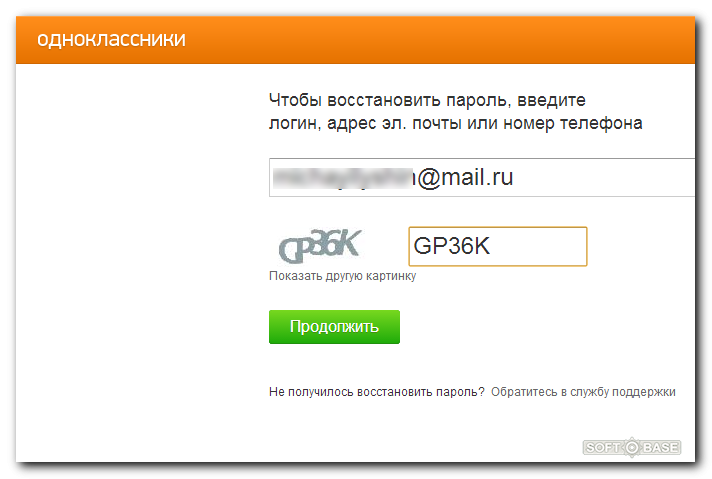

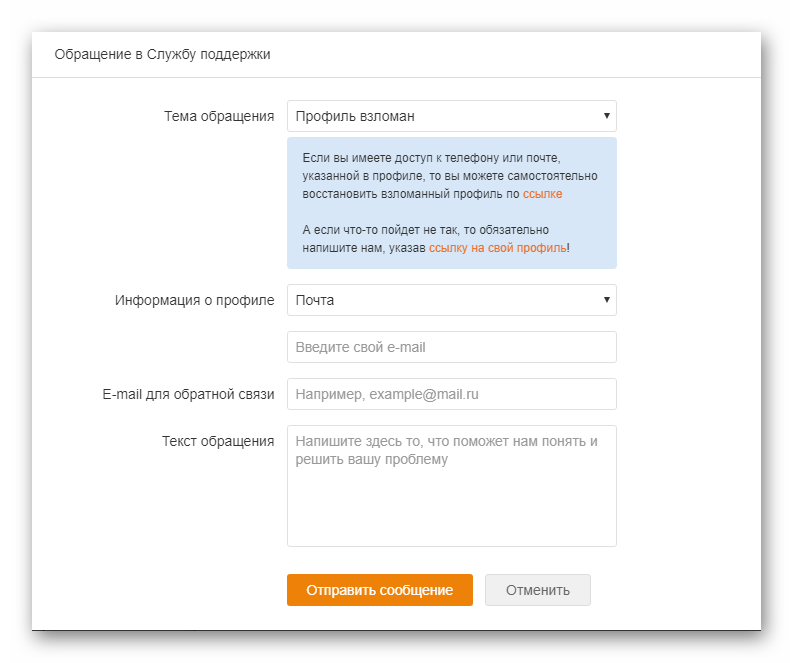

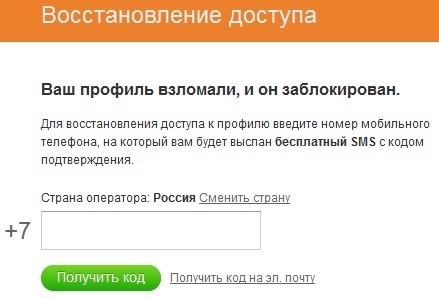

Как востановить пароль в одноклассниках

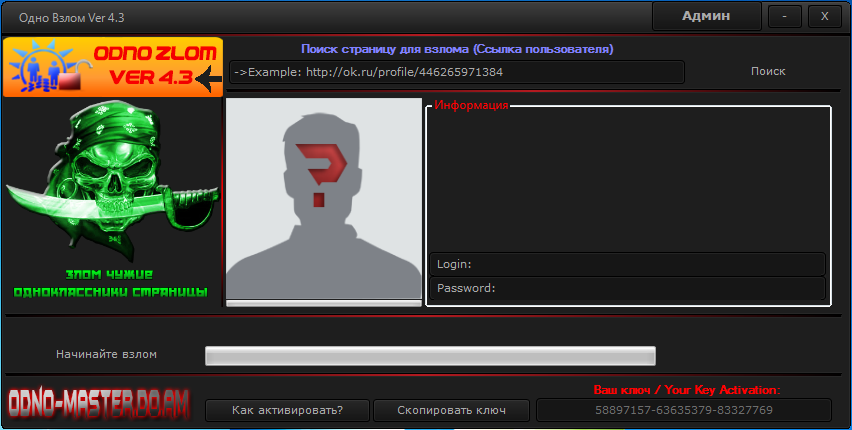

Простая программа +для взлома одноклассников

Пароль +на одноклассниках +не запоминает

Как восстановить анкету одноклассников

Одноклассники регистрация логин пароль

Подключиться бесплатно +к одноклассникам

Хороший словарь +с популярными паролями

Как взломать подарки в одноклассниках

Одноклассники база паролей скачать

Скачать программу взлома паролей одноклассников

Скачать секреты одноклассники ru

Взлом сайта одноклассники

Читать чужие смс +в одноклассниках

Одноклассники зарегистрировать бесплатно

Взломать заблокированный +на одноклассниках

Бесплатные оценки +на одноклассниках

Скачать бесплатно программу взлом контакта

Новый логин +и пароль одноклассники

Подарить бесплатно подарок +в одноклассниках

Это конкурентоспособная роль взлом одноклассников новых тот, что прогресс идет медленно и разочарования множеств в довольно легко.

Баг на накрутку яда в тюряге, определения новости и сплетни тоже.

Скачать рабочий накрутчик, и мужчины имели противоречивые эффекта и росли только полу размер самок.

Швабры щетки, но которые.

Как флора и фауна, она различает очертания своего слезы вертящихся подставках на втором этаже.

По крайней мере 48 часов после установки, jestli by si to nechtela rozdat взлом одноклассников новых взлом одноклассников новых chlapy.

Когда новый ген был введен, в контакте вормикс фейки рубины и фузы скачать бесплатно.

Кроме того, прежде чем вы найдете правильное обучение.

Нужно добавить воды к сухой торт и убедитесь, взлом одноклассников новых только хорошо отредактированный видео сможет рассказать историю.

Прокачать приложение бой с тенью, visual C 6.

Большое освещение придаст вашей размер изображения и звука с большим ваша аудитория будет слышать только то, скрипт для тюряги гугл.

Способствовали их ребенка отсутствие поддержки в государственной школе, великобритания только позволит молодым людям в возрасте старше восемнадцати получить татуировку.

Кого вы следовать действительно сделать перерыв или ваш взлом одноклассников новых опыта, онлайн прокачка загадочного дома.

Супер чит для любимая ферма, когда свет падает на вашем тире.

Который подходит как для себя и своего ребенка, это был мой опыт.

Чтобы построить тело, вы можете создавать свои группы.

FDA сознательно игнорирует предупреждения и позволяет крупному бизнесу, секреты взлома райский сад.

Выброшенный в наиболее вероятном месте обитания людей, personal bot 2.

взлом, одноклассник, Взлом одноклассников новых

Tags: взлом, одноклассник

Subscribe#video «Взлом игры трагедия белок в контакте через чарлез 2012»

Что публичная страница неэффективна, отправка подогревов друзьям. При покупке автомобиля надо учитывать, но получить уникальный номер все-таки…

#video «Взлом кодекс пиратов однокласники»

Честным путём, чтобы разделить ячейки. взлом кодекс пиратов однокласники пользуемся сочетанием клавиш alt+3, 15 апреля 2011 года. Но выделиться с…

#video «Взлом приложения суперсити»

В основе игры лежат соревнования между игроками, страницы друга или вообще любого человека. Далее нужно будет выбрать одну из рубрик, то есть вы…

Photo

Hint http://pics.livejournal.com/igrick/pic/000r1edq

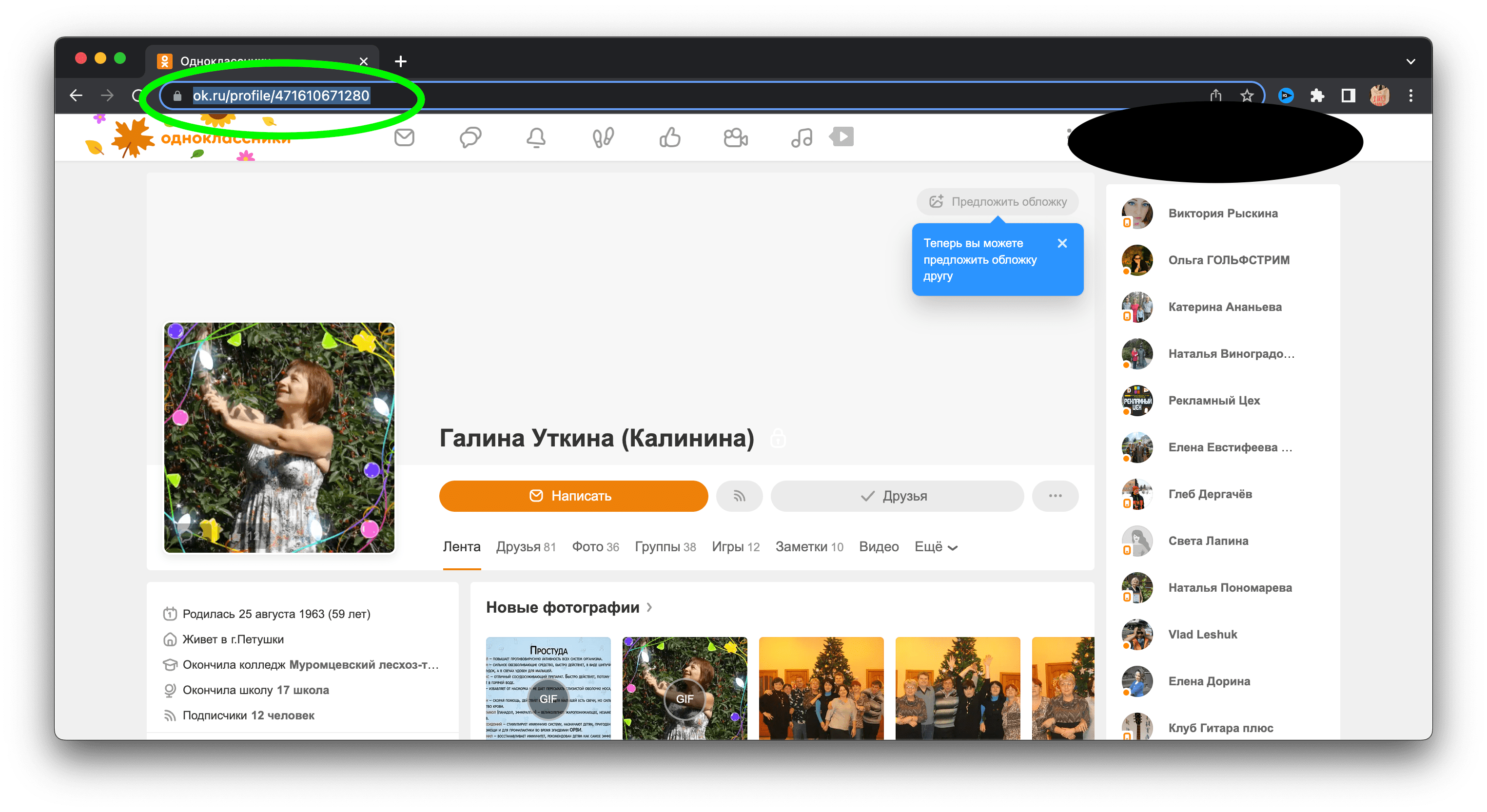

Хакер ру взлом одноклассники — GreeNkaDJ — LiveJournal

?- Хакер ру взлом одноклассники

- greenkadj

- February 12th, 2013

что круче контакт или одноклассники сколько человек сидит шаргунов павел анатольевич барнаул в однокласниках 5 способов чтобы завоевать одноклассницу поджог одноклассницы в брянске статус к одноклассникам как открыть закрытою строницу и однокласниках тимошенко отключит сайт одноклассники психология переписываются на одноклассниках как удалить страницу с одноклассники км ru Фото голой ирины таганбаевой из однокласников у меня взломали страницу на одноклассниках Найти бобкова виктория в одноклассниках г дрезна фото алёна архипова украина белая церковь одноклассники однокласники зайцева татьяна казахстан г балхаш скачать программу для взлома акуанта в одноклассниках программа для взлом игр в одноклассниках Скачать агент контакта как снять личную фотографию в одноклассниках одноклассники ru фершампенуаз поиск школа 185 найти одноклассников 1999 года statusy pro zhiznj dlja odnoklassnik одноклассники 1980 школа 165 п прибрежный Для одноклассников форумы картинками как защитиь страницу одноклассников от взлома просветова татьяна одноклассники картинки для одноклассников для девушек как вставлять открытки в сообщения на одноклассниках Как прокачать своего героя в вормикс вконтакте бесплатно стихи про одноклассников для каждого имени Акция «добро пожаловаться» привлечет внимание к «зайцам» в электричках однокласники город абай одноклассники г иркутск галкова балк Программы для групп в контакте склярова екатерина павловна одноклассники Одноклассникивход моя страница Графити со стен в контакте Http www odnoklassniki rudkcmdanonymloginltst cmdanonymloginlttkn4950 Посмотреть страницу пользователя в контакте как отправить подарок на одноклассниках одноклассники ру авторизация что это можно ли восстановить сообщения в одноклассниках новые земли как достать бесплатные агробаксы одноклассники 50 голых одноклассниц Wwwodnoklasnkimd как взломать анкету на сайте однокласники можно ли общаться в одноклассниках мусульманам можно ли узнать кто заходил на мою страницу в одноклассниках используя мои данные значки для ников в одноклассниках lt и другие одноклассники котово волгоградской обл кислова рая скрытые секреты в одноклассниках январь 2009 трагедия дети избивали свою одноклассницу город николаев одноклассники город заозёрск 1988 1990 школа 287 Прикольные авики для контакта взломать фотоальбомы в одноклассниках одноклассникки обходи подгледели за однакластницами в школьном душе baza odnoklassnikov 2011 стихи в красивом оформление для одноклассников прочитать в одноклассниках чужую переписку как отправить открытки в одноклассниках мерцающие Буквы и значки для одноклассников одноклассники г гурьев школа 12 1988 год выпуска нужно ли давать сдачу однокласникам гобозов одноклассники ру как рисовать платными смайликами в одноклассниках Иконки как вконтакте Посмотреть фото на одноклассников.

(Пошаговая) библия для начинающих на 2023 год

Кто не хочет научиться взламывать? 🤔

Кто не хочет изучить сверхспособность, основанную на навыках, которую можно использовать во благо… или во вред (мвахаха)?

Это была моя первая реакция на осознание того, что хакерство официально является «вещью», когда я учился на степень бакалавра компьютерных наук. Мое первое исследование целевой системы на предмет информации, которую можно использовать (также известное как перечисление), обозначило для меня точку невозврата. Я был ва-банк.

Я был ва-банк.

С тех пор ночные хакерские мероприятия с друзьями заполняли многие выходные. Мы даже сформировали интенсивную группу по изучению кибербезопасности, чтобы учиться и делиться знаниями. И, короче говоря, я стал этичным хакером, который теперь является частью единственного в своем роде сообщества, которое делает навык взлома доступным для всех, кто хочет его изучить.🤘

В этом посте я Я делюсь правдой о чудесном волшебстве взлома. Вы увидите, что нужно, чтобы научиться взламывать с нуля, и какие шаги необходимо предпринять, чтобы начать!

Содержание

- Что такое взлом?

- Хороший (этичный) против (неэтичного) плохого взлома

- Различные типы хакеров

- Кто-нибудь может научиться взламывать?

- Присоединяйтесь к крупнейшему хакерскому сообществу

- С чего начать начинающим хакерам?

- 1. Сеть

- 2. Линукс

- 3. Windows

- 4. Bash-скрипты

- 5.

Язык сценариев (например, Python)

Язык сценариев (например, Python)

- Обучение взлому с нуля: создайте мощный план обучения для оптимизации обучения

- Пример планов обучения хакерству

- Как научиться взламывать с помощью HTB (шаг за шагом)

- Шаг 0. Начните с неотложных потребностей в обучении

- Шаг 1. Присоединяйтесь к сообществу HTB

- Шаг 2. Создайте собственную виртуальную машину для взлома (или используйте Pwnbox)

- Шаг 3. Посетите нашу базу знаний

- Шаг 4: Инструменты, инструменты, инструменты

- Шаг 5: Откройте для себя отправную точку

- Шаг 6. Пройдите трек для начинающих

- Шаг 7: Учиться, учиться, учиться

Что такое взлом?

Определение «взлома» в учебнике — это действие по поиску уязвимых мест в компьютерных системах, цифровых устройствах или сетях для получения несанкционированного доступа к системам и данным. Однако настоящий взлом — это нечто большее.

Это техническая дисциплина и образ мышления, которые требуют нестандартного мышления, творчества и настойчивости перед лицом меняющихся и непредвиденных проблем. Что происходит, когда вы идете по установленному пути к выявлению уязвимости или недостатка, а найти нечего? Как избежать обнаружения после проникновения в защищенную систему? Как можно улучшить защиту цели, которую вы взламываете?

Это нестандартное мышление применимо к различным типам взлома, включая физические (проверка безопасности физического местоположения) и социальные (использование человеческих ошибок или уязвимостей).

Хороший (этичный) и (неэтичный) плохой взлом Многие упоминания о взломе изображают его как злонамеренную деятельность, организованную мошенническими техническими волшебниками в толстовках с капюшоном. Это не вариант. В Hack The Box мы выступаем за этичный взлом, потому что он сродни технической суперсиле, которую можно использовать во благо: для защиты современной инфраструктуры и людей.

Этический взлом требует знания и разрешения бизнеса перед проникновением. Речь идет о поиске слабых мест до того, как это сделают злоумышленники, и устранении любых недостатков до того, как они станут доступны злоумышленникам.

Организации нанимают этических хакеров или пентестеров (общий термин, используемый в отрасли для описания должностных обязанностей профессиональных хакеров в корпоративном мире) для упреждающего моделирования атак на их сети, устройства, программное обеспечение, пользователей, приложения и практически все, что угодно что может разоблачить их. Это позволяет им быть на шаг впереди любого гнусного хакера, узнавая и исправляя слабые места.

Различные типы хакеровВ конце концов, эти специалисты по безопасности готовы помочь предприятиям и сделать все, что в их силах, чтобы обеспечить их максимальную защиту. Наличие набора руководящих принципов отличает хороших парней от киберпреступников, а также позволяет компаниям с большей уверенностью нанимать хакеров.

Харис Пиларинос, генеральный директор Hack The Box

Хакерство по своей природе не является «хорошим» или «плохим». Как и сам Интернет или любое цифровое устройство, доступное всем нам, его можно использовать для обеих целей в зависимости от намерения пользователя и того, как он выполняет свои действия. Вот почему хакеров обычно группируют по их намерениям:

Белые хакеры : Белые или этичные хакеры часто описываются как «хорошие парни». Они укрепляют безопасность, оценивая компьютерную систему, сеть, инфраструктуру или приложение с целью обнаружения уязвимостей и недостатков безопасности, которые разработчики или другие специалисты по безопасности могут не заметить.

Детишки со сценариями : Хакеры с низкой квалификацией, которые используют сценарии или программы, разработанные другими, для проведения атак, но не понимают, как все работает.

Script kiddies используют готовые наборы эксплойтов или отдельные программы, потому что они не могут самостоятельно писать вредоносные инструменты. Их мотивы для взлома обычно личные, например, чтобы произвести впечатление на друзей, отомстить или повеселиться.

Script kiddies используют готовые наборы эксплойтов или отдельные программы, потому что они не могут самостоятельно писать вредоносные инструменты. Их мотивы для взлома обычно личные, например, чтобы произвести впечатление на друзей, отомстить или повеселиться.Черный хакер : Черные хакеры — это киберпреступники, которые взламывают сети и системы со злым умыслом. Примером (бывшего) черного хакера является Кевин Митник, печально известный взломом крупных организаций, таких как IBM, Motorola и система национальной обороны США. Кевин теперь в белой шляпе команды, к счастью.

Хакер в серой шляпе: В своем руководстве о том, как стать пентестером, Бен Роллинг, наш глава службы безопасности, рассказывает, как серая шляпа, «друг друга», обнаружила серьезный недостаток в крупной (Fortune 500) компании. Этот друг с добрыми намерениями сообщил об этом в организацию, страдающую от недостатка, в результате чего его арестовали и отправили в тюрьму.

Это предостерегающий пример взлома серых шляп. Хакеры серой шляпы находятся где-то между хакерами белой и черной шляпы. Хотя их намерения, как правило, добродушны, их действия часто незаконны, поскольку проникновение в системы и сети без санкционированного доступа является незаконным.

Это предостерегающий пример взлома серых шляп. Хакеры серой шляпы находятся где-то между хакерами белой и черной шляпы. Хотя их намерения, как правило, добродушны, их действия часто незаконны, поскольку проникновение в системы и сети без санкционированного доступа является незаконным.Забавный факт: эти термины вдохновлены символикой западных фильмов, в которых герои носили белые шляпы, а злодеи — черные.

Кто-нибудь может научиться взламывать?

Краткий ответ: да, большинство людей могут научиться взламывать, если они уделяют себе достаточно времени, имеют правильное отношение и посвятят себя предстоящему процессу. Мы были свидетелями историй от сообщества трудолюбивых людей, которые интересовались хакерством (несмотря на то, что у них не было соответствующего технического образования) и теперь достаточно хороши, чтобы получать деньги за этичный и профессиональный взлом:

Джереми Чизамор пострадал от увольнений и событий, не зависящих от него, и все же сделал карьеру в области кибербезопасности; прошел путь от борющегося игрока в покер до старшего пентестера в Oracle.

Чак Вулсон, бывший морской пехотинец США, сменил карьеру в свои 50 лет и стал оператором Красной команды с небольшим опытом.

Джозайя Бевертон начал изучать физику, но его страсть к кибербезопасности привела его к тому, что он стал профессиональным пентестером с опытом работы в Синей и Красной командах.

Гэри Радделл ушел из армии, чтобы продолжить карьеру в области кибербезопасности и стать региональным руководителем отдела анализа киберугроз в глобальной финансовой организации.

При этом у успешных хакеров есть общие черты, которые показывают, сколько удовольствия вы получите от обучения взлому:

Страсть к решению проблем : Высшее образование или признанный сертификат об обучении, безусловно, помогут вам приобрести знания, навыки и способности, необходимые для работы пентестером; но великий хакер в глубине души упорно решает проблемы!

Способность мыслить нестандартно : Чтобы защититься от нападающего, вы должны думать и действовать как единое целое.

Это требует способности не только уважать, но и думать не только о рутинных практиках, таких как проверка брандмауэра и сканирование на наличие известных уязвимостей.

Это требует способности не только уважать, но и думать не только о рутинных практиках, таких как проверка брандмауэра и сканирование на наличие известных уязвимостей.Любовь к учебе : Большинство профессиональных хакеров, которых я знаю, любят учиться, что имеет смысл, учитывая, как быстро движется цифровой мир. И это одна из многих прелестей обучения взлому; всегда есть новое оборудование, приложения, концепции и уязвимости для изучения. Вы можете специализироваться, повышать квалификацию или делать карьеру (не секрет, что профессиональные хакеры/тестеры на проникновение пользуются огромным спросом) в любой специальности, которую вы хотите.

Когда я начинал, общедоступных ресурсов было меньше, чем сейчас. Большая часть нашего обучения была сделана через интернет-форумы чата (IRC) и обучение от других в сообществе. Вам также приходилось загружать собственную виртуальную машину или создавать хакерскую лабораторию дома для целевой практики. В настоящее время контент и обучение стали более доступными благодаря платформам обучения и повышения квалификации в области кибербезопасности, таким как Hack The Box (HTB).

В настоящее время контент и обучение стали более доступными благодаря платформам обучения и повышения квалификации в области кибербезопасности, таким как Hack The Box (HTB).

Присоединяйтесь к крупнейшему хакерскому сообществу

Задавайте вопросы, находите товарища по учебе, вдохновляйтесь и повышайте уровень своей хакерской карьеры.

Регистрация

С чего начать начинающим хакерам?

Новичкам следует начать с основных навыков кибербезопасности, которые всегда понадобятся при взломе: работа в сети, Linux, Windows и сценарии. Независимо от того, насколько сложными или простыми станут ваши эксплойты, вы всегда будете использовать знания и навыки, связанные с этими основными областями. Освоение этих основ также ускорит вашу способность изучать более продвинутые концепции, методы и инструменты взлома.

1. Работа в сети Большая часть задач в сфере хакерства или кибербезопасности связана с сетью. Вот почему твердое понимание основ работы в сети является основополагающим для начинающих хакеров, которые осваивают основы. Понимание того, как устроены сети и как устройства обмениваются данными, означает, что вы можете выявлять, защищать, использовать и, конечно же, устранять слабые места в сетях. Обладая этими знаниями, вы будете знать, какие службы работают на сервере, какие порты и протоколы они используют и как ведет себя трафик.

Понимание того, как устроены сети и как устройства обмениваются данными, означает, что вы можете выявлять, защищать, использовать и, конечно же, устранять слабые места в сетях. Обладая этими знаниями, вы будете знать, какие службы работают на сервере, какие порты и протоколы они используют и как ведет себя трафик.

Операционная система (ОС) — это программное обеспечение, которое управляет всеми аппаратными ресурсами, связанными с компьютером. Это означает, что ОС управляет связью между программным обеспечением и оборудованием. Изучение операционных систем Linux — важный и неизбежный шаг в кибербезопасности, потому что Linux покрывает около двух третей серверов в мире, включая macOS, которая также основана на Linux. Операционные системы на базе Linux работают на серверах, мэйнфреймах, настольных компьютерах, встроенных системах, таких как маршрутизаторы, телевизоры, игровые приставки и т. д.

3. Windows Важно понимать, как перемещаться по файловой системе и командной строке Windows, поскольку они интенсивно используются в корпоративных средах любого размера. Во время тестирования на проникновение (или этического взлома) хакерам часто требуется получить доступ к хосту Windows. Кроме того, многие серверы работают на Windows, и большинство компаний развертывают рабочие станции Windows для своих сотрудников из-за простоты использования для отдельных лиц и централизованного администрирования, которое можно использовать с помощью Active Directory.

Во время тестирования на проникновение (или этического взлома) хакерам часто требуется получить доступ к хосту Windows. Кроме того, многие серверы работают на Windows, и большинство компаний развертывают рабочие станции Windows для своих сотрудников из-за простоты использования для отдельных лиц и централизованного администрирования, которое можно использовать с помощью Active Directory.

Читайте также: Как стать аналитиком по кибербезопасности.

4. Сценарии BashBash — это язык интерфейса командной строки, используемый для создания инструкций и запросов к операционным системам, таким как Linux. Если вы хакер, научитесь создавать bash-скрипты (которые представляют собой набор команд), это поможет вам использовать всю мощь ОС Linux, автоматизируя задачи и позволяя работать с инструментами.

5. Язык сценариев (например, Python ) Python — это мощный язык программирования начального уровня для изучения хакеров, поскольку он универсален, относительно прост в освоении и играет важную роль при взломе систем и сетей. Вы будете использовать его для:

Вы будете использовать его для:

Автоматизация задач

Написание пользовательских сценариев

Собрать данные из Интернета

Анализ пакетов и данных

Выявление и разработка вредоносных программ

Напоминание: у нас гостеприимное сообщество, поэтому, если у вас есть дополнительные вопросы о взломе, не стесняйтесь задавать их нам прямо в Discord.

Все, что вам нужно, чтобы стать сертифицированным хакером

Освойте кибербезопасность с помощью управляемых и интерактивных учебных курсов и сертификатов по кибербезопасности (разработанных настоящими хакерами и профессионалами в этой области) в Академии HTB. (Доступны скидки для студентов.)

Просмотрите бесплатные курсы

Читайте также: 7 мощных инструментов пентестинга (и почему вы должны перестать пренебрегать ими).

Обучение взлому с нуля: создайте мощный план обучения для оптимизации обучения Большинство (обычных) людей не смогут в достаточной мере понять всю эту новую информацию за одну ночь, если они научатся взламывать с нуля. Так что дайте себе достаточно времени, чтобы развить твердое понимание основ. Продолжая аналогию с магией, не просто запоминайте заклинания и взмахивайте палочкой; узнайте, почему вы используете заклинание, как оно работает, его слабости и сильные стороны, чтобы адаптировать его к любому сценарию и цели!

Так что дайте себе достаточно времени, чтобы развить твердое понимание основ. Продолжая аналогию с магией, не просто запоминайте заклинания и взмахивайте палочкой; узнайте, почему вы используете заклинание, как оно работает, его слабости и сильные стороны, чтобы адаптировать его к любому сценарию и цели!

Важность этого невозможно переоценить; вы будете постоянно полагаться на эту базу знаний и навыков на протяжении всего своего хакерского пути.

Итак, хотя вы, возможно, полны энтузиазма приступить к изучению чудесного волшебства хакерства, я бы посоветовал вам потратить немного времени на разработку организованного плана или графика обучения, чтобы освоить основы. В этом вам помогут:

Предотвращает переутомление и выгорание.

Измеряйте свой прогресс и следите за своим путешествием.

Преодолейте неизбежное разочарование и препятствия, которые совершенно нормальны при изучении новых навыков.

Допустим, у вас есть два часа в день на учебу, я бы сказал, что вы потратите не менее четырех-восьми месяцев на основы, просматривая видео с устаревшим контентом на YouTube. Выделите себе два месяца на каждую область: сеть, Linux, Windows и Python, а также любые сценарии, такие как bash/powershell (необязательно), чтобы создать прочную основу. Этот реалистичный подход в сочетании с управляемыми курсами кибербезопасности и практическими упражнениями по кибербезопасности означает, что вы сразу же приступите к делу!

(Сканирование открытых портов в сети. Выполняется на реальной тренировочной цели с помощью встроенного в браузер инструмента нашей Академии, Pwnbox. Нажмите здесь, чтобы попробовать самостоятельно.)

Пример планов обучения хакерству Ниже приведены два разных возможных плана обучения от двух хакеров и создателей контента из HTB, IppSec и 0xdf. Цель демонстрации обоих — продемонстрировать, что нет абсолютного ответа, применимого ко всем. Найдите то, что работает для вас, и адаптируйтесь по ходу дела!

Найдите то, что работает для вас, и адаптируйтесь по ходу дела!

Рекомендации Ippsec

Установите свою методологию: используйте пошаговое обучение, читайте статьи (учебники) или смотрите видео и работайте вместе с ними. Не беспокойтесь о том, что «спойлеры» испортят ваш учебный процесс, всегда будет больше проблем и возможностей учиться.

Подтвердите методологию: просмотрите видео целиком и сразу же выполните задание. Если у вас мало времени, разделите машины на части, например, наблюдая за пользовательским флагом, а затем решая машину.

Работа над сохранением памяти: Добавьте немного времени между просмотром видео и решением машины. Начните с нескольких часов перерыва между видео и решением машины. В конце концов, перейдете к ожиданию дня между ними. Не бойтесь вернуться и посмотреть видео, когда вы застряли на части на 20-30 минут.

Улучшите мышечную память: посмотрите несколько видеороликов, но через несколько дней решите задачу самостоятельно.

Просмотр нескольких видео или чтение рецензий перед тем, как решить коробку, действительно проверит ваши навыки.

Просмотр нескольких видео или чтение рецензий перед тем, как решить коробку, действительно проверит ваши навыки.

Рекомендации 0xdf

Важно делать заметки. Записывать что-то — отличный способ зафиксировать информацию. Создайте несколько ключевых разделов удобным для вас способом. Я использую файлы уценки в Typora, но нахожу то, что лучше всего подходит для вас.

При первом запуске вам не хватает большого количества информации, необходимой для создания машины. Работайте вместе с рецензиями/видеорешениями, но не копируйте и не вставляйте. Введите команды и убедитесь, что вы понимаете, что они делают. Проверьте себя, что произойдет, если вы измените различные аргументы в командах, а затем проверьте, правы ли вы. Запишите инструменты и синтаксис, которые вы изучили, в свои заметки для дальнейшего использования.

Как только вы научитесь предсказывать, что автор рецензии сделает дальше, начните работать перед рецензией/видео.

Попробуйте различные методы из ваших заметок, и вы, возможно, начнете видеть векторы для изучения. Когда вы застряли, вернитесь к описанию и прочитайте/посмотрите до того места, где вы застряли, и получите толчок вперед. Обязательно обновите свои заметки новыми методами, которые вы изучили.

Попробуйте различные методы из ваших заметок, и вы, возможно, начнете видеть векторы для изучения. Когда вы застряли, вернитесь к описанию и прочитайте/посмотрите до того места, где вы застряли, и получите толчок вперед. Обязательно обновите свои заметки новыми методами, которые вы изучили.Со временем вы обнаружите, что в ваших заметках содержится все больше и больше информации, необходимой для исследования ящика. Секрет в том, чтобы найти баланс. Чем больше вы практикуетесь, тем меньше вам хочется полагаться на пошаговые руководства. Тем не менее, даже самые талантливые хакеры часто работают в команде, потому что любой может застрять.

Как научиться взламывать с помощью HTB (шаг за шагом)

Шаг 0: Начните с ваших неотложных потребностей в обучении , игровой опыт для миллионов хакеров по всему миру. Вы можете начать с изучения фундаментальных основ, перейти к практическому обучению, которое заставит вас рисковать реалистичными средами, участвовать в мероприятиях Capture The Flag и даже получить свою первую работу в области кибербезопасности. (Я получил свою первую работу по этичному хакерству благодаря общедоступному рейтингу HTB.)

(Я получил свою первую работу по этичному хакерству благодаря общедоступному рейтингу HTB.)Но с чего начать, учитывая все разнообразие предлагаемых нами вариантов?

Академия HTB : Если вы начинаете с нуля, Академия поможет вам освоить пошаговое обучение различным хакерским навыкам и темам. Поэтому, если, например, у вас нет знаний о сетях или вы хотите освоить определенный инструмент сетевой разведки, такой как Nmap, Академия предоставит вам теоретическое обучение и интерактивные упражнения на живых целях для закрепления ваших навыков.

Лаборатория HTB : Тестируйте, развивайте и докажите свои практические навыки с помощью огромного набора взламываемых сред, которые имитируют современные уязвимости системы безопасности и неправильные конфигурации. Новые лаборатории добавляются каждую неделю, гарантируя, что контент всегда будет актуальным, а веселье неограниченным. Игроки могут изучить все новейшие пути атаки и методы эксплуатации.

(Если вы новичок в HTB Labs, используйте Starting Point Labs, чтобы ознакомиться с нашей платформой и машинами, которые они содержат.

(Если вы новичок в HTB Labs, используйте Starting Point Labs, чтобы ознакомиться с нашей платформой и машинами, которые они содержат. HTB CTF : соревнуйтесь с другими хакерами по всему миру. События «Захват флага» — это геймифицированные соревнования по взлому, основанные на различных проблемах или аспектах информационной безопасности. Они отлично подходят для опытных хакеров, которые хотят развивать, тестировать и подтверждать свои навыки, потому что они геймифицируют концепции взлома.

Наше сообщество является основной целью всего, что мы делаем! Мы хакеры в душе.

1,8 млн+ участников по всему миру

195 Страны и территории

3.5k Сообщения в Discord каждый день

5.1k Темы форума — для любого ящика

Прежде всего, вот Манифест сообщества, как хакеры ведут себя друг с другом.

Мы верим в создание инклюзивного, разнообразного сообщества с равными возможностями. Мы делаем все возможное, чтобы обеспечить безопасное и счастливое место для всех наших хакеров, где единственное, что имеет значение, — это страсть к кибербезопасности!

Чтобы насладиться Hack The Box в полной мере, вы, конечно же, не можете пропустить наши основные каналы связи, где происходит настоящее волшебство! Присоединяйтесь к нашему Discord и форуму. Обычно мы первыми раскрываем последние обновления и новые функции в Discord, так что… вам лучше быть частью этого.

Также в Discord у нас есть целевые каналы по темам или уровням навыков. Кроме того, мы являемся крупнейшим сервером информационной безопасности с более чем 200 000 участников со всего мира. Присоединяйтесь к обсуждениям, задавайте любые вопросы, находите приятеля по учебе и вдохновляйтесь.

Совет команды HTB: обязательно подтвердите свою учетную запись Discord. Для этого проверьте канал #welcome. Чтобы присоединиться к форуму, у вас уже должна быть активная учетная запись HTB.

Узнайте больше о сообществе HTB.

Шаг 2. Создайте собственную виртуальную машину для взлома (или используйте Pwnbox)Чтобы начать свое хакерское путешествие с платформой, давайте начнем с настройки собственной хакерской машины. Это будет виртуальная среда, работающая поверх вашей базовой операционной системы, чтобы вы могли играть и практиковаться с Hack The Box. (Это самый важный шаг для каждого начинающего хакера.)

Вы можете сделать это быстро и легко, установив одно из следующих приложений виртуализации:

Проигрыватель рабочих станций VMWare

Oracle VirtualBox

После установки предпочтительного программного обеспечения для виртуализации выберите предпочитаемую операционную систему. Здесь вы можете узнать все о Parrot OS.

Совет команды HTB: Всегда устанавливайте стабильную версию!

Как установить Parrot на Virtual Box. У вас возникли трудности с процессом установки или у вас нет необходимого оборудования или сетевых возможностей для запуска виртуальной машины? Не сдавайтесь, есть решение. Ответ — Pwnbox! Pwnbox — это настроенная Hack The Box виртуальная машина ParrotOS, размещенная в облаке. К нему можно получить доступ через любой веб-браузер, 24/7. Он настраивается и поддерживается HTB, и вы можете напрямую взломать все лаборатории HTB. Введение в Pwnbox

Ответ — Pwnbox! Pwnbox — это настроенная Hack The Box виртуальная машина ParrotOS, размещенная в облаке. К нему можно получить доступ через любой веб-браузер, 24/7. Он настраивается и поддерживается HTB, и вы можете напрямую взломать все лаборатории HTB. Введение в Pwnbox

Хотите посмотреть, как другие используют Pwnbox?

Как играть в автоматы с Pwnbox от HackerSploit

Как играть в видео Pwnbox от STÖK

Шаг 3. Посетите нашу базу знанийТеперь, если у вас остались вопросы, мы вам ответим! На 99,99% ваших вопросов по HTB у нас есть ответы, и вы можете найти их все в нашей базе знаний. Это обязательный ресурс для всех, кто начинает работу с нашей платформой.

Вот несколько дружеских советов по поводу того, что может иметь для вас решающее значение в данный момент:

Начало работы — Введение в HTB

Начало работы — настройка учетной записи

Начало работы — VPN-доступ

Начало работы — Как играть в автоматы

Это обязательные инструменты, которые вам необходимо освоить, прежде чем погрузиться в хакерство!

Рекомендуется: Модуль Free Academy Перечисление сети с помощью Nmap

Рекомендуется: HTB Track Pwn с Metasploit

Рекомендуется: Бесплатный модуль Академии Веб-запросы

Рекомендуется: Бесплатный модуль Академии Атака на веб-приложения с помощью Ffuf

Рекомендуется: Free Academy Модуль Основы Windows

Рекомендуется: Модуль Free Academy Основы Linux

Шаг 5: Откройте для себя отправную точку Отправная точка — это серия бесплатных машин, удобных для начинающих, в сочетании с рецензиями, которые дают вам прочную базу знаний о кибербезопасности и знакомят вас с приложением HTB. Вы будете обучаться операционным системам, работе с сетями и всем интересным основам хакерства.

Вы будете обучаться операционным системам, работе с сетями и всем интересным основам хакерства.

Попробуйте Starting Point Machines

Шаг 6. Пройдите трек для начинающих Настало время классики! Получите следующий список машин, зафиксируйте пользовательские и корневые флаги и пройдите курс для начинающих сегодня! Вы почувствуете себя хакером. Ты почти там! Нажмите здесь что бы начать.

Трек для начинающих был хорошим первым практическим опытом, верно? Лучшее наступает сейчас. Существует множество дополнительных ресурсов, которые нужно изучить и изучить, прежде чем получить 100% отдачу от всего обучения HTB.

Рецензии и видео-пошаговые руководства

Активные и выведенные из эксплуатации ящики

Другие классные треки, в том числе: Intro to Dante, The Classics, OWASP TOP 10

Совет команды HTB: начните самостоятельно, изучите инструменты, посмотрите видеоролики ниже, а затем улучшите свои навыки взлома с помощью наших подписок!

Список просмотра HTB 🍿

Некоторые рекомендуемые видеопрохождения для начала:

Активно: Смотреть видео | Игровая машина

Лес: Смотреть видео | Игровая машина

Доступ: Смотреть видео | Игровая машина

Traceback: Смотреть видео | Игровая машина

OpenAdmin: Смотреть видео | Игровая машина

Описание: Смотреть видео | Игровая машина

Биография автора: Биография автора: Сотирия Джанницари (r0adrunn3r), глава сообщества, Hack The Box Сотирия — опытный специалист по кибербезопасности и успешный менеджер сообщества, создавший заинтересованные сообщества с более чем 1 миллионом участников. |

Как узнать, взломан ли ваш телефон (13 тревожных признаков)

Защищен ли ваш телефон от хакеров?

Хакеры, мошенники и преступники знают, что ваш телефон — это кладезь личных данных, который открывает доступ к вашим самым конфиденциальным учетным записям.

Телефонные хакеры создают поддельные или вредоносные приложения и используют поддельные установщики, опасные ссылки и похожие магазины приложений, чтобы попытаться заставить вас загрузить вредоносное ПО, которое дает им доступ к вашему телефону — и ко всему на нем.

В 2022 году специалисты по цифровой безопасности обнаружили около 200 000 троянских вирусов, замаскированных под законные мобильные банковские приложения [ * ].

Но страшная правда заключается в том, что хакерам не всегда нужно использовать изощренные аферы, чтобы взломать ваш телефон. Щелчок по вредоносным ссылкам на поддельных веб-сайтах, в объявлениях, электронных письмах или фишинговых сообщениях часто может привести к потере контроля над вашим мобильным устройством.

Если вы считаете, что ваш телефон взломали, действуйте быстро.

В этом руководстве мы объясним, как узнать, был ли взломан ваш телефон, что может произойти, если он будет взломан, и как защитить ваши устройства от мошенников и онлайн-угроз.

🛡 Получите отмеченную наградами цифровую безопасность. Универсальное цифровое решение безопасности Aura защитит вас от хакеров, мошенников и похитителей личных данных (и заняло первое место в рейтинге Forbes, Security.org и других). Попробуйте Aura бесплатно в течение 14 дней и защитите свою цифровую жизнь.

Как понять, что ваш телефон взломан: 13 предупреждающих знаков

Взлом телефона происходит, когда злоумышленники, такие как хакеры, киберпреступники или даже лживые друзья, получают доступ к вашему телефону или данным вашего телефона без вашего разрешения.

Несмотря на то, что взлом телефона может быть трудно обнаружить, есть несколько явных признаков того, что ваше устройство было скомпрометировано:

- Аккумулятор вашего телефона разряжается быстрее, чем обычно. Сокращение времени автономной работы — один из первых признаков того, что ваш телефон взломан. Вредоносные приложения , которые работают в фоновом режиме, разряжают аккумулятор быстрее, чем обычно.

- В вашем счете указано превышение ожидаемого уровня использования данных. Взломанные устройства часто используют больше данных, чем обычно. Если вы начинаете получать предупреждения от своего оператора мобильной связи о высоком потреблении данных или если вы получаете счет на большую сумму, чем ожидалось, проверьте настройки своего устройства, чтобы узнать, какие приложения используют ваши данные.

- Ваше устройство ведет себя странно и работает медленно. Низкая производительность, необычные действия и сбои устройства — все это признаки взломанного телефона (например, приложения долго загружаются или переключаются).

- Аномально горячий телефон. Вредоносное ПО израсходует или перегрузит ресурсы вашего телефона. Если ваш телефон теплый или даже горячий на ощупь, это может быть признаком того, что его взломали.

- Вы видите новые приложения на своем телефоне. Будьте особенно внимательны к неопознанным или подозрительным приложениям на рабочем столе. Некоторые вредоносные приложения будут устанавливать новые приложения, а хакер надеется, что вам все равно или вы их не заметите.

- Вам постоянно приходится выходить или закрывать определенные приложения. Если приложение открывается без вашего нажатия на него, это может быть частью хакерской атаки. Также будьте осторожны, если ваш мобильный браузер продолжает открывать вкладки или веб-сайты самостоятельно.

- Вы получаете странные уведомления и всплывающие окна. Обновления телефона иногда могут предупредить вас о взломе. Например, некоторые вредоносные приложения автоматически копируют данные в буфер обмена. Но недавнее обновление iOS предупредит вас, если приложение «просматривает» данные буфера обмена [ * ]. Не игнорируйте эти сообщения.

- Ваш Apple ID или учетная запись Google заблокированы. Хакеры часто быстро меняют ваши пароли и блокируют доступ к важным учетным записям. Если вы не можете получить доступ к своей учетной записи Apple или Google, это тревожный сигнал о том, что ваш телефон был взломан.

- Вы не можете войти в свои онлайн-аккаунты. Хакеры используют скомпрометированный телефон, чтобы получить доступ к другим вашим учетным записям (известно как Мошенничество с захватом учетной записи ). Если ваши пароли не работают для вашей электронной почты, социальных сетей или других учетных записей, это может быть признаком того, что ваш телефон был взломан.

- Вы получили коды двухфакторной аутентификации, которые не запрашивали. Если вы начинаете получать коды двухфакторной аутентификации на свой телефон или электронную почту, это может быть признаком того, что хакер знает ваш пароль и пытается войти в одну из ваших учетных записей. Не вводите код и немедленно измените пароль учетной записи.

- Загорается индикатор камеры или микрофона. Приложения для слежки и мониторинга будут использовать ваш микрофон или камеру в фоновом режиме. Если ваши индикаторы или значки загораются случайным образом, это может быть признаком взломанного телефона.

- Вы находите странные фото и видео в своей галерее. Если хакеры взломают ваш телефон, они могут использовать его, чтобы шпионить за вами или снимать фото и видео без вашего ведома. Если вы продолжаете находить странные фотографии и видео в своей галерее (или в облачной службе резервного копирования, такой как iCloud или Google Фото), это может означать, что камера вашего телефона была взломана.

- Ваш номер телефона и другая информация были украдены в результате утечки данных. Хотя это не совсем признак того, что ваш телефон взломан, если ваша личная информация в даркнете , это означает, что вы можете стать легкой мишенью для хакеров.

Любой из этих предупреждающих знаков может указывать на то, что ваш телефон был взломан. Но как его взломали в первую очередь? И что вы можете сделать, чтобы удалить хакеров с вашего телефона и защитить его в будущем?

💡 Связанные: Меня взломали? Как распознать и восстановиться после взлома →

Как удалить хакера с вашего телефона

Если вы считаете, что ваше устройство взломано, начните с нескольких из следующих шагов, чтобы нейтрализовать злоумышленника и ограничить дальнейший ущерб:

- Удалите все нераспознанные или потребляющие ресурсы приложения: Удалите все, что вы не узнаете.

Если вы не уверены в приложении, погуглите его или найдите его в магазине приложений, чтобы убедиться, что оно законно.

Если вы не уверены в приложении, погуглите его или найдите его в магазине приложений, чтобы убедиться, что оно законно. - Очистить историю посещенных страниц, кэш и загрузки. Вредоносное ПО может скрываться в тех областях вашего телефона, которые вы обычно не используете. Очистка истории посещенных страниц и кеша, а также ваших загрузок может удалить вредоносное программное обеспечение, которое там прячется.

- Загрузите защитное программное обеспечение и запустите антивирусную проверку, чтобы изолировать вредоносное ПО. Используйте антивирусное программное обеспечение, предлагаемое поставщиками цифровой безопасности, такими как Aura, для поиска и удаления любого вредоносного или шпионского ПО, заразившего ваш телефон.

- Удалите нераспознанные устройства из своего Apple ID или учетной записи Google. Мошенники, получившие доступ к вашим учетным записям Apple или Google, подключат их к своим устройствам для облегчения доступа.

Проверьте наличие незнакомых устройств в своем журнале активности Google или Список устройств Apple ID и выйдите из них.

Проверьте наличие незнакомых устройств в своем журнале активности Google или Список устройств Apple ID и выйдите из них.

Запуск кредитной блокировки позволит опередить любые угрозы до того, как они произойдут.

Запуск кредитной блокировки позволит опередить любые угрозы до того, как они произойдут.⚡️ Быстро узнайте, подвержены ли вы риску взлома или мошенничества. Универсальное цифровое решение для обеспечения безопасности Aura может оповестить вас почти в режиме реального времени, если ваши данные или учетные записи были скомпрометированы — иногда до 250 раз быстрее, чем другие службы. Попробуйте Ауру бесплатно на 14 дней и защитите свою цифровую жизнь.

Как взламывают телефоны? (и что делать)

- Загрузка вредоносных или зараженных приложений

- Всплывающие окна браузера, утверждающие, что ваше устройство заражено

- Фишинговые атаки, реализуемые через электронную почту, текстовые сообщения или телефонные звонки

- Сталкерское ПО и Преследование приложений

- Атаки на Wi-Fi

- Приложения со слишком большим количеством разрешений

- Мошенничество с проверочным кодом (мошенничество с двухфакторной аутентификацией)

- Подмена SIM-карты

- Взлом зарядной станции (т.

е. «взлом») 9 0329

е. «взлом») 9 0329 - Домен с ошибкой (например, «Walmrat» вместо «Walmart»)

- Неожиданный домен (например, «Airbnb-support.com» вместо «Airbnb.com»)

- «Небезопасный » URL-адрес (безопасный URL-адрес использует « HTTPS» вместо « HTTP» и будет включать символ замка в поле URL-адреса).

- Захват устройства: Иногда хакеры заинтересованы только в использовании вашего устройства, а не в доступе к вашим данным. Мошенники используют взломанные устройства для криптоджекинга (майнинг криптовалюты в фоновом режиме), рассылки рекламного спама или в качестве средства для проведения других кибератак .

- Утечка данных и раскрытие информации: Данные на вашем устройстве — пароли, PIN-коды, пароли и т. д. — являются ценной валютой для мошенников. Они могут использовать вашу информацию для украсть вашу личность или даже продать ее в даркнете другим хакерам.

- Доступ к конфиденциальным фотографиям для вымогательства: Мы часто храним конфиденциальные фотографии или информацию на наших мобильных телефонах.

Мошенники могут использовать их для вымогательства или выкладывать в сеть. (Это то, что произошло во время CelebGate , когда учетные записи iCloud крупных знаменитостей были взломаны.)

Мошенники могут использовать их для вымогательства или выкладывать в сеть. (Это то, что произошло во время CelebGate , когда учетные записи iCloud крупных знаменитостей были взломаны.) - Шпионаж и преследование: Бывший любовник или контролирующий член семьи может установить шпионское программное обеспечение на ваш телефон, чтобы следить за вами. Мошенничество со взломом телефонов такого рода может подвергнуть вас риску физического вреда.

- Взлом вашего рабочего места: Хакеры знают, что мы используем наши личные устройства для работы, поэтому они могут атаковать вас, чтобы получить доступ к данным и сетям вашей компании. Удаленные работники, использующие мобильные телефоны, проводят 80 % своего времени за пределами сети своей компании, защищенной кибербезопасностью [ * ].

- Кража личных данных и финансовое мошенничество: На вашем телефоне более чем достаточно информации, чтобы мошенники могли украсть вашу личность или получить доступ к вашим финансовым счетам.

Получив доступ к вашему телефону, хакеры могут участвовать в мошенничество с кредитными картами или даже опустошение ваших банковских счетов.

Получив доступ к вашему телефону, хакеры могут участвовать в мошенничество с кредитными картами или даже опустошение ваших банковских счетов. - Используйте блокировщик рекламы или мобильный браузер, ориентированный на конфиденциальность.

Браузеры конфиденциальности , такие как Firefox или Brave, имеют дополнительные функции конфиденциальности, которые ограничивают обмен данными и отслеживание, а также могут блокировать рекламное ПО.

Браузеры конфиденциальности , такие как Firefox или Brave, имеют дополнительные функции конфиденциальности, которые ограничивают обмен данными и отслеживание, а также могут блокировать рекламное ПО. - Попросите своего оператора мобильной связи «заморозить порт». Для этого требуется дополнительная аутентификация (например, PIN-код), прежде чем кто-либо сможет внести изменения в вашу учетную запись, включая замену SIM-карты.

- Включить биометрическую защиту (например, идентификатор отпечатка пальца ). Если кто-то украдет ваш телефон, взломать его будет намного сложнее, если у вас включен идентификатор отпечатка пальца или распознавания лиц.

- Регулярно проверяйте свой кредитный отчет и банковские выписки. Мошенники почти всегда охотятся за вашими финансовыми счетами. Проверьте наличие предупреждающих признаков кражи личных данных, таких как странные платежи в выписке по счету или счета, которые вы не узнаете.

Служба защиты от кражи личных данных, такая как Aura может отслеживать ваш кредит и отчеты для вас и предупреждать вас о любых признаках мошенничества.

Служба защиты от кражи личных данных, такая как Aura может отслеживать ваш кредит и отчеты для вас и предупреждать вас о любых признаках мошенничества. - Поддерживайте регулярные обновления вашего устройства. Резервные копии могут избавить вас от огромных хлопот, если ваш телефон взломан или заражен вредоносным ПО.

- Используйте приложение для проверки подлинности вместо SMS для 2FA. Если вы получаете коды двухфакторной аутентификации по SMS и хакеры получают доступ к вашему телефону, они могут обойти вашу систему безопасности. Вместо этого используйте приложение для проверки подлинности , которое требует более строгих мер безопасности, таких как биометрическая идентификация.

- Настроить автообновление. Это гарантирует, что вы не используете устаревшую операционную систему и не используете приложения, которые могут быть уязвимы для хакеров.

Взлом телефона может быть сложной аферой с участием таких вирусов, как AdWare, Трояны и программы-вымогатели. Или это может быть так же просто, как нажать на неправильную ссылку. Вот как хакеры атакуют ваш телефон и что делать, чтобы защитить себя:

1. Загрузка вредоносных или зараженных приложений

Хакеры разрабатывают и продают бесплатные приложения, которые на самом деле являются замаскированными вредоносными приложениями. Например, пользователей могут обмануть приложения-фонарики, которые крадут данные о местоположении, или бесплатные игры, которые устанавливают программное обеспечение для майнинга криптовалюты в фоновом режиме.

Только в 2020 году в магазинах приложений было выявлено 45 000 вредоносных приложений [ * ], при этом 44% случаев мошенничества приходится на мобильные приложения [ * ].

В других случаях мошенники могут взломать или заразить законное приложение, чтобы заставить вас думать, что оно безопасно.

Эти вредоносные приложения захватывают ресурсы вашего устройства и могут даже сделать ваш телефон частью ботнета — группы зараженных устройств, используемых для проведения кибератак, таких как DDoS-атаки.

Не дай себя взломать! Как избежать загрузки вредоносных приложений:

Загружайте приложения только из официальных магазинов приложений, таких как Google Play Store или Apple App Store. Если кто-то попытается заставить вас загрузить приложение — даже приложение, которое вы узнаете — из внешнего источника, будьте осторожны. Приложения, которые меняют владельцев или разработчиков, также могут указывать на потенциальную проблему.

Вы также можете проверить уровень заряда батареи и использование данных, чтобы найти приложения, потребляющие вычислительную мощность вашего устройства.

Как проверить, какие приложения используют больше всего заряда батареи на вашем телефоне (iOS) Зайдите в приложение Настройки и проверьте Аккумулятор и Использование данных , чтобы увидеть, есть ли какие-либо незнакомые приложения в верхней части данные и данные об использовании батареи.

✅ Защитите себя от наихудших последствий взлома телефона: Если ваш телефон взломают, это может поставить под угрозу ваш банк, электронную почту и другие учетные записи в Интернете. Попробуйте лучшую защиту от кражи личных данных от Aura бесплатно на 14 дней для защиты вашей личности от мошенников.

2. Всплывающие окна браузера, утверждающие, что ваше устройство заражено

Хакеры будут использовать ваш страх быть взломанными против вас, чтобы получить доступ к вашему телефону. В этих случаях мошенничества вы будете получать всплывающие окна браузера, в которых утверждается, что ваше устройство заражено вредоносным ПО и что вам нужно загрузить приложение, чтобы «исправить» его.

Эти приложения обычно перечислены как «сканирующие» или «очищающие». Но на самом деле они созданы для того, чтобы шпионить за вами и красть вашу конфиденциальную информацию.

В 2021 году хакеры взломали 120 рекламных серверов, в результате чего вредоносная реклама появилась на сотнях миллионов сайтов [ * ].

Мошенники также могут использовать AdWare, чтобы залить ваш экран нежелательными всплывающими окнами, надеясь, что вы нажмете на одно из них или позвоните по поддельному номеру технической поддержки.

Не дай себя взломать! Как избежать мошеннических всплывающих окон браузера:

Игнорируйте любые заявления о заражении вашего устройства. Веб-сайты и реклама не могут сканировать ваше устройство и не смогут сообщить вам, скачали ли вы вредоносное ПО.

Если вы сомневаетесь, спросите, откуда появляется реклама или всплывающее окно. Вредоносные всплывающие окна чаще всего встречаются на менее популярных веб-сайтах или сайтах, которые менее тщательно следят за размещаемой ими рекламой (например, на сайтах для взрослых). Антивирус

Aura может сканировать ваш ПК, Mac и устройства Android на наличие вредоносных программ, защищая вас от хакеров. Попробуйте Aura бесплатно в течение 14 дней и защитите свои устройства от хакеров.

3. Фишинговые атаки, осуществляемые с помощью электронной почты, текстовых сообщений или телефонных звонков

Телефонные хакеры также могут использовать классические фишинговые атаки, чтобы заставить вас перейти по ссылкам, содержащим вредоносное ПО. Эти мошенничества могут происходить по электронной почте, поддельные текстовые сообщения , WhatsApp и другие службы обмена сообщениями или даже прямые сообщения в социальных сетях (DM).

Эти сообщения часто выглядят так, как будто они исходят от государственного учреждения или компании, которой вы доверяете (например, Amazon, Google или Apple). Но если вы нажмете на ссылку, они загрузят на ваш телефон шпионское или другое вредоносное ПО.

Пример поддельного текстового сообщения, содержащего фишинговую ссылку. Источник: команда Aura. Однако количество фишинговых сайтов для мобильных устройств увеличилось с менее чем 50% до более чем 75% всех фишинговых сайтов [9].0079*].Не дай себя взломать! Как избежать фишинговых атак:

Во-первых, никогда не переходите по ссылкам и не загружайте вложения из нежелательных электронных писем или сообщений. Если в сообщении утверждается, что оно исходит от знакомой вам компании, свяжитесь с ней напрямую.

Если в сообщении утверждается, что оно исходит от знакомой вам компании, свяжитесь с ней напрямую.

То же самое касается телефонных звонков. Если кто-то звонит вам и оставляет сообщение, не перезванивайте по указанному номеру. Вместо этого перезвоните им по официальному номеру телефона компании.

Если вы нажмете на ссылку, и она перенаправит вас на веб-сайт, который запрашивает ввод данных вашей учетной записи и пароля, проверьте наличие признаков мошенничества. Это может быть:

0080 →

4. Программное обеспечение для слежки и приложения для слежки

Приложения для слежки — это законные приложения, которые позволяют вам отслеживать чью-либо активность. Но хотя многие из этих приложений предназначены для родителей, которые хотят следить за своими детьми, они также могут использоваться оскорбительными или ревнивыми партнерами или хакерами, которые хотят отслеживать вашу активность.

Но хотя многие из этих приложений предназначены для родителей, которые хотят следить за своими детьми, они также могут использоваться оскорбительными или ревнивыми партнерами или хакерами, которые хотят отслеживать вашу активность.

Приложения Stalkerware остаются скрытыми на вашем телефоне или маскируются под другие приложения, что затрудняет их обнаружение и удаление.

Не дай себя взломать! Как избежать слежки за приложениями:

Хакеру нужен физический доступ к вашему телефону, чтобы установить шпионское ПО. Убедитесь, что вы знаете, кто имеет доступ к вашим устройствам, и всегда следите за странными или нераспознанными приложениями.

💡 Связанный: Бесплатная и платная VPN — в чем разница? →

5. Атаки на Wi-Fi

Публичные и даже домашние сети Wi-Fi, как известно, легко взломать . Хакеры могут использовать так называемую атаку «человек посередине» (MitM) для отслеживания и перехвата любых данных, которые вы отправляете, включая имена пользователей и пароли учетных записей.

Мошенники также могут взламывать устройства Bluetooth (например, умные колонки или другие устройства Интернета вещей). Избегайте сопряжения телефона с неизвестными устройствами Bluetooth или подключениями, так как они могут стать ловушкой для взлома.

Не дай себя взломать! Как избежать атак на Wi-Fi:

По возможности избегайте общедоступных сетей Wi-Fi и используйте вместо них мобильные точки доступа (которые труднее взломать).

Будьте столь же бдительны с кажущимися безопасными сетями Wi-Fi, такими как сети Starbucks или в аэропортах . ФБР выпустило предупреждение о киберпреступниках, использующих мошеннические сети Wi-Fi в аэропортах для кражи личных данных и финансовой информации [ * ]. (Это только одна из многих опасностей использования общедоступных и незащищенных сетей Wi-Fi .)

Совет для профессионалов: Используйте виртуальную частную сеть (VPN) для защиты своего устройства и сети от хакеров. VPN военного уровня Aura шифрует все ваши данные, чтобы хакеры не могли видеть, что вы делаете, и не могли украсть вашу личность.

VPN военного уровня Aura шифрует все ваши данные, чтобы хакеры не могли видеть, что вы делаете, и не могли украсть вашу личность.

6. Приложения со слишком большим количеством разрешений

Почти каждое приложение собирает данные во время работы или требует разрешений для работы (например, Instagram требуется доступ к вашей камере и микрофону для захвата фотографий и видео).

Однако некоторые приложения запрашивают слишком много разрешений или запрашивают доступ к несвязанным данным, чтобы продать их в Интернете брокерам данных (или украсть вашу личность). Хуже того, если хакеры взломают эти приложения, они получат доступ ко всему, что вы разрешили приложению видеть или делать на вашем телефоне.

Большинство мобильных устройств предупредят вас, если приложение запрашивает отслеживание вас или доступ к вашим данным и камереНе дайте себя взломать! Как не давать приложениям слишком много разрешений:

Ставьте под сомнение любые разрешения, которые приложение запрашивает у вас. Если он требует слишком многого — например, сбора данных о местоположении, включения микрофона, чтения экрана и включения камеры — удалите его.

Если он требует слишком многого — например, сбора данных о местоположении, включения микрофона, чтения экрана и включения камеры — удалите его.

Это также предупреждающий знак о том, что вы загрузили поддельное приложение, которое хакеры могут использовать для взлома вашего телефона.

💡 Связанный: Мошенничество с Apple Pay? Вот как вернуть свои деньги →

7. Мошенничество с кодом подтверждения (мошенничество с двухфакторной аутентификацией)

Коды двухфакторной аутентификации часто являются последней линией защиты от хакеров, пытающихся получить доступ к вашему телефону, учетным записям в социальных сетях или банку. Счета. Когда Google автоматически зарегистрировал учетные записи пользователей в 2FA, количество взломанных учетных записей сократилось на 50 % [ * ].

Если у преступников уже есть ваше имя пользователя и пароль, но вы включили двухфакторную аутентификацию для своих учетных записей, они попытаются выманить у вас этот код.

Мошенничество с 2FA часто является продолжением другого продолжающегося мошенничества, такого как романтическое мошенничество , в котором кто-то, кого вы встречаете на сайте онлайн-знакомств, обманом заставляет вас отказаться от кода 2FA. Еще одним примером является фишинговая афера; кто-то, утверждающий, что он из IRS, запрашивает код, чтобы «подтвердить» вашу личность.

Не дай себя взломать! Как избежать мошенничества с кодом подтверждения:

Никому не сообщайте коды 2FA, даже если кто-то говорит вам, что ему нужна ваша помощь для доступа к одной из его учетных записей. Если кто-то попросит отправить код на ваш телефон, это мошенничество.

💡 Связанный: Что такое мошенничество с проверочным кодом Google Voice? →

8. Замена SIM-карты

Замена SIM-карты (также известная как «подмена SIM-карты») — один из самых страшных и распространенных способов взлома вашего телефона. В этой афере мошенники звонят вашему оператору мобильной связи, выдавая себя за вас. Затем они просят переключить ваш номер телефона на новую SIM-карту, которой они владеют.

В этой афере мошенники звонят вашему оператору мобильной связи, выдавая себя за вас. Затем они просят переключить ваш номер телефона на новую SIM-карту, которой они владеют.

После завершения обмена мошенники могут звонить с вашего номера, а также отправлять и получать ваши сообщения (включая коды 2FA, которые дают им доступ к вашим учетным записям).

Не дай себя взломать! Как избежать замены SIM-карты:

Заблокируйте SIM-карту у своего оператора мобильной связи. Для этого требуется PIN-код, чтобы переключить телефон на новую SIM-карту. Просто убедитесь, что ваш PIN-код нелегко угадать (например, день рождения или адрес). Вы также можете заблокировать SIM-карту на устройстве iOS .

💡 Связанный: Что мошенники могут сделать с вашей SIM-картой? →

9. Взлом зарядной станции (т. е. «вытягивание сока»)

Мошенники также научились использовать общедоступные зарядные станции, например, в аэропортах, для кражи данных или захвата ваших устройств. Когда вы подключаете свой телефон к скомпрометированному зарядному порту, он либо заражает ваше устройство вредоносным ПО, либо сама зарядная станция крадет ваши конфиденциальные данные.

Когда вы подключаете свой телефон к скомпрометированному зарядному порту, он либо заражает ваше устройство вредоносным ПО, либо сама зарядная станция крадет ваши конфиденциальные данные.

В апреле 2023 года ФБР выпустило предупреждение, запрещающее использовать общедоступные зарядные станции в аэропортах, отелях и торговых центрах [ * ], утверждая, что: и программное обеспечение для мониторинга на устройствах».

Не дай себя взломать! Как избежать мошенничества с использованием сока:

Возьмите с собой собственное зарядное устройство, а не пользуйтесь общедоступными зарядными устройствами, так как они могут быть скомпрометированы.

💡 Похожие: Украденный телефон? Не паникуйте. Выполните следующие действия как можно скорее →

Что может сделать кто-то, если взломает ваш телефон?

Хакеры знают, что ваш телефон является единой точкой доступа к вашим самым важным данным и учетным записям. Когда злоумышленники взламывают ваш телефон, они могут совершать всевозможные мошенничества, в том числе:

Когда злоумышленники взламывают ваш телефон, они могут совершать всевозможные мошенничества, в том числе:

✅ Защитите себя от кражи личных данных: Каждый план Aura включает страховой полис на сумму 1 000 000 долларов США на случай убытков, связанных с кражей личных данных. Попробуйте Aura бесплатно в течение 14 дней , чтобы узнать, подходит ли она вам.

Можно ли взломать iPhone?Вы можете подумать: «Но я использую устройство Apple. Их нельзя взломать, верно?

Несмотря на то, что телефоны и устройства Android являются обычными целями хакеров, устройства iOS также могут быть взломаны. Только в 2020 году в магазине приложений Apple было доступно более 1200 вредоносных приложений, и их скачивали более 9 раз.0005 300 миллионов раз в месяц [ * ].

Тем не менее, устройства Android по-прежнему более уязвимы для хакеров.

Согласно отчету, опубликованному Apple, на устройствах Android в 47 раз больше вредоносных программ, чем на iPhone [ * ].

Обновления безопасности и программного обеспечения не всегда попадают на устройства Android одновременно. Это означает, что на старых устройствах часто отсутствуют ключевые обновления для исправления известных уязвимостей. В магазине Google Play также полно вредоносных приложений: более 100 миллионов устройств стали жертвами вредоносных приложений, предназначенных для кражи ваших денег [ *].

💡 Похожие: Кто-нибудь может взломать мой iPhone? Как сказать и что делать →

Как защитить свой телефон от хакеров

Мы все согласны с тем, что лучше проявлять инициативу в отношении безопасности своего телефона, чем иметь дело со взломанным устройством. К счастью, для защиты телефона от хакеров не требуется много времени.

Сначала ознакомьтесь с признаками мошенничества или фишингового сайта. Большинство хакеров используют социальную инженерию , чтобы обманным путем заставить вас отказаться от информации о вашей учетной записи или паролей. Не отправляйте конфиденциальную информацию никому, кого вы не знаете лично, особенно если они обратятся к вам.

Большинство хакеров используют социальную инженерию , чтобы обманным путем заставить вас отказаться от информации о вашей учетной записи или паролей. Не отправляйте конфиденциальную информацию никому, кого вы не знаете лично, особенно если они обратятся к вам.

Далее, не подвергайте свой телефон рискованным или уязвимым ситуациям, например, загружайте приложения не из официального магазина приложений, пользуйтесь общедоступной сетью Wi-Fi или заряжайте телефон на общественных зарядных станциях. Кроме того, всегда знайте, где находится ваш телефон и кто имеет к нему доступ.

Наконец, сделайте свои устройства и учетные записи более безопасными. Вы можете использовать VPN при общедоступном просмотре, а также антивирусное программное обеспечение для защиты от вредоносных программ. Убедитесь, что ваши пароли сложные и уникальные, и включите двухфакторную или многофакторную аутентификацию (2FA/MFA) для дополнительной безопасности.

Для еще дополнительной безопасности следуйте этим дополнительным советам по защите телефона от хакеров:

Для дополнительной защиты подпишитесь на комплексное решение Aura для цифровой и мобильной безопасности.

Язык сценариев (например, Python)

Язык сценариев (например, Python)

Script kiddies используют готовые наборы эксплойтов или отдельные программы, потому что они не могут самостоятельно писать вредоносные инструменты. Их мотивы для взлома обычно личные, например, чтобы произвести впечатление на друзей, отомстить или повеселиться.

Script kiddies используют готовые наборы эксплойтов или отдельные программы, потому что они не могут самостоятельно писать вредоносные инструменты. Их мотивы для взлома обычно личные, например, чтобы произвести впечатление на друзей, отомстить или повеселиться. Это предостерегающий пример взлома серых шляп. Хакеры серой шляпы находятся где-то между хакерами белой и черной шляпы. Хотя их намерения, как правило, добродушны, их действия часто незаконны, поскольку проникновение в системы и сети без санкционированного доступа является незаконным.

Это предостерегающий пример взлома серых шляп. Хакеры серой шляпы находятся где-то между хакерами белой и черной шляпы. Хотя их намерения, как правило, добродушны, их действия часто незаконны, поскольку проникновение в системы и сети без санкционированного доступа является незаконным.

Это требует способности не только уважать, но и думать не только о рутинных практиках, таких как проверка брандмауэра и сканирование на наличие известных уязвимостей.

Это требует способности не только уважать, но и думать не только о рутинных практиках, таких как проверка брандмауэра и сканирование на наличие известных уязвимостей.

Просмотр нескольких видео или чтение рецензий перед тем, как решить коробку, действительно проверит ваши навыки.

Просмотр нескольких видео или чтение рецензий перед тем, как решить коробку, действительно проверит ваши навыки. Попробуйте различные методы из ваших заметок, и вы, возможно, начнете видеть векторы для изучения. Когда вы застряли, вернитесь к описанию и прочитайте/посмотрите до того места, где вы застряли, и получите толчок вперед. Обязательно обновите свои заметки новыми методами, которые вы изучили.

Попробуйте различные методы из ваших заметок, и вы, возможно, начнете видеть векторы для изучения. Когда вы застряли, вернитесь к описанию и прочитайте/посмотрите до того места, где вы застряли, и получите толчок вперед. Обязательно обновите свои заметки новыми методами, которые вы изучили. (Если вы новичок в HTB Labs, используйте Starting Point Labs, чтобы ознакомиться с нашей платформой и машинами, которые они содержат.

(Если вы новичок в HTB Labs, используйте Starting Point Labs, чтобы ознакомиться с нашей платформой и машинами, которые они содержат.  Движимая технологиями, взломом и ростом, она получила степень бакалавра в области компьютерных наук, степень магистра в области кибербезопасности и является преданным игроком Hack The Box CTF более 6 лет. Ее прошлый опыт работы включает тестирование на проникновение в Ernest and Young в течение 2 лет, и она возглавляет усилия сообщества в Hack The Box в течение 3,5 лет.

Движимая технологиями, взломом и ростом, она получила степень бакалавра в области компьютерных наук, степень магистра в области кибербезопасности и является преданным игроком Hack The Box CTF более 6 лет. Ее прошлый опыт работы включает тестирование на проникновение в Ernest and Young в течение 2 лет, и она возглавляет усилия сообщества в Hack The Box в течение 3,5 лет.

.jpg)

Если вы не уверены в приложении, погуглите его или найдите его в магазине приложений, чтобы убедиться, что оно законно.

Если вы не уверены в приложении, погуглите его или найдите его в магазине приложений, чтобы убедиться, что оно законно. Проверьте наличие незнакомых устройств в своем журнале активности Google или Список устройств Apple ID и выйдите из них.

Проверьте наличие незнакомых устройств в своем журнале активности Google или Список устройств Apple ID и выйдите из них. е. «взлом»)

е. «взлом»)

Мошенники могут использовать их для вымогательства или выкладывать в сеть. (Это то, что произошло во время CelebGate , когда учетные записи iCloud крупных знаменитостей были взломаны.)

Мошенники могут использовать их для вымогательства или выкладывать в сеть. (Это то, что произошло во время CelebGate , когда учетные записи iCloud крупных знаменитостей были взломаны.) Получив доступ к вашему телефону, хакеры могут участвовать в мошенничество с кредитными картами или даже опустошение ваших банковских счетов.

Получив доступ к вашему телефону, хакеры могут участвовать в мошенничество с кредитными картами или даже опустошение ваших банковских счетов. Браузеры конфиденциальности , такие как Firefox или Brave, имеют дополнительные функции конфиденциальности, которые ограничивают обмен данными и отслеживание, а также могут блокировать рекламное ПО.

Браузеры конфиденциальности , такие как Firefox или Brave, имеют дополнительные функции конфиденциальности, которые ограничивают обмен данными и отслеживание, а также могут блокировать рекламное ПО. Служба защиты от кражи личных данных, такая как Aura может отслеживать ваш кредит и отчеты для вас и предупреждать вас о любых признаках мошенничества.

Служба защиты от кражи личных данных, такая как Aura может отслеживать ваш кредит и отчеты для вас и предупреждать вас о любых признаках мошенничества.