«А вот мой Яндекс-кошелек!» : rebel_rouge — LiveJournal

?- Общество

- Cancel

«Лидерка нашего лесбосепаратизма Танюшка Болотина опубликовала финансовый отчет о состоянии дел по арендованой полтора месяца назад фем-базе: «Это первое мейл-фри пространство в Москве, в котором вы не столкнетесь с секизмом, менсплейнингом и объективацией. На Фем-базе проводятся феминистские игры, подготовка к уличным акциям, фримаркеты, занятия йогой, лекции, и многие другие мероприятия. Здесь вы можете встречаться с единомышленницами, знакомиться и общаться. Вы можете провести здесь своё феминистское мероприятие».

Здесь вы можете встречаться с единомышленницами, знакомиться и общаться. Вы можете провести здесь своё феминистское мероприятие».

https://ru-chp.livejournal.com/13161599.html

Но, как это обычно случается со всякими какаинями, возникли проблемы с добычей денег на содержание всей этой радости, потому что противное патриархальное государство заставляет платить аренду и налоги. Так что, дорогие лесбушки-веганки, достаем кошельки и бьем по противному мужлу своим трудовым рублем. Упс? Нет трудового рубля? Есть, но мало? Каакая незадача!

Знаете, в чем разница между розовласой борцунихой и содержанкой богатого папика? Чисто во внешней шелухе, а суть одна и та же — они обе паразитки на теле общества, потому что никаких благ не производят, работать не хотят и не умеют и при этом свято уверены, что все им должны лишь на основании наличия у них вагины.

Что делает нормальный человек, когда нет денег, а на должность топ-менеджера «Газпрома» слишком большой конкурс? Правильно, человек идет работать кассиром в «Пятерочку» или консультантом в «Связной».

Вот и получается, что ништяки грести, анально отгородившись от общества, хочется, а пахать ради достижения своих хотелок — не хочется.

Так что и содержанок, и лесбо-сепаратисток надо отправить рыть канавы. Или и правда сселить в тайгу и наблюдать за восхитительным реалити-шоу: «Скандалы, интриги, расследования! Смогут ли гламурные муклы и городские хипстерши добыть огонь и изобрести колесо?! Смотрите в ближайшие полчаса!»

Всем добра и внезапного Кузьмичева.

Tags: идиоты, мэ и жо, общество, парад уродов, фейспалм, юмор

Subscribe

Итоги весны

День Рождения я все-таки отметила.

Точнее, мы с мамой просто сидели на кухне и ели наш любимый капустный салат и креветки и решили, что отмечаем мое…

Точнее, мы с мамой просто сидели на кухне и ели наш любимый капустный салат и креветки и решили, что отмечаем мое…Внезапный киноклуб

Сегодня ходила делать ноготочки. Я считаю, что посещать всякие салоны красоты — это крайне важно, чтобы сохранять душевное здоровье. Я обычно варюсь…

Весенее

У нас все еще довольно прохладно, но природу не обманешь — снег уже весь растаял, а воздух приятно пахнет чисто весенней сыростью. А я тем временем…

Photo

Hint http://pics.livejournal.com/igrick/pic/000r1edq

Итоги весны

День Рождения я все-таки отметила. Точнее, мы с мамой просто сидели на кухне и ели наш любимый капустный салат и креветки и решили, что отмечаем мое…

Внезапный киноклуб

Сегодня ходила делать ноготочки. Я считаю, что посещать всякие салоны красоты — это крайне важно, чтобы сохранять душевное здоровье. Я обычно варюсь…

Весенее

У нас все еще довольно прохладно, но природу не обманешь — снег уже весь растаял, а воздух приятно пахнет чисто весенней сыростью.

А я тем временем…

А я тем временем…

«А вот мой яндекс-кошелек» — Мы добрых граждан позабавим… — ЖЖ

«С этой историей такое ощущение как будто говна поел. Вроде все правильно, а противно до блевотины. Не любою когда меня за дурака держат», – такие слова произнес бывший вице-премьер России, а ныне один из патриархов либеральной фронды Альфред Кох, резюмируя историю с мнимой смертью и удивительным воскрешением журналиста Аркадия Бабченко.

Еще бы – ведь всего за пару часов до этого тот же самый Кох с пафосом писал о залитой кровью буханке хлеба, которую якобы нашли в Киеве у простреленного тела мертвого журналиста, сравнивая это со святым причастием – очевидно, с намеком на кровь Христову.

История вышла действительно довольно противная и сулящая многочисленные печальные последствия для ее организаторов, а может, и для наших народов – несмотря на то, что по своей форме она напоминает дешевый фарс.

Прежде всего, глубокое отвращение вызывает главный персонаж этого водевиля, Аркадий Бабченко. Во многом именно благодаря подобным «героям-оппозиционерам» нынешнее российское правительство может многие годы успешно рядится в дырявую тогу «меньшего зла». Прожив много лет в Израиле, я знал многих убежденных критиков местного режима, но никто из них не мечтал въехать в Тель-Авив на палестинском танке и не радовался смертям людей других политических взглядов. Про Бабченко и его друзей ничего подобного сказать нельзя. Это законченные социал-дарвинисты и расисты, призывающие к бесконечной войне во имя торжества так называемого «Запада» – читай, транснациональных корпораций и ведущих империалистических держав. Два дня назад многие подумали, что живущий с меча Бабченко от меча и погиб, но как мы знаем, все оказалось по-другому.

Во многом именно благодаря подобным «героям-оппозиционерам» нынешнее российское правительство может многие годы успешно рядится в дырявую тогу «меньшего зла». Прожив много лет в Израиле, я знал многих убежденных критиков местного режима, но никто из них не мечтал въехать в Тель-Авив на палестинском танке и не радовался смертям людей других политических взглядов. Про Бабченко и его друзей ничего подобного сказать нельзя. Это законченные социал-дарвинисты и расисты, призывающие к бесконечной войне во имя торжества так называемого «Запада» – читай, транснациональных корпораций и ведущих империалистических держав. Два дня назад многие подумали, что живущий с меча Бабченко от меча и погиб, но как мы знаем, все оказалось по-другому.

В связи с этим нельзя испытать ничего кроме презрения к действиям массы журналистов, которые вместо того, чтобы постараться установить подробности «убийства», автоматически стали распространять «фейк-ньюз» сфабрикованные украинскими спецслужбами. Можно было ожидать, что представители СМИ попытаются узнать подробности преступления, опросить соседей, поговорить с врачами и санитарами больницы, куда должны были отвезти тело «жертвы». Но ничего этого не произошло. По сути дела, журналисты перестали отличаться от блогеров, которые занимаются перепостами понравившихся им идеологически правильных новостей.

Но ничего этого не произошло. По сути дела, журналисты перестали отличаться от блогеров, которые занимаются перепостами понравившихся им идеологически правильных новостей.

Впрочем, мы видим это уже не первый раз. В 2003 году ведущие мировые информационные агентства без вопросов восприняли американскую утку об «иракском оружии массового поражения», а совсем недавно американские и британские СМИ с маккартистким пылом охотились на «русских хакеров» и убийц также чудом не убившихся Скрипалей. Хотя, впрочем, даже Юлия Скрипаль назвала историю вокруг Бабченко омерзительной.

Сейчас мы всего лишь еще раз убедились, что буржуазная пресса повсеместно остается дешевым инструментом низкокачественной политической пропаганды – включая и те медиа, которые так любят поговорить о демократических свободах вместе со стандартами профессионального качества. «Один приём буржуазной печати всегда и во всех странах оказывается наиболее ходким и «безошибочно» действительным. Лги, шуми, кричи, повторяй ложь – «что-нибудь останется» – написано об этом у Ленина.

Что же касается украинских политиков и российских либералов, они предстали перед всем белым светом в худшем случае лжецами, а в лучшем – идиотами. Здесь сразу же вспоминается комментарий одной газеты, о том, что у Порошенко несколько месяцев тому назад был вариант отправить вчерашнюю героиню нации Надежду Савченко либо в тюрьму, либо в сумасшедший дом. Дело Бабченко сильно расширило список потенциальных клиентов этих учреждений. Еще 30 мая премьер-министр Украины Владимир Гройсман, не моргнув глазом, говорил миллионам людей о том, что Аркадий Бабченко пал жертвой российских спецслужб, а безымянные активисты расписывали улицы Москвы и Петербурга трафаретами «ФСБ – убийца Бабченко». Сегодня это смотрится надувательством и шизофренией. Масса доверчевых людей действительно выглядят, по выражению Коха, поевшими дерьма. А разговоры о том, что все происходящее является частью «хитрого плана» по спасению журналиста от русских шпионов, которыми оказались производивший оружие для АТО волонтер и повоевавший на Донбассе священник из «Правого сектора» (причем, оба из них сотрудничали с СБУ), могут удовлетворить лишь тех, кто верит каждому слову радио «Свобода» и телеканалов Петра Порошенко – по определению и без рассуждений.

Добавим, что власти России, к огромному сожалению, получили настоящую индульгенцию за все свое прошлые и будущие грехи. «Большего подарка путинскому режиму, чем тот, что преподнёс сейчас Бабченко под руководством СБУ, сложно себе представить» – справедливо пишет Алина Витухновская. Тут просто нечего и добавить. Да, если завтра в мир иной отправятся Навальный, Сава Рабинович, Ксения Собчак или Евгений Киселев, это сразу же вызовет в коллективной медиа-памяти словосочетание «спецоперация СБУ».

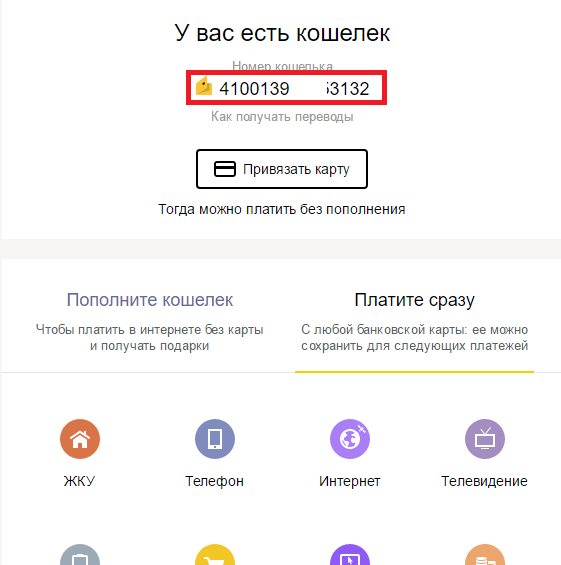

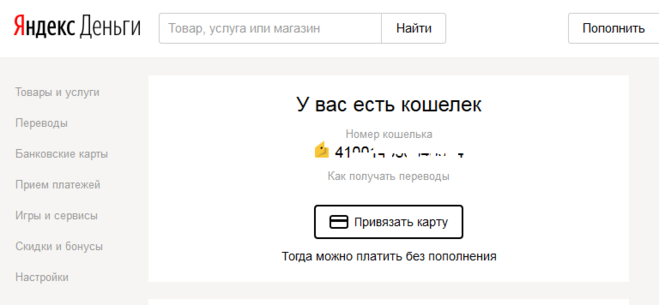

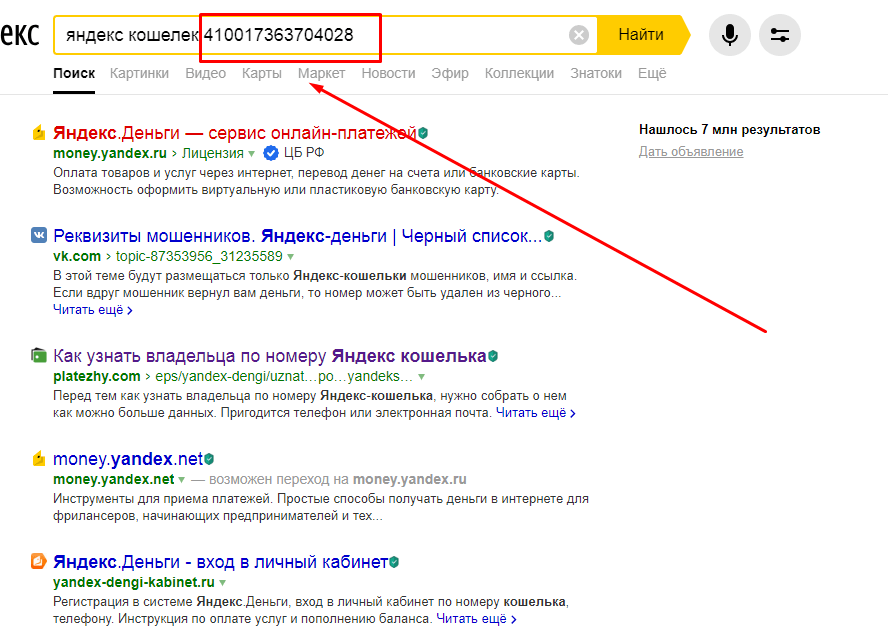

По всему миру, и, прежде всего, в Восточной Европе, буржуазная политика превращается в омерзительный фарс, густо замешанный на лжи, глупости, интригах спецслужб. А финальным припевом каждого сюжета звучит самая известная цитата из всего многолетнего творческого наследия Бабченко: «А вот мой яндекс-кошелек».

http://liva.com.ua/a-vot-moj-yandeks-koshelek.html

Cyble — злоумышленник, продающий новый стилер Atomic macOS (AMOS) в Telegram

Появляется необнаруженный стилер на основе Golang и ставит в тупик поставщиков систем безопасности

В последние годы macOS становится все более популярной среди пользователей, в основном благодаря удобному интерфейсу, который часто хвалят за его простоту и удобство использования.

macOS также часто считается более безопасной, чем другие операционные системы. Несмотря на это, злоумышленники (ТА) продолжают нацеливаться на платформы macOS. Ранее было несколько случаев, когда злоумышленники нацеливались на пользователей macOS с помощью различных семейств вредоносных программ, включая MacStealer, RustBucket, DazzleSpy и т. д.

Cyble Research and Intelligence Labs (CRIL) недавно обнаружила канал Telegram, рекламирующий новое вредоносное ПО для кражи информации под названием Atomic macOS Stealer (AMOS) . Вредоносное ПО специально разработано для macOS и может украсть конфиденциальную информацию с компьютера жертвы.

TA, стоящий за этим похитителем, постоянно совершенствует это вредоносное ПО и добавляет новые возможности, чтобы сделать его более эффективным. Самое последнее обновление вредоносного ПО было выделено в сообщении Telegram от 25 апреля, демонстрирующем его последние функции.

The Atomic macOS Stealer может украсть различную информацию с компьютера жертвы, включая пароли цепочки для ключей, полную системную информацию, файлы с рабочего стола и папки документов и даже пароль macOS. Похититель предназначен для работы с несколькими браузерами и может извлекать автозаполнения, пароли, файлы cookie, кошельки и информацию о кредитных картах. В частности, AMOS может ориентироваться на криптокошельки, такие как Electrum, Binance, Exodus, Atomic и Coinomi.

Похититель предназначен для работы с несколькими браузерами и может извлекать автозаполнения, пароли, файлы cookie, кошельки и информацию о кредитных картах. В частности, AMOS может ориентироваться на криптокошельки, такие как Electrum, Binance, Exodus, Atomic и Coinomi.

TA также предоставляет дополнительные услуги, такие как веб-панель для управления жертвами, подбор метамаски для кражи seed-фразы и приватных ключей, крипто-чекер и установщик dmg, после чего делится логами через Telegram. Эти услуги предлагаются по цене $ 1000 в месяц.

Рисунок 1. Сообщение Telegram от разработчика вредоносного ПО 709 , что означает FUD (расшифровывается как «Полностью необнаруживаемый») на Virustotal на момент написания этого анализа.TA используют файл «.dmg» для распространения этой вредоносной программы, включая исполняемый файл Mac OS X, расположенный в «/Setup.app/Contents/macOS/My Go Application.app» и представляющий собой 64-разрядный исполняемый файл Golang. .

Рисунок 2. Строки, относящиеся к исходным файлам Go Stealer

Строки, относящиеся к исходным файлам Go StealerОсновная функция Atomic macOS Stealer включает в себя все его возможности, включая извлечение связки ключей, кражу криптокошелька, кражу сведений о браузере, захват пользовательских файлов, сбор системной информации и отправку всех украденных данных. данные на удаленный C&C-сервер.

Основные функции стилера изображены на рисунке ниже.

Рисунок 3. Основная функция StealerПосле того, как пользователь запустит файл, он отобразит поддельный пароль для получения системного пароля, как показано на рисунке ниже.

Рисунок 4. Подсказка о поддельном пароле Помимо получения системного пароля, вредоносное ПО также нацелено на инструмент управления паролями, используя функцию main_keychain() для извлечения конфиденциальной информации с компьютера жертвы. Keychain — это система управления паролями macOS, которая позволяет пользователям безопасно хранить конфиденциальные данные, такие как логины веб-сайтов, пароли Wi-Fi, данные кредитных карт и многое другое.

Фрагмент кода, показанный на рисунке ниже, демонстрирует Функция main_keychain() , реализованная для сбора учетных данных пользователя.

Рисунок 5 – Извлечение пароля из связки ключейКража криптокошельков

После этого похититель начинает извлекать информацию, связанную с криптокошельками, запрашивая и считывая файлы из определенных каталогов с помощью функции main_GrabWallets(). Похититель нацелен на криптокошельки, такие как Electrum, Binance, Exodus и Atomic, как показано ниже.

Рисунок 6 – Целевые криптокошелькиCrypto Wallet Extension

Похититель Atomic macOS также может извлекать информацию из расширений браузера криптокошелька. Эти расширения интегрированы в двоичный файл стилера с помощью жесткого кодирования, и на данный момент нацелено более 50 расширений.

В приведенной ниже таблице указаны некоторые криптокошельки с соответствующими идентификаторами расширений браузера, на которые нацелено вредоносное ПО.

| acmacodekjbdgmoleebolmdjonilkdbch | Бумажник Rabby | |

| aeachknmefphepccionboohckonoeemg | Кошелек Coin98 | |

| afbcbjpbpfadlkmhmclhkeeodmamcflc | Кошелек Math | |

| aholpfdialjgjfhomihkj bmgjidlcdno | Кошелек Exodus Web3 | |

| jloimipbofnfjih | Wombat — игровой кошелек для Ethereum и EOS | |

| apnehcjmnengpnmccpaibjmhhoadaico | CWallet | |

| bcopgchhojmggmffilplmbdicgaihlkp | Клиент Hycon Lite | |

| bfnaelmomeimhlpmgjnjophhpkkoljpa | Phantom | bocpokimicclpaiekenaeelehdjllofo | XDCPay |

| cgeeodpfagjceefieflmdfphpplkenlfk | Кошелек EVER | |

| LeafWallet | ||

| cjelfplplebdjjenllpjcblmjkfcffne | Jaxx Liberty | |

| cjmkndjhnagcfbpiemnkdpomccnjblmj | Финни | |

| cmndjbecilbocjfkibfbifhngkdmjgog | Swash | 9Ауро |

| cphhlgmgameodnhkjdmkpanlelnlohao | NeoLine | |

| dhgnlgphgchebgoemcjekedjjbifijid | Crypto Airdrops & награды | |

| dkdedlpgdmmkkfjabffeganieamfklkm | Циано | |

| dmkamcknogkgcdfhhbddcghachkejeap | Keplr | Марсианский кошелек для Sui и Aptos Бумажник|

| ffnbelfdoeiohenkjibnmadjiehjhajb | Yoroi | |

| fhbohimaelbohpjbbldcngcnapndodjp | BinanceChain | |

| fhilaheimglignddkjgofkcbgekhenbh | кислород | |

| flpiciilemghbmfalicajoolhkkenfel | ICONex | |

| fnjhmkhhmkbjkkabndcnnogagogbneec | Ронин | |

| fnnegphlobjdpkhecapkijjdkgcjhkib | Кошелек Harmony | |

| hcflpincpppdclinealmandijcmnkbgn | KHC | |

| hmeobnfnfcmdkdcmlblgagmfpfboieaf | XDEFI | |

| hnfanknocfeofbddgcijnmhnfnkdnaad | Coinbase | |

| hnhobjmcibchnmglfbldbfabcgaknlkj | Flint Wallet | hpglfhgfnhbgpjdenjgmdgoeiappafln | Guarda |

| ibnejdfjmmkpcnlpebklmnkoeoihofec | TronLink | imloifkgjagghnncjkhggdhalmcnfklk | Менеджер паролей Trezor |

| jojhfeoedkpkglbfimdfabpdfjaoolaf | Polymesh | |

| klnaejjgbibmhlephnhpmaofohgkpgkd | ZilPay | |

| kncchdigobghenbbaddojjnnaogfppfj | iWallet | |

| kpfopkelmapcoipemfendmdcghnegimn | Liquality | |

| lodccjjbdhfakaekdiahmedfbieldgik | DAppPlay | |

| mfhbebgoclkghebffdldpobeajmbecfk | Starcoin | |

| mnfifefkajgofkcjkemidiaecocnkjeh | TezBox | |

| nhnkbkgjikgcigadomkphalanndcapjk | CLW | |

| nkbihfbeogaeaoehlefnkodbefgpgknn | Metamask | |

| nknhiehlklippafakaeklbeglecifhad | Nabox | |

| nlbmnnijcnlegkjjpcfjclmcfggfefdm | MewCx | |

| nlgbhdfgdhgbiamfdfmbikcdghidoadd 90 056 | Byone | |

| nphplpgoakhhjchkkhmiggakijnkhfnd | Ton | |

| ookjlbkiijinhpmnjffcofjonbfbgaoc | 90 055 Храм||

| pdadjkfkgcafgbceimcpbkalnfnepbnk | KardiaChain | |

| pnndplcbkakcplkjnolgbkdgjikjednm | Tron Wallet & Explorer – Tronium | |

| pocmplpaccanhmnllbbkpgfliimjljgo | Склон | |

| ppdadbejkmjnefldpcdjhnkpbjkikoip | Оазис 9 0056 |

После сбора сведений о кошельке вредоносное ПО запрашивает установленный каталоги браузеров на устройстве жертвы и ищет определенные файлы, связанные с браузером, для извлечения конфиденциальных данных, таких как:

- Автозаполнение

- Пароли

- Печенье

- Кредитные карты

Как показано ниже, вредоносное ПО может красть файлы из различных браузеров, включая Mozilla Firefox, Google Chrome, Microsoft Edge, Яндекс, Opera и Vivaldi.

File Grabber

Похититель теперь крадет файлы жертвы из таких каталогов, как Desktop и Documents , используя main_FileGrabber() функция. На рисунке ниже показано, как вредоносное ПО запрашивает разрешение на доступ к файлам в указанных каталогах.

Рисунок 8. Похититель запрашивает разрешение на доступ к файламФрагмент кода на рисунке ниже отображает функцию main_FileGrabber(), которая реализована для захвата файлов из системы жертвы.

Рисунок 9. Захват файловСбор информации о системе

Затем вредоносная программа запускает процесс получения дополнительной информации об оборудовании, касающейся системы, такой как название модели, аппаратный UUID, размер ОЗУ, количество ядер и серийный номер. , среди прочей информации. Это показано на рисунке ниже.

Рисунок 10. Собранная системная информацияКомандование и управление (C&C)

Наконец, похититель Atomic macOS обрабатывает украденную информацию, сжимая ее в ZIP и кодируя ее с использованием формата Base64 для эксфильтрации.

Похититель связывается с указанным ниже URL-адресом командного сервера и отправляет украденную информацию.

- hxxp[:]//amos-malware[.]ru/sendlog

На рисунке ниже показана сетевая передача данных для кражи данных с машины жертвы.

Рисунок 11. Эксфильтрованные данныеОдновременно похититель Atomic macOS отправляет выбранную информацию в каналы Telegram вместе со скомпилированным ZIP-файлом, как показано ниже.

C&C Panel

На следующем рисунке показана активная C&C панель Atomic macOS Steler.

Рисунок 13. Панель AMOS C&CЗаключение

Благодаря надежным функциям безопасности macOS является предпочтительной операционной системой для многих высокопоставленных лиц. Нацеливание на macOS не является новой тенденцией, и существуют различные семейства вредоносных программ, которые специально нацелены на проникновение в эту операционную систему.

Вредоносное ПО, такое как Atomic macOS Stealer, может быть установлено путем использования уязвимостей или размещения на фишинговых веб-сайтах. Злоумышленники могут использовать украденные данные для шпионажа или получения финансовой выгоды. Хотя это и не является обычным явлением, вредоносное ПО для macOS может иметь разрушительные последствия для жертв.

Злоумышленники могут использовать украденные данные для шпионажа или получения финансовой выгоды. Хотя это и не является обычным явлением, вредоносное ПО для macOS может иметь разрушительные последствия для жертв.

Мы перечислили некоторые важные передовые методы кибербезопасности, которые создают первую линию контроля против злоумышленников. Мы рекомендуем нашим читателям следовать рекомендациям, приведенным ниже:

- Загружайте и устанавливайте программное обеспечение только из официального Apple App Store.

- Используйте в своей системе известный антивирус и пакет программного обеспечения для обеспечения безопасности в Интернете.

- Используйте надежные пароли и по возможности применяйте многофакторную аутентификацию.

- Включите биометрические функции безопасности, такие как отпечатки пальцев или распознавание лиц, для разблокировки устройства везде, где это возможно.

- Будьте осторожны при открытии любых ссылок, полученных по электронной почте, доставленной вам.

- Будьте осторожны при включении любых разрешений.

- Обновляйте свои устройства, операционные системы и приложения.

MITRE ATT&CK® Techniques

| Tactic | ID техники | Название методики |

| Выполнение | T1204.002 | Пользовательское выполнение: Вредоносный файл |

| Доступ к учетным данным | T1110 | Brute Force |

| Доступ к учетным данным | T1555.001 | Брелок для ключей |

| Доступ к учетным данным | T1555.003 | Учетные данные из веб-браузеров |

| Обнаружение | T1083 | Обнаружение файлов и каталогов |

| T1132.001 | Кодирование данных: Стандартное кодирование | |

| Эксфильтрация | T1041 | Эксфильтрация по каналу C&C |

Индикаторы компрометации (IoC)

| Индикаторы | Индикаторы Тип | Описание |

| 5e0226adbe5d85852a6d0b1ce90b2308 0a87 b12b2d12526c8ba287f0fb0b2f7b7e23ab4a 15f39e53a2b4fa01f2c39ad29c7fe4c2fef6f24eff6fa46b8e77add58e7ac709 | MD5 SHA1 90 552 SHA256 | Setup. dmg dmg |

| amos-malware[.]ru | Домен | C&C |

| hxxp[:]//amos-malware[.]ru/sendlog | URL | C&C |

Криптовалютные кошельки атакованы новым средством для кражи информации для Mac

Эксперты по безопасности предупредили о новом вредоносном ПО, которое нацелено на устройства MacOS для кражи конфиденциальной информации, включая сохраненные пароли, номера кредитных карт и данные из более чем 50 расширений браузера криптовалюты.

Угроза, получившая название «Atomic», также известная как «AMOS», продается через печально известное приложение для обмена зашифрованными сообщениями Telegram, имеющее репутацию платформы для обмена незаконными материалами и контентом, за 1000 долларов в месяц.

Он поставляется с несколькими функциями, облегчающими злоумышленникам совершение своих преступлений, такими как веб-панель, помогающая управлять своими жертвами, брутфорсер MetaMask, проверка криптовалюты, установщик dmg и возможность получать украденные логи в Telegram.

Исследователи из лабораторий Trellix и Cyble отслеживали вредоносное ПО и обнаружили, что последняя версия была выпущена 25 апреля, что позволяет предположить, что разработка и обновления продолжаются.

Более того, этот инструмент трудно обнаружить: менее 2% антивирусных программ помечают файл dmg как вредоносный.

Злоумышленники могут заражать пользователей вредоносными программами обычными способами, такими как фишинговые электронные письма, сообщения в социальных сетях, кампании вредоносной рекламы, плохие торренты и тому подобное.

Когда жертва открывает файл dmg, ей выдается поддельное приглашение ввести мастер-пароль для своего устройства, который вредоносная программа крадет, чтобы получить доступ. Затем он пытается украсть информацию о пользователе, сохраненную в проприетарном менеджере паролей Apple Keychain.

Затем он пытается украсть информацию о пользователе, сохраненную в проприетарном менеджере паролей Apple Keychain.

Затем он пытается украсть информацию из установленного программного обеспечения в системе, таких как настольные криптовалютные кошельки, такие как Electrum, Binance, Exodus и Atomic, а также 50 других расширений кошелька, включая Trust Wallet, Exodus Web3 Wallet, Jaxx Liberty. и BinanceChain.

подробнее

Также извлекаются данные веб-браузера, такие как пароли и платежные карты, сохраненные в Google Chrome, Mozilla Firefox, Microsoft Edge, Яндекс, Opera и Vivaldi. Также проверяется системная информация, такая как название модели, серийные номера, аппаратный UUID, размер ОЗУ и количество ядер.

Atomic также может красть файлы непосредственно из таких каталогов, как папки «Рабочий стол» и «Документы». Но при этом вредоносная программа должна запрашивать разрешение у системы, о чем уведомляется пользователь, так что это может дать ему возможность обнаружить заражение.

Украденные данные сжимаются в zip-файл и отправляются на командный сервер злоумышленника, который, что интересно, имеет тот же IP-адрес, что и Raccoon Stealer, что предполагает связь между ними.

Устройства Apple обычно не так часто подвергаются вредоносным программам, как машины Windows, но, похоже, ситуация начинает меняться, поскольку в недавнем отчете утверждается, что таких угроз становится все больше.

- Вот лучший брандмауэр для вашей безопасности

Подпишитесь на информационный бюллетень TechRadar Pro, чтобы получать все самые важные новости, мнения, функции и рекомендации, необходимые вашему бизнесу для успеха!

Свяжитесь со мной, чтобы сообщить о новостях и предложениях от других брендов Future. Получайте электронные письма от нас от имени наших надежных партнеров или спонсоров. Льюис Мэддисон — младший писатель в TechRadar Pro. Его охват варьируется от онлайн-безопасности до привычек использования технологий как в личных, так и в профессиональных условиях.

Точнее, мы с мамой просто сидели на кухне и ели наш любимый капустный салат и креветки и решили, что отмечаем мое…

Точнее, мы с мамой просто сидели на кухне и ели наш любимый капустный салат и креветки и решили, что отмечаем мое… А я тем временем…

А я тем временем…