«Взломать» за 60 секунд или карантинное безумие / Хабр

Небольшая история о неадекватном заказчике и нахождении уязвимости на сайте за 1 минуту.

Не ожидал, что именно эта история станет моей первой статьей на Хабре. Пишу пока горячо!

Все что Вы прочитаете далее — это не призыв к действию или попытка «кого-либо» скомпрометировать.

5 апреля 2020 г.

Увидел сообщение в linkedin: «Добрый день. Ищем разработчика для доработки проекта на yii2… тел: +79… whatsapp»

Написал в whatsapp: «День добрый. Я с linkedin, пришлите ТЗ, если есть.»

В ответ получил огромное сообщение с ссылками на сайт, доску в trello и небольшим ТЗ.

Изучил trello. Над проектом работали, если верить доске, как минимум 4 разработчика.

6 апреля 2020 г.

Из-за карантина, по-моему, люди начинают сходить с ума. Вот что я увидел в whatsapp когда проснулся:

Все вроде бы ничего, прочитал и забыл.

Ничего не оставалось, кроме как пробраться на проект «обидчика» и избавиться от неприятных ощущений внутри :D.

Отсчет пошел.

00:00

Открываю сайт.

Вижу форму поиска и пытаюсь проверить ранее известную мне SQL инъекцию:

' UNION SELECT 1,group_concat(username,0x7c,password),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31 fRom user-- -

Как и предполагал — не работает, но попробовать стоило.

00:20

На сайте есть возможность зарегистрироваться двумя способами: как Юзер и как Компания.

Исходя из увиденных в trello скриншотов, решил зарегистрироваться и поработать с личным кабинетом Компании.

Заполняем поля везде, где позволит фронт строками

SELECT * FROM users;

Просто, чтобы усилить «эффект присутствия» у разработчиков, когда они заглянут в БД.

00:40

После успешной регистрации нас редиректит на страницу профиля Компании.

Открываем пункт меню «Load Documents» (очень удобно, не правда ли :D) и пытаемся загрузить php файл.

Сначала я загрузил adminer.php, так как он был под рукой. Файл успешно загрузился и разработчики заботливо подготовили для меня редирект на страницу с ссылкой на файл.

Открывался он по ссылке: /upload/certified/15861775921.php и исправно работал.

Это было начало конца!

1:00

Далее загружаем самый простой php-web-shell через ту же форму.

Для начала нужно понять, кто мы и где мы:

pwd && whoami

Посмотрим список файлов директории сайта:

ls /var/www/admin/data/www/директория_сайта/

Видим стандартную структуру фреймворка Yii2, которую мы там и ожидали.

Получаем доступы к базе данных, которые можно ввести в ранее загруженный adminer.php:

cat /var/www/admin/data/www/директория_сайта/config/db.php

На самом деле был удивлен, что такие уязвимости еще существуют. А уж тем более тем, что их можно найти так легко и быстро.

Кстати, это был проект одной компании из ОАЭ, которая занимается поставкой буровых и промышленных изделий для нефтяной, газовой и буровой промышленности.

Меня добавили в черный список в whatsapp после последнего сообщения и рассказать об уязвимости я не смог, поэтому оставил пасхалки на сервере для разработчиков.

Не забывайте делать проверку типов файлов на стороне сервера, да и в целом уделяйте безопасности вашего кода больше внимания!

для того, чтобы взломать многие сайты, достаточно одного браузера

Рассказ хакера: для того, чтобы взломать многие сайты, достаточно одного браузера

Представитель сайта SecurityFocus.com встретился на этой неделе с известным

хакером Адрианом Ламо. Свою славу Ламо заслужил взломами серверов крупных

компаний. От его рук пострадали Yahoo, Microsoft, AOL и Excite@Home. За сентбрь

Ламо успел найти открытый сервер компании Microsoft, на котором содержалась

информация о всех покупателях продуктов компании в онлайне, и открыть способ

изменять новости на сайте Yahoo! News (для пробы он

переписал новость о программисте Elcomsoft Дмитрии Склярове, заранее

приговорив его к смертной казни).

За сентбрь

Ламо успел найти открытый сервер компании Microsoft, на котором содержалась

информация о всех покупателях продуктов компании в онлайне, и открыть способ

изменять новости на сайте Yahoo! News (для пробы он

переписал новость о программисте Elcomsoft Дмитрии Склярове, заранее

приговорив его к смертной казни).

Журналист встретился с Ламо в кафе Kinkos, в деловой части Сан-Франциско. 20-летний хакер скинул объемистый рюкзак и включил собственный ноутбук Toshiba, на экран которого через мгновение вывел карту США, пересеченную сотнями разноцветных линий, символов, значков и подписей.

При более близком рассмотрении карта оказалась подробным планом всего

американского интернета — все кабели, репитеры, спутниковые станции, соединения

и терминалы, международные трассы были отмечены с поразительным уровнем

детализации. Самая интересная деталь карты — это подпись в правом нижнем углу,

гласящая «Запрещено копирование документа в любом виде, передача документа

посторонним, не имеющим разрешение. Только для использования внутри компании

WorldCom».

Только для использования внутри компании

WorldCom».

Крупнейший интернет-провайдер США, компания WorldCom стала последней «жертвой» 20-летнего хакера. Самым поразительным является то, что для взлома Ламо использует только веб-браузер и собственные знания, подключаясь к Сети из интернет-кафе с помощью ноутбука.

Корпорация WorldCom — крупнейшая компанией, на серверы которой удалось

проникнуть Адриану Ламо. «Плохо только то, что крупных компаний, в которые я еще

не влезал, практически не осталось», — говорит хакер, подключаясь к интернету и

запуская браузер. «Интернет-сервисы — это огромная дыра в безопасности

большинства корпораций. Часто уязвимым местом становится неверно

сконфигурированный список уровней доступа (ACL). Он позволяет любому получить

доступ к приложению, которое, по идее, должно быть недоступно. Еще чаще

происходит так, что сетевые администраторы просто оставляют секретную

веб-страницу доступной всем, надеясь, что случайно на неё никто не натолкнется»,

— говорит Ламо.

Адриан — мастер такого «нелинкованного» веба. В доказательство своих возможностей он открывает страницу сайта компании Apple с огромным количеством принципиальных схем устройств, на которых стоит пометка «секретно», однако они доступны всем, имеющим понятие об устройстве веб-адреса. Ламо знает адрес страницы сайта Журнала о Коммерции (JoC), которая выводит прямо в базу данных подписчиков издания, их имен, адресов и паролей.

Адриан Ламо делает такого рода открытия во время ночных «заездов», сутками просиживая перед экраном лаптопа. Он сканирует интернет-адреса в поиске недокументированных веб-серверов и страниц, либо использует широко известные уязвимости в программах для поиска секретных данных на публичных серверах. В любой отдельно взятый момент у Адриана имеется длинный список «интересных» веб-сайтов, которые он может взломать.

Как и в других проектах, Ламо «ключом» к внутренней сети WorldCom стали открытые

прокси-сервера.

В сети WorldCom он нашел другие системы защиты, которые занимались

разграничением прав доступа сотрудников компании. Два месяца изучения сети

принесли значительные успехи. Теперь Ламо может использовать внутреннюю систему

работы с персоналом для извлечения данных о любом из 86 тысяч сотрудников. С

такой информацией он, при желании, может повысить или понизить зарплату

сотрудника, узнать номер его кредитной карты, логины и пароли пользователей.

Более того, Адриан может получить доступ к банковскому счету сотрудника и

способен выписать чек на свое имя. На любую сумму, естественно…

Два месяца изучения сети

принесли значительные успехи. Теперь Ламо может использовать внутреннюю систему

работы с персоналом для извлечения данных о любом из 86 тысяч сотрудников. С

такой информацией он, при желании, может повысить или понизить зарплату

сотрудника, узнать номер его кредитной карты, логины и пароли пользователей.

Более того, Адриан может получить доступ к банковскому счету сотрудника и

способен выписать чек на свое имя. На любую сумму, естественно…

Ламо смог получить доступ и к более серьезным вещам, нежели данные о зарплате

работников. Он утверждает, что веб-сервис WARM, предназначенный для управления

любым маршрутизатором в сети компании ANS Communications, также в его руках.

Среди клиентов этой компании — Bank of America, Sun Microsystems и AOL. Нехитрым

способом Адриан может получить телефон доступа и пароль ко многим

маршрутизаторам, что даст ему доступ к сетям этих компаний.

Работник интернет-кафе глядит на Адриана некоторое время и возвращается к своей

работе. «Иногда бывает так, что я один во всем этом городе и мне некуда пойти.

Тогда я провожу всю ночь в этом кафе, — говорит Ламо. — Они никогда никого не

выгоняют». Если кому-то надо найти Адриана, то они могут позвонить в кафе, его

«второй дом». Правда, «первого дома» у хакера нет вообще. Ламо ведет бродячую

жизнь, путешествует по стране в автобусах, встречается с немногочисленными

друзьями, иногда спит в заброшенных сараях. С ним всегда его рюкзак, в котором

лежат самые необходимые вещи: аптечка, одеяло, смена одежды и ноутбук с

клавиатурой без двух клавиш.

Когда Адриану было 17, его родители переехали из Сан-Франциско в тихие кварталы

Сакраменто, в 80 милях к востоку от города. Приученный к городской суете, Ламо

решил остаться в Сан-Франциско. После школы он выполнял одноразовые заказы по

компьютерам для некоммерческих организаций, иногда ночуя прямо на рабочем месте.

Позднее Адриан работал консультантом по компьютерной безопасности в компании

Levi Strauss — это был единственный случай в его жизни, когда он официально

работал по специальности.

8 наиболее распространенных методов взлома веб-сайтов, которые вы должны знать

Мы много говорили об очистке и защите веб-сайтов от атак. Но как насчет того, чтобы знать, как именно ваш сайт может быть взломан? Это интересная и полезная информация, которой мы хотели бы поделиться с вами. Итак, давайте рассмотрим самые популярные методы взлома для вас.

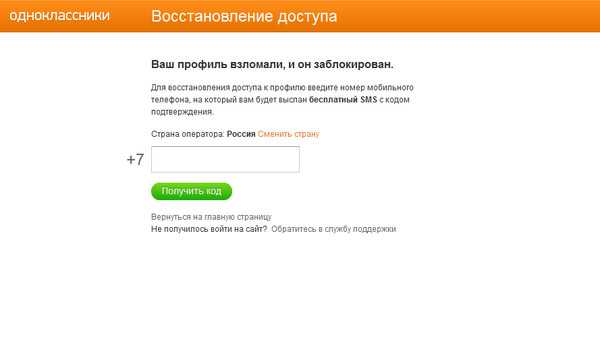

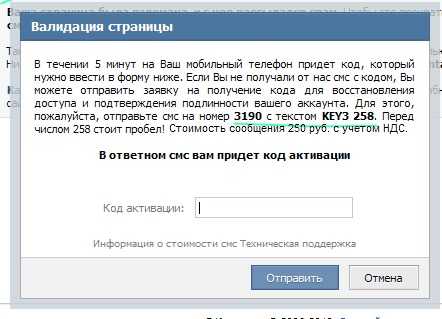

1. Фишинг

Одним из самых коварных методов, используемых сегодня, является Фишинг. Трудно найти человека, который не знает, что такое фишинг. Однако многие пользователи по-прежнему ежедневно подвергаются обману хакеров.

Трудно найти человека, который не знает, что такое фишинг. Однако многие пользователи по-прежнему ежедневно подвергаются обману хакеров.

Фишинг подразумевает копирование сайта с целью кражи денег или личной информации. И как только пользователь введет данные своей кредитной карты, например, хакер получит доступ к этим данным и сможет использовать полученную информацию в своих интересах.

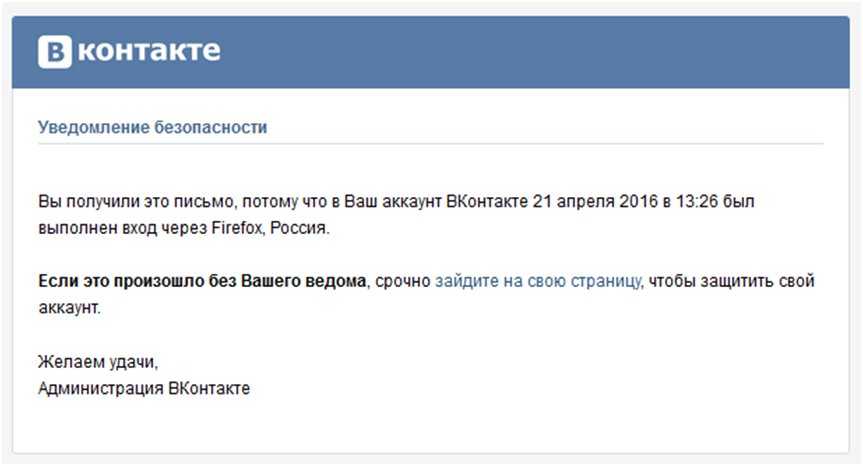

2. Вирусы и вредоносный код

Хакеры могут залезть практически на любой сайт и оставить в его базе вредоносное ПО или вставить код в файлы сайта. Существует огромное разнообразие вирусов, и каждый из них может по-разному воздействовать на зараженный сайт. Но не должно быть никаких сомнений в том, что вирус, независимо от его типа, не принесет пользы вашему бизнесу.

3. Исправление пользовательского интерфейса

Этот метод похож на фишинг. Но в этом случае хакер создаст фальшивый скрытый пользовательский интерфейс. Как только пользователь нажимает кнопку с намерением перейти на определенную страницу, он оказывается на незнакомом веб-сайте, как правило, с неподходящим содержанием.

4. Кража файлов cookie

С помощью вредоносного программного обеспечения хакеры могут украсть файлы cookie вашего браузера. И эти файлы cookie содержат много важной информации: историю просмотров, имена пользователей и пароли. Как вы понимаете, эти данные также могут содержать логины и пароли к панели администратора вашего сайта.

5. Отказ в обслуживании (DoS\DDoS)

DDOS означает распределенный отказ в обслуживании. DDOS-атака — это способ сделать определенный сервер недоступным или, другими словами, способ вывести сервер из строя.

Для прерывания или сбоя сервера хакеры используют ботов. Целью этих ботов является отправка запросов на сайт, много запросов. В результате сервер, неспособный обработать все полученные запросы, просто выйдет из строя. Самое опасное в этом методе то, что хакер может вывести из строя сервер за относительно небольшой промежуток времени

6. Подмена DNS

Это вредоносное ПО также известно как отравление кэша DNS. Он задействует те старые данные кеша, о которых вы, возможно, забыли.

Он задействует те старые данные кеша, о которых вы, возможно, забыли.

Уязвимости в системе доменных имен позволяют хакерам перенаправлять трафик с вашего сайта на вредоносный. Более того, хакеры могут запрограммировать эту атаку так, чтобы зараженный DNS-сервер заразил другой DNS и так далее.

7. SQL-инъекция

Если на вашем веб-сайте есть уязвимости в базе данных или библиотеках SQL, хакеры могут получить доступ к вашей конфиденциальной информации, обманув систему. Поэтому неудивительно, что SQL-инъекции также могут быть простым инструментом. Но этот простой инструмент может позволить хакеру получить доступ к жизненно важной информации вашего сайта.

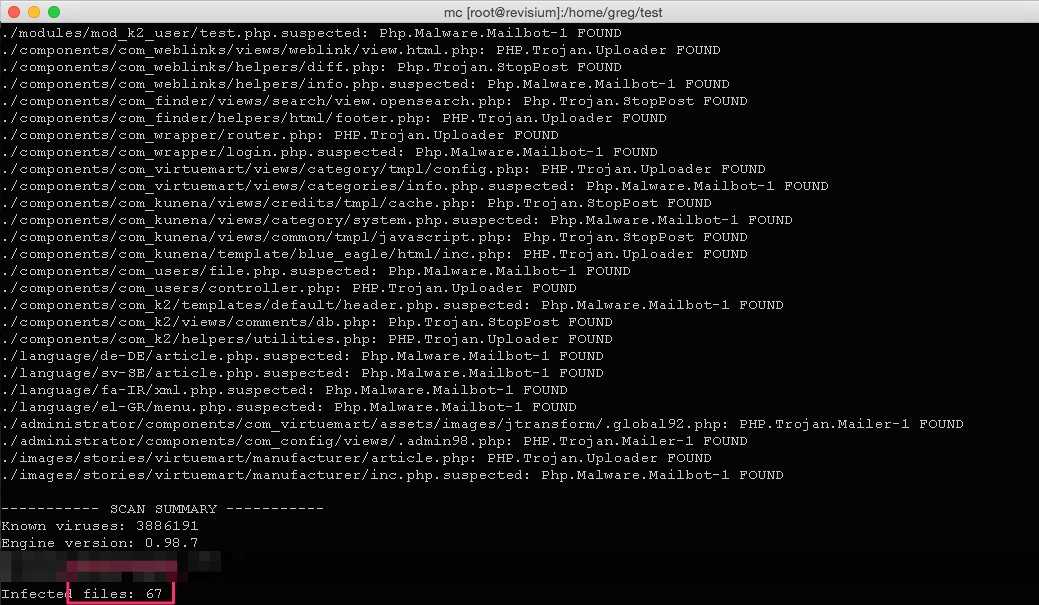

8. Внедрение кейлоггера

Кейлоггер, очень простой и опасный вредоносный код.

Вредоносная программа записывает нажатия клавиш, перехватывает все действия пользователя на клавиатуре и отправляет все записанное хакеру; он также устанавливает вредоносный скрипт, который создает майнер криптовалюты в браузере.

Если хакеру удастся получить данные, то в результате взлома будут украдены учетные данные администратора, которые могут позволить хакерам легко войти на ваш сайт

9. Взлом нецелевого веб-сайта

В большинстве случаев хакеры не нацелены на конкретный веб-сайт. Их больше интересует массовый взлом.

Пострадать от нецелевой атаки легко — нужно просто не обращать внимания на любую уязвимость CMS, плагина или шаблона. Любая брешь — это шанс попасть в поле зрения хакера и стать жертвой при очередной атаке.

Хакеры могут легко найти веб-сайты со схожими недостатками. Они всегда могут использовать хакерскую базу данных Google, чтобы получить список уязвимых веб-сайтов с такими же свойствами. Например, хакеры могут найти все проиндексированные веб-сайты, на которых установлен уязвимый плагин. Или сайты с открытыми каталогами.

10. Брутфорс

Атака грубой силой — это простой способ получить доступ к веб-сайту. Он пробует различные комбинации паролей снова и снова, пока не доберется до входа. Это повторяющееся действие похоже на атаку армии на форт.

Это повторяющееся действие похоже на атаку армии на форт.

Заключение

Владельцам веб-сайтов трудно поверить, что любой может найти и взломать уязвимый веб-сайт буквально за несколько минут без каких-либо специальных инструментов. Все, что нужно хакеру, — это найти нужные критерии в хакерской базе данных Google и запустить поиск по этим параметрам. Затем, в зависимости от критериев, выбранных хакером, он может предпринять необходимые действия для взлома веб-сайта. Опытные хакеры потратят на это менее двух минут. И они потратят еще меньше времени, если атака будет автоматизирована.

Если на вашем сайте есть уязвимость, будьте готовы к постоянной очистке и ремонту. Защита должна быть приоритетом номер один для каждого владельца веб-сайта. А антивирус WebDefender может стать для вас надежным охранником. Наш антивирус может защитить ваш сайт от всех видов хакерских атак, найти существующие вирусы и вредоносные коды.

Заранее подумайте о безопасности своего сайта, тогда вы значительно снизите вероятность взлома

взлом веб-сайтов · Темы на GitHub · GitHub

Вот 22 публичных репозитория соответствует этой теме.

..

..мишакорзик / АдминХак

Звезда 405АсядОооо / Нулевой атакующий

Звезда 349л4тт / американский

Звезда 47Wh2T3-E4GL3 / белый дефейс

Звезда 32Палахсу / Поиск-cPaneladminofWebsite

Звезда 26HACKE-RC / RPCScan

Звезда 23Мустафадальга / инжектор кода

Звезда 12СкриптKKiddie / WebAppSec-тестирование

Спонсор Звезда 8ShubhamTuts / Админ-панель-поиск-любого-веб-сайта

Звезда 6Мустафадальга / атака по словарю

Звезда 5ИцмеКен / Рождественский атакующий

Звезда 5D3ADVAU / Дефейс

Звезда 3h4llSh4ll / ВОТР

Звезда 3радостьгоши / Utools2

Звезда 2h4llSh4ll / Веб-админ

Звезда 2unCodeBoss / WordPress-Augmented-Reality-Plugin-RCE-Unauthenticated

Звезда 2h4llSh4ll / k2ll33d

Звезда 1h4llSh4ll / Ангел

Звезда 1h4llSh4ll / Р57

Звезда 0h4llSh4ll / X0RG

Звезда 0Улучшить эту страницу

Добавьте описание, изображение и ссылки на

взлом веб-сайтов

страницу темы, чтобы разработчикам было легче узнать о ней.

php

php