Как взломать одноклассники статья: lapussis — LiveJournal

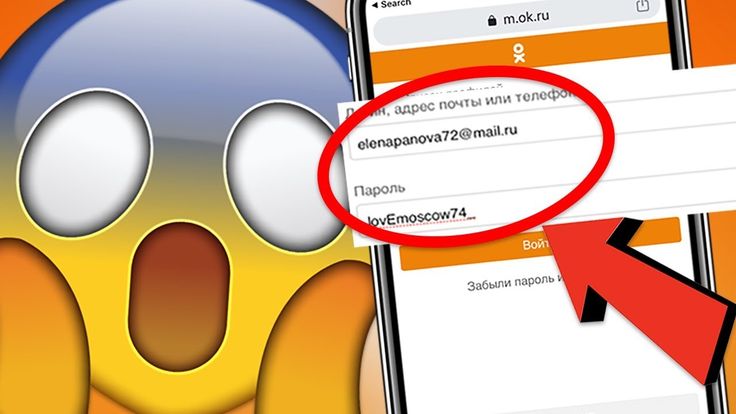

?Как взломать Одноклассников : Обзоры : Компьютеры : Subscribe.RuКак взломать Одноклассников. Многие разводы сегодня начались с социальных сетей.Касательно статьи: напрашивается вопрос, а почему ответственность только у простых граждан? Почему не наказывают греNo;%ых спамеров???Источник: digest.subscribe.ru; Размер документа: 126 КБ

Как взломать чужой пароль страницы в Одноклассниках рувзломать страницу в одноклассниках (255). как взломать одноклассники (193). Взлом страницы в одноклассниках (178).спасибо, за статью, буду юзать)). Ответить. axlamon4ik.Источник: vzlomal.ru; Размер документа: 62 КБ

Как взломать профиль в Одноклассниках | Взломать парольВзлом профиля в соцсети кажется совершенно безобидным занятием, если речь идет о своей второй половинке.

Взлом странички на одноклассниках — Взлом странички на одноклассниках — Полезные статьи — Бесплатные программы для компьютераВ сети существует множество ресурсов, предлагающих свои услуги и различные способы, как взломать Одноклассников.Несмотря на то, что взлом аккаунтов и чтение чужих сообщений попадает под определенные статьи УК РФ, многие люди пытаются незаконно раздобыть чужую…Источник: xaker2.ucoz.ru; Размер документа: 13 КБ

Как взломать Odnoklassniki.ru » SaM.kg — Первый развлекательный портал. Самое интересное, весёлое и заводное!Популярные статьи. Снеговики, они такие разные…Когда мне нужно было проверить мужа и взломать сайт одноклассников, я позвонила парню он администратор на сайте одноклассники он за 15 минут всё сделал, и не пароли не логин не поменялись.

Источник: sam.kg; Размер документа: 18 КБ

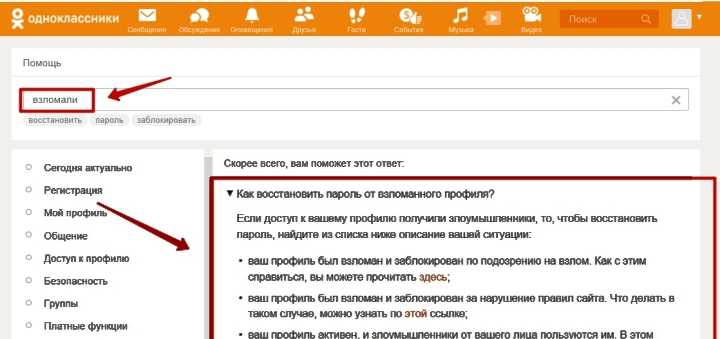

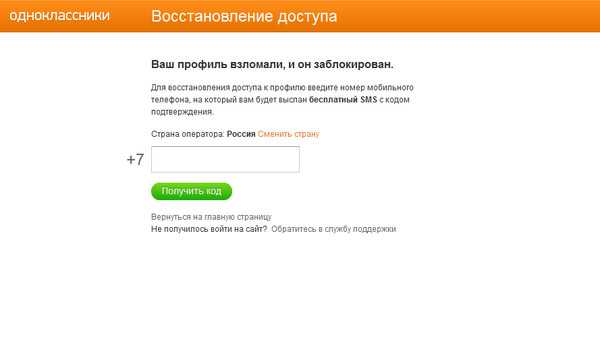

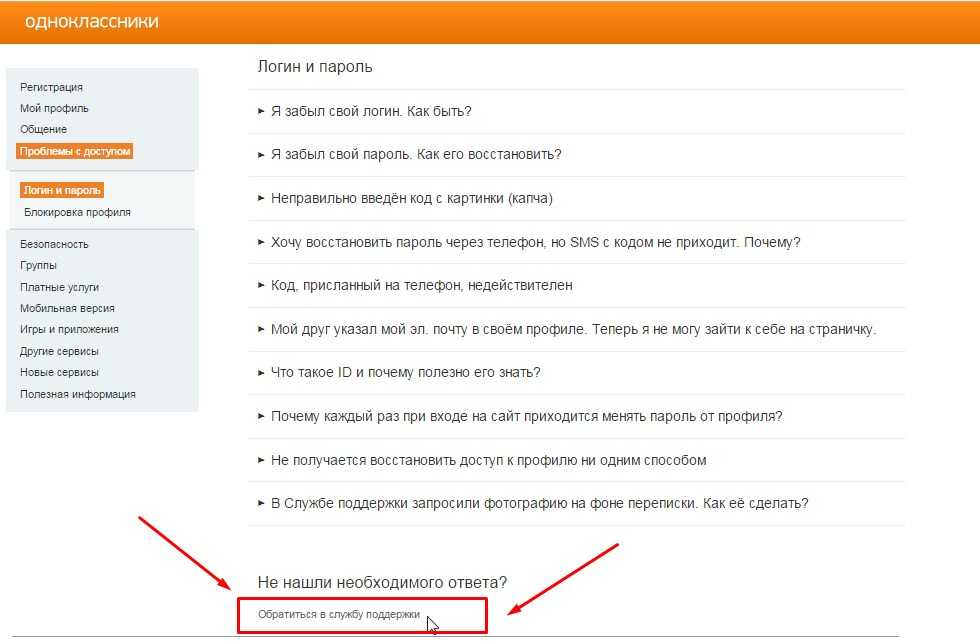

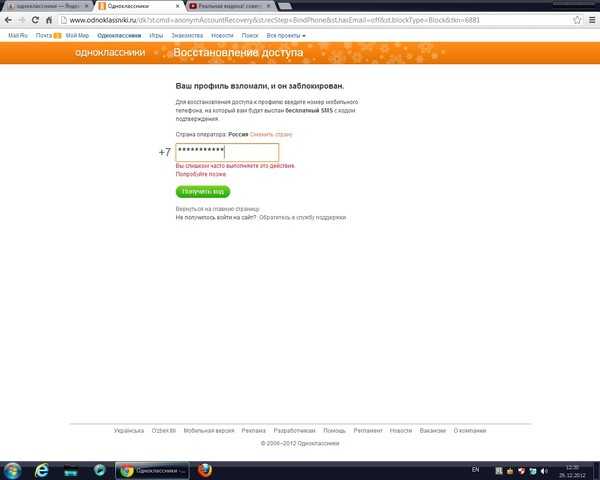

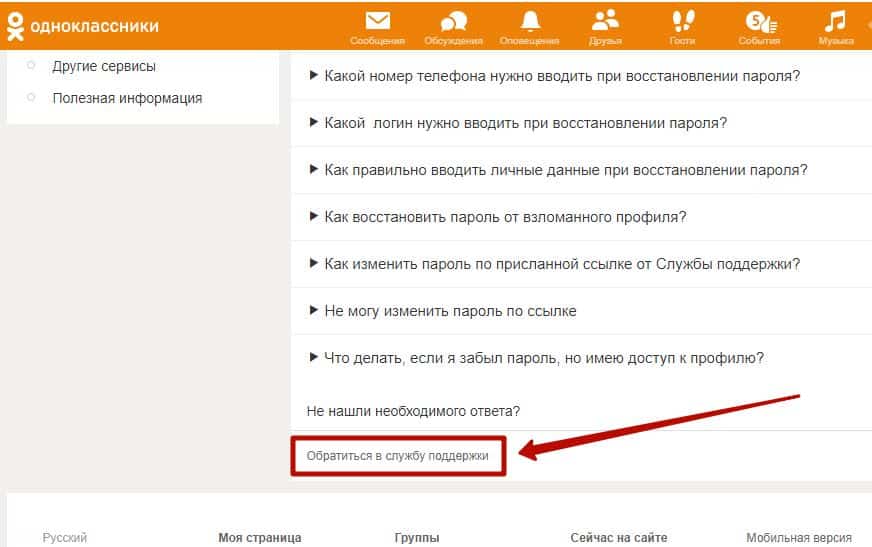

Источник: sam.kg; Размер документа: 18 КБВзломать аккаунт в Одноклассниках. Как восстановить Пароль от взломанной страницу. Защита от взлома | odnoklassniki777.ruВосстановить взломанный аккаунт можно только обратившись в сайта Odnoklassniki.ru. Как взломать страницу в одноклассниках?Как взломать страницу в Одноклассниках? Прочитав эту статью, уже можно сделать выводы.Источник: odnoklassniki777.ru; Размер документа: 11 КБ

Как взломать страницу в одноклассниках. Бесплатно — YouTubeкак взломать одноклассники 2naruto74664 23 847 просмотров. 5:44. Не могу зайти на сайт

как взломать одноклассники взлом в одноклассниках пароль страницы | Avtodot.

ruвзломать одноклассники как взломать пароль в одноклассниках на заказ анкету в одноклассники ру взлом пароля в одноклассниках страницы ру заказать анкет услуги услуги взлом анкет одноклассники ру пароль odnoklassniki какПоказать статью всему мируИсточник: www.avtodot.ru; Размер документа: 44 КБ

ruвзломать одноклассники как взломать пароль в одноклассниках на заказ анкету в одноклассники ру взлом пароля в одноклассниках страницы ру заказать анкет услуги услуги взлом анкет одноклассники ру пароль odnoklassniki какПоказать статью всему мируИсточник: www.avtodot.ru; Размер документа: 44 КБкак взломать одноклассники : Одноклассники— как взломать одноклассники. Основное. Темы 28.Источник: www.odnoklassniki.ru; Размер документа: 5 КБ

U-tel Чернушка :: Форум :: как можно взломать пароль одноклассников взломать страницу на сайте одноклассники руИменно для второй категории лиц и предназначена эта статья. Вопрос о том, как взломать Одноклассники поднимался пользователями с самого первого дня существования социальной сети.Источник: www.chern.ru; Размер документа: 259 КБ

Программы для взлома контактаи аськи Ошибка 0 0 0 0 в одноклассниках Одноклассники шашкин андрей Как узнать куки страницы вконтакте Александр ильин вконтакте http://chubcheeks.

Одноклассников с города карачаевска

Відношення дитини до однокласників самого себе батьків вчителів друзів навчання праці а також виявит

Поиск одноклассников по школе

Как увеличить посещаемость страницы на одноклассниках

Зайти в одноклассники через анонимайзер бесплатно

Нарисовать сердечки возле имени в одноклассниках

Как убрать закрытый профиль в одноклассниках

Одноклассники смотреть фото

Баги для игры братва и кольцо одноклассники

Subscribe

Мои твиты

Вт, 20:33: RT @ 4dsex: Новости. Супер Акция. Скидка 50% описание, цена, заказ на сайте— https://t.co/jz2NPb5LVg #Powerbank #pokemongo…

Мои твиты

Чт, 00:05: Женские слезы снижают мужское либидо https://t.co/Li267Brjes https://t.co/oYLAcSN9IF Чт, 00:05: Първа менструация при…

Мои твиты

Чт, 23:30: Народная медицина – рецепты от кашля.

https://t.co/jh3wB7CoXY https://t.co/ldiE0ivSUr Чт, 23:30: Бременност и безплодие. Как…

https://t.co/jh3wB7CoXY https://t.co/ldiE0ivSUr Чт, 23:30: Бременност и безплодие. Как…

Photo

Hint http://pics.livejournal.com/igrick/pic/000r1edq

Как взломать страницу в одноклассниках не зная логин и пароль

?- Как взломать страницу в одноклассниках не зная логин и пароль

- igor77771

- February 12th, 2013

одноклассники ru talerko ru t123456 Однакласники 3 школа г курган тюбе одноклассники как удалить страницу 49 тысяч обращений показать как парень купил матрас водный длинный и позвал одноклассницу его испробовать и он её на воде трахнул бесплатно одноклассники поиск людей кто ищет гуйван людмилу юрьевну 1962 года рождения ответы на сканворды в одноклассниках №3025 список логинов и паролей готовых в одноклассники cheat engine для одноклассников как узнать логин в одноклассниках если забыл Httpvkontakterutopic12969729 Vkontakte не загружается как самой взломать пароль одноклассники ру sexvodnoklassnikah ua Как оформить звуковое оформление группі вконтакте forum как взломать сайт одноклассники одноклассники самарского политехникума связи однокласники моа страница как пожаловать в одноклассниках за то что без спросу разместили мои фото песня блестящих одноклассники odnoklasnikie igri услуга в одноклассниках по номеру 771055 пожелания с 23 февраля для одноклассников Закрыли вход в одноклассникик тех ослуживание в однаклассниках одноклассник вюнсдорф 35714 неможу прочитати повідомлення на однокласніках школа 20 в петропавловске камчатском ищем одноклассников год выпуска 1982 не могу зайти на одноклассники один емэйл актау одноклассники 1 выпуск 2000 школа как отписаться от страницы в одноклассниках чтоб небыло ее вообще онлайн прокачка зомби мании на одноклассниках почему при регистрации на сайт однокласников пишет неправильный логин odnoklassniki tom i jerry smotret online hd720 однаклассники программа кожухарь ольга одноклассники 52 побажаня однокласники как удалить сртаницу в одноклассниках однокласники иванов эдик адрес метро павелецкая одноклассники ру ghjrfxfnm на территорию фермеров в одноклассниках кто то нагло пользуется чужим именем в одноклассниках почему модераторы не реагируют света будникова 1969г однаклассники г лыткарино Сергей савельев социальная сеть ярославль однокласники школа 69 красноярск метелкин александр скачать однаклассник бесплатно ибес регистрации Почему могут удалить акаунт на однокласниках программа для взлома мегаполис в одноклассниках г душанбе таджикистан альфия габзалилова в сайте одноклассников как удолить старую страницу на одноклассниках которой непользуюсь а логин и пароль потеряны Что делать если закрыли доступ на однокласники взломать приложение в одноклассниках мегаполис поздравление ко дню рождения бывшей однокласснице скачать программу vzlom odnoklassniki секс одноклассников бесплатно фото одноклассники климанова света город норильск взломать игру побегиз тюряги в одноклассниках основная страница одноклассников сайт одноклассники анна жукова краснодар как самоудалиться с однокласников Odnoklassniki.

Tags: http google ru одноклассники, если закрыт страница на одноклассниках, ключ для базы одноклассников, одноклассники ру клинический родильный д, статусы для однокласников про любовь

Глубокое погружение в сквозное шифрование: как работают системы шифрования с открытым ключом?

При правильном использовании сквозное шифрование может помочь защитить содержимое ваших сообщений, текст и даже файлы от понимания кем-либо, кроме их предполагаемых получателей.

За последние несколько лет инструменты сквозного шифрования стали более удобными в использовании. Инструменты безопасного обмена сообщениями, такие как Signal (iOS или Android) — для голосовых вызовов, видеозвонков, чатов и обмена файлами — являются хорошими примерами приложений, использующих сквозное шифрование для шифрования сообщений между отправителем и предполагаемым получателем. Эти инструменты делают сообщения нечитаемыми для перехватчиков в сети, а также для самих поставщиков услуг.

При этом некоторые реализации сквозного шифрования могут быть трудны для понимания и использования. Прежде чем вы начнете использовать средства сквозного шифрования, мы настоятельно рекомендуем уделить время изучению основ криптографии с открытым ключом.

Тип шифрования, о котором мы говорим в этом руководстве и на который опираются инструменты сквозного шифрования, называется криптографией с открытым ключом или шифрованием с открытым ключом. Чтобы узнать о других типах шифрования, ознакомьтесь с нашей статьей Что я должен знать о шифровании? гид.

Чтобы узнать о других типах шифрования, ознакомьтесь с нашей статьей Что я должен знать о шифровании? гид.

Понимание основных принципов криптографии с открытым ключом поможет вам успешно использовать эти инструменты. Есть вещи, которые криптография с открытым ключом может и не может сделать, и важно понимать, когда и как вы можете захотеть ее использовать.

Что делает шифрование? якорная ссылка

Вот как работает шифрование при отправке секретного сообщения:

- Четко читаемое сообщение («привет, мама») зашифровывается в зашифрованное сообщение, непонятное любому, кто на него смотрит («OhsieW5ge+osh2aehah6»).

- Зашифрованное сообщение отправляется через Интернет, где другие видят зашифрованное сообщение «OhsieW5ge+osh2aehah6»

- Когда сообщение достигает места назначения, предполагаемый получатель, и только предполагаемый получатель, может каким-то образом расшифровать его обратно в исходное сообщение («привет, мама»).

Симметричное шифрование: история передачи секретных заметок с помощью ссылки с одним ключом

Джулия хочет отправить своему другу Сезару записку «Встретимся в саду», но не хочет, чтобы ее увидели одноклассники.

Записка Джулии проходит через группу одноклассников-посредников, прежде чем достигает Сезара. Хотя посредники нейтральны, они любопытны и могут легко подсмотреть сообщение, прежде чем передать его дальше. Они также делают копии этого сообщения перед передачей и отмечают время, когда Джулия отправляет это сообщение Сезару.

Джулия решает зашифровать свое сообщение ключом 3, сдвинув буквы алфавита на три вниз. Таким образом, A будет D, B будет E и т. д. Если Джулия и Сезар используют простой ключ 3 для шифрования и ключ 3 для расшифровки, то их бессвязное зашифрованное сообщение легко взломать. Кто-то мог «перебрать» ключ, перепробовав все возможные комбинации. Другими словами, они могут настойчиво угадывать, пока не получат ответ для расшифровки сообщения.

Другими словами, они могут настойчиво угадывать, пока не получат ответ для расшифровки сообщения.

Метод сдвига алфавита на три символа — исторический пример шифрования, использовавшегося Юлием Цезарем: шифр Цезаря. Когда есть один ключ для шифрования и дешифрования, как в этом примере, где это простое число 3, это называется симметричной криптографией.

Шифр Цезаря — слабая форма симметричной криптографии. К счастью, шифрование прошло долгий путь со времен шифра Цезаря. Используя потрясающую математику и помощь компьютеров, можно сгенерировать ключ, который намного больше, и его гораздо труднее угадать. Симметричная криптография прошла долгий путь и имеет много практических целей.

Однако симметричная криптография не решает следующую проблему: что, если бы кто-то мог просто подслушивать и ждать, пока Джулия и Сезар поделятся ключом, и украсть ключ, чтобы расшифровать их сообщения? Что, если они подождут, пока Джулия и Сезар скажут секрет расшифровки их сообщений на 3? Что, если Джулия и Сезар находятся в разных уголках мира и не планируют личную встречу?

Как Сезар и Джулия могут обойти эту проблему?

Допустим, Джулия и Сезар узнали о криптографии с открытым ключом. Маловероятно, что перехватчик поймает Джулию или Сезара, поделившихся ключом дешифрования, потому что им не нужно делиться ключом дешифрования. В криптографии с открытым ключом ключи шифрования и дешифрования различаются.

Маловероятно, что перехватчик поймает Джулию или Сезара, поделившихся ключом дешифрования, потому что им не нужно делиться ключом дешифрования. В криптографии с открытым ключом ключи шифрования и дешифрования различаются.

Шифрование с открытым ключом: история о двух ключах якорная ссылка

Давайте посмотрим на проблему более внимательно: как отправитель посылает получателю симметричный ключ дешифрования без того, чтобы кто-то шпионил за этим разговором? В частности, что если отправитель и получатель физически находятся далеко друг от друга, но хотят общаться без посторонних глаз?

Криптография с открытым ключом (также известная как асимметричная криптография) предлагает для этого изящное решение. Он позволяет каждому участнику беседы создать два ключа — открытый ключ и закрытый ключ. Два ключа связаны и на самом деле представляют собой очень большие числа с определенными математическими свойствами. Если вы кодируете сообщение с помощью открытого ключа человека, он может расшифровать его с помощью своего соответствующего закрытого ключа.

Джулия и Сезар теперь используют свои два компьютера для отправки зашифрованных сообщений с использованием криптографии с открытым ключом вместо передачи заметок. Их одноклассники, передающие конспекты, теперь заменены компьютерами. Между Джулией и Сезаром есть посредники: соответствующие точки Wi-Fi Джулии и Сезара, интернет-провайдеры и их почтовые серверы. На самом деле, между Джулией и Сезаром могут быть сотни компьютеров, которые облегчают этот разговор. Эти посредники делают и хранят копии сообщений Джулии и Сезара каждый раз, когда они передаются.

Они не возражают против того, что посредники могут видеть их общение, но они хотят, чтобы содержание их сообщений оставалось конфиденциальным.

Во-первых, Джулии нужен открытый ключ Сезара. Сезар отправляет свой открытый ключ (файл) по незащищенному каналу, например незашифрованному электронному письму. Он не возражает, если посредники получат к нему доступ, потому что открытый ключ — это то, чем он может свободно делиться. Обратите внимание, что ключевая метафора здесь не работает; не совсем правильно думать об открытом ключе как о буквальном ключе. Сезар отправляет открытый ключ по нескольким каналам, поэтому посредники не могут вместо этого отправить Джулии один из своих открытых ключей.

Обратите внимание, что ключевая метафора здесь не работает; не совсем правильно думать об открытом ключе как о буквальном ключе. Сезар отправляет открытый ключ по нескольким каналам, поэтому посредники не могут вместо этого отправить Джулии один из своих открытых ключей.

Джулия получает файл открытого ключа Сезара. Теперь Джулия может зашифровать ему сообщение! Она пишет свое сообщение: «Встретимся в саду».

Она посылает зашифрованное сообщение. Он зашифрован только для César.

И Джулия, и Сезар могут понять сообщение, но для любого, кто попытается его прочитать, оно выглядит тарабарщиной. Посредники могут видеть метаданные, такие как строка темы, даты, отправитель и получатель.

Поскольку сообщение зашифровано с помощью открытого ключа Сезара, оно предназначено только для того, чтобы Сезар и отправитель (Юлия) могли прочитать сообщение.

Сезар может прочитать сообщение, используя свой закрытый ключ.

Напомним:

- Криптография с открытым ключом позволяет кому-то отправить свой открытый ключ по открытому, небезопасному каналу.

- Наличие открытого ключа друга позволяет вам шифровать сообщения ему.

- Ваш закрытый ключ используется для расшифровки сообщений, зашифрованных для вас.

- Посредники, такие как поставщики услуг электронной почты, поставщики услуг Интернета и те, кто находится в их сетях, могут все это время видеть метаданные: кто что кому отправляет, когда, в какое время он получен, какова строка темы, что сообщение зашифровано и так далее.

Еще одна проблема: как насчет олицетворения? якорная ссылка

В примере с Джулией и Сезаром посредники все это время могут видеть метаданные.

Предположим, что один из посредников — плохой актер. Под злоумышленником мы подразумеваем кого-то, кто намеревается причинить вам вред, пытаясь украсть или вмешаться в вашу информацию. По какой-то причине этот плохой актер хочет подсмотреть сообщение Джулии Сезару.

По какой-то причине этот плохой актер хочет подсмотреть сообщение Джулии Сезару.

Допустим, этот злодей может обманом заставить Джулию получить не тот файл открытого ключа для Сезара. Джулия не замечает, что на самом деле это не открытый ключ Сезара. Плохой актер получает сообщение Джулии, просматривает его и передает Сезару.

Злоумышленник может даже решить изменить содержимое файла, прежде чем передать его Сезару.

В большинстве случаев злоумышленник решает оставить содержимое без изменений. Итак, плохой актер пересылает сообщение Джулии Сезару, как будто ничего не произошло, Сезар знает, что Джулию нужно встретить в саду, и ~задыхаясь~, к их удивлению, плохой актер тоже там.

Это известно как атака «человек посередине». Это также известно как атака «машина посередине».

К счастью, в криптографии с открытым ключом есть метод предотвращения атак типа «человек посередине».

Криптография с открытым ключом позволяет перепроверить чью-либо цифровую личность с ее реальной личностью с помощью так называемой «проверки отпечатков пальцев». Лучше всего это делать в реальной жизни, если у вас есть возможность встретиться с другом лично. У вас будет доступ к отпечатку вашего открытого ключа, и ваш друг дважды проверит, что каждый символ из вашего отпечатка открытого ключа соответствует тому, что у них есть для вашего отпечатка открытого ключа. Это немного утомительно, но это действительно стоит сделать.

В других приложениях со сквозным шифрованием также есть способ проверки отпечатков пальцев, хотя есть несколько вариантов того, как эта практика называется и как она реализована. В некоторых случаях вы будете очень внимательно читать каждый символ отпечатка пальца и следить за тем, чтобы он соответствовал тому, что вы видите на своем экране, и тому, что ваш друг видит на своем экране. В других случаях вы можете отсканировать QR-код на телефоне другого человека, чтобы «проверить» его устройство». В приведенном ниже примере Джулия и Сезар могут встретиться лично, чтобы проверить отпечатки пальцев своего телефона, отсканировав QR-коды друг друга с помощью камеры своего телефона.

В приведенном ниже примере Джулия и Сезар могут встретиться лично, чтобы проверить отпечатки пальцев своего телефона, отсканировав QR-коды друг друга с помощью камеры своего телефона.

Если у вас нет возможности встретиться лично, вы можете сделать свой отпечаток пальца доступным через другой безопасный канал, например через другое приложение для обмена сообщениями со сквозным шифрованием, систему чата или сайт HTTPS.

В приведенном ниже примере Сезар отправляет свой отпечаток открытого ключа Джулии, используя другое приложение со сквозным шифрованием на своем смартфоне.

Для проверки:

- Атака «человек посередине» — это когда кто-то перехватывает ваше сообщение кому-то другому. Злоумышленник может изменить сообщение и передать его дальше или просто подслушать. Криптография с открытым ключом

- позволяет противостоять атакам «человек посередине», предоставляя способы проверки личности получателя и отправителя.

Это делается с помощью проверки отпечатков пальцев.

Это делается с помощью проверки отпечатков пальцев. - Открытый ключ вашего друга используется не только для шифрования сообщения вашему другу, но и с так называемым «отпечатком открытого ключа». Вы можете использовать отпечаток пальца для подтверждения личности вашего друга.

- Закрытый ключ используется для шифрования сообщений, а также для цифровой подписи сообщений, как вы.

Криптография с открытым ключом избавляет вас от необходимости переправлять ключ дешифрования получателю вашего секретного сообщения, потому что у этого человека уже есть ключ дешифрования. Ключ дешифрования является их закрытым ключом. Таким образом, все, что вам нужно для отправки сообщения, — это соответствующий общедоступный ключ шифрования вашего получателя. И вы можете легко получить это, потому что ваш получатель может поделиться своим открытым ключом с кем угодно, поскольку открытые ключи используются только для шифрования сообщений, а не для их расшифровки.

Но это еще не все! Мы знаем, что если вы шифруете сообщение с помощью определенного открытого ключа, его можно расшифровать только с помощью соответствующего закрытого ключа. Но верно и обратное. Если вы шифруете сообщение с помощью определенного закрытого ключа, его можно расшифровать только с помощью соответствующего открытого ключа.

Но верно и обратное. Если вы шифруете сообщение с помощью определенного закрытого ключа, его можно расшифровать только с помощью соответствующего открытого ключа.

Почему это может быть полезно? На первый взгляд кажется, что нет никаких преимуществ в отправке секретного сообщения с вашим закрытым ключом, которое может расшифровать каждый, у кого есть ваш открытый ключ. Но предположим, вы написали сообщение, в котором говорилось: «Я обещаю заплатить Аазулу 100 долларов», а затем превратили его в секретное сообщение, используя свой закрытый ключ. Любой мог расшифровать это сообщение, но только один человек мог его написать: человек, у которого есть ваш закрытый ключ. И если вы проделали хорошую работу по обеспечению безопасности своего закрытого ключа, это означает, что вы и только вы могли его написать. По сути, зашифровав сообщение своим закрытым ключом, вы удостоверились, что оно могло исходить только от вас. Другими словами, вы делаете то же самое с этим цифровым сообщением, что и мы, когда подписываем сообщение в реальном мире.

Подпись также защищает сообщения от несанкционированного доступа. Если кто-то попытается изменить ваше сообщение с «Я обещаю заплатить Аазулу 100 долларов» на «Я обещаю заплатить Мину 100 долларов», он не сможет повторно подписать его с помощью вашего закрытого ключа. Таким образом, подписанное сообщение гарантирует, что оно исходит из определенного источника и не было испорчено при передаче.

В обзоре: ссылка с привязкой к криптографии с открытым ключом

Давайте посмотрим. Криптография с открытым ключом позволяет безопасно шифровать и отправлять сообщения всем, чей открытый ключ вам известен.

Если другие знают ваш открытый ключ:

- Они могут отправлять вам секретные сообщения, которые только вы можете расшифровать с помощью вашего соответствующего закрытого ключа и,

- Вы можете подписывать свои сообщения своим закрытым ключом, чтобы получатели знали, что сообщения могли быть отправлены только от вас.

А если вы знаете чей-то открытый ключ:

- Вы можете расшифровать сообщение, подписанное ими, и знать, что оно пришло только от них.

Теперь должно быть ясно, что криптография с открытым ключом становится более полезной, когда больше людей знает ваш открытый ключ. Открытый ключ является общедоступным, поскольку это файл, с которым вы можете обращаться как с адресом в телефонной книге: он общедоступный, люди знают, как найти вас там, вы можете широко делиться им, и люди знают, как шифровать сообщения для вас там. Вы можете поделиться своим открытым ключом с любым, кто захочет с вами общаться; неважно, кто это увидит.

Открытый ключ поставляется в паре с файлом, называемым закрытым ключом. Вы можете думать о закрытом ключе как о реальном ключе, который вы должны защищать и хранить в безопасности. Ваш закрытый ключ используется для шифрования и расшифровки сообщений.

Также должно быть очевидно, что вам нужно хранить свой секретный ключ в безопасности. Если ваш закрытый ключ будет случайно удален с вашего устройства, вы не сможете расшифровать зашифрованные сообщения. Если кто-то скопирует ваш закрытый ключ (будь то физический доступ к вашему компьютеру, вредоносное ПО на вашем устройстве или если вы случайно опубликуете или поделитесь своим закрытым ключом), другие могут прочитать ваши зашифрованные сообщения. Они могут притворяться вами и подписывать сообщения, утверждая, что они были написаны вами.

Если ваш закрытый ключ будет случайно удален с вашего устройства, вы не сможете расшифровать зашифрованные сообщения. Если кто-то скопирует ваш закрытый ключ (будь то физический доступ к вашему компьютеру, вредоносное ПО на вашем устройстве или если вы случайно опубликуете или поделитесь своим закрытым ключом), другие могут прочитать ваши зашифрованные сообщения. Они могут притворяться вами и подписывать сообщения, утверждая, что они были написаны вами.

Нередки случаи, когда правительства крадут закрытые ключи с компьютеров определенных людей (путем изъятия компьютеров или размещения на них вредоносных программ с использованием физического доступа или фишинговых атак). Это отменяет защиту, которую предлагает криптография с закрытым ключом. Это сравнимо с утверждением, что у вас может быть невзламываемый замок на вашей двери, но кто-то все равно может украсть у вас на улице ключ, скопировать ключ и тайком вернуть его в карман и, следовательно, иметь возможность проникнуть в ваш дом. дом, даже не взломав замок.

дом, даже не взломав замок.

Это восходит к моделированию угроз: определите, каковы ваши риски, и устраните их соответствующим образом. Если вы чувствуете, что кто-то столкнется с большими трудностями, пытаясь получить ваш закрытый ключ, возможно, вы не захотите использовать встроенное в браузер решение для сквозного шифрования. Вместо этого вы можете просто хранить свой закрытый ключ на своем компьютере или телефоне, а не на чужом компьютере (например, в облаке или на сервере).

Обзор криптографии с открытым ключом и конкретный пример: PGP. якорная ссылка

Итак, мы рассмотрели симметричное шифрование и шифрование с открытым ключом в качестве отдельных объяснений. Однако следует отметить, что шифрование с открытым ключом также использует симметричное шифрование! Шифрование с открытым ключом на самом деле просто шифрует симметричный ключ, который затем используется для расшифровки фактического сообщения.

PGP является примером протокола, который использует как симметричную криптографию, так и криптографию с открытым ключом (асимметричную). С функциональной точки зрения использование инструментов сквозного шифрования, таких как PGP, поможет вам лучше понять методы криптографии с открытым ключом.

С функциональной точки зрения использование инструментов сквозного шифрования, таких как PGP, поможет вам лучше понять методы криптографии с открытым ключом.

Что такое ключи. И как ключи связаны вместе? якорная ссылка

Криптография с открытым ключом основана на предположении, что существует два ключа: один ключ для шифрования и один ключ для расшифровки. В основном это работает так: вы можете отправить ключ по небезопасному каналу, например, через Интернет. Этот ключ называется открытым ключом. Вы можете размещать этот открытый ключ везде, в очень публичных местах и не подвергать риску безопасность ваших зашифрованных сообщений.

Этот совместно используемый ключ является открытым ключом: файлом, с которым вы можете обращаться как с адресом в телефонной книге: он общедоступен, люди знают, как найти вас там, вы можете широко делиться им, и люди знают, как зашифровать вас там .

Открытый ключ поставляется в паре с файлом, называемым закрытым ключом. Вы можете думать о закрытом ключе как о реальном ключе, который вы должны защищать и хранить в безопасности. Ваш закрытый ключ используется для шифрования и расшифровки сообщений.

Вы можете думать о закрытом ключе как о реальном ключе, который вы должны защищать и хранить в безопасности. Ваш закрытый ключ используется для шифрования и расшифровки сообщений.

Мы собираемся изучить генерацию ключа в широко используемом алгоритме шифрования с открытым ключом, который называется RSA (Rivest–Shamir–Adleman). RSA часто используется для создания пар ключей для электронной почты, зашифрованной с помощью PGP.

Открытый ключ и закрытый ключ генерируются вместе и связываются вместе. Оба основаны на одних и тех же очень больших секретных простых числах. Закрытый ключ — это представление двух очень больших секретных простых чисел. Образно говоря, открытый ключ — это номер продукта: он состоит из тех же двух очень больших простых чисел, что и закрытый ключ. Удивительно то, что очень сложно понять, какие два больших простых числа создали открытый ключ.

Эта проблема известна как факторинг простых чисел, и некоторые реализации криптографии с открытым ключом используют эту трудность для компьютеров, чтобы решить, что такое простые числа компонентов. Современная криптография позволяет нам использовать случайным образом выбранные смехотворно гигантские простые числа, которые трудно угадать ни людям, ни компьютерам.

Современная криптография позволяет нам использовать случайным образом выбранные смехотворно гигантские простые числа, которые трудно угадать ни людям, ни компьютерам.

Сила здесь в том, что люди могут делиться своими открытыми ключами по незащищенным каналам, чтобы они могли шифровать друг друга! При этом они никогда не раскрывают свой закрытый ключ (секретные простые числа), потому что им вообще никогда не нужно отправлять свой закрытый ключ для расшифровки сообщений.

Помните: для работы криптографии с открытым ключом отправителю и получателю нужны открытые ключи друг друга.

Другой способ представить это: открытый ключ и закрытый ключ генерируются вместе, как символ инь-ян. Они взаимосвязаны.

Открытый ключ доступен для поиска и обмена. Вы можете раздать его кому угодно. Вы можете опубликовать его в своих социальных сетях, если не возражаете, что он раскрывает существование вашего адреса электронной почты. Вы можете разместить его на своем личном сайте. Вы можете отдать его.

Вы можете разместить его на своем личном сайте. Вы можете отдать его.

Закрытый ключ должен храниться в безопасном месте. У вас есть только один. Вы не хотите его терять, делиться им или делать его копии, которые могут плавать повсюду, поскольку это затрудняет сохранение конфиденциальности ваших личных сообщений.

Давайте посмотрим, как может работать криптография с открытым ключом, на примере PGP. Предположим, вы хотите отправить Араву секретное сообщение:

- . У Аарава есть закрытый ключ, и, как хороший пользователь шифрования с открытым ключом, он поместил подключенный открытый ключ на свою (HTTPS) веб-страницу.

- Вы загружаете его открытый ключ.

- Вы шифруете свое секретное сообщение с помощью открытого ключа Аарава и отправляете его ему.

- Только Аарав может расшифровать ваше секретное сообщение, потому что только у него есть соответствующий закрытый ключ.

Pretty Good Privacy в основном касается мелочей создания и использования открытых и закрытых ключей. Вы можете создать с его помощью пару открытый/закрытый ключ, защитить закрытый ключ паролем и использовать его и свой открытый ключ для подписи и шифрования текста.

Вы можете создать с его помощью пару открытый/закрытый ключ, защитить закрытый ключ паролем и использовать его и свой открытый ключ для подписи и шифрования текста.

Если есть что-то, что вам нужно вынести из этого обзора, так это следующее: храните свой закрытый ключ в безопасном месте и защищайте его длинной парольной фразой.

Метаданные: что не может сделать шифрование с открытым ключом якорная ссылка

Шифрование с открытым ключом позволяет убедиться, что содержимое сообщения является секретным, подлинным и неподдельным. Но это не единственная проблема конфиденциальности, которая у вас может возникнуть. Как мы уже отмечали, информация о ваших сообщениях может быть столь же показательной, как и их содержание (см. «метаданные»).

Если вы обмениваетесь зашифрованными сообщениями с известным диссидентом в вашей стране, вы можете быть в опасности из-за простого общения с ним, даже если эти сообщения не расшифрованы. В некоторых странах вам может грозить тюремное заключение просто за отказ расшифровать зашифрованные сообщения.

В некоторых странах вам может грозить тюремное заключение просто за отказ расшифровать зашифрованные сообщения.

Скрыть, что вы общаетесь с конкретным человеком, сложнее. В примере с PGP один из способов сделать это — использовать анонимные учетные записи электронной почты и получать к ним доступ через Tor. Если вы сделаете это, PGP все равно будет полезен, как для защиты ваших сообщений электронной почты от других, так и для доказательства друг другу, что сообщения не были подделаны.

Теперь, когда вы узнали о криптографии с открытым ключом, попробуйте использовать инструмент сквозного шифрования, такой как Signal для iOS или Android.

Взлом Infinite Campus (обновлено) – El Estoque

Пранав Айер

29 сентября 2014 г.

Рассказ Пранава Айера и Пранава Джандхьялы для доступа к их неофициальным стенограммам, был закрыт сразу же после обнаружения того, что студент MVHS получил доступ к информации с порталов других студентов. Сайт снова стал доступен только после того, как по подсказке администрации студенты сменили пароль по умолчанию с дня рождения на более безопасную комбинацию.

El Estoque взял интервью у нескольких источников, некоторые из которых предпочли остаться анонимными в целях обеспечения своей безопасности.

«В тот момент, когда я услышал, как кто-то цитирует мне совокупный средний балл нескольких человек, а также мой, точно в точку, я понял, что происходит что-то подозрительное», — сказал студент, чей аккаунт Infinite Campus был взломан.

Большинство людей поверят, что для взлома этой высокозащищенной системы нужен компьютерный гений. Однако один студент MVHS случайно нашел способ посмотреть средний балл многих других через Infinite Campus.

Как это произошло

«Однажды на уроке литературы я попытался поделиться документом с кем-то еще и обнаружил, что могу получить доступ ко всем электронным письмам FUHSD через Google Диск в домене FUHSD», — сказал преступник. «Если вы попытаетесь поделиться документом с кем-то на Диске, если вы вошли в свою учетную запись Infinite Campus, его электронная почта FUHSD, которая является их именем пользователя Infinite Campus, станет видимой. Оттуда я [выяснил], что паролем по умолчанию для всех был день рождения. Поэтому мне стало интересно узнать об оценках других людей, и я решил войти в их учетные записи Infinite Campus».

Оттуда я [выяснил], что паролем по умолчанию для всех был день рождения. Поэтому мне стало интересно узнать об оценках других людей, и я решил войти в их учетные записи Infinite Campus».

12 сентября несколько учеников MVHS разговаривали после школы, когда к ним подошел ученик, который инициировал раскрытие чужой личной информации.

«Он начал делиться оценками со многими учениками, и мы в конце концов поняли, как он смог получить информацию обо всех, — сказал один из них, — зачем делать чей-то пароль в день рождения? Это так легко получить доступ ».

Студенческий портал Infinite Campus содержит информацию о прививках и другую медицинскую информацию, академические записи, адрес дома, электронные письма родителей и даже покупки в обеденной линии.

«По сути, любая информация, которую округ собирает о вас, видна человеку, который находится в вашей учетной записи», — сказал анонимный источник. «Школа облажалась, сделав всю эту информацию настолько доступной».

Согласно студенческим источникам, студент MVHS нашел способ получить доступ к личной информации многих студентов FUHSD или, по крайней мере, тех, кто дружил со студентом в Facebook. Они заявили, что хотя и не принимали участия в получении такой информации, но были «свидетелями» указанных преступлений.

Как сообщили источники, преступник создал с ними чат в Facebook, где опубликовал оценки и другую конфиденциальную информацию многих студентов MVHS. Чат стал средством, в котором они могли вникать в частную жизнь этих людей, находя тут и там сюрпризы, противоречия между личностью учеников и оценками, которые им казались интересными, а затем обсуждали их. Кроме того, он почти не пытался скрыть то, что они делали, от своих одноклассников.

Джуниор Аниндит Гопалакришнан стал жертвой взлома.

«Ко мне подошел один парень и сказал, что [имя удалено] знает ваши оценки и выкрикивает их в библиотеке», — сказал Гопалакришнан.

Гопалакришнан пошел прямо в офис, когда услышал, что его конфиденциальность была нарушена.

«Я злился, потому что знал, что он делал это и для других людей, но я не злился на него напрямую. Я был зол, что он смог получить доступ к моей учетной записи», — сказал Гопалакришнан.

Когда Гопалакришнан пришел в офис, он сказал администрации, что кто-то имеет доступ к его учетной записи Infinite Campus и что он, вероятно, также имеет доступ к учетным записям многих других студентов. Однако он признал, что кто-то только что сказал ему, что это происходит, и что у него нет конкретных доказательств. Они спросили его, кто сообщил ему эту информацию, но в попытке защитить студента, который сообщил ему, он сказал, что разберется с этим сам.

До того, как учащиеся должны были изменить пароль своей учетной записи FUHSD, мало кто заботился об этом, потому что они редко использовали эту учетную запись. Даже если они хотели изменить его, им приходилось делать это на школьных компьютерах, что многим казалось хлопотным.

«До всего этого было довольно сложно сменить пароль, поэтому почти никто этого не делал», — сказал Гопалакришнан.

Через несколько часов после того, как Гопалкришнан впервые пришел в офис, он узнал подробности о том, что произошло.

«Мне стали больше рассказывать об этом. Судя по всему, студент и еще несколько студентов взломали базу данных студенческих билетов, чтобы получить доступ к чьей-либо учетной записи, если бы они смогли найти дату своего дня рождения», — сказал он.

Несмотря на то, что он не хотел, чтобы офис беспокоился об этом, они уже сообщили об этом округу и вызвали его 15 сентября во второй раз, потребовав имена причастных.

«Они сказали, что если они что-то узнают, а я им не скажу, у меня будут большие неприятности», — сказал Гопалакришнан. «Парень продолжал говорить мне, что я должен начать называть имена, и я сказал сколько мог».

В тот же день были вызваны некоторые из причастных к этому студентов, а первоначальный зачинщик был отстранен от занятий до конца недели. Однако отстранение — очень мягкое наказание, учитывая тот факт, что во многих подобных случаях виновные привлекались к уголовной ответственности.

В интервью с помощником директора Лесли Робледо наши сотрудники кратко изложили ей то, что мы услышали из наших источников, чтобы узнать, может ли она подтвердить это как факт. Это был ее ответ.

«Я не понимаю, о чем ты говоришь», — сказал Робледо. «Я не знаю, кто ваши источники».

Она также сказала, что ее уведомили только о том, что система не работает, в нее необходимо внести некоторые изменения и что студенты должны сменить свои пароли.

Что с него взять

Некоторые источники сообщили, что причина, по которой только один человек был отстранен от занятий, заключалась в том, что остальные не входили в учетную запись ни одного ученика и делились и обсуждали только личную информацию, которая была им раскрыта. Однако первоначальный виновник утверждает, что в незаконном акте получения информации с учетной записи студента участвовало более одного студента.

«Могу сказать вам, что я был не единственным человеком, который заходил в аккаунты других людей и видел их оценки. Просто я был единственным, кто признал это», — сказал первоначальный преступник.

Просто я был единственным, кто признал это», — сказал первоначальный преступник.

По словам Гопалакришнана, невозможно, чтобы кто-то узнал свою правильную дату рождения из Facebook, потому что его дата рождения в Facebook неверна. Он также сказал, что он недостаточно близок к настоящему хакеру, чтобы знать день его рождения. Так что вполне вероятно, что кто-то другой, кто был ближе к Гопалакришнану, должен был предоставить ему информацию.

Он также отметил, что, насколько ему известно, один человек раскрыл личную информацию более чем десяти человек, и он считает, что другие вовлеченные студенты сделали примерно то же самое.

В любом случае, Гопалкришнан считает, что это вина не только ученика, решившего скомпрометировать его личную информацию, но вина школы в том, что его личная информация была раскрыта.

«Я думаю, что это было очень глупо, что ученики заходили в аккаунты других учеников, но в то же время я думаю, что больше виноват весь округ, потому что они практически оставили всю базу данных открытой, и они усложнили студент изменить свой пароль на что-то кроме дня рождения.

https://t.co/jh3wB7CoXY https://t.co/ldiE0ivSUr Чт, 23:30: Бременност и безплодие. Как…

https://t.co/jh3wB7CoXY https://t.co/ldiE0ivSUr Чт, 23:30: Бременност и безплодие. Как…

Это делается с помощью проверки отпечатков пальцев.

Это делается с помощью проверки отпечатков пальцев.